דף עזר ל-Sql מתייחס למדריך מקיף של תחביר SQL, פקודות, טיפים לביצועים, סיכוני אבטחה ודפוסים מתקדמים שמשמשים מפתחים ומהנדסי אבטחה לעבודה יעילה עם מסדי נתונים יחסיים. בין אם אתם יוצרים שאילתות ניתוח, מאבחנים בעיות ביצועים או מחזקים את הקוד שלכם מפני התקפות הזרקה, דף עזר מעמיק ופרקטי ל-SQL הוא כלי הכרחי. מדריך זה אוסף שיטות עבודה מומלצות, דוגמאות מהעולם האמיתי ונושאים חדשים כדי לשרת מהנדסים מנוסים ב-2025 ומעבר לה.

מאגרי מידע יחסיים נותרים בסיסיים בכל הענפים, ומניעים מערכות עסקאות, פלטפורמות ניתוח נתונים ושירותי תשתית כאחד. על פי מדריכי התייחסות SQL עדכניים, שליטה בפקודות SQL בסיסיות ומתקדמות היא הכרחית לפריון ולדיוק, ללא תלות במנוע מאגר המידע שבו אתם משתמשים. upGrad+1

פקודות SQL בסיסיות: יסודות שאילתות יחסיות

בפשטותו, SQL מורכב ממספר קטגוריות פקודות אשר יחד מאפשרות מניפולציה מלאה של נתונים. הבנת היסודות הללו היא הבסיס לכל דף עזר ל-SQL.

כמעט כל האינטראקציות עם מסד הנתונים מתחילות בפעולות CRUD — Create, Read, Update, Delete (יצירה, קריאה, עדכון, מחיקה) — וממשיכות משם.

בחירת נתונים

sql

SELECT id, username, emailFROM usersWHERE last_login >= '2025-01-01' ORDER BY last_login DESCLIMIT 10;

שאילתה זו מחזירה דף של משתמשים שהיו פעילים לאחרונה. סינון באמצעות איפה והזמנה עם סדר לפי הוא אחד הדפוסים הנפוצים ביותר. upGrad

הוספה, עדכון ומחיקה

sql

- - הוסף רשומה חדשה INSERT INTO products (name, price, category_id)VALUES (‘AI Security Book’, 49.99, 3);

- עדכון רשומות קיימות UPDATE ordersSET status = ‘completed’ WHERE completed_at IS NOT NULL;

- מחק הפעלות ישנות DELETE FROM sessionsWHERE expires_at < NOW();`

פקודות אלה משפיעות ישירות על הנתונים, ולכל אחת מהן עלולות להיות תופעות לוואי משמעותיות אם נעשה בהן שימוש לא נכון.

הצטרפות לשאילתות יחסיות

נתונים יחסיים לעיתים קרובות משתרעים על פני מספר טבלאות. לדוגמה:

sql

SELECT u.username, o.totalFROM users uINNER JOIN orders o ON u.id = o.user_idWHERE o.total > 100;

חיבורים מאפשרים לך למזג ביעילות מערכי נתונים קשורים. Justoborn

טכניקות SQL מתקדמות: CTE, פונקציות חלון ותת-שאילתות

מעבר ל-CRUD בסיסי, תבניות SQL מתקדמות מאפשרות ניתוח נתונים חזק יותר.

ביטויים משותפים בטבלה (CTE)

CTE הופך שאילתות מורכבות לקריאות יותר על ידי הקצאת שמות לתוצאות ביניים של השאילתה.

sql

WITH recent_orders AS ( SELECT user_id, total FROM orders WHERE placed_at >= CURRENT_DATE - INTERVAL '7 days' ) SELECT user_id, SUM(total) AS weekly_spend FROM recent_orders GROUP BY user_id;

פונקציות חלון

פונקציות חלון מבצעות חישובים על פני שורות תוך שמירה על גישה לנתונים בודדים.

sql

SELECT id, total,RANK() OVER (ORDER BY total DESC) AS rankFROM sales;

תבנית זו היא בעלת ערך רב עבור ניתוחים ודיווחים. Justoborn

שאילתות משנה

sql

SELECT c.customer_name, (SELECT COUNT(*) FROM orders o WHERE o.customer_id = c.customer_id)AS order_countFROM customers cWHERE EXISTS (SELECT 1 FROM orders o WHERE o.customer_id = c.customer_id );

שאילתות משנה עוזרות לבטא לוגיקה מורכבת, אך עלולות להשפיע על הביצועים ללא אינדקס קפדני. Justoborn

שיקולים בנוגע לביצועים ב-SQL

SQL יעיל נועד לסייע למנוע לבצע פחות עבודה. הטכניקות הבסיסיות כוללות אינדקס, הימנעות מסריקות מלאות ומיותרות של טבלאות וכתיבת מסננים סלקטיביים.

דף עזר להזרקת SQL: דפוסי תקיפה שהמהנדסים עדיין מפספסים

הטבלה שלהלן מסכמת את הנתונים טכניקות הזרקת SQL אמיתיות בתדירות גבוהה נצפה במערכות ייצור, מאורגן לפי מטרת התוקף ולא לפי קטגוריה אקדמית. מבנה זה משקף את אופן הפעולה של תוקפים מודרניים.

אימות ועקיפת לוגיקה

| מטרת ההזרקה | דוגמה למטען | תבנית SQL פגיעה | למה זה עובד |

|---|---|---|---|

| עקיפת כניסה | ' או '1'='1' — | SELECT * FROM users WHERE u='$u' AND p='$p' | קצר לוגי בוליאני |

| הסלמת תפקידים | ' OR role='admin'– | בדיקות גישה מבוססות תפקידים | אישור צד שרת חסר |

| עקיפת מצב | ' OR 1=1# | תחביר הערות MySQL | סיום שאילתה |

מטענים אלה עדיין מצליחים בשנת 2025 מכיוון שהנחות לוגיות דולפות לבניית שאילתות, במיוחד בקוד ישן ובפנלים פנימיים של מנהלים.

הזרקת SQL מבוססת איחוד

| מטרה | דוגמה למטען | דרישה | סיכון |

|---|---|---|---|

| לשפוך נתונים | ' UNION SELECT null,version()– | התאמת מספר העמודות | טביעת אצבע של מסד נתונים |

| חילוץ משתמשים | ' UNION SELECT שם משתמש, סיסמה מ-users– | פלט מוחזר | חשיפת אישורים |

| לפרט את מסד הנתונים | ' UNION SELECT database(),user()– | תוצאות נראות לעין | מיפוי פריבילגיות |

הזרקת SQL מבוססת איחוד נותרה נפוצה בלוחות מחוונים לדיווח ובנקודות קצה לניתוח נתונים, שבהן מפתחים מניחים ש"לקריאה בלבד" שווה לבטוח.

הזרקת SQL מבוססת שגיאות

| מאגר מידע | דוגמה למטען | שגיאה שהופעלה | שימוש מעשי |

|---|---|---|---|

| MySQL | ' AND updatexml(1,concat(0x7e,version()),1) – | שגיאת ניתוח XML | גילוי גרסה |

| MySQL | ' AND extractvalue(1,concat(0x7e,user()))– | שגיאת XPath | ספירת משתמשים |

| MSSQL | ' AND 1=CONVERT(int,(SELECT @@version))– | שגיאת הקלדת סוג | דליפת עקבות ערימה |

טיפול מפורט בשגיאות ממשיך להיות נקודת תורפה מרכזית, במיוחד ב-API פנימיים הנחשבים "אמינים".

הזרקת SQL עיוורת (מבוססת בוליאנית)

| סוג הבחינה | מטען | אות נצפה |

|---|---|---|

| מצב אמיתי | ' ו-1=1– | הדף מוצג כרגיל |

| מצב כוזב | ' ו-1=2– | הפסקות עמוד / ריק |

| דליפת נתונים ביט-ביט | ' AND SUBSTRING(user(),1,1)='r'– | הסקת מסקנות מותנית |

הזרקת SQL עיוורת משגשגת כאשר הפלט מדוכא — תופעה נפוצה במערכות אחוריות של מכשירים ניידים ובמיקרו-שירותים של בינה מלאכותית.

הזרקת SQL עיוורת מבוססת זמן

| מאגר מידע | דוגמה למטען | פרימיטיב עיכוב |

|---|---|---|

| MySQL | ' AND IF(1=1,SLEEP(5),0) – | SLEEP() |

| PostgreSQL | ' ו- pg_sleep(5) – | pg_sleep() |

| MSSQL | '; WAITFOR DELAY '0:0:5'– | WAITFOR |

| אורקל | ' ו- dbms_pipe.receive_message('x',5)=0– | חסימת IPC |

הזרקת SQL מבוססת זמן משמשת יותר ויותר לעקיפת WAFs החוסמות טכניקות מבוססות שגיאות.

שאילתות מוערמות והזרקה הרסנית

| מאגר מידע | מטען | השפעה |

|---|---|---|

| MSSQL | '; DROP TABLE users– | אובדן נתונים |

| PostgreSQL | '; INSERT INTO admins VALUES('evil')– | העלאת הרשאות |

| MySQL | תלוי בנהג | לעתים קרובות מושבת, אך מסוכן |

שאילתות מוערמות הן נדירות אך הרסניות כאשר הן מופיעות — לרוב הן מופיעות בכלי ניהול או כלי הגירה.

הזרקת SQL ב-API וב-JSON Payload

| הקשר | דוגמה למטען |

|---|---|

| REST JSON | { "id": "1 OR 1=1" } |

| GraphQL | id: "1 UNION SELECT password FROM users" |

| מיון פרמטרים | ?sort=id desc;– |

API הם כיום אחד ה וקטורי הזרקת SQL המובילים, במיוחד כאשר מסננים דינמיים נחשפים ללקוחות.

דף עזר להגנה מפני הזרקת SQL: מה באמת עובד

מניעת הזרקת SQL אינה קשורה לביטויים רגולריים חכמים או טריקים של בריחה — היא קשורה ל ערבויות מבניות.

בניית שאילתות מאובטחות

| טכניקת הגנה | למה זה עובד |

|---|---|

| שאילתות פרמטריות | מפריד בין קוד לנתונים |

| הצהרות מוכנות | מונע כתיבה מחדש של שאילתות |

| ממשקי API בטוחים ל-ORM | אוכף גבולות הפשטה |

| רשימת היתרים | דוחה קלט בלתי צפוי |

| משתמשי DB בעלי הרשאות מינימליות | מגביל את רדיוס הפיצוץ |

| שגיאות מפורטות מושבתות | חוסם דליפות המבוססות על שגיאות |

דוגמה לקוד מאובטח (Python)

פייתון

cursor.execute("SELECT * FROM users WHERE email = %s", (email,) )

דפוס מסוכן (שנראה עדיין בשנת 2025)

פייתון

query = f"SELECT * FROM users WHERE email = '{email}'" cursor.execute(query)

דפוס זה ממשיך להופיע בקוד שנוצר על ידי בינה מלאכותית, בכלים פנימיים ובאבות טיפוס מהירים — מה שהופך את הבדיקה האוטומטית לחיונית.

שיטות עבודה מומלצות לאינדקס

אינדקסים עוזרים למנוע מסד הנתונים לאתר נתונים מבלי לסרוק כל שורה:

sql

CREATE INDEX idx_users_last_loginON users (last_login);

הם משפרים באופן דרמטי את הביצועים של מסננים נפוצים, אך כרוכים בעומס כתיבה.

| אופטימיזציה | אפקט |

|---|---|

| אינדקס על עמודות WHERE | סינון מהיר יותר |

| הגבלת קבוצות תוצאות | צמצום השימוש במשאבים |

| הימנע מ-SELECT * | ממזער את כמות הנתונים המועברים |

| הצטרפות נכונה | שילובים יעילים של נתונים |

הימנע מאינדקס יתר; כל אינדקס מוסיף עלות להוספות ועדכונים. בינוני

השתמש בתוכניות הסבר

הבנת אופן ביצוע השאילתה על ידי מנוע ה-SQL יכולה לחשוף צווארי בקבוק:

sql

הסבר ניתוח SELECT * FROM users WHERE age > 30;

אבחון זה מסייע לייעל שאילתות ולאתר חוסר יעילות. בינוני

התמקדות באבטחה: הזרקת SQL ודפוסי שאילתות בטוחות

אחד הסיכונים הביטחוניים הקריטיים ביותר עבור קוד SQL — במיוחד ביישומים אינטרנטיים — הוא הזרקת SQL, שבה קלט זדוני משנה את מבנה השאילתה.

דוגמה קלאסית להזרקת SQL

sql

query = "SELECT * FROM users WHERE username = '" + userInput + "'";

אם קלט משתמש מכיל ' או '1'='1, השאילתה מחזירה את כל המשתמשים, מה שמפר את האימות. הערכת אופן השימוש בקלט מסייעת בזיהוי סיכוני הזרקה. (הזרקת SQL של OWASP: https://owasp.org/www-community/attacks/SQL_Injection)

שאילתות פרמטריות: הגנה מפני הזרקה

Python (psycopg2)

פייתון

cur.execute("SELECT * FROM users WHERE username = %s", (user_input,) )

Node.js (מנהל התקן pg)

javascript

client.query('SELECT * FROM users WHERE username = $1', [userInput] );

שאילתות פרמטריות מבטיחות שמידע המשתמש לא יוכל לשנות את תחביר ה-SQL עצמו.

דוגמה אמיתית ל-CVE: הזרקת SQL בעלת השפעה רבה

חלק מהפגיעויות המסוכנות ביותר נובעות מ-SQL לא מאובטח. דוגמה בולטת מהעת האחרונה היא CVE-2024-12345, המשפיע על CMS הנמצא בשימוש נרחב, שבו שרשור קלט מהימן איפשר לתוקפים מרחוק לבצע SQL שרירותי באמצעות פרמטרים שנוצרו במיוחד. CVE זה מדגיש את החשיבות של טיפול קפדני בקלט ובדיקת קוד: אמון עיוור בנתוני המשתמש מוביל לביצוע קוד מרחוק ולפגיעה בנתונים, אלא אם כן הוא מומתן באמצעות פרמטריזציה ואימות קלט חזק.

סורקי אבטחה המשולבים בצינורות CI/CD יכולים לאתר פגיעויות כאלה בשלב מוקדם.

טיפול בשגיאות ודפוסי איתור באגים

שגיאות SQL יכולות לנבוע מבעיות תחביר, טבלאות חסרות או הפרות אילוצים.

sql

- תיקון סכומים NULL SELECT department,SUM(COALESCE(sales_amount, 0)) AS total_salesFROM sales;

שימוש COALESCE מסייע במניעת התפשטות NULL, ומבטיח צבירה צפויה יותר.

SQL בתהליכי בדיקת אבטחה מודרניים

מהנדסי אבטחה מבצעים יותר ויותר אוטומציה של בדיקות SQL. ניתוח סטטי יכול לזהות SQL דינמי לא בטוח; פוזינג אוטומטי יכול לנסות מקרים קיצוניים כמו תווים מיוחדים ונתונים גדולים.

כלים המשולבים ב-DevSecOps, כגון linters ו-query profilers, מסייעים בזיהוי ליקויים סמויים בביצועים או באבטחה לפני זמן הריצה.

Penligent: ניתוח אבטחת SQL מבוסס בינה מלאכותית

עבור ארגונים המרחיבים את אוטומציית האבטחה, פלטפורמות כמו Penligent מביא יכולות מהדור הבא לניתוח קוד SQL. במקום להסתמך רק על בדיקות קוד ידניות או לינטרים גנריים, Penligent משתמש ב- ניתוח משופר באמצעות בינה מלאכותית אל:

- זיהוי דפוסים של הזרקת SQL בשפות וברמות מסגרת שונות

- הציעו מבני שאילתות ופרמטריזציה בטוחים יותר

- הערכת קוד האינטראקציה עם מסד הנתונים מבחינת ביצועים וסיכונים

- שלבו סריקה ב-CI/CD לשמירה על תקינות SQL רציפה

בפועל, משמעות הדבר היא זיהוי מהיר יותר של דפוסים מסוכנים ב-SQL ואבטחה הדוקה יותר, מבלי להאט את קצב הפיתוח.

דוגמאות קוד SQL מעשיות להתקפה והגנה

להלן דוגמאות SQL אמיתיות שיועילו למהנדסי אבטחה:

- שאילתה דינמית בטוחה עם פרמטריזציה

פייתון

#Python הכנסה בטוחה cur.execute("INSERT INTO logs (event, user_id) VALUES (%s, %s)", (event, user_id) )

- עימוד עם OFFSET ליעילות ממשק המשתמש

sql

SELECT id, created_atFROM audit_logsORDER BY created_at DESCLIMIT 100 OFFSET 200;

- עדכון בתנאים מבוקרים

sql

UPDATE usersSET status = 'inactive' WHERE last_login < CURRENT_DATE - INTERVAL '1 year';

- שימוש בפונקציית חלון לדירוג

sql

SELECT user_id,RANK() OVER (ORDER BY total_spent DESC) AS spend_rankFROM revenue;

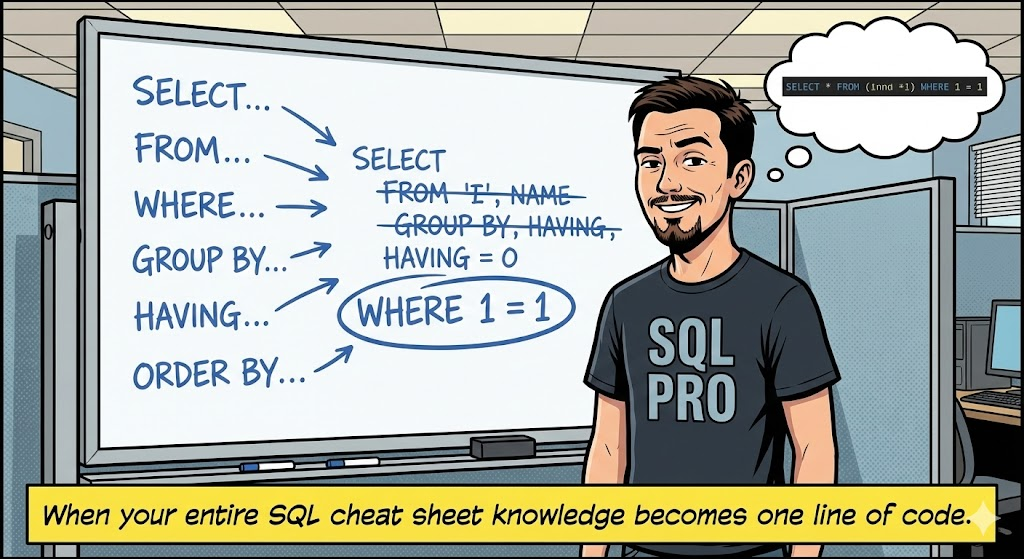

דף עזר ל-SQL כמקור מידע בנושא אבטחה

זה דף עזר ל-SQL מציג את תחביר SQL, מבנים מתקדמים, הנחיות ביצועים ושיטות עבודה מומלצות בתחום האבטחה בהקשר מעשי עבור מהנדסים. החל מפקודות בסיסיות ועד הגנה מפני הזרקות ושיפור ביצועים, שליטה בדפוסים אלה משפרת הן את היכולות והן את רמת האבטחה. אימצו את הגישה של "דף העזר" לא כקביים, אלא כמשאב מאומת בקפדנות התומך בתהליכי פיתוח ואבטחה מורכבים בשנת 2025 ואילך.