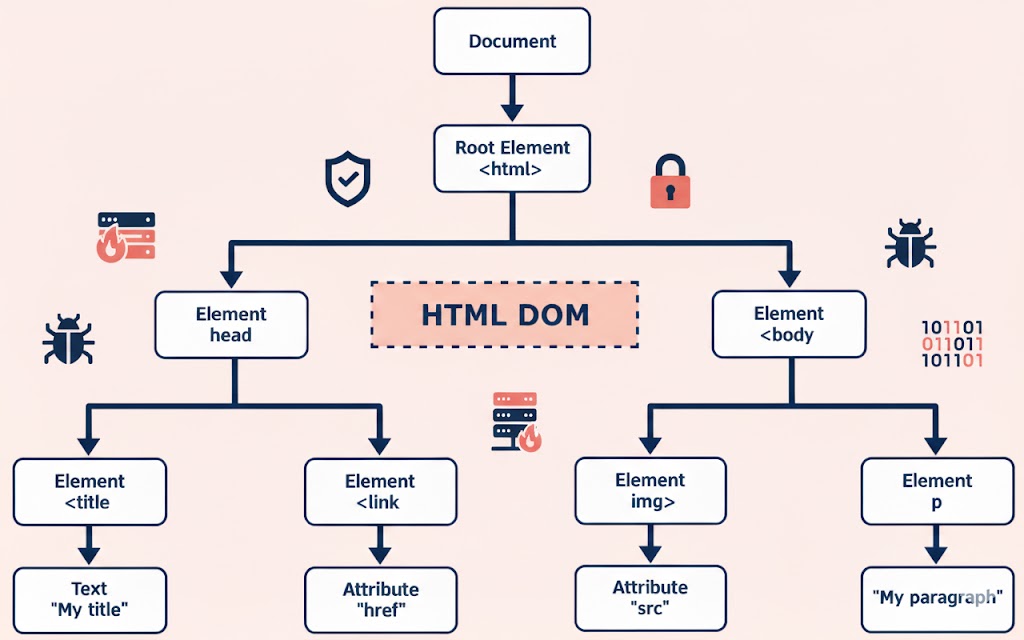

במערכת האקולוגית המודרנית של האינטרנט, ה-DOM (Document Object Model) ממלא תפקיד מרכזי ביצירת חוויות משתמש אינטראקטיביות ודינמיות. ניתן לחשוב על ה-DOM כעל מפה או תוכנית שדפדפן האינטרנט יוצר בעת טעינת דף אינטרנט. כל אלמנט שאתם רואים — כותרות, פסקאות, כפתורים, תמונות — מיוצג כצומת בתוך מבנה היררכי זה. מפתחים יכולים להשתמש ב-JavaScript כדי לנווט במפה זו, לשנות אלמנטים, להוסיף אלמנטים חדשים או להגיב לפעולות המשתמשים, כגון לחיצות ושליחת טפסים. לדוגמה, לחיצה על כפתור "הצג עוד" עשויה להפעיל סקריפט שמשנה את ה-DOM כדי להציג טקסט מוסתר. מכיוון שה-DOM הוא אינטראקטיבי ומתעדכן כל הזמן, הוא משמש כממשק בין קוד ה-HTML הסטטי להתנהגות הדינמית שחווים המשתמשים, ומניע את התכונות האינטראקטיביות שאנו לוקחים כמובנות מאליהן.

עם זאת, אותה אינטראקטיביות עצמה עלולה לחשוף נקודות תורפה הקשורות באופן ייחודי לקוד בצד הלקוח. עבור אנשי אבטחה – בין אם מדובר בבודקי חדירות או מהנדסים המופקדים על הגנה על נכסי החברה – הבנת נקודות התורפה של DOM היא חיונית לא רק לצורך ניצול, אלא גם לצורך מניעה.

ה-DOM בהקשר של אבטחה

בקידוד מאובטח, חשוב מאוד לפקח על אופן זרימת הנתונים בתוך ה-DOM. מקור הנשלט על ידי תוקף — כגון פרמטר URL (מיקום.חיפוש), קובץ Cookie (document.cookie), או מידע על המפנה (document.referrer) — עלול להיות מסוכן כאשר הוא מוזרק לכיור לא מאובטח, כמו innerHTML או eval(). השרשרת מהמקור ועד לנקודת הקליטה היא זו שמאפשרת את קיומן של פגיעויות מבוססות DOM.

פגיעויות נפוצות ב-DOM

| סוג הפגיעות | דוגמה לכיור | תיאור | השפעה פוטנציאלית |

|---|---|---|---|

| XSS מבוסס DOM | document.write()element.innerHTML | הזרקת נתונים הנשלטים על ידי התוקף ל-HTML ללא טיהור מאפשרת ביצוע שרירותי של JavaScript. | גניבת קבצי Cookie, חטיפת הפעלה, הזרקת תוכן זדוני. |

| הפניה פתוחה | מיקום החלון | טיפול לא נכון בכתובות URL מאפשר לתוקפים להפנות משתמשים לאתרים זדוניים. | התקפות פישינג, הפצת תוכנות זדוניות, פגיעה באמון במותג. |

| מניפולציה של קבצי Cookie | document.cookie | התוקף יכול לדרוס או לגנוב קובצי Cookie של הפעלה באמצעות קוד JavaScript לא מאובטח. | השתלטות על חשבון, חטיפת הפעלה, התחזות. |

| הזרקת JavaScript | eval() | מבצע מחרוזת שסופקה על ידי התוקף כקוד JavaScript. | פגיעה מלאה בצד הלקוח, גניבת נתונים. |

| מניפולציה של תחום המסמך | document.domain | שינוי דומיין כדי לעקוף הגבלות מקור זהה. | דליפת נתונים בין-תחומיים, העלאת הרשאות. |

| הרעלת כתובת URL של WebSocket | WebSocket() | אספקת נקודות קצה זדוניות לחיבורי WebSocket. | יירוט זרמי נתונים, פעולות לא מורשות. |

| מניפולציה של קישורים | element.src | התוקף משנה קישורים למשאבים כדי לטעון קוד זדוני או לגנוב נתונים. | הזרקת תוכנות זדוניות, מעקב, דפי נחיתה של פישינג. |

| מניפולציה של הודעות אינטרנט | postMessage() | שליחת הודעות מתוכננות כדי לתפעל את המסגרת/החלון היעד. | דליפת נתונים, התקפות בין-מקוריות. |

| מניפולציה של כותרת בקשת Ajax | setRequestHeader() | התוקף שולט בכותרות בקשות HTTP בקוד בצד הלקוח. | שימוש לרעה ב-API, ניצול מסוג CSRF. |

| מניפולציה של נתיב קובץ מקומי | FileReader.readAsText() | קריאת קבצים מקומיים באמצעות JS בצד הלקוח ללא הגבלות מתאימות. | דליפת נתונים מקומיים רגישים. |

| צד הלקוח הזרקת SQL | ExecuteSql() | העברת נתונים לא מאובטחים לשאילתות מסד נתונים בצד הלקוח. | גניבת נתונים, מניפולציה של מסדי נתונים. |

| מניפולציה של אחסון HTML5 | sessionStorage.setItem() / localStorage.setItem() | אחסון מטענים זדוניים באחסון הדפדפן לביצוע מאוחר יותר. | XSS מתמשך, גישה לא מורשית לנתוני לקוחות. |

| הזרקת XPath בצד הלקוח | document.evaluate() | הזרקת שאילתות XPath יכולה לתת לתוקף גישה לנתוני XML. | דליפת נתונים, מניפולציה של לוגיקת אפליקציה מבוססת XML. |

| הזרקת JSON בצד הלקוח | JSON.parse() | ניתוח JSON שזויף ממקורות לא מהימנים מאפשר הזרקת אובייקטים שרירותית. | החלפת נתונים, מניפולציה לוגית. |

| מניפולציה של נתוני DOM | element.setAttribute() | הגדרת תכונות עם נתונים לא מהימנים עלולה לגרום להתנהגויות זדוניות. | XSS, clickjacking, עקיפת לוגיקה. |

| מניעת שירות (DoS) | RegExp() | תבניות regex גדולות או זדוניות מקפיאות את הדפדפן. | זמן השבתה של היישום, ירידה בביצועים. |

כיצד מתגלות פגיעויות ב-DOM

צוותי אבטחה נוהגים בדרך כלל להשתמש בשילוב של אסטרטגיות.

- סריקה אקטיבית, באמצעות כלים כגון Burp Suite או OWASP ZAP, מאפשר לבודקים לדמות ולצפות באינטראקציות DOM לא בטוחות.

- גילוי פסיבי כרוך בחיפוש במשאבים כמו Shodan, ZoomEye ו-PublicWWW, או אפילו בתמונות היסטוריות ב-Wayback Machine, כדי לחשוף נתונים רגישים המוסתרים בשכבת DOM.

- ניתוח Regex ו-AI אוטומטי, משלב התאמת תבניות לאישורים ידועים עם ניתוח מבוסס בינה מלאכותית הממפה זרימות מקור → יעד, ומקצר באופן דרמטי את הזמן בין זיהוי לתיקון.

הגנה מפני פגיעויות DOM

הגנה חזקה מתחילה באימות קפדני של הקלט — באופן אידיאלי באמצעות רשימת הלבנים — כדי להבטיח שרק נתונים מהימנים יגיעו ל-DOM.

אסטרטגיות הקידוד חייבות להיות מותאמות להקשר: קידוד HTML עבור פלט הדף, בריחה מ-JavaScript עבור נקודות הזרקת סקריפט וקידוד URL עבור בניית קישורים.

מפתחות API, כאשר הם חייבים להופיע בקוד הקדמי, צריכים להיות נעולים באמצעות בדיקות מפנה ומקור, הגבלות IP ומגבלות קצב.

צוותים צריכים לבצע בדיקת DOM ממש לפני הפריסה, להסיר סודות וקוד לא בטוח, ולבטל כל אישורים שנחשפו אי פעם, אפילו בתמונות מצב מאוחסנות.

שיפור אבטחת DOM עם Penligent

באופן מסורתי, ביצוע ביקורת אבטחה מקיפה של DOM הצריך שילוב של כלים רבים — Nmap לגילוי, Burp Suite לבדיקת הזרקה, SQLmap לניצול — ולאחר מכן בדיקה ידנית של כל ממצא כדי לוודא את דיוקו.

Penligent משנה זאת בכך שהוא מאפשר לבודקים לתאר את מטרתם בשפה פשוטה. בקשה כמו "סרוק אתר זה לאיתור פגיעויות DOM" מפעילה תהליך עבודה חכם: הבינה המלאכותית משלבת יותר מ-200 כלי אבטחה, כולל Nmap, Burp Suite, SQLmap, וכו', כדי לבצע סריקות ממוקדות על שרשראות מקור → יעד פוטנציאליות, לאמת כל ממצא כדי לחסל תוצאות חיוביות כוזבות, ולדרג אותן לפי חומרתן. הן עבור מומחי אבטחה מנוסים והן עבור חדשים בתחום, הדבר הופך את ביקורות DOM ממרתונים ידניים הנמשכים מספר ימים לתהליכים יעילים ומדויקים ביותר, המושלמים תוך שעות או אפילו דקות.