מדוע "java pdf exploit" ממשיך להיות טרנד

"ניצול PDF ב-Java" הוא מונח חיפוש כללי שאנשים משתמשים בו כאשר הם מודאגים מ קובצי PDF זדוניים הגורמים לפגיעות ב קוראי PDF או התעללות תכונות Java/JavaScript בצינור המסמכים. קבצי PDF עלולים להוות סיכון ממספר היבטים: JavaScript מוטמע, באגים בפרסר בקוראים או מחוללי PDF לא מאובטחים הקולטים קלט הנשלט על ידי תוקפים. חוקרים תיעדו בעיות אלה במשך שנים — החל מ- התקפות PDF מבוססות JavaScript ו הפצת ערכת ניצול לזמן האחרון שימוש לרעה בעיבוד ובמחולל. Intigriti+4SentinelOne

בקיצור: למרות ש-PDF לא תוכנן להריץ קוד שרירותי, פגמים ביישום בקרב קוראים ומערכות אקולוגיות נפוצות, הוא הפך לפיתיון אמין בפריצות אמיתיות. הערות היסטוריות ודיווחים על איומים מצד ספקים ומעבדות מאשרים דפוס זה.

מה התוקפים מנסים לעשות לעומת מה שהמגנים צריכים לעשות

תוקפים אוהבים קבצי PDF מכיוון שניתן לשלב בקובץ מצורף אחד הנדסה חברתית עם באגים בניתוח בצד הלקוח. הם מסתירים מטענים עם הסתרה/קידוד, מינוף פעולות JavaScript, או לנצל אי התאמות בניתוח תחבירי בין אפליקציות ודפדפנים. עם זאת, המגנים אינם זקוקים לקוד ניצול; הם זקוקים אימות בטוח:

- להכיר אותות (תהליכי Java בלתי צפויים, גישה חשודה למערכת הקבצים, קריאות רשת חריגות);

- לשחזר התנהגות בצורה מבוקרת;

- ספינה תיקונים בעדיפות גבוהה מהיר. (ראו ניתוחים עדכניים וקלאסיים על קבצי PDF זדוניים וזיהוי שלהם.) SentinelOne+1

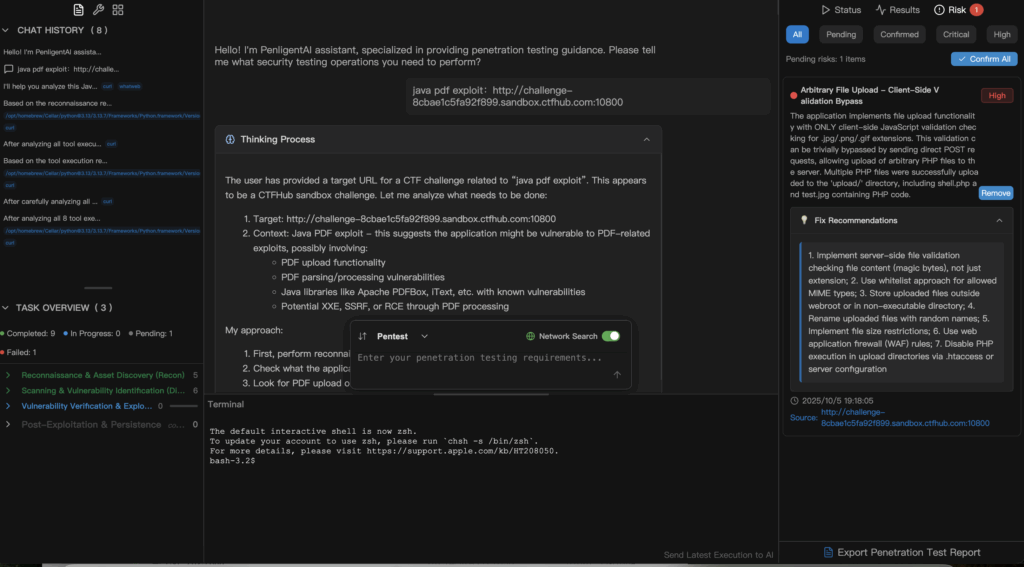

הדגמה הגנתית: אימות בשפה טבעית ב-Penligent

כך צוותים יכולים להדגים את הסיכון בבטחה—עם ללא שורת פקודה וללא סקריפטים:

שלב 1 — הנחיה, בשפה פשוטה

"בדוק את נקודת הקצה של המעבדה שלי עבור דפוסי ניצול של קבצי PDF ב-Java. השתמש רק באבחונים בטוחים. סמן פעילות חריגה של תהליכי Java, פעולות PDF חשודות וכל קריאות רשת חוזרות."

שלב 2 — Penligent הופך את ההנחיה למבחן מסונן

Penligent מתזמר בדיקות מבוקרות לעומת תמונת מעבדה, המדמה נתיבי טיפול ב-PDF ללא מפעיל קוד ניצול אמיתי. הוא עוקב אחר אותם אינדיקטורים שהחוקרים מדגישים (פעולות JS, חריגות בפרסר, תופעות ייחודיות בגנרטור) ו מזהה מתאם בין אותות בזמן אמת. 2PortSwigger+2

שלב 3 — תוצאה ניתנת ליישום

אתה מקבל הנחיות ברורות ומועדפות לתיקון:

- יעדי תיקון וגירסה (חיזוק הקורא/מערכת ההפעלה);

- להשבית מסוכן PDF JavaScript במידת האפשר;

- להדק בקרות כניסה על גנרטורים של PDF;

- הוסף זיהויים עבור תהליך/קובץ/רשת התנהגויות הנפוצות בקבצי PDF זדוניים. (ספקים ומעבדות ממליצים באופן עקבי להתקין תיקונים לקוראים ולהשבית תכונות מסוכנות.) מיקרוסופט

בדרך זו, אתה הופך כותרת מפחידה ל אימות חוזר—ללא מטענים חיים מסוכנים, רק אותות הגנתיים ו תיקונים מהירים.

רשימת בדיקה מעשית להקשחה

- קוראי תיקונים ומערכת הפעלה (עקבו אחר CVE עבור Acrobat/Reader וספריות ה-PDF שלכם). CVE

- השבת JavaScript ב-PDF אם העסק מאפשר זאת; לבצע ביקורת על פעולות "פתיחה/השקה". CISA

- מחזקים מחוללי PDF (לטהר קלטות הנשלטות על ידי המשתמש; לבדוק שימוש לרעה ב-SSRF/תבניות). אינטגריטי

- איתור חריגות (תהליכי Java שנוצרו על ידי קוראים, יציאה בלתי צפויה מהרשת, כתיבת קבצים חריגה). בינוני+1

- לחנך את המשתמשים (קובצי PDF לא מהימנים נותרים אמצעי פישינג מוביל; השבת את פתיחתם האוטומטית). דיווחים אחרונים מראים כי קמפיינים מבוססי PDF עדיין מתפתחים. ת'אוטוורקס

נסה זאת בעצמך (הנחיות בשפה טבעית עבור Penligent)

- "הפעל אימות ניצול PDF בטוח ב-Java על מכונת הווירטואלית שלי. ללא מטענים אמיתיים; אסוף אותות תהליך/קובץ/רשת והצע תיקונים."

- "בדקו את נקודות הקצה של מחולל ה-PDF שלנו לאיתור סיכוני הזרקה/SSRF והכינו תוכנית למיתון הסיכונים." אינטגריטי

- "בדוק אם הגדרות וגרסאות Adobe Reader בנקודות הקצה מפחיתות את החשיפה לבעיות PDF JS ידועות." CISA