הסערה המושלמת בפריפריה

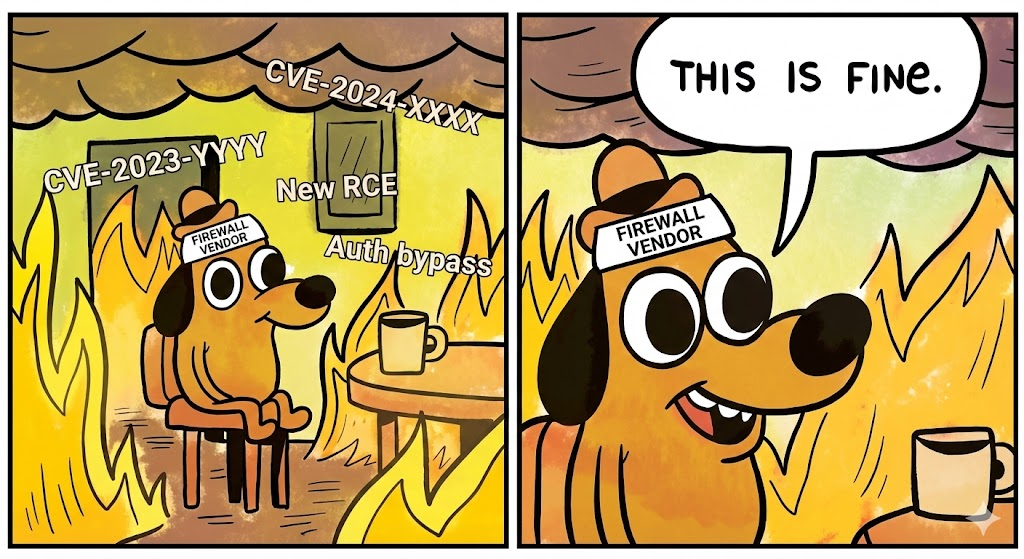

יום שלישי של עדכוני האבטחה בדצמבר 2025 ייזכר כנקודת מפנה בתחום אבטחת התפעול. החשיפה המקבילה של פגיעויות קריטיות על ידי Fortinet, Ivanti ו-SAP — שלושה ספקים המהווים את התשתית של התשתית הארגונית — יצרו משבר חסר תקדים. עבור מהנדסי אבטחה ובודקי חדירות מנוסים, זהו לא מחזור תיקונים שגרתי, אלא מבחן מאמץ של תפיסות ההגנה ההיקפית.

ה Fortinet פגמים בעקיפת אימות (CVE-2025-59718/59719), עם ציון CVSS של 9.8 וניצול טריוויאלי, מהווים את האיום המיידי והחמור ביותר. מאמר זה חורג מההודעות של הספקים ומספק ניתוח טכני מעמיק של הגורמים הבסיסיים, בוחן את התוצאות ההרסניות של ניצול הפגמים ומציג את הצורך באימות אקטיבי מבוסס בינה מלאכותית, באמצעות פלטפורמות כגון Penligent, במהלך "פער התיקונים" הקריטי.

פירוק עקיפת האישור של Fortinet: קריסת שרשרת האמון של SAML

עבור תוקפים מתקדמים וצוותי אבטחה, בעוד שביצוע קוד מרחוק (RCE) הוא דבר מוערך, עקיפת אימות במכשיר אבטחת היקף הוא לעתים קרובות עדיף מבחינה אסטרטגית. הוא מעניק גישה מיידית ובלתי מוגבלת ל"שומר הסף" ללא הרעש או חוסר היציבות הקשורים לניצול פגיעות בזיכרון.

הגילוי של Fortinet בנוגע ל CVE-2025-59718 ו CVE-2025-59719 מגלה כשל קטסטרופלי במנגנוני אימות החתימה הקריפטוגרפית של XML הבסיסיים ב-FortiOS, FortiWeb ו-FortiProxy במהלך זרימות SSO של FortiCloud.

הגורם הטכני הבסיסי: CWE-347 ושבריריות SAML

פרוטוקול SAML (Security Assertion Markup Language) מבוסס על מודל אמון נוקשה. ספק השירות (SP, מכשיר Fortinet) חייב לסמוך באופן מוחלט על הצהרות החתומות על ידי ספק הזהות (IdP, FortiCloud). אמון זה נאכף מתמטית באמצעות חתימות דיגיטליות XML.

יישום SAML מאובטח דורש תהליך אימות מורכב ורב-שלבי עבור ה- <ds:Signature> בלוק בתוך תגובת SAML:

- קנוניזציה של XML (C14n): יש לוודא שהמסמך XML הוא בפורמט סטנדרטי לפני ההאשינג, כדי למנוע התקפות על רווחים או סדר תכונות.

- חישוב עיכול: חשיפת האלמנטים הקריטיים (כמו

<saml:Assertion>) והשוואתו לדיגסט המאוחסן בבלוק החתימה. - אימות חתימה: שימוש במפתח הציבורי המהימן של IdP כדי לאמת את ערך החתימה עצמו.

מנגנון הפגיעות:

התוכנה של Fortinet שנפגעה אינה מבצעת את השלבים הללו כהלכה, תופעה קלאסית של CWE-347: אימות לא תקין של חתימה קריפטוגרפית.

חשוב לציין שהקוד הפגיע מבצע ככל הנראה בדיקה שטחית של נוכחות של מבנה חתימה או נופל קורבן לטכניקות מניפולציה של XML DOM. הוא נכשל באימות קריפטוגרפי מהותי של תקינות ומקור תוכן ההצהרה מול תעודת שורש מהימנה. כתוצאה מכך, המכשיר מקבל הצהרה מזויפת — שניתן ליצור על ידי כל תוקף — המעניקה מנהל-על זכויות יתר ללא אישורים תקפים.

ניתוח קוד קונספטואלי: ההיגיון השבור

הקוד הבא מדגים את סוג הטעות הלוגיות המוביל לפגיעות חמורה זו:

פייתון

`# פסאודו-קוד: השוואה בין לוגיקת SAML פגיעה של Fortinet לבין לוגיקת SAML מאובטחת

def process_saml_sso_login(saml_xml_payload): # ————————————————- # נתיב פגיע (ייצוג מושגי של הפגם) # ————————————————- # פגם 1: בדיקה שטחית. חיפוש התג, ללא אימות המתמטיקה. אם "ds:חתימה"ב-saml_xml_payload: # פגם 2: ניתוח נתוני תפקיד מ-XML לא מהימן לפני אימות. user_role = extract_role_from_assertion(saml_xml_payload)

# האסון: הענקת סמכות עליונה על סמך מידע לא מאומת. אם user_role == 'super_admin': grant_full_access_no_password() log_audit("כניסה SSO מוצלחת באמצעות FortiCloud") return # ------------------------------------------------- # נתיב מאובטח (איך זה אמור לעבוד) # -------------------------------------------------

# 1. טען את המפתח הציבורי/האישור המוגדר מראש והמהימן של IdP trusted_cert = load_root_ca_cert_from_secure_storage() # 2. אכוף אימות חתימת XML קפדני ניסיון ראשון: # שלב זה חייב לאמת באופן קריפטוגרפי את ערכי החתימה והסיכום.

# כל כשל בשלב זה חייב לגרום לחריגה מיידית. verifier = XMLSignatureVerifier(trusted_cert) verifier.verify_strict(saml_xml_payload) # רק לאחר אימות מוצלח אנו סומכים על התוכן.

user_role = extract_role_from_assertion(saml_xml_payload) grant_access_based_on_role(user_role) except SignatureValidationError as e: deny_access_immediately() log_security_alert(f"SAML Signature Forgery Detected: {e}")`

תרחיש הסיוט שלאחר הניצול

קבלת גישה של מנהל-על לחומת אש FortiGate edge באמצעות עקיפה זו היא תרחיש "סוף המשחק" עבור אבטחת היקפית. ההשלכות על הרשת הפנימית הן חמורות:

- פענוח תעבורה והשתקפות: תוקפים יכולים להגדיר שיקוף יציאות או לבצע לכידת מנות מקוונת בחומת האש עצמה, וללקט נתונים רגישים הזורמים אל הארגון או ממנו.

- הקמת דלתות אחוריות סמויות: ניצול יכולות ה-VPN המובנות בחומת האש ליצירת מנהרות מוצפנות ומתמשכות חזרה לתשתית C2, תוך עקיפת אמצעי אבטחה אחרים.

- משטח שיגור לתנועה לרוחב: שימוש בחומת האש כנקודת ציר מהימנה לסריקה ותקיפה של שרתים פנימיים, תוך עקיפת ACLs פנימיים המזהים את כתובת ה-IP של חומת האש.

- השמדת תיעוד ביקורת: מחיקת יומנים מקומיים ושיבוש הזנות syslog כדי לסבך את התגובה לאירועים ואת חקירות הזירה הפלילית.

התגובה השרשרתית: איומים על תשתיות קריטיות מאת Ivanti ו-SAP

בעוד Fortinet מככבת בכותרות, הפגיעות המקבילות ב-Ivanti וב-SAP מדגישות את השבריריות של שרשרת האספקה של תוכנות ארגוניות מודרניות.

Ivanti EPM: שימוש בנשק XSS מאוחסן (CVE-2025-10573)

לבודק חדירות מנוסה, Stored XSS (CVSS 9.6) עשוי להיראות בתחילה כמוערך יתר על המידה. עם זאת, ההקשר הוא הכל.

Ivanti Endpoint Manager (EPM) הוא מרכז הפיקוד והשליטה של אלפי נקודות קצה ארגוניות. CVE-2025-10573 מאפשר לתוקף לא מאומת לשלוח דוח מלאי מכשירים מזויף באמצעות API לשרת הליבה של EPM. כאשר מנהל EPM בעל הרשאות גבוהות מציג מכשיר זה בקונסולת האינטרנט, המטען הזדוני של JavaScript מופעל בתוך סשן הדפדפן שלו.

שרשרת ההתקפה: קריאת API לא מאומתת -> אחסון JS זדוני -> תצוגת לוח המחוונים של המנהל -> חטיפת הפעלה / CSRF -> השתלטות על שרת EPM ופריסת תוכנות זדוניות (למשל, תוכנות כופר) לכל נקודות הקצה המנוהלות. זהו דוגמה קלאסית לאופן שבו XSS מתפתח ל-RCE מסיבי ושיטתי.

SAP Solution Manager: פגיעה בליבת ה-ERP (CVE-2025-42880)

SAP Solution Manager ("SolMan") הוא מערכת העצבים המרכזית השולטת על כל סביבת ה-SAP של הארגון. פגיעות הזרקת קוד זו, שקיבלה ציון CVSS 9.9, מאפשרת לתוקפים להזריק קוד ABAP או פקודות מערכת הפעלה שרירותיות באמצעות מודול פונקציונלי המופעל מרחוק, עקב היעדר טיהור קלט. שליטה ב-SolMan שקולה לשליטה בזרימת נתוני העסק, עם השלכות פיננסיות ותפעוליות בלתי ניתנות לחישוב.

מעבר לסריקה סטטית: אימות מבוסס בינה מלאכותית ב"פער התיקונים"

בפרק הזמן הקריטי שבין חשיפת הפגיעות לבין פריסת התיקון — "פער התיקון" — ארגונים נמצאים במצב של פגיעות גבוהה. הסתמכות על סורקי פגיעות מסורתיים (כגון Nessus או OpenVAS) לרוב אינה מספיקה במקרה של פגמים לוגיים מתוחכמים.

מדוע סריקה מבוססת גרסה נכשלת

לפגיעות לוגיות כמו עקיפת SAML של Fortinet, "Banner Grabbing" המסורתי (זיהוי נקודות תורפה על סמך מחרוזות גרסת התוכנה בלבד) הוא פגום מיסודו:

- שיעור גבוה של תוצאות חיוביות כוזבות: מכשיר עשוי להתאים לגרסה הפגיעה, אך התכונה הספציפית (SSO) מושבתת באמצעות תצורה.

- שיעור גבוה של תוצאות שליליות כוזבות: אם מנהל מערכת מיישם תיקון חם שאינו משנה את מחרוזת הגרסה הגלויה, הסורקים יסמנו את המערכת באופן שגוי כפגיעה.

- חוסר בהקשר תצורה: סורקים אינם יכולים לקבוע אם המתג הקריטי "אפשר כניסה מנהלית באמצעות FortiCloud SSO" אכן פעיל.

אימות הגנה אקטיבית עם Penligent.ai

פעולות אבטחה קפדניות דורשות אישור, לא רק חשד. זה המקום שבו פלטפורמות בדיקת חדירות מהדור הבא, המונעות על ידי בינה מלאכותית, כמו Penligent להיות חיוניים.

בניגוד לתסריטים סטטיים, Penligent משתמשת בסוכני AI שמבינים את הקשר של הפגיעות ואת מנגנוני הניצול. זרימת העבודה של Penligent עבור Fortinet CVE-2025-59718 מדגימה יכולת זו:

- סיור חכם: ה-AI חורג מסריקת יציאות פשוטה, ומנתח טביעות אצבעות של תגובות שירות כדי לזהות במדויק ממשקי ניהול Fortinet הפונים לאינטרנט.

- יצירת מטען מודע להקשר: מודל ה-AI מבין את מבנה פרוטוקול SAML. במקום לשלוח נתונים מעורפלים שעלולים לגרום לקריסת השירות, הוא בונה באופן דינמי בקשת אימות SAML מיוחדת ולא חתומה (מטען PoC בטוח).

- אימות ניצול בטוח: הסוכן הממוחשב מנסה לשחזר בקשה זו. חשוב לציין שהוא מפקח על השרת. תגובה התנהגותית, ולא רק מספרי גרסה. אם השרת מחזיר קובץ Cookie תקף של הפעלה או מפנה למרכז השליטה של המנהל (HTTP 200 OK) במקום לדחות את הגישה (HTTP 403/401), ה-AI מאשר בביטחון של כמעט 100% כי הפגיעות קיימת והתצורה חשופה.

- לוגיקת תיקון דינמית: לאחר האימות, Penligent מפסיק מיד את ניסיונות הניצול ומייצר פקודות תיקון CLI ספציפיות בהתבסס על הקושחה המדויקת שזוהתה ומצב התצורה (לדוגמה,

config system global; set admin-forticloud-sso-login disable; end), ולא עצות כלליות.

יכולת זו מאפשרת לצוותי האבטחה להעריך במדויק את החשיפה בפועל לסיכונים בכל שטח ההתקפה שלהם בתוך דקות, ולא ימים, לפני שגורמי האיום מספיקים להתארגן.

סיכום

משבר האבטחה של דצמבר 2025 משמש תזכורת כואבת: התקני היקפיים הם הן קו ההגנה הראשון והן נקודת כשל קריטית. המקרה של Fortinet ממחיש באופן כואב כיצד טעות בסיסית ביישום הצפנה יכולה להפוך חומות אש חומריות יקרות לבלתי יעילות מול תוקף נחוש.

מהנדסי אבטחה נדרשים לנקוט בפעולה מיידית:

- ביקורת מיידית: ערכו רשימה של כל נכסי Fortinet, Ivanti ו-SAP.

- תיקון או הקלה בדחיפות: אם לא ניתן לבצע תיקון מיידי, יש ליישם אמצעי הקלה זמניים רשמיים (לדוגמה, השבתת Fortinet SSO).

- אמת באופן פעיל: אל תסמכו באופן עיוור על הודעות "תיקון מוצלח". השתמשו בכלים מתקדמים כמו Penligent לבדוק באופן פעיל את ההגנות ולהבטיח שוקטורי התקיפה אכן סגורים.

- ביקורת פורנזית מעמיקה: סקרו את יומני הרישום של 30 הימים האחרונים כדי לאתר אירועי כניסה חריגים ל-SAML או קריאות API חשודות לממשקי ניהול.

בעידן של התקפה והגנה המונעות על ידי בינה מלאכותית, שמירה על גישה פרנואידית ואימות כל הנחה היא אסטרטגיית ההישרדות היחידה האפשרית.

הפניות וקישורים לסמכויות: