חתימת JSON באינטרנט (JWS) פענוח הוא תהליך ניתוח ואימות של רכיבי אסימון JWS — כותרת, מטען וחתימה — כדי לחלץ את הנתונים החתומים ולבדוק את תקינותם. בהקשר של בדיקות אבטחה וחדירה, פענוח JWS מסייע לאנליסטים להבין אילו טענות מוטמעות, לאתר תצורות שגויות ולזהות שיטות חתימה חלשות העלולות להוביל לפגיעויות כגון עקיפת חתימה או זיוף אסימונים.

מאמר זה מסביר מדוע פענוח JWS חשוב, כיצד לפענח ולאמת חתימות באמצעות קוד אמיתי, מלכודות נפוצות, השלכות אבטחה ואסטרטגיות הגנה שכדאי להכיר בשנת 2025.

מהו חתימת JSON Web Signature (JWS)?

חתימת JSON באינטרנט (JWS) הוא אמצעי קומפקטי ובטוח ל-URL לייצוג הודעה חתומה. הוא מוגדר ב- RFC 7515 ומשמש בדרך כלל כדי להבטיח את האותנטיות והשלמות של נתונים המועברים באמצעות ממשקי REST API, כניסה יחידה (SSO) ותהליכי אימות של מיקרו-שירותים.

אסימון JWS טיפוסי נראה כך:

nginx

eyJhbGciOiJFUzI1NiIsInR5cCI6IkpXVCJ9. eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvZSJ9 . MEUCIQDh...

כל קטע הוא Base64URL מקודד:

- כותרת — מתאר את האלגוריתם וסוג האסימון

- מטען (תביעות) — הנתונים החתומים

- חתימה — הוכחת יושרה

פענוח JWS ללא אימות החתימה חושף טענות, אך רק אימות מוכיח שהן הגיעו ממקור מהימן.

תקן סמכותי: RFC 7515 — https://tools.ietf.org/html/rfc7515

מדוע לפענח JWS? נקודות מבט בנושאי אבטחה ובדיקות

פענוח JWS משרת מספר מטרות:

- הבנת תביעות משולבות: מי הוא המשתמש? מהן הרשאות?

- זהה אלגוריתם חתימה: אלגוריתמים חלשים (למשל,

אף אחדאוHS256עם מקשים צפויים) - הערכת יושרה: איתור אסימונים שזויפו

- גלה נקודות תורפה: עקיפת חתימה, התקפות הורדת גרסת אלגוריתם

מנקודת מבט של אבטחה התקפית, גילוי שיטות חתימה חלשות ב-JWS עלול להוביל לניצול פרצות, שבהן תוקפים מזייפים אסימונים ומרחיבים את הרשאותיהם.

אנטומיה של אסימון JWS

להלן פירוט של אסימון טיפוסי:

| קטע | משמעות | דוגמה |

|---|---|---|

| כותרת | אלגוריתם ומטא-נתונים | { "alg": "RS256", "typ": "JWT" } |

| מטען | תביעות | { "sub": "12345", "role": "admin" } |

| חתימה | תקציר חתום | Base64URL של כותרת מוצפנת + מטען |

JWS מפוענח מציג JSON רגיל עבור הכותרת והנתונים:

ini

HeaderJSON = base64url_decode(part1)PayloadJSON = base64url_decode(part2)

פענוח אינו מוכיח את האותנטיות — רק אימות חתימה עושה זאת.

פענוח JWS פשוט (ללא אימות)

במיון אבטחה, הצעד הראשון הוא לרוב לבדוק מה יש בפנים:

דוגמה ב-Python (פענוח בלבד)

פייתון

import base64import json def base64url_decode(input_str): rem = len(input_str) % 4 input_str += "=" * (4 - rem)return base64.urlsafe_b64decode(input_str) token = "eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjMifQ.SflKxw..."header, payload, signature = token.split('.') header_json = json.loads(base64url_decode(header)) payload_json = json.loads(base64url_decode(payload)) print("Header:", header_json)print("Payload:", payload_json)

זה מפיק JSON קריא, אך אינו מאמת אם החתימה נכונה.

אימות חתימת JWS (קריטי מבחינה ביטחונית)

כדי להיות בטוח שהאסימון חוקי, עליך לאמת את החתימה באמצעות האלגוריתם והמפתח הצפויים. כך תעשה זאת:

דוגמה לשימוש ב-JavaScript (Node.js) חוסה

JavaScript

import { jwtVerify } from "jose"; const token = "eyJ..."; const publicKey = /* טען את המפתח הציבורי המתאים, לדוגמה, מנקודת הקצה JWKS */; async function verifyToken() {try {const { payload } = await jwtVerify(token, publicKey);console.log("Verified payload:", payload); } catch (e) {console.error("Verification failed:", e); } } verifyToken();

כך מובטח שהאסימון נחתם על ידי המפתח הפרטי הנכון המתאים למפתח הציבורי.

דוגמה מהעולם האמיתי: פענוח אסימון OAuth

API רבים מנפיקים אסימוני JWS לצורך בקרת גישה. פענוח האסימונים חושף מידע על המשתמש והפעלה:

json

{ "iss": "", "sub": "alice", "exp": 1700000000, "scope": "read write" }

צוותי האבטחה בודקים את האסימונים המפוענחים כדי לבדוק את היקפי השימוש ותוקף התפוגה.

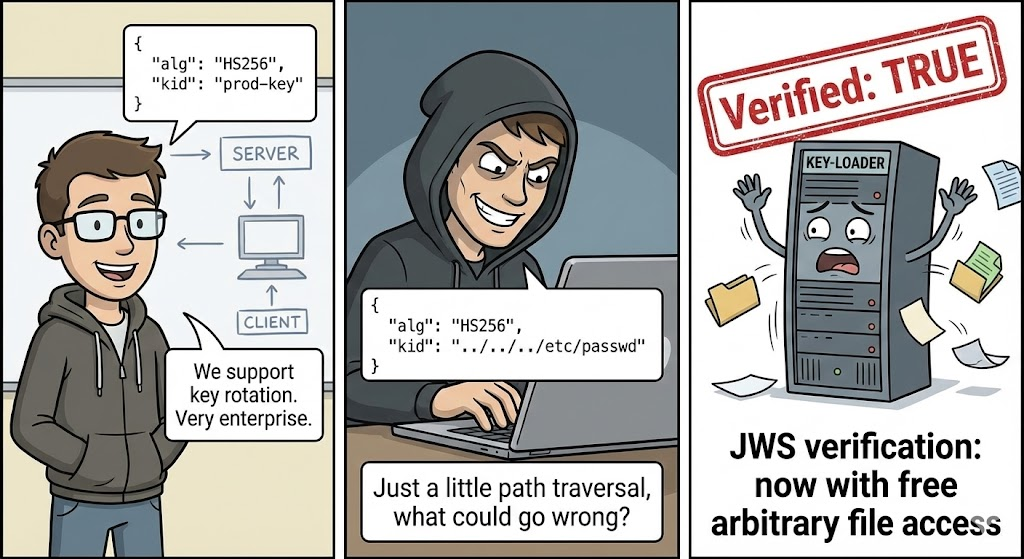

פגיעויות נפוצות ביישומים של JWS

הורדת דירוג האלגוריתם

ספריות מסוימות מאפשרות בטעות שינוי אלג אל אף אחד, מה שמאפשר לתוקפים לעקוף את האימות.

דוגמה לכותרת לא בטוחה:

json

{"alg":"none","typ":"JWT"}

הגנה מפני התקפה: דחה תמיד אסימונים עם alg: אין אלא אם כן הדבר מפורש כבטוח בהקשר.

מפתחות סימטריים חלשים (HS256)

שימוש במפתחות סימטריים חלשים או צפויים מאפשר לתוקפים לנחש את המפתח ולזייף אסימונים.

הפחתה:

- השתמש במפתחות סודיים חזקים (≥ 256 סיביות)

- העדף אלגוריתמים א-סימטריים (

RS256,ES256)

כלי CLI לפיענוח JWS מהיר

| כלי | תיאור | רשמי |

|---|---|---|

| jwt.io debugger | פענוח ואימות מבוססי אינטרנט | https://jwt.io |

| jose CLI | פענוח/אימות מבוסס צומת | https://github.com/panva/jose |

| jwt-cli | CLI חוצה פלטפורמות | https://github.com/mike-engel/jwt-cli |

דוגמה לפענוח CLI:

לנזוף

פענוח jwt eyJhbGciOi...

תרחיש פגיעות: זיוף אסימון (הוכחת היתכנות)

אם שרת מקבל באופן שגוי alg: אין, תוקף יכול לזייף:

css

כותרת: {"alg":"none","typ":"JWT"} מטען: {"sub":"attacker","role":"admin"} חתימה: ""

סקריפט הוכחת תפיסה (Python):

פייתון

import base64import json def b64url(x): return base64.urlsafe_b64encode(x).rstrip(b'=').decode() header = {"alg":"none","typ":"JWT"} payload = {"sub":"attacker","role":"admin"} token = f"{b64url(json.dumps(header).encode())}.{b64url(json.dumps(payload).encode())}."print("Forged token:", token)

הגנה:

- דחה אסימונים שבהם

אלגהואאף אחדאלא אם כן הוא בטוח במפורש - אכיפת רשימת הלבנים של האלגוריתם

מדוע אימות חתימות יהיה חשוב בשנת 2025

במיקרו-שירותים מודרניים וב-API מבוזרים, אסימונים מניעים החלטות גישה. אימות לא תקין עלול להוביל ל:

- העלאת הרשאות

- גישה לא מורשית

- חטיפת הפעלה

בודקי חדירות ומגינים חייבים להיות מסוגלים לפענח ולאמת אסימונים באופן תוכנתי ובקנה מידה גדול.

איתור אימות שבור ב-API

סורקים אוטומטיים יכולים לבדוק אם ממשק API מנסה לקבל חתימות JWS לא חוקיות.

פסאודו-קוד ב-Python (בדיקת אבטחה)

פייתון

def test_broken_verification(api_url, forged_token): headers = {"Authorization": f"Bearer {forged_token}"} response = requests.get(api_url, headers=headers)return response.status_code bad_api = test_broken_verification("", forged_token)if bad_api == 200:print("Potentially vulnerable to JWS forgery")

אם ה-API מגיב עם 200 OK, ייתכן שהלוגיקה של קבלת האסימון פגומה.

שיטות עבודה מומלצות בתחום ההגנה

| הגנה | תיאור |

|---|---|

| השתמש במפתחות א-סימטריים | העדף RS256, ES256 על פני מפתחות סימטריים |

| אכיפת רשימת הלבנים של האלגוריתם | דחה ערכי אלג לא צפויים |

| אורך חיים קצר של אסימונים | מזעור הסיכון להישנות |

| סיבוב מפתח | עדכן את מפתחות החתימה באופן קבוע |

| ספריות אסימוני ביקורת | שמור על עדכון התלות |

שילוב פענוח אסימונים באבטחת CI/CD

בשנת 2025, צינורות אבטחה מאמתים לעתים קרובות באופן אוטומטי את שיטות ה-JWS:

- לינטינג אוטומטי של תצורות JWT

- בדיקת CI הדוחה ספריות לא מאובטחות

- ניטור זמן ריצה עבור קבלת אסימונים פגומים

דוגמה לקטע סקריפט CI (Bash):

לנזוף

#Reject אם קוד כלשהו משתמש ב-"alg: none"grep -R '"alg": *"none"' ./src && exit 1

מושגים קשורים: JWE לעומת JWS

| מונח | משמעות |

|---|---|

| JWS | חתימת JSON באינטרנט (חתומה בלבד) |

| JWE | הצפנת JSON באינטרנט (מוצפנת) |

JWE מגן על סודיות; JWS מגן על שלמות ואותנטיות. מערכות רבות משתמשות בשניהם יחד.

כלים וספריות (2025 Security Stack)

- Node.js

חוסה— פענוח ואימות JWT/JWS - פייתון

python-jose— תמיכה בקריפטוגרפיה גמישה - OpenSSL — אימות הצפנה ברמה נמוכה

- jwt.io — מפענח אינטרנט מהיר