גרפיקה וקטורית מדרגית (SVG) זוכה זה מכבר להערכה רבה בזכות יכולתה להציג תמונות נקיות וניתנות להגדלה אינסופית, המותאמות בצורה חלקה למכשירים ולרזולוציות מסך שונות. עם זאת, בתחום אבטחת הסייבר המודרנית, אותה גמישות הפכה לחרב פיפיות. יותר ויותר, תוקפים גילו ש-SVG יכול לשמש לא רק כנכס חזותי סטטי, אלא גם כמכל גמיש ביותר לקוד זדוני, המאפשר להם לבצע הפניות פישינג, לבצע מניפולציות DOM או לנצל פגיעויות בניתוח XML כגון XXE. עבור אנשי מקצוע בתחום בדיקות חדירה, מחקר פגיעות או ביקורת אבטחה אוטומטית, הבנת האופי האמיתי של קבצי SVG כבר אינה עניין נישתי — היא חלק חיוני בהגנה מפני משפחת איומים המתפתחת במהירות.

מדוע SVG חשוב בתחום האבטחה

ההבדל העיקרי בין SVG לפורמטים רסטר מסורתיים כמו JPEG או PNG טמון בבסיס ה-XML שלו. ארכיטקטורה מבוססת סימון זו מאפשרת לכל אלמנט – מצורות פשוטות ועד נתיבים מורכבים – להתבטא כקוד שניתן לקריאה על ידי בני אדם ולעיבוד על ידי מכונות. בפועל, הדבר פותח את הדלת לשילוב <script> תגיות, קישור למשאבים חיצוניים או קידוד נתונים ישירות בקובץ. מכיוון ש-SVG יכול לתקשר עם מודל האובייקטים של המסמך (DOM) כאשר הוא מוצג בדפדפן, יש לו פוטנציאל לבצע פעולות הקשורות באופן מסורתי ליישומי אינטרנט ולא לתמונות סטטיות, מה שהופך אותו למתאים במיוחד לשימוש לרעה בכל מקרה שבו בדיקת תוכן הקובץ היא שטחית או סומכת יתר על המידה.

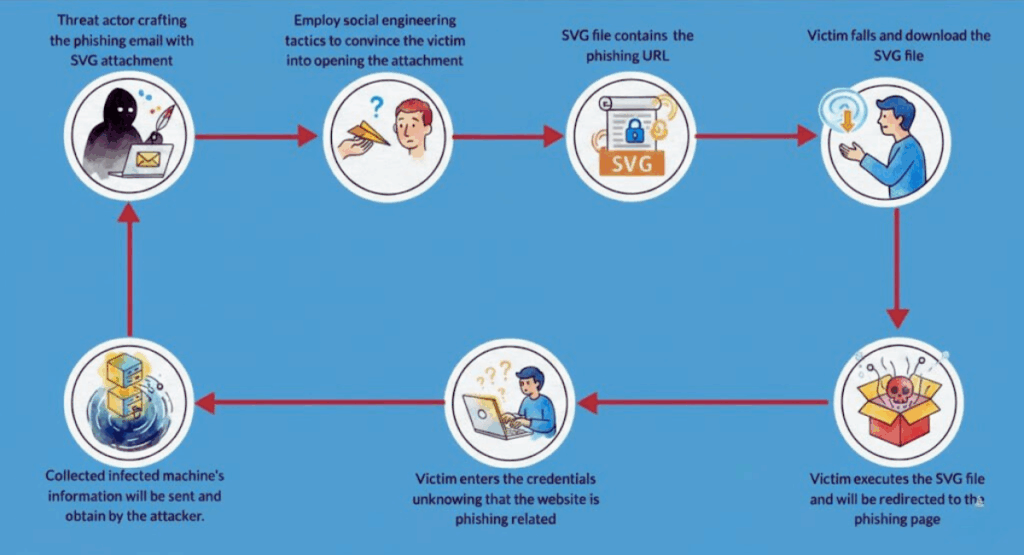

וקטורי תקיפה נפוצים ב-SVG

בשנים האחרונות, גורמים עוינים הרחיבו את הדרכים שבהן הם מנצלים קבצי SVG, ומשלבים את יכולות ההצגה החזותית שלהם עם המאפיינים הניתנים לתכנות שלהם כדי לבצע התקפות חמקמקות ומסתגלות. אלה כוללות הטמעת JavaScript שמפעיל הפניה מחדש ברגע שהקובץ מוצג בדפדפן, שימוש במנתחי תחביר פגיעים כדי לבצע הזרקות XML External Entity (XXE), ואריזת פורטלי כניסה מזויפים שלמים בתוך הקובץ באמצעות קידוד Base64 כדי למנוע זיהוי באמצעות ניתוח URL בסיסי.

<svg xmlns="">

<!DOCTYPE svg [ ]> &xxe;

אתגרים בזיהוי תוכן SVG זדוני

איתור קבצי SVG זדוניים הוא תהליך מורכב מכמה סיבות. בדיקות בסיסיות של סוג MIME אינן מספיקות כדי לחשוף סקריפטים או מטענים מקודדים המוסתרים בתוך הקובץ. תוקפים משתמשים לעתים קרובות בתווים Unicode בלתי נראים או בשיטות הסוואה מורכבות כדי לבלבל את הניתוח הסטטי, מה שמקשה אפילו על כלי סריקה מתקדמים לזהות את האיום. בנוסף לכך, דפדפנים נפוצים מבצעים סקריפטים SVG מוטמעים באופן מקורי מבלי להציג התראות למשתמש, מה שאומר שמטען זדוני יכול לפעול במהלך פעילות צפייה שנראית רגילה, ללא אזהרה ברורה לקורבן.

שיטות מומלצות לטיפול בקבצי SVG בצורה מאובטחת

ההגנה מפני איומים מבוססי SVG דורשת שילוב של ניתוח קבצים מאובטח, הגבלות על סביבת הביצוע וטיהור תוכן יזום. שיטות ניתוח XML מאובטחות צריכות לכלול השבתת פתרון ישויות חיצוניות כדי לחסל את הגורם הבסיסי להתקפות XXE. חיזוק הגדרות מדיניות אבטחת התוכן (CSP) כדי להגביל את ביצוע הסקריפטים המוטמעים הוא דרך חשובה להפחתת הסיכון להזרקת DOM. שילוב של פירוק ושיחזור תוכן (CDR) בתהליך העבודה מבטיח שהרכיבים העלולים להיות זדוניים יוסרו לפני שהקבצים יגיעו למשתמשי הקצה או למערכות העיבוד, מה שמפחית משמעותית את הסיכוי לפריצה מוצלחת. במקביל, צוותי האבטחה צריכים להשתמש במידע מודיעיני על איומים כדי לעקוב ולמנוע מראש וריאנטים זדוניים ידועים של SVG ודפוסי תקיפה.

שיפור אבטחת SVG: בדיקות חדירות אוטומטיות ומבוססות בינה מלאכותית

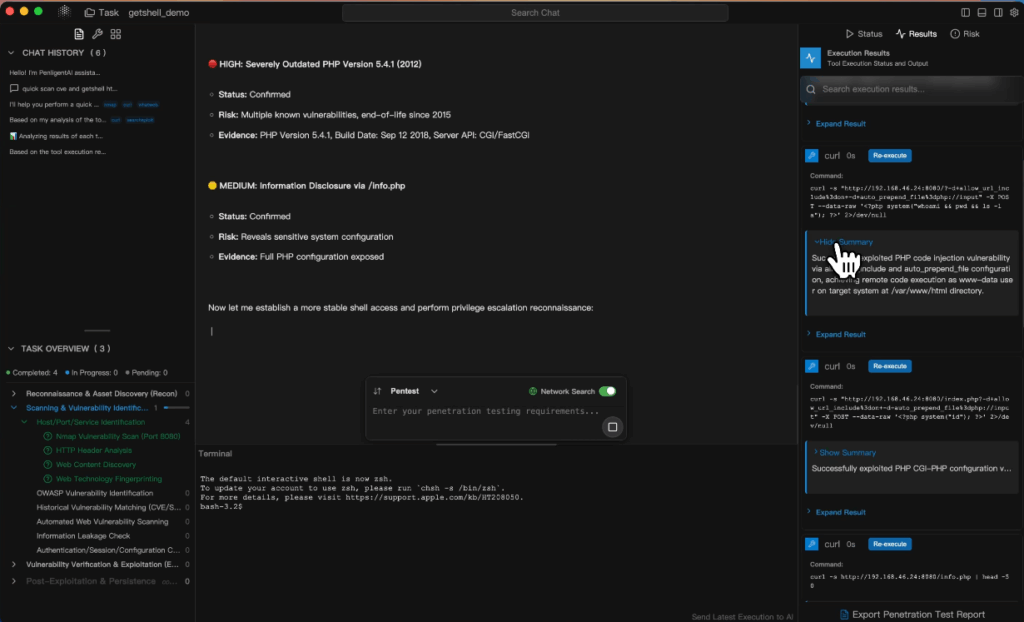

ככל שמשטחי התקיפה ממשיכים להתרחב, הבדיקות הידניות התקופתיות המסורתיות כבר אינן מספקות את הצורך בתגובה מהירה. שילוב תרחישי ניצול SVG ב- בדיקות חדירה אוטומטיות מסגרות יכולות לשפר באופן דרמטי הן את המהירות והן את הדיוק של זיהוי סיכונים.

פלטפורמות כגון Penligent להמחיש כיצד זה יכול לעבוד בפועל: צוות אבטחה יכול לתאר את מטרת הבדיקה בשפה פשוטה — לדוגמה, "סרוק את נקודת הקצה של ההעלאה לאיתור סיכוני XSS או XXE מבוססי SVG" — ו-Penligent יטפל בתיאום, יבחר ויפעיל באופן אוטומטי כלים כגון Nmap, Burp, SQLmap, ו-Nuclei. הוא מאמת פגיעויות, מסיר תוצאות חיוביות כוזבות, מדרג סיכונים לפי חומרתם ומפיק דוח מעוצב ומוכן לבדיקה משותפת. תהליך זה מקצר את מחזור הזיהוי-תיקון מימים לשעות ומספק המלצות מעשיות מבלי לדרוש מכל אחד מחברי הצוות להיות בודק חדירות בשורת הפקודה.

סיכום

SVG עבר מלהיות נתפס כפורמט תמונה בטוח לתפקוד כווקטור התקפה רב-תכליתי וניתן לביצוע. שינוי זה מחייב את צוותי האבטחה להעריך מחדש את עמדת ההגנה שלהם ולשדרג את מערך הכלים שלהם. על ידי שילוב של אמצעי חיזוק טכניים עם בדיקות רציפות המונעות על ידי בינה מלאכותית, ארגונים יכולים לשמור על מערך אבטחה חזק גם כאשר התוקפים משכללים את השימוש שלהם ב-SVG כדי לעקוף את ההגנות הקונבנציונליות.