בפיתוח מסדי נתונים יומיומי, SUBSTRING נתפס בדרך כלל ככלי פשוט לחילוץ חלקים ממחרוזת – הוא יעיל לטיפול בכתובות דוא"ל, ניתוח כתובות URL או פיצול מפתחות מורכבים ישירות בשכבת ה-SQL. עם זאת, מהנדסי אבטחה יודעים שפקודה זו, הנראית תמימה למראה, עלולה להפוך לשער נסתר לדליפת נתונים, העלאת הרשאות ופרצות בין דיירים אם נעשה בה שימוש ללא אימות קפדני. בסביבות כגון פלטפורמות SaaS מרובות דיירים, מערכות פיננסיות או ניהול רשומות רפואיות, שימוש לא נכון אחד עלול להוביל לחשיפה קטסטרופלית של נתונים רגישים.

בעת ניתוח יומנים ממערכות ייצור, דפוסים של קריאות SUBSTRING תכופות או חריגות עשויים לעתים קרובות להעיד על ניסיונות לנצל פגיעויות הזרקת SQL. התוקפים משלבים זאת עם פונקציות אחרות כדי לאחזר מידע סודי בהדרגה, תוך עקיפת הגבלות המונעות גישה מלאה לשדה בבקשה אחת. מדריך זה מסביר מדוע SUBSTRING של SQL מהווה חרב פיפיות, כיצד לזהות ניסיונות הזרקה ביעילות באמצעות ניתוח יומנים וכיצד לשלב אסטרטגיות מניעה – כולל אוטומציה מבוססת AI – בתהליך העבודה האבטחה שלכם.

מדוע תת-מחרוזת SQL מהווה סיכון אבטחה

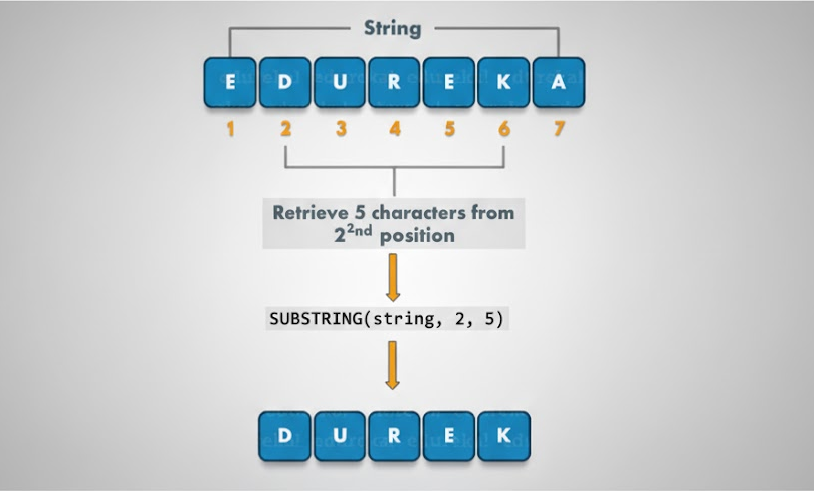

מנקודת מבט פונקציונלית, SUBSTRING מאפשר למפתחים לחלץ חלק ממחרוזת תווים על סמך מיקום התחלה ואורך. יכולת זו מחליפה לעתים קרובות לוגיקה שהייתה קיימת בשכבת היישום, ולמרות שהיא עשויה להיראות כמו אופטימיזציה, היא גם פותחת פתח לניצול לרעה. תוקף יכול להפעיל את SUBSTRING שוב ושוב כדי להדליף נתונים מוגבלים במנות קטנות, תוך עקיפת אילוצים שהיו חוסמים פלט מלא.

הסיכון גובר כאשר פרמטרי SUBSTRING — במיוחד תוחמים או אורכים — נלקחים ישירות מהקלט של המשתמש ללא אימות נאות. במערכת מרובת דיירים, גורם זדוני עלול לזייף מזהים אשר, כאשר הם מנותחים על ידי SUBSTRING, מצביעים על נתונים של דייר אחר. באותו רגע, גבול הבידוד שנועד להגן על הפרדת הלקוחות מתמוטט.

-- כוונת: לחלץ שם משתמש מכתובת דוא"ל SELECT SUBSTRING(email, 1, LOCATE('@', email)-1) AS username; -- זדוני: לקרוא בהדרגה שדות רגישים SELECT SUBSTRING(ssn, 1, 3) FROM users WHERE id=1;

כיצד לזהות ניצול תת-מחרוזת SQL ביומני מסד הנתונים?

אנליסט מנוסה לא רק סורק את SELECT או עדכון מילות מפתח ביומנים — הם בוחנים דפוסי התנהגות. אחד הסימנים המובהקים ביותר לפגיעה פוטנציאלית הוא תדירות חריגה של קריאות SUBSTRING, במיוחד בשילוב עם פונקציות כמו ASCII או CHAR. צימוד זה משמש לעתים קרובות לתרגום תווים ספציפיים משדות רגישים לקודים מספריים, מה שמאפשר לתוקפים לשחזר ערכים מלאים חלק אחר חלק.

דפוס נוסף בעל סיכון גבוה הוא כאשר המפריד או אורך הטיעון ב-SUBSTRING מקורם במקורות חיצוניים, כגון פרמטרי GET ב-URL, שדות גוף POST או נתוני מטען API. מכיוון שניתן לתפעל קלט זה, שימוש לא מאומת מעביר למעשה את השליטה בחיתוך לידי התוקף.

כמו כן, יש לנהוג בזהירות כאשר מאתרים הוראות JOIN ביומנים התלויים ב-SUBSTRING כדי להפיק מזהים רב-דיירים. לדוגמה, ניתוח customer_ref למזהי דיירים ומזהי הזמנות בזמן אמת עשוי להיראות תמים, אך קלט פגום עלול בקלות להטעות את השאילתה להתאים ולהחזיר שורות השייכות לדייר הלא נכון.

כיצד לזהות שימוש מסוכן ב-SQL SUBSTRING

כדי להילחם בניסיונות הזרקה מבוססי SUBSTRING, צוותי האבטחה צריכים ליישם מנגנוני זיהוי סטטיים ומנגנוני זיהוי בזמן ריצה. הצד הסטטי יכול להיות מטופל באמצעות צינורות SAST — קביעת כללים מבוססי תבניות כדי לסמן שימוש בעייתי ב-SUBSTRING ולדחות בקשות משיכה אם נמצאו הפרות.

בזמן הריצה, שכבות פרוקסי מסד הנתונים או תוכנת אמצע יכולות לנתח את תעבורת השאילתות בזמן אמת, ולחסום כל הוראה שבה SUBSTRING מקבלת קלט דינמי שלא אומת. במקביל, ניתוח יומני ההיסטוריה צריך להשתמש בביטויים רגולריים כדי לחפש דפוסים חשודים, מה שמאפשר למהנדסי אבטחה לחזור אחורה ולזהות מערכי נתונים שעלולים להיות פגומים.

דוגמה לכלל זיהוי בתצורת SAST:

כללים: - מזהה: sql-substring-dynamic-delimiter שפות: [sql] הודעה: הימנע משימוש ב-SUBSTRING עם תוחם/ספירה לא מאומתים או דינמיים. חומרה: שגיאה

זיהוי פשוט של ביטויים רגולריים ב-Python עבור יומני שאילתות:

import re pattern = re.compile(r"SUBSTRING\\s*\\(.+?\\)", re.IGNORECASE) with open('query.log') as log: for line in log: if pattern.search(line): print("[ALERT] Possible risky SUBSTRING usage:", line.strip())

שיטות אלה מסייעות לך לזהות פעילות חשודה, אך הן יעילות עוד יותר בשילוב עם שיטות פיתוח נכונות: אמת את כל התוחמים, אכוף אילוצים של פורמט, שמור על לוגיקת ניתוח בשכבת היישום, ואל תשתמש ב-SUBSTRING בתנאי הצטרפות קריטיים לאבטחה.

מגמות AI בזיהוי הזרקת SQL — בהשתתפות Penligent

הבינה המלאכותית שינתה את פני הפיקוח על האבטחה באמצעות זיהוי חריגות שמערכות המבוססות על כללים נוקשים מפספסות. בזיהוי הזרקת SQL, כלים מודרניים של בינה מלאכותית יכולים לקשר בין מספר אותות במאגרי נתונים עצומים, ללמוד מדפוסי תקיפה מתפתחים ולזהות בניית שאילתות חשודות בדרכים החורגות מהתאמת חתימות סטטית.

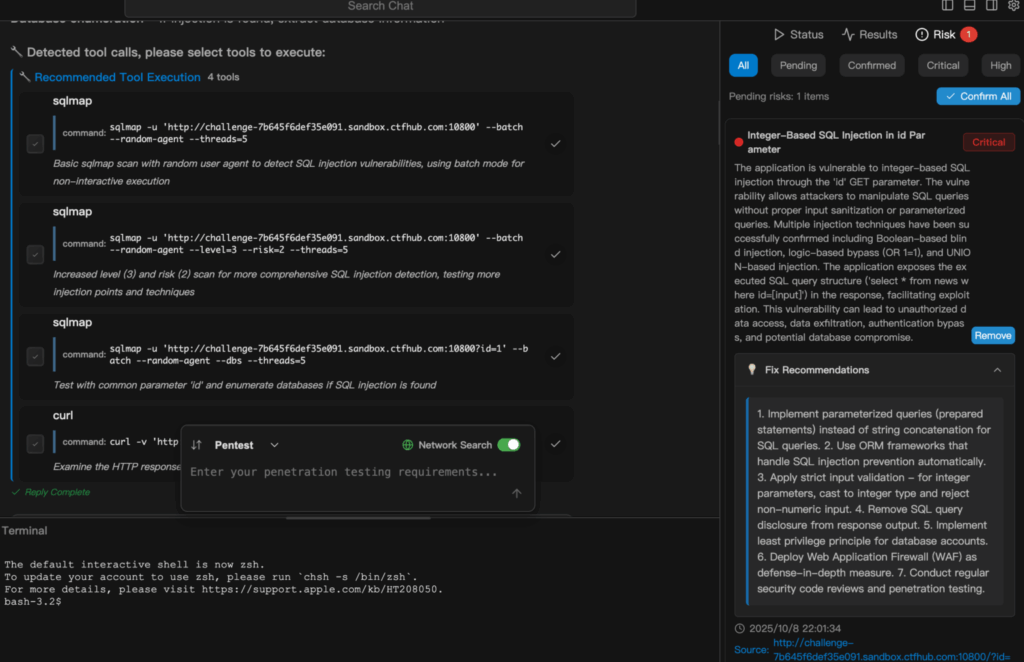

Penligent בולטת בתחום זה כ הראשון בעולם האקר AI סוכני. במקום לדרוש ממך לחבר כלים באופן ידני ולכתוב פקודות מורכבות, Penligent מאפשר לך ליזום תהליך בדיקת חדירה מלא באמצעות אנגלית פשוטה — לדוגמה, על ידי הקלדת: "איתור סיכוני הזרקת SQL SUBSTRING". לאחר מכן, ה-AI מתאם באופן אוטומטי מעל 200 כלי אבטחה משולבים, כולל SQLmap, Burp Suite, Nmap ו-Nuclei, כדי לסרוק, לאמת ולנתח את היעד.

Penligent לא רק מציג תוצאות לא מסוננות — הוא מאמת אם הפגיעות הן אמיתיות, קובע סדרי עדיפויות על סמך השפעת הסיכון, ואפילו חוסם פריסת קוד לא בטוח אם הוא משולב בצינור ה-CI/CD שלכם. בתום הבדיקה, היא מייצרת באופן אוטומטי דוח מקצועי שניתן לשתף, ומאפשר לצוות האבטחה שלכם לפעול במהירות תוך שמירה על שקיפות בכל החלטה וצעד שביצע ה-AI. משמעות הדבר היא שמה שבעבר דרש ימים של בדיקות ידניות, אימות ודיווח, ניתן כעת לבצע בתוך דקות — הן על ידי משתמשים מומחים והן על ידי משתמשים שאינם מומחים — מבלי לפגוע בדיוק.

סיכום

SQL SUBSTRING הוא רחוק מלהיות פונקציית מחרוזת טריוויאלית כאשר בוחנים אותה מנקודת מבט של אבטחת סייבר — זוהי וקטור תקיפה פוטנציאלי שיכול לפגוע בשקט בגבולות הנתונים שלכם אם לא יטופל. על ידי שילוב זיהוי בצינורות SAST שלכם, שימוש ביירוט שאילתות בזמן ריצה, אכיפת אימות קפדני של קלט ושימוש בכלים מבוססי AI כמו Penligent, אתם זוכים לא רק בנראות, אלא גם במהירות לתיקון איומים לפני שהם הופכים לפריצות.