Spring Security מגן על יישומים Java על ידי עטיפת כל בקשת HTTP בצינור אבטחה מובנה, באמצעות שרשרת מסננים המטפלת באימות, בהרשאה ובשכבות הגנה מרובות כגון CSRF, CORS, ניהול הפעלה ואימות אסימונים. ארכיטקטורה זו מבטיחה שרק משתמשים מאומתים ומורשים יוכלו לגשת למשאבים, בין אם היישום שלכם הוא אפליקציית אינטרנט מונוליטית, ממשק REST API או תשתית מיקרו-שירותים.

למעשה, Spring Security הופך ל"מעקה הבטיחות" של היישום שלכם, כך שאתם לא צריכים לבנות מערכת אבטחה מאפס — אלא רק להגדיר, להרחיב ולחזק בסיס מוכח ואמין שזוכה לאמון הקהילה.

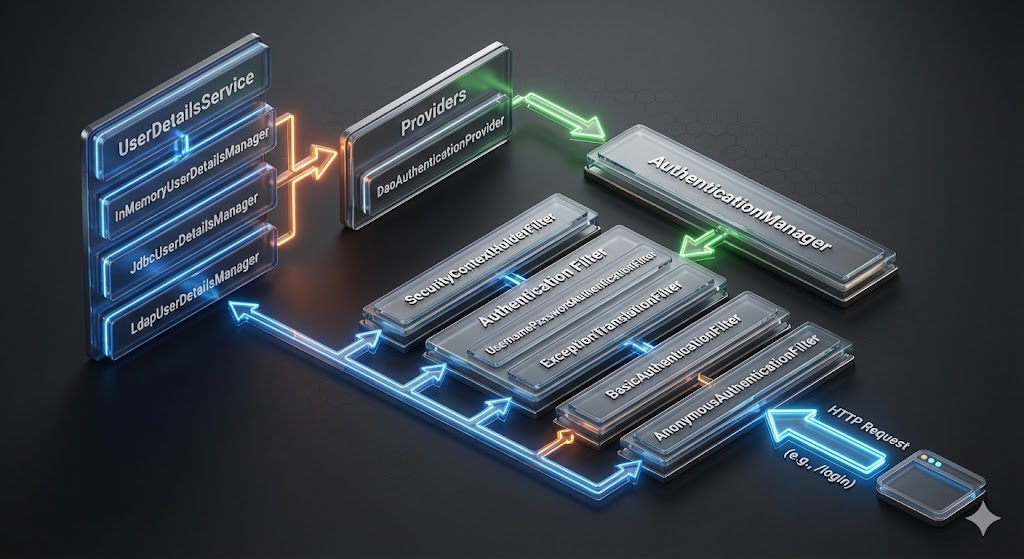

מנוע הליבה: זרימת בקשות ושרשרת מסנני אבטחה

עמוד השדרה של Spring Security הוא מנגנון סינון Servlet. כל בקשת HTTP נכנסת עוברת דרך שרשרת מסנני אבטחה, רצף של מסננים שכל אחד מהם אחראי על נושא אבטחה נפרד. עיצוב זה מפריד באופן ברור בין אבטחה לבין לוגיקה עסקית, ומאפשר הרחבה: ניתן להוסיף מסננים מותאמים אישית או ספקי אימות מבלי לגעת בבקרים או בשירותים.

מחזור החיים של בקשות ב-Spring Security

| שלב | רכיב / מסנן | מטרה |

|---|---|---|

| 1 | מסנן המשכיות הקשר האבטחה | טען את SecurityContext הקיים (אם הוא מבוסס על הפעלה) או צור הקשר ריק |

| 2 | מסנן אימות (לדוגמה, UsernamePasswordAuthenticationFilter, BearerTokenAuthenticationFilter וכו') | נסה אימות על סמך אישורים (כניסה לטופס, אסימון וכו') |

| 3 | SessionManagementFilter / בקרת מקביליות | טיפול בקיבוע הפעלה, במקבילות הפעלה או במדיניות ללא מצב |

| 4 | מסנן אישור / מסנן אבטחה | אכוף בקרת גישה ברמת URL או שיטה (תפקידים/הרשאות) |

| 5 | מסנני CSRF / CORS / כתיבת כותרות | אכוף הגנות מפני בקשות בין אתרים, כותרות אבטחה |

| 6 | הבקשה מגיעה לבקר / לוגיקה עסקית | הקשר האבטחה מכיל כעת גורם מאומת ומורשה |

מכיוון ש-Spring Boot / Spring Security מחבר את השרשרת הזו באופן אוטומטי כאשר אתה מוסיף את התלות הנכונות, בעיות אבטחה רבות נפתרות באופן מיידי. עם זאת, אתה עדיין שומר על שליטה מלאה להרחבה, החלפה או סידור מחדש של חלקים לפי הצורך.

מנגנוני אימות: מכניסת טופס ל-JWT ו-OAuth2

אחד מיתרונותיה העיקריים של Spring Security הוא הגמישות שלה: היא תומכת במגוון אסטרטגיות אימות, מה שהופך אותה למתאימה לאפליקציות אינטרנט מסורתיות, מערכות אחוריות לניידים, אפליקציות בעמוד אחד (SPA) ומיקרו-שירותים.

כניסה מסורתית מבוססת-מפגש

עבור יישומים מבוססי אינטרנט, כניסה באמצעות טופס (או HTTP Basic) נותרה ברירת מחדל תקפה:

ג'אווה

http .authorizeHttpRequests(auth -> auth .requestMatchers("/public/**").permitAll() .anyRequest().authenticated() ) .formLogin(Customizer.withDefaults());

לאחר כניסה מוצלחת, Spring Security מאחסן את האימות בפגישת HTTP, ועוטף בקשות עוקבות עם הקשר אבטחה באופן אוטומטי. שיטה זו מתאימה ליישומים המוצגים על ידי שרתים, שבהם קבצי Cookie ופעולות מתקבלים על הדעת.

אימות JWT ללא מצב עבור ממשקי API

ארכיטקטורה מודרנית — במיוחד ממשקי REST, SPA או מיקרו-שירותים — דורשת לעתים קרובות חסר אזרחות, אימות מבוסס אסימון. Spring Security תומך בכך בצורה נקייה באמצעות שרת משאבים OAuth2 מודול ואימות JWT מובנה. בית+1

תצורה מינימליסטית נראית כך:

ג'אווה

@Configuration @EnableWebSecurity public class JwtSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sess -> sess.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); } }

Spring Boot מגדיר באופן אוטומטי את JwtDecoder, מאמת חתימת JWT, iss (המנפיק), exp / nbf (חותמות זמן) וממפה את תחומי הסמכות. docs.enterprise.spring.io+1

כך ניתן לפרוס הגנה מאובטחת על ממשקי API במהירות, עם מינימום קוד סטנדרטי, תוך שמירה על שיטות העבודה המומלצות בתחום האבטחה.

OAuth2 / OpenID Connect עבור SSO וכניסה באמצעות צד שלישי

אם היישום שלך זקוק לכניסה יחידה (SSO), כניסה דרך רשת חברתית (Google, GitHub וכו') או זהות מופקדת באמצעות שרת אימות חיצוני, התמיכה ב-OAuth2 Client של Spring Security הופכת את האינטגרציה לפשוטה. תוכל להשיג אסימוני גישה, אסימוני רענון וזהות משתמש באמצעות OIDC — ולאחר מכן להסתמך על התנהגות שרת המשאבים עבור ממשקי ה-API האחוריים שלך.

גמישות זו מאפשרת לך לאחד את זהות המשתמשים ברחבי האינטרנט, במכשירים ניידים ובספקי אימות צד שלישי — אידיאלי עבור אפליקציות מבוזרות בקנה מידה גדול.

אישור ופיקוח על גישה: מי יכול לעשות מה

אימות מזהה זהות. הרשאה קובעת הרשאות. Spring Security תומך בבקרה מדויקת הן ברמת ה-URL והן ברמת השיטה.

- בקרת גישה מבוססת URL: הגבלות פשוטות מבוססות תפקידים על נקודות קצה.

- אבטחה ברמת השיטה: על ידי הפעלת הערות כמו

@PreAuthorize,@מאובטח,@PostAuthorize, ניתן לאכוף הרשאות ישירות בשיטות שירות או בקר. - בקרת גישה מבוססת תכונות או מבוססת טענות: במיוחד בעת שימוש ב-JWTs — ניתן לבדוק טענות (למשל, דייר, תכונות משתמש, היקפים) כדי לאכוף הרשאות דינמיות.

גישה רב-שכבתית זו (URL → שיטה → לוגיקה עסקית) מעניקה לך שליטה מלאה על מי יכול לגשת למה, ובאילו תנאים.

הגנות מובנות ותכונות לחיזוק האבטחה

Spring Security מספק יותר מאשר רק אימות ואישור — הוא כולל מנגנונים רבים להגנה מפני התקפות אינטרנט נפוצות ותצורה שגויה. ביניהם:

- הגנה מפני CSRF — מופעל כברירת מחדל עבור זרימות מבוססות הפעלה. השבת רק אם אתה שולט באופן מלא בלקוח (לדוגמה, SPA עם JWT).

- תצורת CORS — חיוני עבור ממשקים מודרניים המקיימים אינטראקציה עם ממשקי API.

- אחסון סיסמאות מאובטח — תומך באלגוריתמי חשיש חזקים כמו BCrypt, PBKDF2, Argon2. הימנע מחשישים חלשים (MD5, SHA-1). מחקרים מראים ששימוש לא נכון בחשיש הוא דפוס אנטי-אבטחה נפוץ. arXiv+1

- ניהול הפעלה והגנה מפני קיבוע הפעלה — מונע חטיפת הפעלה ומאכוף מגבלות על ריבוי משימות.

- כותרות אבטחת HTTP — HSTS, אפשרויות מסגרת, הגנה מפני XSS, אבטחת תוכן וכו'.

אך ברירות המחדל אינן קסם: האבטחה תלויה במידה רבה באופן שבו אתם מגדירים ובודקים את ההגדרות שלכם. מחקרים אמפיריים חושפים מספר דפוסים שליליים של הגדרות שגויות — למשל, השבתת CSRF, שימוש בהצפנת סיסמאות חלשה — באפליקציות Spring אמיתיות, המובילים לפגיעויות חמורות. arXiv

לפיכך, ביקורת אבטחה קפדנית, בדיקת קוד, עדכוני תלות ובדיקות אוטומטיות הם קריטיים.

מלכודות נפוצות וכיצד להימנע מהן

אפילו מסגרת בוגרת כמו Spring Security עלולה להיות מנוצלת לרעה — במיוחד כאשר מפתחים משלבים מצבי אימות שונים, מבטלים הגדרות ברירת מחדל או מתעלמים ממקרים קיצוניים. להלן כמה בעיות חוזרות ונשנות שנצפו בקהילה:

| בעיה / טעות | תוצאה | כיצד למתן |

|---|---|---|

| שילוב של כניסה מבוססת-הפעלה ו-JWT ללא מצב (stateless) ללא שרשראות סינון נפרדות | קונפליקטים, התנהגות בלתי צפויה, פרצות אבטחה | השתמש ב-SecurityFilterChain beans נפרדים עם מתאימי בקשות נפרדים עבור שיטות אימות שונות (Reddit) |

| השבתת CSRF ללא אמצעי הגנה חלופיים מתאימים (למשל עבור טפסים) | פגיע להתקפות CSRF | השבת CSRF רק עבור ממשקי API ללא מצב, ודא שיש אסימונים או אמצעי הגנה אחרים עבור תרחישים עם מצב. |

| שימוש בהצפנת סיסמאות חלשה (MD5, SHA-1) או אחסון סיסמאות בטקסט רגיל | קל לשבירה במקרה של דליפת נתונים | השתמש תמיד ב-BCryptPasswordEncoder, Argon2 או בהצפנה חזקה דומה + salt. |

| תצורת JWT שגויה (iss חסר, אימות aud, סיבוב מפתחות שגוי) | אסימונים יכולים להיות מזויפים או להישאר תקפים מעבר לתקופת החיים המיועדת להם. | השתמש בתצורת שרת המשאבים הרשמית של OAuth2; הפעל אימות חתימה, מנפיק, קהל יעד וסיבוב מפתחות (בית) |

| בדיקות לא מספקות (בדיקות יחידה, בדיקות אינטגרציה, תוקף אסימון, ביטול, נתיבי שגיאה) | באגים או פרצות אבטחה מחלחלים לתהליך הייצור | כתוב בדיקות אוטומטיות המכסות אימות, נתיבי כשל, טיפול באסימונים, יציאה מהמערכת, לוגיקת רענון. מחקרים מראים כי באפליקציות רבות בעולם האמיתי חסרות בדיקות אלה. (arXiv) |

כפי שניסח זאת אחד המפתחים (בדיון בקהילה): "כל מדריך של Spring Security מוביל לקוד מיושן... אפילו שיטות מעודכנות כבר מסומנות להסרה." Reddit

זה מצביע על סיכון נוסף: עליך להישאר מעודכן בגרסאות Spring Security ולהעביר את התצורות בהתאם.

דוגמה: REST API מאובטח עם JWT + שרת משאבים

להלן דוגמה מינימלית של ממשק REST API של Spring Boot המאובטח באמצעות JWT במצב ללא מצב.

ג'אווה

@Configuration @EnableWebSecurity public class ApiSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sm -> sm.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); } }

ונכסים ב application.yml:

ג'אווה

אביב: אבטחה: oauth2: שרת משאבים: jwt: issuer-uri: קהלים: <https://your-api.example.com>

הגדרה זו מבטיחה כי:

- חתימת JWT, מנפיק (

iss), קהל (aud), פקיעה (exp) מאומתים כולם באופן אוטומטי, בהתאם לנהלים המומלצים לאבטחה מבוססת אסימונים. בית+1 - לא נוצר מושב HTTP (ללא מצב), מה שהופך את ה-API למדרגי.

- אתה מסתמך על מודולים סטנדרטיים; אין צורך בכיתות סינון מותאמות אישית או בקוד אימות סטנדרטי.

ניתן להתאים אישית עוד יותר על ידי הגדרת JwtAuthenticationConverter למפות תביעות → תפקידים או סמכויות, או לעטוף בדיקות נוספות (היקפים, דיירים וכו').

המלצות ושיטות עבודה מומלצות להכנת הייצור

אם אתם בונים יישומים בעולם האמיתי — במיוחד ממשקי API ציבוריים, מיקרו-שירותים או שירותים הדורשים בדיקות חדירה/ביקורת פגיעות — התייחסו ל-Spring Security כאל קו בסיס, ולשכבה על הקשחה, רישום, ניטור ובדיקה.

- השתמש בהצפנת סיסמאות חזקה: העדיפו BCrypt או Argon2.

- העדף שרת משאבים JWT / OAuth2 ללא מצב עבור ממשקי API — הימנע מאימות מבוסס-הפעלה במיקרו-שירותים או במערכות מבוזרות.

- אמת תמיד את ה-JWT כראוי — לאכוף אימות חתימות,

issוaudתביעות, תוקף, ושקול סיבוב מפתחות. - הפרד שרשראות מסננים אם מערבבים שיטות אימות — לדוגמה, אחד עבור אינטרנט מבוסס-הפעלה, ואחד עבור API מבוסס-JWT.

- הפעל CSRF עבור טפסים מסורתיים; קבע את תצורת CORS עבור SPAs ולקוחות חיצוניים.

- יישום רישום, ניטור, הגבלת קצב והתראות — כשמתרחשים כשלים בלתי צפויים באישור או מספר כניסות כושלות, צריך להופיע התראה.

- כתוב בדיקות אוטומטיות (יחידה + אינטגרציה) לאימות, הרשאה, תוקף אסימון, נתיבי שגיאה, זרימות רענון וניתוק. — יישומים רבים בעולם האמיתי מתעלמים מכך, מה שמגביר את הסיכון. arXiv+1

- הישאר מעודכן עם גרסאות Spring Security — משוב מהקהילה מראה שהמדריכים לעיתים קרובות מתיישנים, ושימוש לא נכון/API מיושנים נשארים בעיה. Reddit+1

מדוע Spring Security נותרת מסגרת האבטחה המועדפת במערכת האקולוגית של Java

מספר גורמים תורמים לדומיננטיות של Spring Security בתחום אבטחת Java:

- זה תכונות מלאות: אימות, הרשאה, CSRF, ניהול הפעלה, תמיכה באסימונים, OAuth2 וכו'.

- ניתן להגדרה ולהרחבה ברמה גבוהה — ניתן לחבר מסננים מותאמים אישית, ספקי אימות, מאגרי משתמשים ומדיניות אבטחה.

- אינטגרציה רחבה עם Spring Boot / Spring ecosystem — חיכוך מינימלי להוספת אבטחה לאפליקציות קיימות.

- קהילה בוגרת ומנוסה בקרב — מדריכים קהילתיים רבים, פרויקטים בקוד פתוח ושימוש מעשי בתעשיות שונות.

- בסיס אבטחה סטנדרטי, המסייע לבדיקות אוטומטיות, סריקת פגיעות וכלי בדיקת חדירות.

לצוותים העובדים על בדיקות חדירה, סריקת פגיעות אוטומטית, כלי אבטחת API או פלטפורמות אבטחה מבוססות בינה מלאכותית — השימוש ב-Spring Security מאפשר לך לקבל בסיס אבטחה צפוי שניתן לנתח, לבדוק ולבצע עליו ביקורת. צפיות זו היא בעלת ערך רב בעת פיתוח כלי אבטחה או שילוב אבטחה בצינורות CI/CD.

סיכום

Spring Security אינו קסם — אך הוא מהווה בסיס חזק ומנוסה לאבטחת יישומים אינטרנטיים, ממשקי API ושירותי מיקרו של Java. כברירת מחדל, הוא מכסה צרכים נפוצים רבים בתחום אבטחת האינטרנט; כאשר הוא מוגדר כהלכה, הוא מגן מפני CSRF, אוכף אימות ואישור, מבטיח אחסון סיסמאות מאובטח, מאמת JWTs ותומך בפרוטוקולי זהות מודרניים כגון OAuth2 / OpenID Connect.

עם זאת, הכוח האמיתי טמון ב כיצד מפתחים מגדירים ומחזקים אותו: אימוץ חשיפת סיסמאות חזקה, JWT ללא מצב עבור ממשקי API, כללי אישור מדויקים, אימות אסימונים מאובטח ובדיקות וניטור מקיפים.

למפתחים ומהנדסי אבטחה — במיוחד לאלה שבונים או בודקים מערכות בעולם האמיתי, או בונים כלי אבטחה — אני ממליץ בחום להתייחס ל-Spring Security כאל שכבת האבטחה הבסיסית, ולהמשיך לבנות עליה: תצורה קפדנית, הגדרות ברירת מחדל מאובטחות, בדיקות אוטומטיות וביקורות קבועות.

בגישה זו, אתם מקבלים בסיס יציב, גמיש, ניתן לתחזוקה ובטוח — ומנעים את המכשולים הנפוצים שגורמים ליישומים רבים המבוססים על Spring להיכשל.