מבוא

בנוף אבטחת הסייבר של ימינו, עם פגיעויות יום אפס עם הופעתם המתמדת של מודלים חדשים להתקפות המונעות על ידי בינה מלאכותית, המתעדכנים במהירות המכונה, הצפנת TLS (Transport Layer Security) נותרת השומרת המוזנחת לעתים קרובות — עמוד השדרה הקריפטוגרפי של כל התקשורת המאובטחת.

TLS אינו רק פרוטוקול; הוא הרקמה הקריפטוגרפית העומדת בבסיס מודל האמון של האינטרנט כולו. כל הפעלה מאובטחת של HTTPS, מוצפנת API שיחה, והידוק יד IoT מוגן מסתמך עליה.

עם כניסתנו לשנת 2025, כאשר איומים קוונטיים מתקרבים באופק ומערכות בינה מלאכותית מופעלות בהיקף נרחב להתקפה ולהגנה, הדיוק ביישום TLS הוא קריטי מתמיד.

עבור בודקי חדירות, חברי צוות אדום ומהנדסי אבטחת AI, הבנת TLS כבר אינה אופציונלית — היא "כרטיס הכניסה" לזיהוי פגיעות מודרני, ביקורות תצורה מוצפנות ומסגרות בדיקות אבטחה אוטומטיות.

מהו הצפנת TLS?

TLS (Transport Layer Security) הוא היורש של SSL, המשמש להקמת ערוצים מוצפנים בין שתי נקודות קצה — בדרך כלל לקוח ושרת. הוא מבטיח את שלושת עמודי התווך של אבטחת הרשת:

| עמוד תווך ביטחוני | פונקציית TLS | תוצאה |

|---|---|---|

| סודיות | מגן על נתונים המועברים באמצעות הצפנה סימטרית | מונע ציתות |

| יושרה | משתמש בקודי אימות הודעות (MAC) כדי לזהות חבלה | מונע שינוי נתונים |

| אימות | מאמת את זהות השרת באמצעות תעודות דיגיטליות | מונע התקפות "איש בתווך" |

למרות שהפרוטוקול הוא פשוט מבחינה קונספטואלית, כשלים בעולם האמיתי נובעים כמעט תמיד מפרטי היישום: סוויטות הצפנה מיושנות, תעודות שהוגדרו באופן שגוי או מערכות שעדיין פועלות ב-TLS 1.0/1.1. אפילו מהנדסים מנוסים עלולים להיתקל בכשלים בהידוק היד עקב אי התאמות בין גרסאות או תעודות ביניים שפג תוקפן.

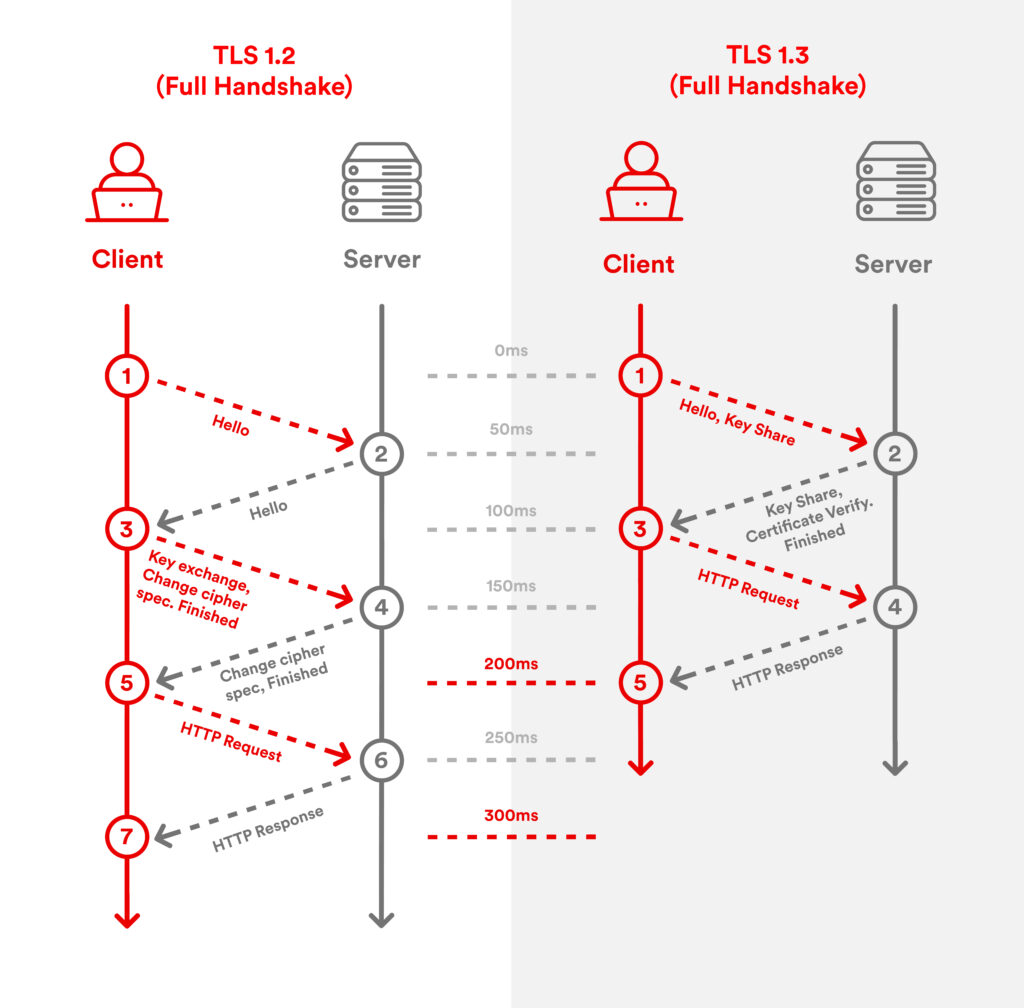

TLS 1.3: קפיצת מדרגה במהירות ובאבטחה

TLS 1.3 מייצג את ההתפתחות המשמעותית ביותר של הפרוטוקול מאז הקמתו. הוא הושק ב-2018, מייעל את תהליך ה-handshake ומסיר אלגוריתמים קריפטוגרפיים לא מאובטחים כגון RC4, SHA-1 והחלפות מפתחות RSA סטטיות.

| תכונה | TLS 1.2 | TLS 1.3 |

|---|---|---|

| נסיעות הלוך ושוב לצורך לחיצת יד | 2–3 | 1 (או 0, תומך ב-0-RTT) |

| צפנים מיושנים | חלקי | הכל הוסר |

| סודיות קדימה | אופציונלי | חובה |

| נתוני 0-RTT | לא נתמך | נתמך (קיים סיכון לשחזור) |

TLS 1.3 מאזן בין ביצועים לפרטיות, דבר חיוני עבור קריאות API בתדירות גבוהה, מערכות IoT ומערכות אבטחה מבוססות AI הזקוקות לאלפי חיבורים מוצפנים בתוך מילי-שניות.

עם זאת, 0-RTT טומן בחובו סיכוני השמעה חוזרת, מה שמזכיר לנו כי אבטחה ונוחות הן תמיד עניין של איזון.

ניתוח מעמיק של לחיצת היד TLS: כיצד מתבצע משא ומתן על הצפנה

בלב TLS נמצא ה-handshake — רצף הודעות הקובע סוד משותף, מנהל משא ומתן על סוויטות הצפנה ומאמת את השרת (ובאופן אופציונלי גם את הלקוח).

במהלך לחיצת יד TLS 1.3 טיפוסית:

- שלום לקוח: הלקוח שולח גרסאות TLS נתמכות, סוויטות הצפנה ו-nonce אקראי.

- ServerHello: השרת בוחר את גרסת TLS, את חבילת ההצפנה ומספק את האישור שלו.

- חילופי מפתחות וסיום: שני הצדדים מחשבים סוד משותף, מחליפים הודעות מוגמרות עם אימות HMAC.

אפשרות 0-RTT מאפשרת ללקוח לשלוח נתונים מיד לאחר ClientHello, באמצעות מפתחות שסוכמו מראש, מה שמשפר את זמן ההשהיה אך כרוך בסיכון להתקפות שידור חוזר.

תצורות שגויות נפוצות של TLS וכשלים

אפילו מהנדסים מנוסים עלולים להגדיר את TLS באופן שגוי, מה שמוביל לפגיעות חמורות או לכישלונות בהחלפת יד. בעיות נפוצות כוללות:

| תצורה שגויה | השפעה | איתור |

|---|---|---|

| תעודות שפג תוקפן/אינן תקפות | הדפדפן/API דוחה את החיבור | בדיקת תעודה או OpenSSL s_client |

| חבילות הצפנה חלשות | פגיע להתקפות הורדת דירוג | סריקות nmap/sslyze |

| תוכן מעורב | משאבי HTTP לא מאובטחים בדף HTTPS | קונסולת דפדפן, סורק אוטומטי |

| HSTS חסר | רגיש ל-MITM באמצעות התקפות strip | ניתוח כותרות אבטחה |

| אי-התאמה בין פרוקסי הפוך למאזן עומסים | TLS הופסק ב-proxy, תצורה שגויה של ה-backend | בדיקת נקודות קצה |

כלים כגון OpenSSL, nmap, sslyze, ובדיקות אבטחה אוטומטיות של CI/CD הן הכרחיות כדי לאתר שגיאות אלה בשלב מוקדם.

בדיקות חדירה ואוטומציה

עבור מהנדסי אבטחת AI או בודקי חדירות, תצורות TLS שגויות הן מטרות בעלות ערך רב. אוטומציה של ביקורות TLS יכולה לחסוך מאות שעות עבודה.

דוגמה לתהליך אוטומציה (Python + OpenSSL):

import subprocess hosts = ['example.com', 'api.example.com'] for host in hosts: result = subprocess.run(['openssl', 's_client', '-connect', f'{host}:443'], capture_output=True, text=True)

if "Verify return code: 0 (ok)" in result.stdout: print(f"{host} TLS OK") else: print(f"{host} TLS ERROR")

קטע קוד פשוט זה בודק את תוקף האישור ואת הצלחתו של תהליך ה-handshake הבסיסי במספר נקודות קצה.

איתור חולשות TLS באמצעות בינה מלאכותית

פלטפורמות אבטחה מודרניות, כגון Penligent.ai, לנצל את ה-AI כדי לזהות חריגות TLS ברשתות ארגוניות.

התכונות העיקריות כוללות:

- סריקה אוטומטית של סוויטות הצפנה חלשות, אישורים שפג תוקפם וחריגות בחיבור.

- זיהוי חריגות מבוסס AI בדפוסי לחיצת יד חוזרים ונשנים כדי לזהות התקפות MITM או התקפות דרוג מטה.

- שילוב צינור CI/CD לניטור רציף של נקודות קצה TLS.

על ידי שילוב של זיהוי חריגות מבוסס ML עם אימות מבוסס כללים, Penligent.ai מאפשר לצוותי אבטחה לתקן באופן יזום תצורות TLS שגויות לפני שהן מנוצלות.

TLS בצינורות אבטחה מונעי בינה מלאכותית

מערכות אבטחה מבוססות בינה מלאכותית מסתמכות יותר ויותר על TLS לצורך העברת נתונים מוצפנים בין מיקרו-שירותים, ממשקי API בענן ונקודות קצה של IoT.

סריקה אוטומטית, זיהוי חריגות ובדיקות חדירה משלבות כעת בדיקות TLS בקנה מידה גדול:

- אימות תעודות אוטומטי: אימות רציף של תוקף, תפוגה ומצב ביטול.

- ביקורת חבילת הצפנה: איתור צפנים מיושנים או חלשים, כולל פגיעויות גיבוי.

- ניתוח תבנית לחיצת יד: ה-AI מזהה התנהגויות חריגות בלחיצת יד המעידות על מתקפות MITM פוטנציאליות.

Penligent.ai מיושם בביקורות TLS

Penligent.ai ניתן ליישום ישיר בהערכות TLS בקנה מידה גדול. מהנדסי אבטחה יכולים לפרוס אותו כדי לסרוק מאות נקודות קצה, לסווג באופן אוטומטי תצורות שגויות וליצור דוחות תיקון ניתנים ליישום.

דוגמה לתהליך עבודה:

- Penligent.ai סורק את כל נקודות הקצה של ה-API, ואוסף מטא-נתונים של לחיצת יד.

- מנוע ה-AI מנתח גרסאות TLS, סוויטות הצפנה, שרשראות אישורים ותזמוני לחיצת יד.

- דוחות אוטומטיים מדגישים נקודות קצה עם TLS מיושן, צפנים חלשים, אישורים שפג תוקפם או חריגות בהליך לחיצת היד.

אוטומציה זו מאפשרת לצוותי האבטחה לתעדף את התיקון על סמך חשיפה לסיכון אמיתי ולא על סמך טעויות אנקדוטליות.

הכנה ל-TLS פוסט-קוונטי

מחשוב קוונטי מציג איומים פוטנציאליים על הצפנה מסורתית עם מפתח ציבורי, במיוחד RSA ו-ECDSA, המהווים את הבסיס ל-TLS כיום.

TLS פוסט-קוונטי שואף לשלב אלגוריתמים עמידים בפני קוונטיקה, כגון CRYSTALS-Kyber או Dilithium, כדי להגן על חילופי מפתחות וחתימות.

מהנדסי אבטחה צריכים:

- לעקוב אחר תקנים פוסט-קוונטיים מתהווים (תוצאות תחרות NIST PQC).

- יישום TLS היברידי (קלאסי + פוסט-קוונטי) בסביבות בדיקה.

- אמת באופן רציף את הגמישות הקריפטוגרפית בצינורות האוטומציה כדי להתאים אותם לביטול אלגוריתמים עתידי.

שיטות עבודה מומלצות בהנדסה: רשימת בדיקה של TLS

| קטגוריה | המלצה |

|---|---|

| ניהול אישורים | השתמש בחידוש אוטומטי, עקוב אחר ביטולים, אכוף HSTS |

| חבילות הצפנה | השבת צפנים חלשים, העדיף אלגוריתמים AEAD (AES-GCM, ChaCha20-Poly1305) |

| לחיצת יד ושיחה | אכוף TLS 1.2+, סודיות קדימה, אמת חידוש בצורה מאובטחת |

| פרוקסי ומאזן עומסים | הקפד על הצפנה מקצה לקצה, העבר כותרות, שמור על אמינות האישורים |

| אוטומציה וניטור | שלבו זיהוי מבוסס בינה מלאכותית, תיעוד חריגות בחיבורי יומן, התראות על תעודות שפג תוקפן |

סיכום

הצפנת TLS היא הבסיס לתקשורת דיגיטלית מאובטחת. מהנדסי אבטחת AI, בודקי חדירות וצוותי DevOps חייבים להבין לא רק את התיאוריה של TLS, אלא גם את היישום שלה בעולם האמיתי, את הבדיקות האוטומטיות ואת האפשרויות של תצורות שגויות.

פלטפורמות כמו Penligent.ai מאפשרות לצוותים להגדיל את היקף הזיהוי ולסווג סיכונים. על ידי שילוב של שיטות עבודה מומלצות בתחום הקריפטוגרפיה, בדיקות בסיוע בינה מלאכותית והיערכות לפוסט-קוונטי, ארגונים יכולים להבטיח תקשורת מאובטחת תוך שמירה על יתרון על פני איומים מתפתחים.