בנוף אבטחת הסייבר המשתנה במהירות של ימינו, עקיפת מסננים הפכה למונח קריטי עבור בודקי חדירות, חוקרי פגיעות ואנשי אבטחה. המונח מתייחס לעקיפת מסנני אבטחה — כגון חומות אש ליישומי אינטרנט (WAF), מערכות זיהוי/מניעת חדירות (IDS/IPS), מסנני תוכן או סורקי אנטי-וירוס — כדי לאפשר נתונים או בקשות שבאופן אחר היו נחסמים. כאשר נעשה בו שימוש אתי, בדיקת עקיפת מסננים מסייעת לחזק את מערכות ההגנה; כאשר נעשה בו שימוש זדוני, הוא עלול להוביל לפריצות אבטחה חמורות.

הבנת מסנני אבטחה

| סוג המסנן | תיאור |

|---|---|

| מסנן תוכן | מסנן דפי אינטרנט, דוא"ל או הודעות ומחפש מילות מפתח זדוניות, תבניות או תוכן אסור. |

| מסנן רשת | מפקח על מנות רשת ותכונות תקשורת כדי לחסום תעבורה חשודה או לא מורשית. |

| מסנן אנטי-וירוס | סורק קבצים בחיפוש אחר חתימות קוד מזיקות ומבודד איומים שזוהו. |

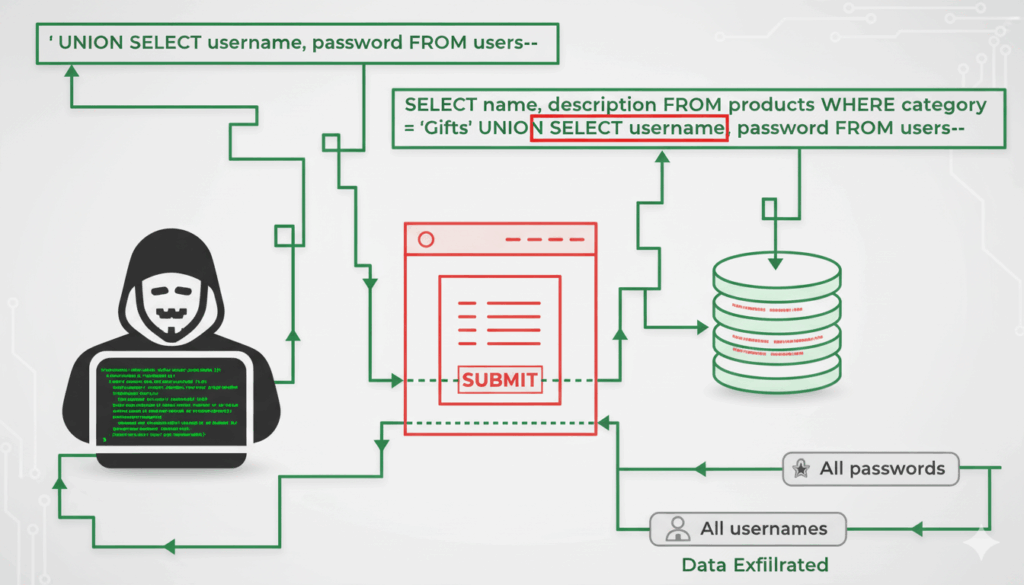

| חומת אש ליישומי אינטרנט (WAF) | מסנן בקשות HTTP כדי לחסום הזרקת SQL, XSS, ודפוסים אחרים של התקפות אינטרנט. |

| מערכת לגילוי/מניעת חדירות (IDS/IPS) | מזהה או חוסם פעילויות זדוניות ברשת, לרוב בזמן אמת. |

מהו עקיפת מסנן באבטחת סייבר?

בסייבר-אבטחה, עקיפת מסנן פירושה מציאת דרך לעקוף מערכת אבטחה שנועדה לחסום נתונים, קבצים או בקשות רשת מסוימים — באמצעות שיטות כמו שינוי תוכן, הסתרת תעבורה או ניצול חולשות המסנן. דמיינו מסנן אבטחה כמו שומר במחסום: אם אתם מציגים משהו חשוד, השומר עוצר אתכם. אם אתם מסווים אותו או משנים את המראה שלו, ייתכן שתעברו מבלי שיבחינו בכם.

עקיפת מסנן אינה תמיד דבר שלילי — האקרים אתיים ובודקי אבטחה משתמשים בה כדי לאתר נקודות תורפה ולשפר את ההגנה. אך אם נעשה בה שימוש לרעה, היא הופכת לכלי שבעזרתו פושעי סייבר גונבים נתונים, מתקינים תוכנות זדוניות או פוגעים במערכות.

טכניקות עקיפת מסנן ודוגמאות קוד

הסתרת קוד וקידוד

קידוד מטענים (לדוגמה, Unicode, Base64) כדי לעקוף מסננים מבוססי מילות מפתח.

payload = "" obfuscated = ''.join(['\\\\u{:04x}'.format(ord(c)) for c in payload]) print(obfuscated)

יצירת חבילות

שינוי כותרות חבילות, כתובות IP או דגלים כדי להסוות תעבורה זדונית כתעבורה לגיטימית.

מ- scapy.all import * packet = IP(src="192.168.1.100", dst="10.0.0.5")/TCP(dport=80)/"GET / HTTP/1.1" send(packet)

יציאות חלופיות ומנהור פרוטוקולים

השתמש ביציאות לא סטנדרטיות או עטוף את התעבורה בתוך פרוטוקול אחר כדי לעקוף הגבלות.

import socket s = socket.socket() s.connect(('target.com', 443)) s.send(b'GET /data HTTP/1.1\\r\\nHost: target.com\\r\\n\\r\\n') s.close()

התחזות לסוג קובץ

הטמעת קוד זדוני בקבצים שנראים תמימים כדי לחמוק מזיהוי על ידי תוכנות אנטי-וירוס.

import os os.rename('malware.exe', 'photo.jpg')

זיוף DNS / Domain Fronting

שנה רשומות DNS או נתב דרך דומיינים מהימנים כדי לעקוף הגבלות ברמת הדומיין.

print("זיוף DNS כדי להפנות את target.com")

תזכורת בטיחות

דוגמאות אלה מיועדות לסביבות מעבדה מורשות בלבד. שימוש בטכניקות עקיפה ללא אישור אינו חוקי ברוב המדינות.

כיצד AI מזהה התקפות עקיפת מסננים

ה-AI חולל מהפכה בזיהוי ניסיונות לעקוף מסננים. בניגוד למערכות סטטיות המבוססות על כללים, זיהוי חריגות המונע על ידי AI מנתח דפוסי תעבורה, חריגות התנהגות ותכונות מטען כדי לזהות ניסיונות עקיפה שהמסננים המסורתיים מפספסים.

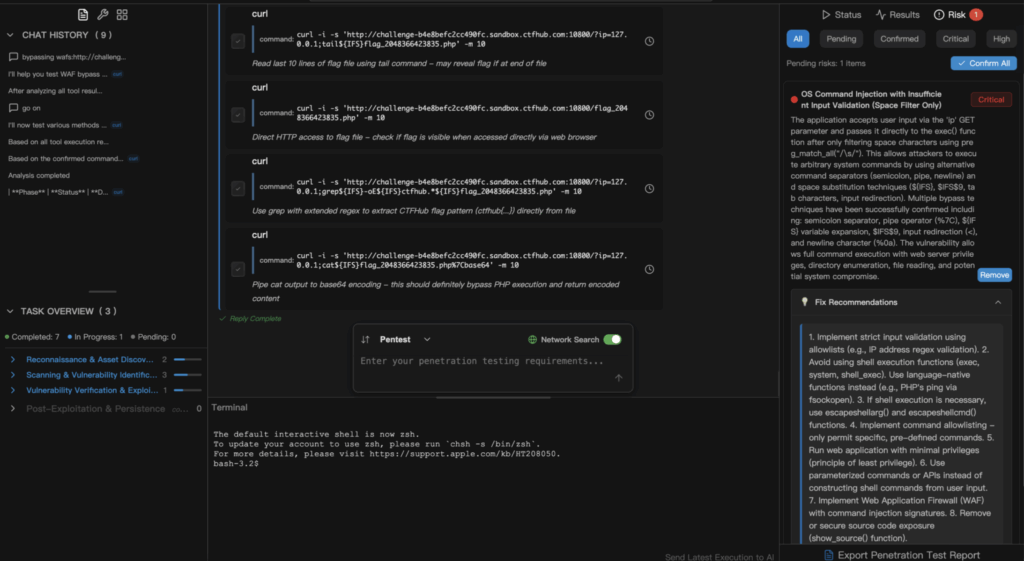

Penligent מרחיב את היכולת הזו עוד יותר:

- פקודות בשפה טבעית כגון "בדוק ניסיונות עקיפת WAF" מבטל את הצורך בכתיבת סקריפטים או בהגדרת כלים ידנית.

- סוכן ה-AI שלו בוחר מבין יותר מ-200 כלי אבטחה משולבים (Nmap, SQLmap, Nuclei וכו'), מתכנן ומבצע בדיקות אדפטיביות.

- Penligent מאמתת נקודות תורפה, מסירה תוצאות חיוביות כוזבות וקובעת סדר עדיפויות לאיומים לצורך הפחתה יעילה.

- מייצר דוחות תיקון מפורטים באופן מיידי, ותומך בשיתוף פעולה בזמן אמת.

בניגוד לסורקים מסורתיים, Penligent לומד באופן רציף, חוזה את אסטרטגיות התוקפים ומתאים את ההגנה לפני שטכניקות עקיפה חדשות גורמות נזק.

סיכום

עקיפת המסנן היא ניטרלית; השפעתה תלויה בכוונה ובאישור. הבנת שיטות אלה מאפשרת הגנה פרואקטיבית מפני איומים מתפתחים. כלים כמו Penligent הופכים את האבטחה המתקדמת והמתאימה לנגישה ליותר צוותים — והופכים את הזיהוי למניעה בעולם אבטחת הסייבר המונע על ידי בינה מלאכותית של ימינו.