בנוף ההיפר-מחובר של ימינו, אבטחת סייבר כבר אינה עוסקת בחומות אש היקפיות או במחזורי בדיקות חדירה ידניות — היא עוסקת בחוסן, אוטומציה ויכולת התאמה בזמן אמת. טווח סייבר סביבות הן כעת בלב השינוי הזה.

Cyber Range הוא סביבה מבוקרת וסימולציה נאמנה למציאות, המאפשרת לאנשי אבטחה לבדוק, לאמת ולשפר את הגנות הסייבר שלהם בתנאי התקפה אמיתיים — מבלי לסכן את מערכות הייצור. במקור שימשו Cyber Range את הצבא וסוכנויות המודיעין, אך עם הזמן הם התפתחו לפלטפורמות אימון ובדיקה עוצמתיות עבור ארגונים, צוותי SOC ופעולות אבטחה מבוססות בינה מלאכותית.

בעידן הבינה המלאכותית, שבו משטחי האיום מתרחבים בקצב מהיר יותר ממה שצוותים אנושיים יכולים להתמודד איתו, שילוב של אוטומציה, סימולציה ולמידה אדפטיבית באמצעות Cyber Ranges מספק יתרון אסטרטגי. הוא מאפשר לצוותים אדומים, כחולים וסגולים לשתף פעולה בסביבות איום דינמיות — תוך שיפור מתמיד של כישוריהם ושל עמדת ההגנה שלהם.

מאמר זה בוחן את הארכיטקטורה, היישומים ושילוב הבינה המלאכותית של Cyber Ranges, וכיצד כלי בדיקה חכמים מהדור הבא, כגון Penligent.ai, מגדירים מחדש את האופן שבו צוותי אבטחת סייבר מאמתים ומחזקים את ההגנות שלהם.

מדוע Cyber Range חשוב בעידן ה-AI

בדיקות אבטחת סייבר מסורתיות הסתמכו בעבר במידה רבה על שיטות סטטיות — בדיקות חדירה ידניות, סריקות פגיעות מבוססות כללים ותסריטי תגובה לאירועים קבועים. גישות אלה אינן מסוגלות להתמודד עם האיומים הפולימורפיים והאוטומטיים של ימינו. Cyber Ranges ממלא את הפער הזה על ידי הצעת מערכות אקולוגיות של סימולציות דינמיות, רציפות וניתנות לשחזור.

- גישור על פער הכישורים בשל המחסור באנשי מקצוע מיומנים בתחום אבטחת הסייבר, Cyber Ranges משמשים כ מחנות אימונים וירטואליים. הם מאפשרים אימונים מציאותיים וניתנים לשחזור בתנאי ירי חי — החל מסימולציות פישינג בסיסיות ועד מתקדמות. ניצול פרצות יום אפס.

- שיפור שיתוף הפעולה בצוות ב-Cyber Range, צוותים אדומים (תוקפים), צוותים כחולים (מגנים) וצוותים סגולים (מתאמים היברידיים) פועלים במרחב מאוחד אחד. מערכות מבוססות AI יכולות להתאים באופן דינמי את עוצמת ההתקפה, מה שמאלץ את המגנים להסתגל ולהתפתח, ויוצר מעגל משוב רציף בין התקפה להגנה.

- אמולציית איומים אדפטיבית הטווחים המודרניים משלבים מודלים של איומים מבוססי בינה מלאכותית, המתפתחים יחד עם היריבים. במקום לשחזר את אותם דפוסי תקיפה, סימולטורים מבוססי בינה מלאכותית משנים טקטיקות, טכניקות ונהלים (TTP) כדי לשקף את התנהגות ה-APT הנוכחית — והופכים את האימון למשחק מלחמה חי ונושם.

- חוסן באמצעות ריאליזם על ידי חיקוי טופולוגיית רשת ארגונית, נקודות קצה IoT ומערכות בקרה תעשייתיות (ICS/SCADA), Cyber Ranges משכפלים את המורכבות של תשתיות אמיתיות. ריאליזם זה מבטיח שאמצעי האבטחה שאושרו בטווח אכן תקפים בייצור.

ארכיטקטורת הליבה ורכיבים טכניים של טווח סייבר

טווח סייבר מתוכנן היטב משקף את המבנה וההתנהגות של רשת ארגונית אמיתית — אך בסביבה מבודדת וניתנת לשליטה מלאה. הארכיטקטורה שלו מורכבת בדרך כלל מכמה שכבות משולבות הפועלות יחד כדי לספק ריאליזם, מדרגיות והשפעה מדידה על ההכשרה.

| שכבה | תיאור | טכנולוגיות מרכזיות |

|---|---|---|

| שכבת התשתית | שרתים וירטואליים, נתבים, IoT ונכסי ICS המהווים את משטח התקיפה | VMware, KVM, Docker, Kubernetes |

| שכבת הדמיית רשת | מדמה תנועה חיה, ניתוב, חביון ואילוצים ברוחב הפס | GNS3, Mininet, ns-3 |

| שכבת תזמור תרחישים | מגדיר רצפי התקפה/הגנה והתקדמות התרחיש | Ansible, Terraform, ממשקי API של Python |

| שכבת סימולציית איומים | מייצר פעולות התקפיות מציאותיות, כולל ניצול פרצות ותוכנות זדוניות | Metasploit, Cobalt Strike, Atomic Red Team |

| שכבת AI/אנליטיקה | משתמש ב-ML כדי להתאים את רמת הקושי ולמדוד את ביצועי המשתתפים | TensorFlow, PyTorch, Elastic Stack |

כדי להמחיש כיצד פועלת תזמור, יש לבחון את תצורת YAML הבאה, המגדירה רשת מדומה פשוטה עם שני מארחים ותוקף אחד:

# cyber_range_scenario.yaml תרחיש: שם: "תרגיל צוות אדום משופר ב-AI" טופולוגיה: צמתים: - שם: שרת אינטרנט סוג: vm מערכת הפעלה: ubuntu תפקיד: יעד - שם: שרת מסד נתונים סוג: vm

os: ubuntu role: target - name: attacker type: container image: kali:latest role: red_team network: links: - from: attacker to: web-server - from: web-server to: db-server automation: scripts:

- path: /opt/attack_scripts/sql_injection.py - path: /opt/attack_scripts/privilege_escalation.sh

תצורה זו יוצרת סביבת בדיקה עצמאית שבה אלגוריתמי AI יכולים לשנות באופן דינמי את התנהגות סקריפטי ההתקפה בהתבסס על נתוני תגובת ההגנה — ומספקת אינסוף אפשרויות אימון.

מקרי שימוש ותרחישים מהעולם האמיתי

Cyber Ranges משמשים בתעשיות ובמגזרים ממשלתיים שונים למטרות תפעוליות והדרכתיות רבות. להלן חמשת מקרי השימוש המשמעותיים ביותר:

- הכשרת הגנה ארגונית דמו פישינג, איומים פנימיים, התפשטות תוכנות כופר או מתקפות DDoS כדי להעריך את מוכנות הזיהוי והתגובה לאירועים.

- שיתוף פעולה בין הצוותים האדום, הכחול והסגול הקמת מחזור אימונים רציף שבו יחידות התקפה והגנה פועלות תחת אילוצים מציאותיים, ובונות אסטרטגיות תקשורת והתאמה חזקות יותר.

- אימות ניצול יום אפס לפני פריסת התיקון, בדקו את ניצולי יום האפס בטווח כדי להעריך את החשיפה לסיכון בבטחה.

- בדיקות תאימות ואישור אמת את תצורות הרשת ואת זרימת הנתונים בהתאם לתקני NIST, ISO 27001 או GDPR בצורה בטוחה וניתנת לשחזור.

- פיתוח אקדמי וכוח עבודה אוניברסיטאות ומרכזי הכשרה מפעילים את Cyber Ranges כפלטפורמות למידה חווייתית עבור הדור הבא של אנשי מקצוע בתחום אבטחת הסייבר.

דוגמה:

להלן קטע קוד ב-Python לאוטומציה של קמפיין פישינג מדומה לצורך בדיקות צוות אדום:

מ-faker ייבוא Faker מ-smtplib ייבוא SMTP fake = Faker() target_users = ["[email protected]", "[email protected]"]

def send_phish(user): message = f"Subject: Security Alert\\n\\nDear {user.split('@')[0]},\\nYour account will expire soon. Click here to renew."

with SMTP('smtp.fakecompany.local') as smtp: smtp.sendmail("[email protected]", user, message) for u in target_users: send_phish(u)

סקריפט זה מדמה תעבורת התקפת פישינג תוך רישום מדדי תגובה, ומאפשר למגינים למדוד את דיוק הזיהוי.

אוטומציה ושילוב בינה מלאכותית במתחמי סייבר

השילוב של בינה מלאכותית ו אוטומציה הפך את Cyber Ranges מסביבות סטטיות ומבוססות כללים לסביבות למידה דינמיות ומסתגלות. בסביבות אלה, מערכות תזמור מבוססות בינה מלאכותית יכולות באופן אוטונומי:

- יצירת ושינוי נתיבי תקיפה בהתבסס על מסגרות MITRE ATT&CK

- התאם את רמת הקושי באופן דינמי בהתאם לתגובות המגן

- ציינו והעריכו את החלטות הצוות הכחול באמצעות מודלים של למידה חיזוקית.

דוגמה לפסאודו-קוד המדגים אוטומציה של התקפות מונעת בינה מלאכותית:

מ-ai_threat_simulator ייבוא AIAttackPlanner planner = AIAttackPlanner(model="mitre_gpt") attack_plan = planner.generate_plan(target="corp_network", difficulty="adaptive") planner.execute(attack_plan)

מערכת זו מתפתחת ללא הרף בהתאם לתגובות המגנים — תוך שינוי דינמי של טקטיקות, מטענים ותזמון — ויוצרת מעגל אימונים ריאליסטי ותחרותי המשקף את הלחץ של מתקפה אמיתית.

הדגשת אינטגרציה: Penligent.ai — מנוע התקפה מבוסס בינה מלאכותית המכוון לטווחי סייבר

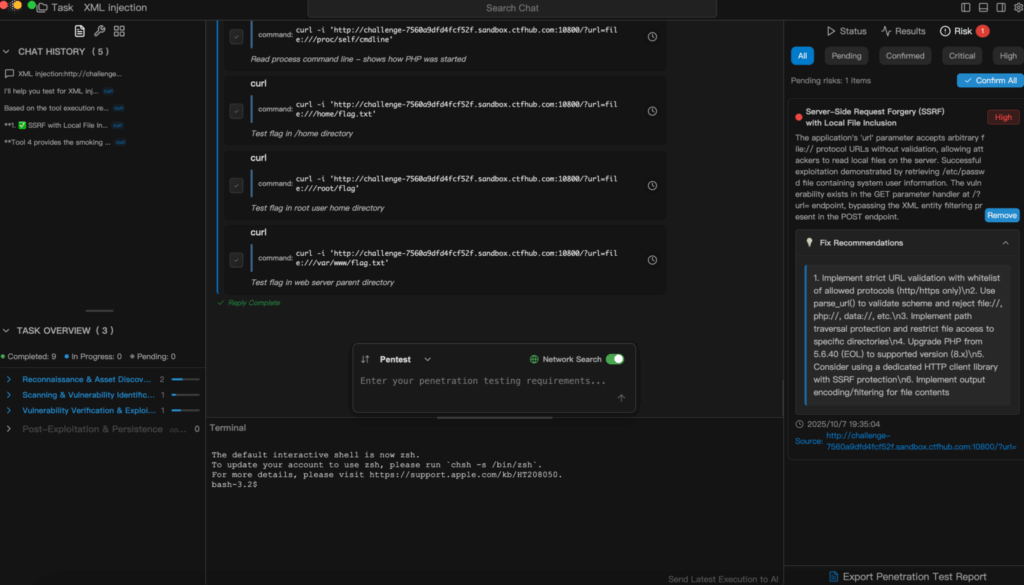

בעוד ש-Cyber Ranges משמשים כזירת קרב הגנתית, Penligent.ai משמשים כאויב המונע על ידי בינה מלאכותית — פלטפורמת בדיקות התקפיות מהדור הבא שנועדה לאתגר, לנצל ולאמת באופן רציף את ההגנות של Cyber Range.

בתוך מערכת אקולוגית התקפית-הגנתית זו, Penligent.ai יכולה:

- הפעל בדיקות חדירה אוטונומיות ורב-וקטוריות בסביבות Cyber Range (ענן, IoT, תשתיות היברידיות)

- התאם את התנהגות ההתקפה באמצעות מודלים חיזוק מבוססי בינה מלאכותית הלומדים מכל תגובה הגנתית.

- נצל את הפגיעויות שהתגלו במהלך הסימולציה, ולאחר מכן תעד ותדרג באופן אוטומטי את עמידות המערכת.

- העברת מידע מודיעיני כדי לשפר את ההתקפה הבאה, ובניית מעגל למידה יריבי סגור.

| היבט | טווח סייבר (צד הגנתי) | Penligent.ai (צד התקפי) |

|---|---|---|

| מטרה | אימוני הגנה ואימות חוסן | התקפה ואימות אוטומטיים המונעים על ידי בינה מלאכותית |

| פונקציה | מדמה תשתית ארגונית | מבצע בדיקות חדירה אדפטיביות |

| לולאת משוב | אוסף מדדי הגנה | מייצר מודיעין התקפי והתפתחות |

| תוצאה | הערכת מוכנות הצוות ותגובתו | התאמה מתמשכת לאיומים וגילוי ניצול |

על ידי הפיכת ה-Cyber Range לסביבה של ירי חי, Penligent.ai מביא אותנטיות ובלתי צפוי לתהליך האימון. במקום תרגילים מתוכננים מראש, המגנים מתמודדים עם יריבים אמיתיים ומסתגלים — אשר בוחנים, מנצלים ומתפתחים ללא הרף.

אינטגרציה זו מסמנת שינוי פרדיגמטי: Cyber Ranges אינם עוד סביבות בדיקה מבודדות — הם הופכים למערכות אקולוגיות חיות שבהן תוקפי AI ומגינים אנושיים מתפתחים יחד, ומרחיבים את גבולות המוכנות לאבטחת סייבר מודרנית.

טווח סייבר בפעולות אבטחת מידע בארגונים

עבור ארגונים, Cyber Ranges ממלאים תפקידים תפעוליים מרובים:

| מטרה | יישום | תועלת |

|---|---|---|

| הכשרה ואימות מיומנויות | התקפות מדומות לצוותי SOC | מגביר את מהירות התגובה לאירועים |

| אימות כלים | בדוק את ביצועי EDR, SIEM, IDS | מזהה תוצאות חיוביות כוזבות ופערים |

| בדיקת מדיניות ותהליכי עבודה | בצעו תרגולי תגובה במצב של כאוס מבוקר | משפר את התיאום בין הצוותים |

| הכשרת מודלים של בינה מלאכותית | הזן נתוני התקפה מדומים לתוך צינורות ML | משפר מערכות הגנה חזויות |

מסקנה: טווח הסייבר כעתיד ההגנה הפרואקטיבית

ה-Cyber Range כבר אינו ניסוי חינוכי נישתי — הוא המרכז האסטרטגי של אבטחת הסייבר המודרנית. ככל שהאיומים הופכים לאוטומטיים יותר והתנהגות העוינת מונעת יותר ויותר על ידי בינה מלאכותית, צוותי האבטחה אינם יכולים להרשות לעצמם להסתמך על הגנות פסיביות או ביקורות סטטיות. במקום זאת, הם נדרשים לבצע סימולציות ואימותים רציפים בסיוע בינה מלאכותית — כפי שפותח לראשונה על ידי פלטפורמות כמו Penligent.ai — יגדיר את הדור הבא של חוסן סייבר.