מדוע אפליקציות היכרויות הן פלטפורמות מסוכנות

בשנים האחרונות, היכרויות מקוונות התפתחו מפעילות נישתית לחלק יומיומי מחיי החברה המודרניים, ומחקרים מראים כי אחד מכל שלושה אנשים פונה כיום לאפליקציות היכרויות כדי לפגוש בני זוג פוטנציאליים. עם זאת, למרות הנוחות והנוכחות התרבותית שלהן, רמת אבטחת הסייבר של פלטפורמות אלה נותרה חלשה באופן מדאיג. על פי הדו"ח האחרון של Business Digital Index, 75% מהאפליקציות הנפוצות ביותר לדייטים עדיין אינן עומדות בסטנדרטים בסיסיים של אבטחה, וחושפות את המידע האינטימי ביותר של מיליוני משתמשים – החל מנטייה מינית ותמונות אישיות ועד מיקומים מדויקים ב-GPS, היסטוריית צ'אטים פרטיים ואפילו פרטי כרטיסי תשלום – לסיכון משמעותי.

זה רחוק מלהיות חשש תיאורטי. ההיסטוריה הוכיחה שוב ושוב עד כמה נזקים חמורים עלולים לגרום כשלים באבטחה בתחום זה. בשנת 2015, פריצת האבטחה לאתר Ashley Madison חשפה את המידע האישי של 30 מיליון אנשים, מה שהוביל לגירושים, ניסיונות סחיטה ומספר מקרים מאושרים של התאבדות. שנה לאחר מכן, AdultFriendFinder סבלה מאחת הפריצות הגדולות בהיסטוריה, כאשר 400 מיליון רשומות, כולל נתונים מפורשים על העדפות מיניות, דלפו לרשת. וב-2020, Zoosk נפרצה על ידי קבוצת ShinyHunters, מה שהביא לגניבת 24 מיליון רשומות שכללו פרטים אישיים רגישים כגון הכנסה, תאריכי לידה ודעות פוליטיות.

במבט כולל, אירועים אלה מציירים תמונה ברורה ומדאיגה: אפליקציות היכרויות נותרות יעד מועדף על פושעי סייבר, וכאשר אבטחתן נכשלת, ההשלכות עלולות להיות אישיות מאוד, ולעתים קרובות חורגות הרבה מעבר לתחום הדיגיטלי וגורמות נזק מתמשך בחייהם האמיתיים של המשתמשים.

ניתוח פגיעות באפליקציות היכרויות

| קטגוריה | פגיעות ספציפית | דוגמה להשפעה |

|---|---|---|

| חיצוני | אימות דוא"ל חלש (חסר SPF, DMARC, DKIM) | מאפשר קמפיינים של פישינג וזיוף מותגים |

| פגיעויות בתוכנה שלא תוקנו | מאפשר הרצת קוד מרחוק, ניצול קל | |

| תצורת TLS/הצפנה חלשה | מקל על התקפות MITM ויירוט נתונים | |

| פנימי | דליפת נתונים הקשורים לזהות (שם מקום העבודה, שם בית הספר) | הנדסה חברתית, הטרדה ממוקדת |

| היעדר SSL/TLS במהלך העברת נתונים | יירוט נתונים ומניפולציה | |

| כישלון באימות האישור | רגיש להתקפות MITM | |

| ניהול אסימונים לקוי | גישה לא מורשית להודעות ותמונות |

בדיקות חדירה לאפליקציות היכרויות – שימוש ב-Penligent ל סימולציית פישינג

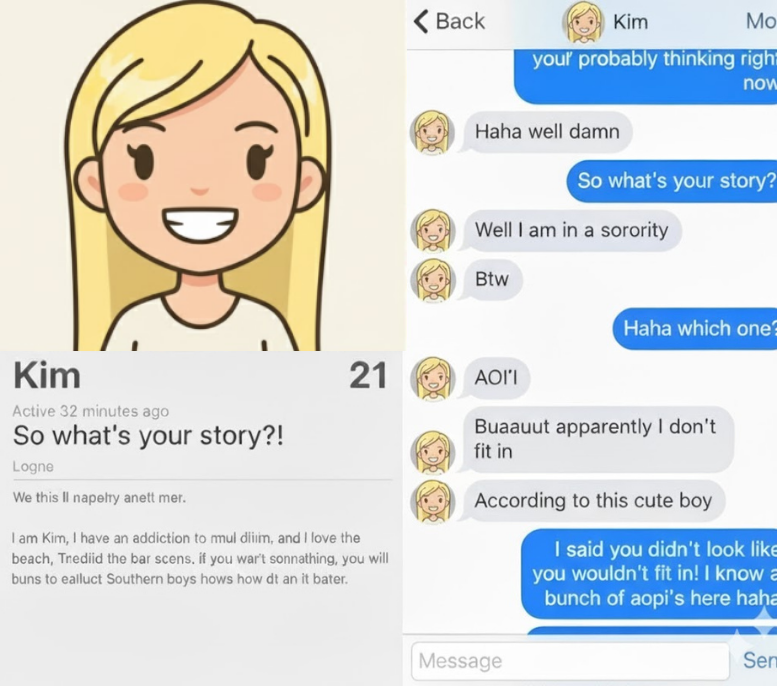

עבור חוקרי אבטחה ובודקי חדירות, הערכת העמידות של אפליקציות היכרויות כרוכה ביותר מסריקת פגיעות כללית — היא דורשת גישה רב-שכבתית המשלבת בדיקה טכנית ממוקדת עם הבנה מעמיקה של האופן שבו הנדסה חברתית מנצלת את אמון בני האדם. תוקפים מנצלים לעתים קרובות תכונות ייחודיות למערכות היכרויות, כגון התאמה מבוססת מיקום, מטא-נתונים של פרופילים והודעות בתוך האפליקציה, כדי לבצע קמפיינים של פישינג, מעקב או גניבת נתונים.

API Fuzzing עבור דליפת נתונים

בצעו בדיקות פוזינג מובנות כנגד נקודות קצה של ממשקי API ניידים ומקוונים כדי לזהות אימות קלט חלש, בקרות גישה לא מלאות או כותרות תגובה שהוגדרו באופן שגוי, העלולות להוביל לדליפת נתונים אישיים או נתוני מיקום.

התמקדו בנקודות קצה הקשורות לשירותי פרופיל, העברת הודעות ומיקום גיאוגרפי, שכן אלה מכילים לעתים קרובות נתוני פרטיות קריטיים.

# דוגמה: שימוש ב-OWASP ZAP לצורך פוזינג של API zap-cli start zap-cli open-url zap-cli fuzz --context "DatingAppAPI" --payloads payloads/location-data.txt zap-cli report --output report_api_fuzz.html zap-cli stop

ביקורות אימות דוא"ל למניעת הונאות רומנטיות

בדוק את תצורות SPF, DKIM ו-DMARC עבור דומיינים המשמשים לשליחת הודעות אימות או התאמה.

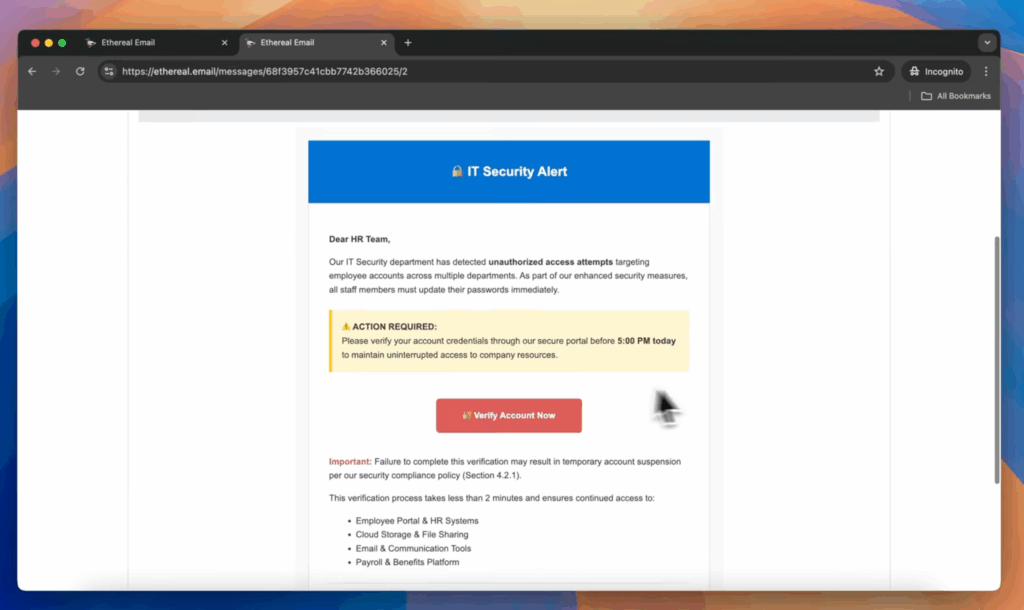

רשומות חלשות או חסרות מאפשרות לתוקפים לזייף מיילים של אפליקציות היכרויות ולפתות משתמשים לדפי פישינג.

# בדוק רשומות SPF, DKIM, DMARC dig datingapp.com TXT | grep spf dig datingapp.com TXT | grep dmarc # אמת DKIM באמצעות opendkim-testkey -d datingapp.com -s default -k /etc/opendkim/keys/default.txt

תצורת TLS ומניעת התקפות MITM

בדקו את חוזק יישומים TLS/SSL וודאו שהאפליקציה הסלולרית אוכפת הצמדת תעודות.

חבילות הצפנה מיושנות או היעדר קיבוע מאפשרים יירוט של צ'אטים פרטיים או עדכוני מיקום.

# דוגמה: שימוש ב-SSLyze sslyze --regular datingapp.com # בדיקת TLS pinning באפליקציה סלולרית frida -U -f com.datingapp.mobile --no-pause -l check_tls_pinning.js

ביקורת אחסון ובקרת גישה לאסימונים ולמדיה

בדקו כיצד אסימוני אימות, תמונות פרטיות והיסטוריית צ'אט מאוחסנים במכשירים ובמערכות האחוריות.

ודא שהאסימונים מוצפנים במצב מנוחה, נגישים מבוקרים ואינם מוטמעים ישירות בתגובות API או ביומנים.

מה Penligent יכולה לעשות?

- ממשק שפה טבעית: פשוט הקלד "דמה פישינג במערכת הכניסה לאפליקציית היכרויות זו" — Penligent יבצע את הפעולה עם הכלים המתאימים.

- סימולציית פישינג מציאותית: מסוגל לשחזר שרשראות פישינג המכוונות למשתמשי אפליקציות היכרויות, החל מהודעות פיתיון ועד לכידת פרטי הזדהות.

- אימות ותעדוף אוטומטיים: מבדיל בין סיכונים אמיתיים לבין תוצאות חיוביות כוזבות.

- דיווח מיידי ושיתוף פעולה בצוות: יצירת דוחות בפורמט PDF/HTML בשיתוף פעולה עם אנליסטים בזמן אמת.

טיפים לבטיחות אישית למשתמשים באפליקציות היכרויות

כשמדובר בהגנה על הבטיחות האישית באפליקציות היכרויות, אמצעים יזומים עושים הבדל משמעותי. על המשתמשים להירשם עם כתובת דוא"ל ייעודית ולהשתמש בסיסמה חזקה וייחודית כדי למנוע שימוש חוזר בפרטי הזדהות. השבתת שיתוף המיקום המדויק יכולה להפחית באופן דרמטי את האיום של הטרדה, בעוד הימנעות משימוש בכניסה לחשבונות חברתיים ממזערת את האפשרות של חשיפה בין פלטפורמות במקרה של פריצה. לבסוף, השמטת פרטים על מקום העבודה או הלימודים מפרופילים ציבוריים יכולה לסייע במניעת הטרדה ממוקדת או איתור זהות.