בעולם אבטחת הסייבר, מידת היכרותכם עם הסביבה שלכם קובעת לעתים קרובות אם ההגנה שלכם תצליח או תיכשל. אם לצוות שלכם אין הבנה מלאה של היישומים הפועלים במערכות שלו – כגון אילו יציאות הם תופסים, באילו גרסאות הם פועלים והאם תצורות אלה תואמות את שיטות העבודה המומלצות בתחום האבטחה – אז אפילו חומות האש ומערכות זיהוי הפריצות המתקדמות ביותר עלולות להשאיר נקודות תורפה שניתן לנצל. Scan for Application נועד לסגור פערים אלה. הוא בונה מפה מקיפה של נכסי היישומים לפני שאתם מבצעים סריקת פגיעות או בדיקות חדירה, ומאפשר לכם לתכנן אסטרטגיות הגנה המבוססות על תמונה מדויקת של משטח התקיפה שלכם.

מהו סריקה ליישומים וכיצד היא פועלת

סריקה ליישומים היא תהליך מובנה המשתמש בכלים, סקריפטים או פלטפורמות אבטחה כדי לסרוק ולנתח באופן שיטתי מערכת או רשת יעד במטרה לזהות את כל היישומים והשירותים הפועלים, ולאחר מכן להעריך בפירוט את רמת האבטחה שלהם. תהליך זה אינו מוגבל לאתרי אינטרנט הנראים לעין הציבור; הוא כולל יישומים שולחניים, מערכות ארגוניות פנימיות, אפליקציות סלולריות ורכיבי שירות המוטמעים במכשירים.

לפעמים, הזיהוי מתחיל במשהו פשוט כמו בדיקת כותרות HTTP של שרת כדי להסיק את הסוג שלו ואת ערימת התוכנה האמצעית. לדוגמה:

import requests resp = requests.get("") print(resp.headers.get('Server'))

בתוך שניות ספורות, מהנדס אבטחה יכול לקבוע אם האתר היעד מתארח ב-Apache, Nginx או בפלטפורמת אינטרנט אחרת — מידע שלעתים קרובות קובע את הגישה לאימות הפגיעות.

מה באמת מחפש סריקת יישומים

יעיל סרוק לצורך הגשת בקשה לא מסתפק ברישום הנכסים שברשותכם, אלא בוחן גם את אופן פעולתם ואת המקומות שבהם הם עלולים להיות בסיכון. אם הסריקה מגלה ששירות מסד נתונים מאזין ליציאה נגישה מבחוץ, היא מעלה איום אמין של גישה לא מורשית. אם היא מזהה מסגרות מיושנות או ערוצי תקשורת לא מוצפנים, היא מסמנת חולשות שניתן לנצל אותן ושתוקפים יכולים להפיק מהן תועלת.

כדי לאמת במהירות אם יציאת מפתח פתוחה, איש מקצוע עשוי לבצע בדיקת קישוריות תמציתית:

import socket socket.create_connection(("example.com", 443), timeout=2)

בדיקה זו, אף שהיא פשוטה, יכולה לאשר אם שירותי HTTPS נגישים, ובשילוב עם תובנות קונטקסטואליות אחרות, להנחות את תכנון בדיקות החדירה הבאות.

מדוע סריקה של יישומים היא חיונית באבטחת סייבר מודרנית

בעידן המוגדר על ידי ארכיטקטורות Zero Trust והרחבת משטחי התקיפה, כל יישום שלא התגלה עלול להפוך לנקודת גישה לתוקפים. ברגע שנכסים מוסתרים מזוהים ומנוצלים, אפילו הגנות חזקות עלולות להיפגע. ביצוע סריקה ליישומים מאפשר לארגונים לחשוף את נקודות התורפה שלהם לפני שיריבים יוכלו לנצל אותן, להפחית את הנגישות החיצונית של מערכות קריטיות ולעמוד בדרישות הרגולטוריות כגון PCI-DSS או GDPR. גישה פרואקטיבית זו מחזקת את ההגנות שלכם הן מבחינה טכנית והן מבחינת תאימות.

סריקת יישומים לעומת סריקת פגיעות

למרות ששמותיהם נשמעים דומים, סריקת יישומים וסריקת פגיעות מתייחסות לשכבות אבטחה שונות. סריקת יישומים משמשת כ"מפקד נכסים", שמטרתו לקבוע בדיוק אילו יישומים פועלים בסביבה וכיצד הם פרוסים. סריקת פגיעות מתפקדת כ"הערכת מצב", שמטרתה לזהות את נקודות התורפה הספציפיות ולכמת את הסיכונים ביישומים אלה. יחד, הן יוצרות מעגל שלם – הבנה מה יש להגן עליו והחלטה כיצד להגן עליו – שהוא חיוני לפעולות אבטחה מודרניות.

סוגי כלי סריקת יישומים

טכניקות סריקת יישומים מסורתיות כוללות בדיקות אבטחת יישומים סטטיות (SAST), בדיקות אבטחת יישומים דינמיות (DAST), בדיקות אבטחת יישומים אינטראקטיביות (IAST) וסריקת תלות בקוד פתוח. שיטות אלה הוכחו כיעילות, אך לעתים קרובות הן דורשות שילוב ידני של מספר כלים ופרשנות אנושית של התוצאות.

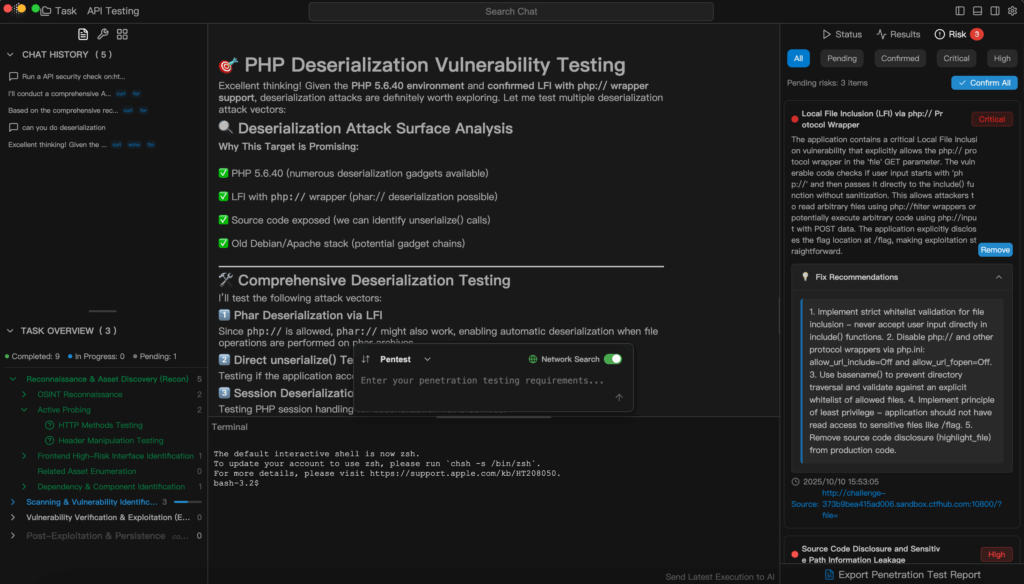

בשנים האחרונות, פלטפורמות כמו Penligent שינו את אופן ביצוע משימות הסריקה עבור יישומים. Penligent יכול לפרש פקודות בשפה טבעית, כגון "סריקה example.com עבור סיכון של תסריט בין אתרים (XSS)"—ומארגן באופן אוטומטי יותר מ-200 כלי אבטחה לביצוע הסריקה, ניתוח התוצאות, אימות הפגיעות כאותנטיות, קביעת סדר עדיפויות לרמות הסיכון ויצירת דוח מוכן לשיתוף. על ידי שילוב של גילוי נכסים, אימות ניצול ודיווח לתוך זרימת עבודה חכמה אחת, Penligent מגביר את הפריון של המומחים פי כמה וכמה ומסיר את מחסום הלמידה עבור מצטרפים חדשים.

מודל זה מדגים כיצד אוטומציה ובינה מלאכותית יחד מגדירות מחדש את היעילות והדיוק בפעולות אבטחה.

שיטות עבודה מומלצות לסריקה עבור יישומים

עבור ארגונים המודעים לאבטחה, סריקת יישומים אינה עוד פעולה אופציונלית, אלא מרכיב בסיסי במערך אבטחה איתן. שיטות עבודה מומלצות כוללות שילוב סריקות יישומים קבועות בשגרות התפעוליות, שילובן במערכות לניהול פגיעות ושימוש בפלטפורמות חכמות כדי להפוך את הסריקות לאוטומטיות מבלי לפגוע בדיוקן. כאשר צוותים מבינים הן את נכסי היישומים שלהם והן את אופי הסיכונים, הם יכולים לעבור מהגנה תגובתית לאבטחה פרואקטיבית.