בחודשים האחרונים, חוקרי אבטחה נדהמו מהתחכום הגובר של בדיקות המונעות על ידי מכונות. הופיעו דיווחים על רשימות פגיעות ארוכות שהופיעו כביכול משום מקום: הפניות CVE מלאות, נתיבי ניצול ותסריטי הוכחת תפיסה, שכולם הופקו במהירות שאף צוות אדום אנושי לא יכול היה להתחרות בה. מה שבעבר דרש צוותי מומחים שעבדו במשך שבועות, מופק כעת תוך שעות. לא משנה אם אירועים אלה הם אוטונומיים לחלוטין או מונחים בחלקם – המסר ברור. עידן חדש הגיע, ו כלי בדיקת חדירות AI נמצאים במרכזו.

במשך עשרות שנים, בדיקות חדירה הוגדרו על ידי מחסור. בודקים מיומנים היו מעטים, הכלים שלהם היו מפוזרים והתהליכים שלהם היו אפיזודיים. הערכה טיפוסית החלה בהגדרת היקף החוזה, עברה לשלב הסיור והסריקה, ואז למחזורים ארוכים של ניצול ידני וכתיבת דוחות. עד שהוגשו התוצאות, המערכות כבר השתנו לעתים קרובות. חוסר ההתאמה בין קצב ההתקפה לקצב ההגנה הותיר את הארגונים חשופים. כיום, עלייתן של בדיקות חדירה אוטונומיות מבטיחה לצמצם את הפער הזה, ומשנה את מאזן הכוחות בדרכים שאנו רק מתחילים להבין.

מדוע המודל הישן נכשל

בדיקות חדירה מסורתיות מתמודדות עם בעיה מבנית: הן תגובתיות, נדירות ואיטיות. לעומת זאת, תוכנה מודרנית נמצאת בתנועה מתמדת. קוד חדש נשלח מדי יום, ממשקי API מושקים מדי שבוע וסביבות הענן משתנות באופן דינמי. בדיקות רבעוניות או שנתיות כבר לא מספיקות. התוצאה היא חלון הזדמנויות הולך וגדל שבו פגיעויות נותרות בלתי נראות, לעתים במשך חודשים, אפילו בארגונים שמשקיעים רבות באבטחה.

הבעיה היא לא רק הקצב. כלי עבודה מיושנים מציפים את הבודקים ברעש. סריקה אחת יכולה להניב אלפי ממצאים גולמיים, שרובם תוצאות חיוביות כוזבות. המפעילים האנושיים נאלצים לבצע את העבודה המפרכת של מיון הממצאים – זמן שיכול היה להיות מוקדש לחקירת פגמים עמוקים יותר. גרוע מכך, זרימות עבודה אלה מתקיימות לעתים קרובות במנותק: סורק כאן, מסגרת ניצול שם, סקריפט מאולתר בין לבין. מעט מאוד סביבות משיגות כיסוי מלא, וכמעט אף אחת מהן אינה יכולה לחזור על הבדיקות שלהן בקביעות הנדרשת על ידי אבטחת המידע המודרנית.

כיצד נראה בדיקת חדירות אוטונומית

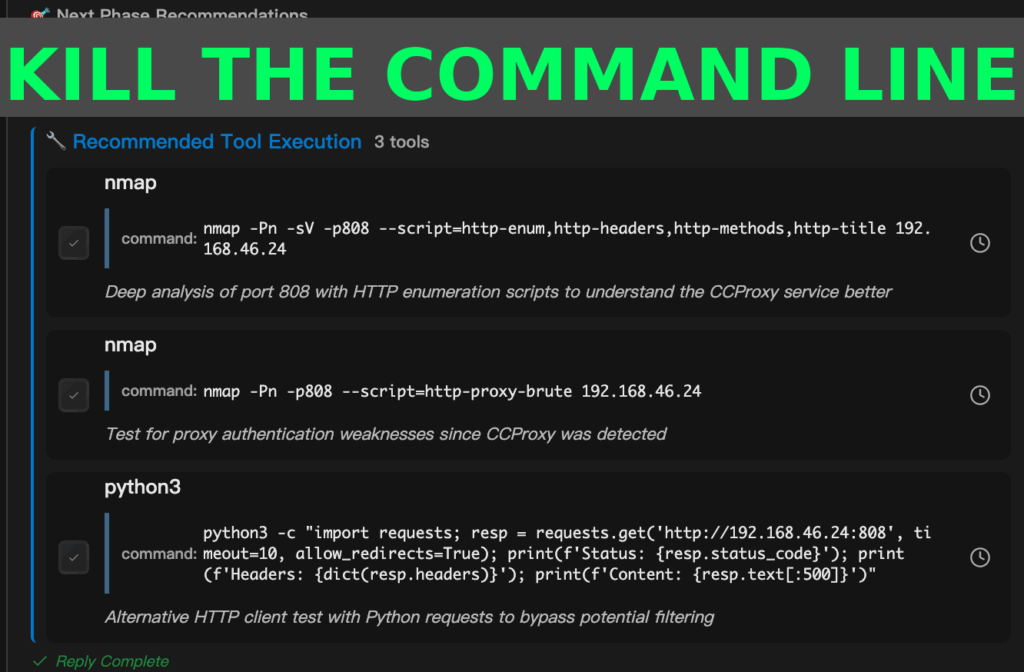

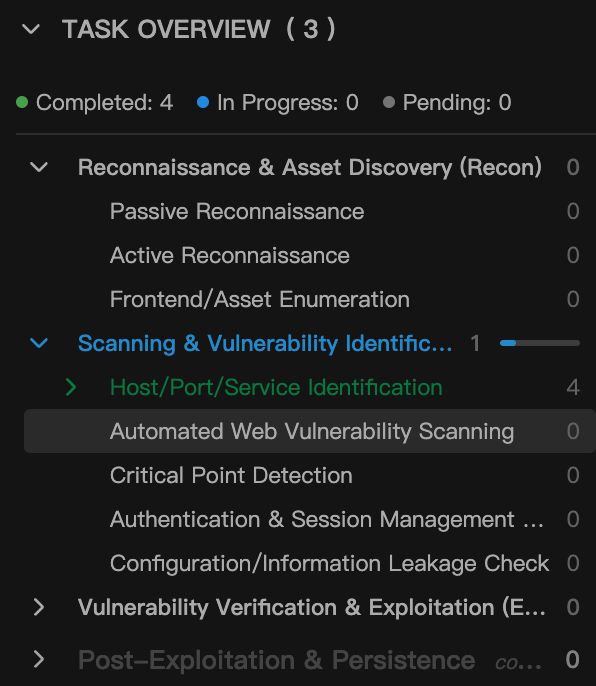

הדור הבא של כלי בדיקת חדירות AI מנסה לסגור את הפער הזה. הם אינם רק מעטפת לסורקים ישנים. הם משלבים תזמור, אימות והסקת מסקנות למערכות מלוכדות הדומות לזרימת העבודה של מומחה אנושי, אך בקנה מידה ובמהירות של מכונה.

כלים אלה מתחילים בכוונה: פקודה כגון "בדוק יישום אינטרנט זה עבור הזרקת SQL" מפורקת למשימות משנה מובנות. סיור, סריקה, ניצול ואימות מחוברים זה לזה באופן אוטומטי. כאשר קיים חשד לפגיעות, הכלי מבצע בדיקות נוספות כדי לאשר שהיא ניתנת לניצול, ומסנן אזעקות שווא לפני שה תוצאות מוצגות. כל שלב מתועד, ויוצר עקבות הניתנות לבדיקה המסבירות לא רק מה נמצא, אלא גם מדוע.

אבות טיפוס מחקריים כבר מדגימים את האפשרויות הקיימות. מסגרות כמו xעבירה ו RapidPen מראים כיצד מספר סוכנים יכולים לתאם זרימות התקפה מורכבות, ולהשיג שיעורי הצלחה בסביבות מבוקרות המתחרות בבוחנים אנושיים. מדדים כגון TermiBench חושפים את המקומות שבהם מערכות אלה עדיין נכשלות: סביבות מציאותיות מבולגנות עם מצבי הפעלה, WAFs והגנות בלתי צפויות. אך ההתקדמות היא בלתי ניתנת להכחשה. מה שפעם נראה כמו מדע בדיוני, נראה כעת כמו בעיה הנדסית העומדת על סף המציאות המעשית.

העברת היתרון למגנים

הספקנים טוענים כי בדיקות חדירה אוטונומיות רק מחמשות את התוקפים. אך למגינים יש יתרון מבני: גישה למערכות שלהם, נראות ביומנים והסמכות לבצע בדיקות בצורה בטוחה ורציפה. אותה טכנולוגיה שיכולה להפוך את הניצול ההתקפי לאוטומטי יכולה לשמש גם לחיזוק ההגנה, אם היא מופעלת בצורה אחראית.

עבור ארגונים, משמעות הדבר היא שבדיקות חדירה אינן עוד אירוע נדיר. עם מערך הכלים הנכון, הן יכולות להפוך לתהליך רציף – תהליך רקע אינטגרלי כמו בדיקות יחידה או בדיקות CI/CD. ניתן לגלות פגיעויות ולתקן אותן תוך שעות ספורות מרגע הופעתן, ולא תוך חודשים. השילוב של היגיון, אימות ושקיפות הופך את הכלים הללו ליותר מסורקי רשת; הם הופכים לטייסים משנה מהימנים עבור צוותי האבטחה.

זה המקום שבו Penligent נכנס לתמונה. בניגוד לאבות טיפוס אקדמיים, Penligent נבנה כמוצר מוכן לייצור. כלי בדיקת חדירות מבוסס בינה מלאכותית. הוא משלב יותר מ-200 מודולים בתקן תעשייתי, מבצע אימות אוטומטי על כל ממצא ושומר יומני החלטות שאותם יכולים לבדוק מבקרים ומהנדסים. הוא תוכנן להתאים לתהליכי עבודה מודרניים, מצינורות DevSecOps ועד דיווחי תאימות, כך שבדיקות חדירה רציפות אינן רק חזון אלא מציאות יומיומית. ניתן אפילו לראות אותו בפעולה ב הדגמת מוצר, המראה כמה מהר ניתן לבדוק, לאמת ולדווח על יעד ללא התערבות אנושית בכל שלב.

הגבולות שעלינו להכיר בהם

כמובן, אין כלי מושלם. כלי בדיקת חדירות AI מתמודדים עם מגבלות אמיתיות. הם עלולים לפספס פגמים לוגיים הדורשים ידע מעמיק בתחום. הם עלולים לייצר תוצאות שליליות כוזבות אם פגיעות מסתתרת מאחורי תהליכי עבודה חריגים. הם עלולים להיות יקרים להפעלה בקנה מידה גדול, מכיוון שהם צורכים משאבי מחשוב עם בדיקות ואימותים חוזרים ונשנים. ובלי אמצעי הגנה קפדניים — בדיקות אישור, ויסות, מתגי כיבוי — הם עלולים לשמש לרעה כמנועי תקיפה אוטומטיים.

מציאות זו משמעותה כי הפיקוח האנושי יישאר חיוני. בדיוק כפי שהמסחר האוטומטי לא ביטל את תפקידם של האנליסטים הפיננסיים, כך גם בדיקות החדירה האוטונומיות לא יבטלו את תפקידם של צוותי האבטחה. מה שהן כן יעשו זה לשנות את תפקידם: פחות זמן יוקדש לסינון רעשים, ויותר זמן יוקדש לפרשנות תוצאות, למודלים של איומים ולתכנון הגנות.

מה יקרה בהמשך

המסלול ברור. מערכות אוטונומיות יהפכו ליעילות יותר. תיאום בין מספר סוכנים יאפשר ביצוע מהלכי תקיפה מורכבים בצורה אמינה. בתגובה לכך, תופיע בינה מלאכותית הגנתית, שתיצור משחק של חתול ועכבר שבו מערכות יבדקו ויגיבו זו לזו במהירות של מכונה. מסגרות רגולטוריות יתחילו להגדיר את גבולות השימוש המקובל, וידרשו יומני ביקורת ומקור עבור כל בדיקה אוטומטית. עם הזמן, בדיקות החדירה יעברו מביקורות אפיזודיות לפרקטיקה מוטמעת ורציפה.

לארגונים המוכנים לאמץ כלים אלה, התמורה היא מהירות, כיסוי ובהירות. עבור התוקפים, הדבר מעלה את הרף. ועבור המגנים, הדבר מציע הזדמנות שהייתה מתבקשת זה מכבר להדביק את הקצב של התוכנה המודרנית.

העלייה בפעילות ההאקרים האוטונומיים אינה תיאורטית. היא מתרחשת כעת, והיא תשנה את אופן יישום האבטחה בשנים הבאות. כלי בדיקת חדירות AI לא יחליפו את הבודקים האנושיים, אך הם ישנו את אופן העבודה של הבודקים, את תחומי ההתמקדות שלהם ואת תדירות הבדיקות שהארגונים יכולים לבצע בעצמם.

Penligent מייצג את אחד הצעדים הראשונים והחשובים בהפיכת החזון הזה למציאות: מערכת שימושית, שקופה, הפועלת ברציפות ומשלבת אוטומציה עם אימות ואחריות. כדי לראות לאן הולך תחום בדיקות החדירה, אין צורך לחכות לעתיד. אפשר לראות את זה כבר היום.כאן.