2025 הייתה שנה סוערת עבור חוקרי אבטחת דפדפנים. בעוד גוגל ממשיכה לחזק את ההגנות של Chrome – בעיקר באמצעות V8 Sandbox – התוקפים, ובמיוחד גורמים לאומיים וספקי תוכנות ריגול מסחריות נאלצו להתפתח. עידן ה-RCE (Remote Code Execution) הפשוט הולך ונעלם.

המגמה השלטת בשנת 2025 היא ניצול שרשרת מלא: מינוף בלבול בין סוגי V8 כדי להשיג ביצוע קוד ראשוני בתוך המנדר, ולאחר מכן ביצוע מבוסס לוגיקה. פגיעות Mojo IPC להשיג בריחה מהארגז, ובסופו של דבר להשתלט על מערכת המארחת.

מאמר זה מספק ניתוח טכני בדיעבד של מתקפות ה-zero-day הקשות ביותר ב-Chrome בשנת 2025, תוך התמקדות ב: CVE-2025-14174 (ANGLE גישה מחוץ לגבולות) ו- CVE-2025-13223 (V8 Type Confusion), ובוחן כיצד הבינה המלאכותית מחוללת מהפכה בזיהוי איומים מתקדמים אלה.

שכבת הגרפיקה הקטלנית: ניתוח CVE-2025-14174

פורסם: 11 בדצמבר 2025

רכיב: ANGLE (מנוע שכבת גרפיקה כמעט מקורי)

ציון CVSS: 8.8 (גבוה)

פרץ לתודעה בסוף 2025, CVE-2025-14174 מובחן בכך שהוא אינו פגם במנוע JavaScript. במקום זאת, הוא נמצא ב- זווית, שכבת ההפשטה של Chrome האחראית על תרגום קריאות WebGL ל-API גרפיים מקוריים כגון OpenGL, Direct3D ו-Metal.

המנגנון: כשל בתרגום מ-WebGL ל-Metal

על פי ניתוח משותף של Google Project Zero ו-Apple SEAR, הפגיעות נמצאת ביישום ה-Metal backend של ANGLE. באופן ספציפי, המנוע לא הצליח לאמת כראוי את ה- עומק פיקסלים פרמטר מול GL_UNPACK_IMAGE_HEIGHT ערך.

ניצול פרימיטיבי:

תוקפים יכולים לגרום לכתיבה מחוץ לגבולות (OOB) על ידי אתחול הקשר WebGL זדוני עם פרמטרי מרקם מעוצבים.

- הדק: קורבן מבקר בדף HTML מעוצב הטוען תוכן WebGL זדוני.

- שחיתות: בגלל בדיקת הגבולות החסרה, נתוני מרקם זדוניים מחליפים מבנים סמוכים בערימה.

- חטיפה: על ידי החלפת מצביעי vtable של אובייקטי C++, התוקף מכוון את זרימת הבקרה לשרשרת ROP, ובכך משיג ביצוע קוד בתוך תהליך ה-GPU.

מכיוון שתהליך ה-GPU לעתים קרובות מחזיק בהרשאות גבוהות יותר מאשר המנדר (למשל, גישה ישירה לנהג), CVE-2025-14174 משמש כנקודת פתיחה יעילה ביותר עבור תוקפים, המשמשת לעתים קרובות בקמפיינים של הורדות "one-shot" drive-by.

הסיוט של V8: CVE-2025-13223 והתפתחות הבלבול בין סוגי נתונים

בעוד פגיעות במערכת הגרפיקה הולכות וגוברות, מנוע V8 נותר זירת הקרב העיקרית. CVE-2025-13223 הוא קלאסיקה בלבול בין סוגי V8 פגיעות, שאושרה על ידי קבוצת ניתוח האיומים (TAG) של גוגל כפגיעה המנוצלת בפועל.

כשלים בהסקת טיפוסים ב-JIT

מנועי JavaScript מודרניים מסתמכים על מהדרים JIT (Just-In-Time) כמו TurboFan כדי לייעל את הקוד. הגורם הבסיסי ל-CVE-2025-13223 היה כשל בטיפול נכון של צומת "CheckMaps" במהדר JIT. מעברים במפה במהלך האופטימיזציה.

לוגיקת ניצול (מושגית):

JavaScript

// PoC קונספטואלי עבור בלבול סוגים function trigger(arr) { // JIT מניח ש-'arr' מכיל רק מספרים שלמים (SMI) arr[0] = 1.1; // מפעיל מעבר מפה, המערך הופך ל-Double // פגיעות: קוד מותאם נכשל בביטול האופטימיזציה או בבדיקת המפה החדשה return arr[1]; // ניגש לזיכרון באמצעות חישוב אופסט שגוי }

// התוקף משתמש בזה כדי לבנות פרימיטיבים let leaker = new Array(10); trigger(leaker);`

על ידי ניצול הבלבול הזה, התוקפים בונים שני פרימיטיבים חיוניים:

- addrOf: הדלפת כתובת הזיכרון של כל אובייקט JavaScript.

- fakeObj: יצירת אובייקט JavaScript מזויף בכתובת זיכרון ספציפית.

בעזרת פרימיטיבים אלה, התוקפים משיגים קריאה/כתיבה שרירותית בתוך ערימת V8, מה שמאפשר להם לעקוף את ASLR ולבצע קוד פגז.

פריצת הכלוב: CVE-2025-2783 ו-Mojo IPC Sandbox Escape

השגת RCE במנגנון העיבוד היא רק הצעד הראשון. כדי לפגוע באמת במערכת, התוקף חייב לברוח מ-Chrome Sandbox. CVE-2025-2783 מדגיש את הסכנה שבאגים לוגיים ב Mojo IPC (תקשורת בין תהליכים).

באגים לוגיים על פני פגיעה בזיכרון

בניגוד לניצול ליבת המערכת, CVE-2025-2783 הוא פגם לוגי. Mojo משמש כגשר בין התהליכים המבודדים של Chrome. הפגיעות נבעה מכך שתהליך הדפדפן לא אימת את ההרשאות של ידית שהועברה על ידי ה-Renderer.

תוקף (שכבר שולט ב-Renderer באמצעות ניצול V8) יכול לזייף הודעת IPC ספציפית, ולהטעות את תהליך הדפדפן בעל הפריבילגיה לבצע פעולה מוגבלת, כגון כתיבה למערכת הקבצים או הפעלת קובץ הפעלה חיצוני. סוג זה של באג לוגי קשה מאוד למנוע באמצעות אמצעי הגנה על בטיחות הזיכרון כמו MTE או CFI, מכיוון שזרימת הבקרה חוקית; רק הכוונה היא זדונית.

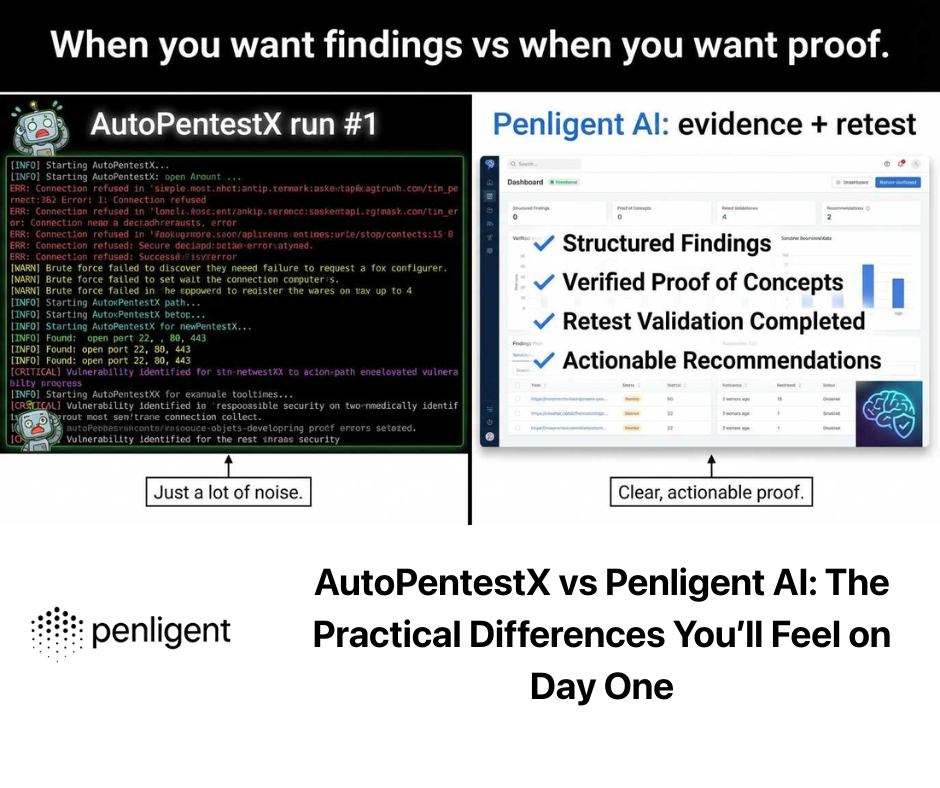

זיהוי שרשרת ניצול מונע בינה מלאכותית: פריצת הדרך של Penligent

איתור פגיעויות כמו CVE-2025-14174 ו-CVE-2025-13223 חורג מיכולותיהם של סורקים מסורתיים מבוססי גרסאות או פאזררים פשוטים. הם חסרים את ההקשר הדרוש להבנת פריסות זיכרון מורכבות או שרשראות ניצול בין-תהליכים.

זה המקום שבו Penligent.ai ממחיש את הערך הקריטי שלו. Penligent אינו רק סורק; זוהי פלטפורמת בדיקות חדירה אוטומטיות המופעלת על ידי בינה מלאכותית. עבור פגיעויות במנוע הדפדפן, Penligent מציע יכולות ייחודיות:

- סינתזה פרימיטיבית: סוכני ה-AI של Penligent מנתחים דוחות קריסה כדי להסיק באופן אוטומטי כיצד להמיר קריאה OOB לא יציבה לקריאה אמינה.

addrOfפרימיטיבי. הוא מבין פריסות אובייקטים V8 ומייצר באופן דינמי קוד ניצול. - הסקת לוגיקה בין-תהליכית: לגבי פגמים ב-Mojo IPC, Penligent מנתח את Chrome.

.mojomהגדרות ממשק. הוא מייצר באופן אוטומטי רצפי הודעות IPC הבודקים לוגיקה במקרים קיצוניים, ומדמה רנדר שנפרץ המנסה לברוח מהסנדבוקס.

על ידי הדמיית חשיבתו של חוקר פגיעות מתקדם, Penligent מסייעת לארגונים לוודא אם אמצעי האבטחה שלהם יכולים לנתק את שרשראות ההרג הללו במהלך פרק הזמן הקריטי שבין החשיפה לתיקון.

אסטרטגיית הגנה: מעבר לתיקונים

בפני איומי האבטחה של שנת 2025, "שמירה על עדכון Chrome" היא רק נקודת המוצא, ולא הפתרון.

- אכיפת V8 Sandbox: ודא שתכונת V8 Sandbox מופעלת באופן קפדני. תכונה זו לוכדת ניצול של פגיעה ב-heap בתוך אזור מוגבל של מרחב הכתובות, ומונעת מהם לפגוע בזיכרון התהליך כולו.

- הפחתת שטח התקיפה: בסביבות ארגוניות, השבת תכונות WebGL או WebGPU מיותרות באמצעות מדיניות קבוצתית כדי לחסום וקטורי תקיפה כמו CVE-2025-14174.

- ניטור התנהגותי (EDR): פרוס פתרונות EDR המסוגלים לזהות התנהגות חריגה של מנגנון העיבוד, כגון תהליך עיבוד המנסה ליצור חיבורי IPC חריגים או להקצות דפי זיכרון הניתנים להפעלה (RWX).

סיכום

מצב ה-Chrome zero-days בשנת 2025 מוכיח כי אבטחת הדפדפנים נכנסה למים עמוקים. משחיתות זיכרון ב-ANGLE ועד בריחות לוגיות ב-Mojo, התוקפים מנצלים את הסדקים הקטנים ביותר בארכיטקטורת הדפדפן. עבור מהנדסי אבטחה קשוחים, שליטה ברמות הנמוכות הללו מכניקת ניצול והטמעת אימות אוטומטי בסיוע בינה מלאכותית היא הדרך היחידה לשמור על הקו.