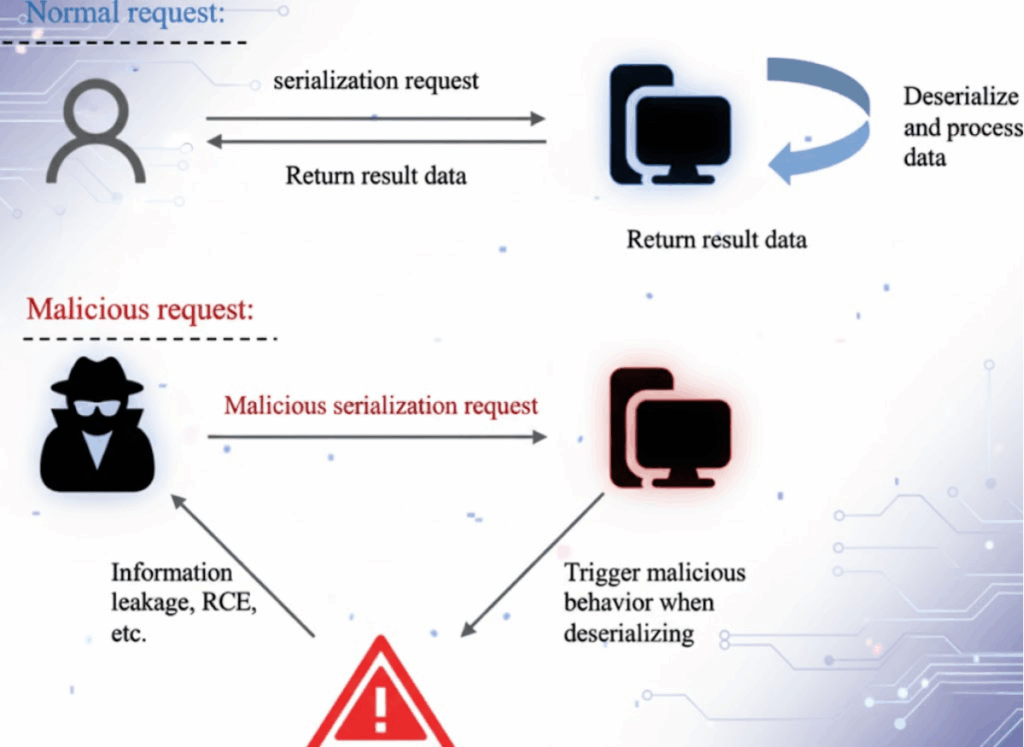

בתחום אבטחת הסייבר, דה-סריאליזציה היא הרבה יותר ממשימה שגרתית בתכנות — לעתים קרובות היא מהווה וקטור התקפה סמוי. אמנם מטרתה העיקרית היא לשחזר נתונים לאובייקטים, אך ללא אימות קפדני של הקלט וסינון, תוקפים יכולים לנצל מטענים שתוכננו בקפידה כדי לבצע הרצת קוד מרחוק, לעקוף אימות או אפילו להשתלט על השליטה במערכת כולה.

סיכונים אלה לא רק נחשפים במהלך בדיקות חדירה ידניות מסורתיות, אלא מופיעים לעתים קרובות גם בכלי סריקה אוטומטיים, פלטפורמות מחקר פגיעות ומערכות ניתוח איומים מבוססות בינה מלאכותית, מה שהופך תהליך זה לנושא בעל עדיפות גבוהה עבור צוותי אבטחה מודרניים.

דוגמת קוד – דה-סריאליזציה לא מאובטחת

// ⚠️ דוגמה לדה-סריאליזציה לא מאובטחת ObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin")); Object obj = in.readObject();// זה עלול להפעיל קוד זדוני מתוך payload in.close();

כיצד פועלת דה-סריאליזציה במערכות?

סידוריות ממירה אובייקטים מורכבים לפורמטים כגון JSON, XML או זרמי בינארי לצורך אחסון או העברה קלים. ביטול סידוריות מבצע את התהליך ההפוך, ומבנה מחדש את הנתונים לאובייקטים מוכנים לתכנות.

במחשוב מבוזר, אינטראקציה עם ממשקי API ושמירת נתונים, דה-סריאליזציה היא תופעה נפוצה. תפוצה זו מושכת תוקפים: כאשר מקור הנתונים אינו אמין, ניתן להחדיר לוגיקה זדונית במהלך השחזור, מה שמוביל לאיומים חמורים על האבטחה.

מדוע מתרחשות פגיעויות דה-סריאליזציה וכיצד הן נוצרות בדרך כלל?

פגמים אלה נובעים בדרך כלל משילוב של מספר חולשות. לדוגמה, יישומים עשויים לבצע באופן ישיר דה-סריאליזציה של זרמי בינארי ממקורות המשתמש ללא אימות; מנגנוני שפה או מסגרת ברירת מחדל עשויים לאפשר טעינת מחלקות ללא הגבלות; ובדיקות אבטחה במהלך הפיתוח עשויות שלא להעריך כראוי את תהליכי הסריאליזציה. יחד, חולשות אלה יוצרות פרצות שניתן לנצל לצורך תקיפה.

כיצד תוקפים מנצלים פגיעויות דה-סריאליזציה בבדיקות חדירה כדי להשיג שליטה?

במהלך בדיקות חדירה, תוקפים לעתים קרובות יוצרים מטענים זדוניים, כך שכאשר המערכת מבצעת דה-סריאליזציה שלהם, הקוד המוטמע מבוצע.

הם עשויים להשתמש בכלים כמו YSoSerial כדי ליצור מטענים אלה, המאפשרים ביצוע קוד מרחוק, או לשחזר אובייקטים של משתמשים בעלי הרשאות גבוהות, תוך עקיפת מנגנוני האימות.

דוגמה לפקודה – יצירת מטען זדוני

java -jar ysoserial.jar CommonsCollections1 "calc.exe" > payload.bin

דוגמה לביצוע Java

ObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin")); Object obj = in.readObject();// מבצע את calc.exe

כיצד ניתן לזהות ולאמת פגיעויות דה-סריאליזציה בבדיקות אבטחה?

אנשי אבטחה משלבים לעתים קרובות בדיקות ידניות, שבהן הם יוצרים קלט חשוד ומתבוננים בהתנהגות המערכת, עם כלים אוטומטיים כמו חבילת Burp תוספים ו YSoSerial כדי לאתר במהירות נקודות תורפה פוטנציאליות.

הגדרות מתקדמות עשויות להשתמש במודלים מבוססי בינה מלאכותית כדי לנתח דפוסי תעבורה של דה-סריאליזציה, ולזהות סימנים אפשריים להתקפה.

דוגמה ב-Python – ניתוח תנועה מבוסס בינה מלאכותית

import joblib import numpy as np model = joblib.load("deserialize_detector.pkl") sample_data = np.array([feature_vector]) prediction = model.predict(sample_data) if prediction == 1: print("⚠️ Suspicious Deserialization Detected")

אילו אמצעים צריכים מפתחים וצוותי אבטחה לנקוט כדי להתגונן מפני התקפות דה-סריאליזציה?

כדי להתגונן ביעילות מפני התקפות דה-סריאליזציה, מפתחים וצוותי אבטחה חייבים לאמץ תחילה את תפיסת האבטחה לפיה כל פיסת נתונים שנכנסת עשויה להיות לא אמינה, ללא תלות במקורו או בפורמט שלו. מודעות זו היא קריטית, מכיוון שנתונים לא אמינים או שלא עברו ניקוי מספיק עלולים, במהלך תהליך הסריאליזציה, להיבנות מחדש לאובייקטים המכילים לוגיקה זדונית, וחושפים את היישום לאיומים חמורים כגון הרצת קוד מרחוק או העלאת הרשאות.

אסטרטגיית הגנה איתנה צריכה להתחיל באימות קפדני של הקלט, כדי להבטיח שכל נתון הכפוף לדה-סריאליזציה יעבור בדיקות מקיפות של עקביות מבנית, טווחי ערכים מותרים ותאימות לפורמטים הצפויים. צוותי פיתוח צריכים להימנע מהסתמכות על מנגנוני דה-סריאליזציה בשפת המקור או במנגנון ברירת המחדל, מכיוון שאלו לרוב מתירניים מדי וחסרים אמצעי הגנה איתנים. במקום זאת, ספריות או מסגרות סדרתיות מאובטחות עם בקרות אבטחה מפורשות. בנוסף, מומלץ מאוד לאכוף מדיניות קפדנית של רשימת לבן של מחלקות — על ידי הגבלת תהליך הפירוק לסדרה מוגדרת מראש של סוגי אובייקטים בטוחים, ניתן להפחית באופן משמעותי את הסיכון לטעינה לא מכוונת של מחלקות זדוניות או לא ידועות.

מעבר להגנות המיושמות ברמת הקוד, יש לשלב בדיקות אבטחה של דה-סריאליזציה במערכת הרחבה יותר. DevSecOps זרימת עבודה כדי להבטיח שהם יהיו חלק ממחזורי אינטגרציה ופריסה רציפים, ולא יוכנסו רק כמחשבה לאחר מעשה לפני שחרור הייצור. אינטגרציה זו מאפשרת לאתר פגיעויות ולטפל בהן בשלב מוקדם במחזור החיים של הפיתוח, ובכך למזער את עלויות התיקון וההשפעה. בנוסף, רישום מפורט וזיהוי חריגות צריכים ללוות את כל פעולות הביטול של הסידור, כך שכל פעילות חריגה – כגון ניסיונות ליצור מופעים של מחלקות אסורות או נתיבי ביצוע בלתי צפויים – תוכל להפעיל התראות מיידיות ולעורר חקירות אבטחה.

כאשר אמצעים אלה מיושמים באופן עקבי ומגובים בהכשרה מתמשכת של מפתחים בנוהלי קידוד מאובטחים, ארגונים יכולים להפחית באופן משמעותי את הסיכונים הכרוכים בביטול סידור סדרתי, ולהפוך את מה שהיה בעבר וקטור תקיפה תכוף ובעל השפעה רבה להיבט מבוקר וניתן לניהול של עיצוב יישומים מאובטח.

דוגמה ב-Java – דה-סריאליזציה בטוחה

ObjectMapper mapper = new ObjectMapper(); Class allowedType = MySafeClass.class; FileInputStream fis = new FileInputStream("safeData.json"); Object obj = mapper.readValue(fis, allowedType); fis.close();

כיצד תתפתח אבטחת דה-סריאליזציה בעתיד, ואיזה תפקיד ימלא ה-AI?

עתיד אבטחת ביטול הסידור הסדרתי יסתובב יותר ויותר סביב סוכנים חכמים המסוגלים הבנה, החלטה וביצוע משימות אבטחה.

Penligent הוא דוגמה מצוינת לכך — זהו האקר ה-AI הסוכני הראשון בעולם, המסוגל לטפל בכל תהליך בדיקת החדירה לאיתור פגיעויות דה-סריאליזציה מתוך הנחיות בשפה טבעית.

Penligent, המנצל למעלה מ-200 כלים משולבים (כגון Nmap, Burp, Nuclei ו-YSoSerial), לא רק מבצע סריקות אלא גם חושב כמו מומחה אבטחה: מאמת פגיעויות, מסנן תוצאות חיוביות כוזבות.