תקרית Change Healthcare מהווה כעת נקודת ייחוס לקטגוריה חדשה של סיכונים בתחום הבריאות: לא רק "פרצת נתונים" ולא רק "אירוע כופר", אלא שיבוש מערכתי שהפר את זרימת העבודה הניהולית והפיננסית שמאפשרת את המשך מתן הטיפול.

בתחילת 2024, Change Healthcare (חברה בת של UnitedHealth Group) סבלה מהתקפת כופרה ששיבשה את הטיפול בתביעות ובפעולות אחרות בתחום הבריאות בקנה מידה לאומי. איגוד בתי החולים האמריקאי (AHA) תיעד השפעה נרחבת על בתי חולים, כולל השפעה ישירה על הטיפול בחולים ושיבושים פיננסיים משמעותיים. (איגוד בתי החולים האמריקאי)

מה שהחזיק את הסיפור בחיים עד 2025 לא היה רק השיבוש התפעולי. זה היה היקף הפרצה. המשרד לזכויות אזרח (OCR) של HHS מצהיר כי Change Healthcare הודיע ל-OCR על 31 ביולי 2025 ש כ-192.7 מיליון אנשים הושפעו. סוכנות הידיעות רויטרס דיווחה מאוחר יותר על אותו נתון כעל הסכום המעודכן שהוצג בנתוני משרד הבריאות ושירותי האנוש (HHS). (HHS)

מאמר זה מתמקד בעובדות מאומתות ובלקחים מעשיים בתחום ההגנה — כיצד כשל של ספק בודד הפך לשיבוש ארצי, אילו אותות אבטחה היו החשובים ביותר וכיצד ארגוני בריאות יכולים לצמצם את היקף הנזק של האירוע הבא.

מה קרה בשפה פשוטה

בפברואר 2024, Change Healthcare חוותה פריצה של תוכנת כופר שאילצה אותה להשבית את המערכות, מה ששיבש את עיבוד התביעות ואת העסקאות הקשורות לטיפול רפואי ברחבי ארצות הברית. תוצאות סקר AHA שפורסמו במרץ 2024 תיארו השפעות נרחבות על התחום הפיננסי ועל הטיפול בחולים בבתי חולים שנאלצו להתמודד עם השיבושים. (איגוד בתי החולים האמריקאי)

האירוע התרחב בהמשך לאחד ממקרי החשיפה הגדולים ביותר של נתוני בריאות שתועדו אי פעם. בשאלות הנפוצות של OCR בנוגע לאירוע Change Healthcare נכתב כי Change Healthcare הודיעה ל-OCR ב-31 ביולי 2025 כי כ-192.7 מיליון אנשים הושפעו מהאירוע. (HHS)

ציר זמן שניתן להשתמש בו במצגת לוח

פברואר 2024 — גילוי והפרעה תפעולית

דיווחים פומביים מתארים מתקפת כופרה שהשביתה תהליכי עבודה מרכזיים בתחום העסקאות וגרמה לשיבושים משמעותיים בהמשך השרשרת עבור ספקים ומטופלים. בדיווח של סוכנות הידיעות רויטרס מצוין כי האחריות למתקפה מוטלת על קבוצת הכופרה ALPHV/BlackCat, ומתוארת ההשפעה התפעולית על עיבוד התביעות. (רויטרס)

9–12 במרץ 2024 — מדידת ההשפעה על בתי החולים

AHA ערכה סקר בקרב בתי חולים בארה"ב ופרסמה תוצאות המצביעות על נזק תפעולי וכלכלי נרחב. AHA דיווחה כי 94% של בתי חולים השפעה כלכלית משמעותית והשיבושים גרמו לפתרונות יקרים ודורשי כוח אדם רב. (איגוד בתי החולים האמריקאי)

מאי-יוני 2024 — פרטים על זהות וגישה מרחוק צצים

בעדות שהוכנה לדיון בוועדת הכספים של הסנאט נכתב כי ב- 12 בפברואר 2024, פושעים השתמשו בפרטי הזדהות שנחשפו כדי לגשת לפורטל Change Healthcare Citrix המשמש לגישה מרחוק. (ועדת הכספים של הסנאט)

בנפרד, פוסט של ועדת האנרגיה והמסחר של בית הנבחרים המסכם את העדויות מדגיש כי במערכת קריטית לא הופעלה אימות רב-גורמי. (ועדת האנרגיה והמסחר של בית הנבחרים)

24 בינואר 2025 — 190 מיליון נפגעים דווחו (רויטרס)

רויטרס דיווחה כי UnitedHealth אישרה שהפרצה השפיעה על המידע האישי של כ- 190 מיליון אנשים, כאשר הנתון הסופי יאושר באופן רשמי ויוגש למשרד הבריאות ושירותי האנוש (HHS). (רויטרס)

31 ביולי 2025 — 192.7 מיליון הודעות נמסרו ל-OCR (HHS)

ב-FAQ הרשמי של ה-OCR נכתב כי Change Healthcare הודיעה ל-OCR כי כ- 192.7 מיליון אנשים נפגעו. (HHS)

אוגוסט 2025 — סך הכל המעודכן המדווח באמצעות נתוני HHS (רויטרס)

רויטרס דיווחה על הנתון המעודכן של כ- 192.7 מיליון אנשים שנפגעו, תוך ציטוט נתוני HHS OCR. (רויטרס)

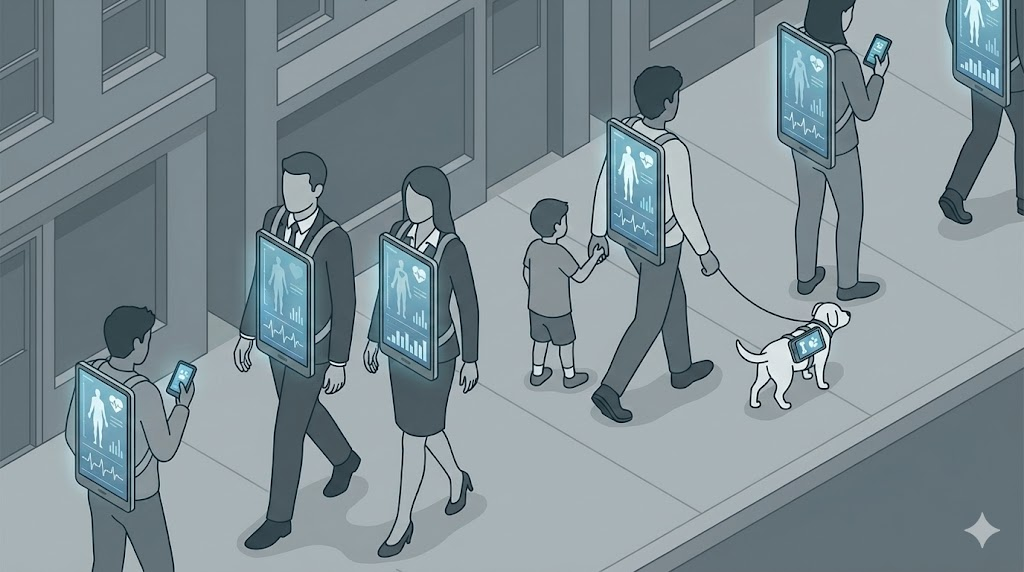

מדוע אירוע זה היה כה משבש: "תלות במרכז" מהווה כעת סיכון לטיפול בחולים

אירועי תוכנות כופר רבים הם מקומיים: בית חולים אחד מושבת, מרפאה אחת מפנה מטופלים, יחידה עסקית אחת מוצפנת. Change Healthcare הייתה שונה מכיוון שהיא נמצאת במרכז תהליכי העבודה הניהוליים שעליהם מסתמכים אלפי ספקי שירותי בריאות. כאשר מתווך מרכזי דמוי מרכז סליקה נכשל, בתי חולים ובתי מרקחת לא רק מאבדים כלי עבודה — הם מאבדים תפוקה.

הדיווח של AHA הוא חריג בקיצוניותו בנוגע להשלכות בעולם האמיתי. בתוצאות הסקר ובפרשנות המשך, AHA מתארת את האירוע כגורם לשיבוש משמעותי בטיפול בחולים ובכספי בית החולים, ומתייחסת לקושי שבמעבר בין מרכזים למידע או בשכפול צינורות העסקאות במהירות. (איגוד בתי החולים האמריקאי)

המסקנה בנושא האבטחה היא מבנית: הסיכון הנשקף מצד צד שלישי אינו בעיה של שאלון. מדובר בהמשכיות עסקית ובבטיחות המטופלים. תוכניות החירום שלכם צריכות להתייחס לספקים קריטיים כמו לשירותים ציבוריים: להניח שהם עלולים להיכשל במשך שבועות, ולא שעות.

מה השתבש בפועל: תזרים מזומנים, אישורים וחיכוכים תפעוליים

תוצאות הסקר של AHA מחודש מרץ 2024 מהוות נתון מרכזי, מכיוון שהן מכמתות את הנזק הנגרם בהמשך הדרך:

- 94% מבין בתי החולים שהשיבו השפעה פיננסית. (איגוד בתי החולים האמריקאי)

- 74% דווח השפעה ישירה על הטיפול בחולים. (איגוד בתי החולים האמריקאי)

- בתי חולים תיארו פתרונות חלופיים כ עבודה אינטנסיבית ויקרה, ורבים דיווחו על קשיים במעבר בין מרכזים לסליקת תשלומים. (איגוד בתי החולים האמריקאי)

פרטים אלה חשובים מכיוון שהם מסבירים מדוע "התאוששות טכנית" אינה סוף האירוע. גם לאחר שחלק מהשירותים חוזרים לפעול, העומס, העיבוד הידני והלחץ הכלכלי נמשכים.

אם אתה מנהל אבטחת מידע בתחום הבריאות ומנסה להצדיק השקעה, הנה הטיעון: הפסקת שירות שמקורה בספק עלולה להתבטא באופן מיידי בעיכובים בטיפול, שחיקה של הצוות והפסד של מיליוני דולרים בהכנסות יומיות.

היקף ההפרה: מדוע המספר גדל עם הזמן

תקריות בריאותיות גדולות לעיתים קרובות מראות עלייה במספר "האנשים שנפגעו" במשך חודשים, מכיוון שלוקח זמן לקבוע אילו מערכי נתונים היו מעורבים, אילו קבצים הכילו מידע מוסדר וכיצד לבצע איחוד של אנשים במערכות מרובות.

שני עוגנים ציבוריים סמכותיים מגדירים כעת את הסולם:

- HHS OCR מצהיר כי Change Healthcare הודיעה ל-OCR ב-31 ביולי 2025 כי כ-192.7 מיליון אנשים הושפעו. (HHS)

- רויטרס דיווחה על אומדן מאושר מוקדם יותר של 190 מיליון (ינואר 2025) ולאחר מכן דיווח על העדכון 192.7 מיליון נתון לפי נתוני HHS. (רויטרס)

לצורך תכנון תגובה לאירועים, הלקח הוא פשוט: האירוע התפעולי הוא השלב הראשון; שלב ההודעה על הפרה והשלב הרגולטורי יכולים להיות השלב השני, שנמשך שנה או יותר.

אילו נתונים עשויים להיות מעורבים (מבט מבוסס סיכון)

בדיווח של סוכנות הידיעות רויטרס על האירוע תוארו קטגוריות שעלולות היו להיחשף, כגון מזהי ביטוח בריאות, אבחנות, פרטי טיפול וחיובים ומספרי ביטוח לאומי, אך גם דווח כי החברה מסרה שלא ראתה ראיות לפריצה למאגרי מידע רפואיים אלקטרוניים. (רויטרס)

גם אם מאגר הנתונים מכיל "רק" תביעות ומידע מנהלי, הסיכון עדיין יכול להיות חמור מכיוון שהוא משלב זהות עם הקשר של שירותי בריאות. שילוב זה מאפשר:

- הונאת זהות רפואית ושימוש לרעה בביטוח

- הנדסה חברתית ממוקדת (הרמאים יודעים מי חברת הביטוח שלך, אילו ספקים פנית אליהם ומתי)

- סיכון לסחיטה כאשר קודים חשבונאיים מרמזים על מצבים או טיפולים רגישים

- נזק ארוך טווח, מכיוון שמזהי בריאות והיסטוריית בריאות אינם "מתחלפים" כמו סיסמאות

הדרך הנכונה לתקשר זאת באופן פנימי היא "פוטנציאל לשימוש לרעה", ולא "האם זה כלל תרשימים מלאים". נתוני תביעות וחשבוניות יכולים להספיק כדי לגרום לנזק חמור.

סימן מרכזי שצריך לשנות את התקציבים: בקרת זהויות וגישה מרחוק

נושא חוזר ונשנה בחומרי הקונגרס ובדיווחים הקשורים אליו הוא כשל בזהות: שימוש בפרטי זיהוי שנחשפו נגד תשתית גישה מרחוק, ופערים באימות רב-גורמי במערכת קריטית המעורבת בנתיב הפריצה.

עדות שהוכנה עבור ועדת הכספים של הסנאט מתארת אישורים שנחשפו ששימשו לגישה לפורטל Citrix ב-12 בפברואר 2024. (ועדת הכספים של הסנאט)

סיכום של ועדת האנרגיה והמסחר של בית הנבחרים קובע במפורש כי אימות רב-גורמי לא היה מופעל באחד המערכות הקריטיות ביותר. (ועדת האנרגיה והמסחר של בית הנבחרים)

זה המקום שבו ארגונים רבים מפיקים את הלקח הלא נכון. הכותרת עשויה להיות "תוכנת כופר", אך נקודת הכניסה הייתה בעיה קלאסית של זהות. אם התוכנית שלכם עדיין מתייחסת לכיסוי MFA כאל פרויקט ש"כמעט הושלם", עליכם להתייחס לאירוע זה כאזהרה.

איך ייראה "טוב" בשנת 2025:

- MFA לכל נתיב גישה מרחוק ולכל זרימת עבודה מיוחדת, עם אימות רציף

- גישה מותנית (מצב המכשיר, חריגות גיאוגרפיות, נסיעות בלתי אפשריות, אתגרים מבוססי סיכון)

- תוקף קצר של הפעלות וביטול אגרסיבי של הפעלות מיוחדות

- ניהול גישה מיוחדת (PAM) להסרת גישת מנהל קבועה

- ניטור המתייחס לאנומליות בזהות כאל סימן מוקדם בעל רמת אמינות גבוהה

רוב תקריות הכופר הופכות לקטסטרופליות כאשר פגיעה בזהות מאפשרת תנועה רוחבית וגישה נרחבת. המשימה היא לצמצם את התנועה הזו.

מדוע המדיניות משתנה: מודרניזציה של תקנות האבטחה של HIPAA

Change Healthcare לא הייתה הגורם היחיד שהניע את המגמה, אך היא הפכה לנקודת ייחוס מרכזית במאמץ לחזק את דרישות אבטחת הסייבר בתחום הבריאות. בסוף 2024, ה-HHS OCR הכריז על הצעת חוק לשינוי תקנת האבטחה של HIPAA כדי להגן טוב יותר על מידע רפואי מוגן אלקטרוני, ורויטרס דיווחה על מאמצי הממשל לקדם תקנות אבטחת סייבר חדשות בעקבות תקריות בריאותיות חמורות. (HHS)

גם אם אינכם רוצים לחזות את התוצאות הסופיות של הרגולציה, הכיוון ברור: יותר ספציפיות, יותר בקרות נדרשות ופחות סובלנות כלפי יסודות אבטחה "ניתנים לטיפול" המטופלים כאלמנטים אופציונליים.

מה על ארגוני הבריאות לעשות כעת: תוכנית מעשית ל-90 יום

זה החלק החשוב לאחר שתסיימו לקרוא: אילו שינויים מפחיתים את הסיכון באופן ניכר?

ימים 0–30: מפו את "התלות המערכתית" האמיתית שלכם

פרט את הגורמים החיצוניים אשר, אם לא יהיו זמינים במשך 2-3 שבועות, יגרמו לשיבושים: הגשת תביעות, בדיקות זכאות, אישורים מראש, העברת תביעות בית מרקחת, זרימת EDI וחיוב מטופלים.

לאחר מכן, כתוב את תוכנית הפעולה ל"מצב ירוד" עבור כל תלות. אל תשאף לשלמות. הפוך אותה לברת ביצוע: אילו שלבים ידניים קיימים, אילו ערוצים חלופיים קיימים, מי מאשר חריגות וכיצד לשמור על המשכיות הטיפול.

ממצאי AHA מראים את האמת הקשה: פתרונות עוקפים יקרו בין אם הם מתוכננים מראש ובין אם הם פרי אלתור חירום. תכנון פתרונות עוקפים הוא זול יותר. (איגוד בתי החולים האמריקאי)

ימים 31–60: הפכו את כישלון הזהות לקשה יותר מאשר הרווחיות של תוכנות כופר

השתמשו בסימני הזהות של Change Healthcare כפונקציית אכיפה:

- לסגור פערים ב-MFA (גישה מרחוק תחילה, לאחר מכן נתיבי ניהול, ולאחר מכן גישה לספקים)

- הסר הרשאות מנהל קבועות ויישם גישה בזמן אמת

- הדק את התפשטות חשבונות השירות והחלף סודות

- ביקורת מלאי גישה מרחוק (Citrix, VPN, VDI, שערי RDP, אפליקציות SSO, פורטלי שותפים)

זוהי הדרך המהירה ביותר להפחית את הסבירות לכניסה ואת מהירות ההסלמה.

ימים 61–90: צמצום רדיוס ההרס והוכחת יכולת ההתאוששות

הפילוח צריך לשקף את זרימות העבודה ואת נכסי החברה. המטרה שלך היא למנוע מ"נקודת אחיזה אחת" להפוך ל"הצפנה והדלפה בכל רחבי הארגון".

לאחר מכן, בדקו את יכולת ההתאוששות וההמשכיות בתנאים מציאותיים: הנחו שהספק מושבת למשך שבועות. בצעו את התרגיל עם מחלקות הכספים, התפעול, ההנהגה הקלינית, המשפטית והתקשורת. מדדו את משך הזמן הנדרש לריסון הנזק ואת משך הזמן הנדרש להתאוששות.

אם אינך יכול למדוד את זה, אינך יכול לשפר את זה.

כיצד Penligent מתאימה (אבטחה המבוססת על ראיות, ולא על הבטחות סתמיות)

תקרית Change Healthcare מחזקת את הטענה שתוצאות קטסטרופליות נובעות לעתים קרובות משילוב של גורמים: חשיפה לגישה מרחוק, פערים בבקרת זהויות, אינטגרציות שזוכות לאמון יתר, חולשות באישורים וארכיטקטורה המאפשרת תנועה רוחבית נרחבת.

Penligent.ai מבוססת על בדיקות אבטחה המונחות על ראיות: זיהוי נתיבי תקיפה ריאליסטיים באפליקציות אינטרנט, ממשקי API ותהליכי עבודה משולבים, ולאחר מכן הפקת ראיות מעשיות שצוותי ההנדסה יכולים לתקן וצוותי ההנהלה יכולים לתעדף. בסביבות בריאותיות עם פורטלי שותפים, ממשקי API הקשורים לתביעות ותהליכי עבודה הכרוכים בזהויות רבות, אימות רציף יכול לסייע בחשיפת נקודות תורפה בעלות השפעה רבה בשלב מוקדם יותר – לפני שהן הופכות לשיבוש מערכתי.

שאלות נפוצות

כמה אנשים הושפעו מהפרת האבטחה של Change Healthcare?

HHS OCR מצהיר כי Change Healthcare הודיעה ל-OCR ב-31 ביולי 2025 כי כ- 192.7 מיליון אנשים הושפעו. (HHS)

האם בתי החולים דיווחו על השפעות על הטיפול בחולים?

כן. תוצאות סקר AHA דווחו 74% בבתי חולים חוו השפעות ישירות על הטיפול בחולים ו 94% השפעה פיננסית משמעותית. (איגוד בתי החולים האמריקאי)

מה היה אות הגישה הראשוני שהמגנים היו צריכים לזכור?

בעדות שהוכנה מפורטים פרטי הזדהות שנחשפו וששימשו נגד פורטל גישה מרחוק, וסיכומים של הקונגרס הדגישו כי MFA לא הופעל במערכת קריטית. (ועדת הכספים של הסנאט)

האם תקנות אבטחת הסייבר בתחום הבריאות משתנות בגלל תקריות כמו זו?

HHS OCR הציע שינויים כדי לחדש ולחזק את דרישות תקנות האבטחה של HIPAA, והדיווח מקשר בין הדחיפה לאירועים רפואיים משמעותיים. (HHS)