בנוף המונחה נתונים של שנת 2025, מערכות ניהול מסדי נתונים יחסיים (RDBMS) נותרות אבן היסוד של התשתית הארגונית. עבור מהנדסי תוכנה ואנשי אבטחה, SQL היא חרב פיפיות: היא הכלי העיקרי לניתוח נתונים והמשטח הקריטי ביותר להתקפות על הפרות נתונים.

זה דף עזר ל-SQL אינו רק מדריך תחביר. זהו מדריך אסטרטגי שנועד לעזור לכם לכתוב שאילתות יעילות, לאבחן צווארי בקבוק בביצועים ולהגן על היישומים שלכם מפני מתקפות הזרקה מתוחכמות הנפוצות כיום.

תבניות SQL מתקדמות למהנדסים

בעוד SELECT * FROM זה המקום שבו כולם מתחילים, הנדסה מודרנית דורשת שליטה במניפולציה מורכבת של נתונים.

ביטויים משותפים בטבלה (CTE)

CTE משפרים את הקריאות ומאפשרים לוגיקה רקורסיבית, שהיא חיונית למעבר על נתונים היררכיים (כגון תרשימי ארגון או מערכות קבצים).

SQL

- CTE רקורסיבי למעבר על היררכיית קטגוריות WITH RECURSIVE CategoryPath AS ( SELECT id, name, parent_id, name AS path FROM categories WHERE parent_id IS NULLUNION ALLSELECT c.id, c.name, c.parent_id, CONCAT(cp.path, ' > ', c.name) FROM categories c JOIN CategoryPath cp ON c.parent_id = cp.id ) SELECT FROM CategoryPath;

פונקציות חלון

פונקציות חלון מאפשרות לבצע חישובים על קבוצת שורות בטבלה הקשורות בדרך כלשהי לשורה הנוכחית, מבלי לקפל את קבוצת התוצאות כמו קבץ לפי.

SQL

- חישוב סך הכל מצטבר ודירוג משתמשים לפי הוצאותSELECT user_id, order_date, amount, SUM(amount) OVER (PARTITION BY user_id ORDER BY order_date) as running_total, RANK() OVER (ORDER BY amount DESC) as spend_rank FROM orders;

חיבורים יעילים

הבנת אופן מיזוג מערכי נתונים היא קריטית. שימוש לא נכון בחיבורים הוא הגורם העיקרי לאיטיות בשאילתות דיווח.

המדריך המלא ל-SQL עבור מהנדסי אבטחה: שאילתות, אופטימיזציה והגנה מפני הזרקת קוד

SQL

- Inner Join: רק רשומות תואמות SELECT u.email, o.total FROM users u INNER JOIN orders o ON u.id = o.user_id WHERE o.status = 'completed';

דף עזר לייעול ביצועים

SQL יעיל אינו עוסק רק במהירות; הוא עוסק במדרגיות ובמניעת התקפות מניעת שירות (DoS) באמצעות מיצוי משאבים.

| טכניקה | יישום | השפעה |

|---|---|---|

| אינדקס | CREATE INDEX idx_user_login ON users(last_login); | מפחית סריקות מלאות של טבלה O(N) לחיפושים O(log N). חיוני עבור איפה ו הצטרף עמודות. |

| הסבר על התוכניות | הסבר ניתוח בחירה ... | מציג את נתיב ביצוע השאילתה (Seq Scan לעומת Index Scan). |

| **הימנע מבחירה *** | SELECT id, name במקום SELECT * | מפחית את השימוש ב-I/O ברשת ובזיכרון, במיוחד עם עמודות TEXT/BLOB. |

| עימוד | מגבלה 100 (השתמשו ב-Keyset Pagination עבור מערכי נתונים גדולים) | מונע טעינת מיליוני שורות לזיכרון היישום. |

דף עזר בנושא הזרקת SQL (SQLi) – משטח התקיפה

עבור מהנדסי אבטחה, הבנת מבנה ההתקפה היא הצעד הראשון למניעתה. להלן פירוט של מטענים שנצפו בסביבות ייצור מודרניות.

1. עקיפת אימות ושגיאות לוגיות

התוקפים משתמשים בלוגיקה בוליאנית כדי לעקוף את בדיקות האימות.

| מטרה | דוגמה למטען | הקשר פגיע |

|---|---|---|

| עקיפת כניסה | ' או '1'='1 | SELECT * FROM users WHERE user='$u' AND pass='$p' |

| הסלמת תפקידים | ' OR role='admin'-- | החלפת מסננים קבועים בלוחות בקרה ישנים. |

| קיצור תגובות | admin' -- (SQL) או admin' # (MySQL) | מתעלם משאר השאילתה (למשל, בדיקות סיסמה). |

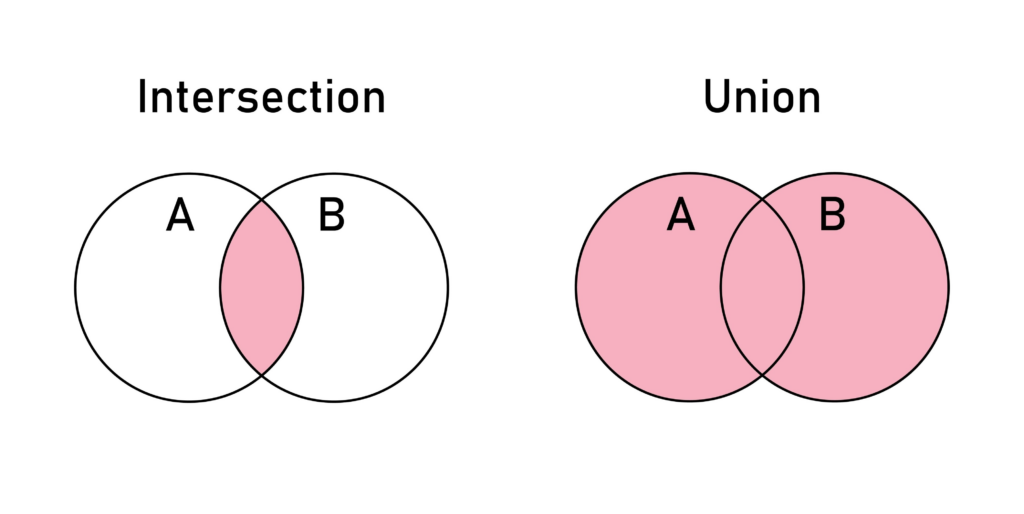

2. הזרקה מבוססת איחוד

משמש לחילוץ נתונים מטבלאות אחרות כאשר תוצאות השאילתה נראות בממשק המשתמש.

- מטען:

' UNION SELECT שם משתמש, סיסמה, null FROM משתמשים-- - סיכון: העתקת מסד נתונים מלאה באמצעות ממשק המשתמש הקדמי.

3. הזרקת SQL עיוורת (זמן ובוליאני)

כאשר היישום מדכא שגיאות, התוקפים שואלים שאלות נכון/לא נכון למסד הנתונים.

- מבוסס על בוליאני:

' AND (SELECT 1)=1--(הדף נטען כרגיל) לעומת' AND (SELECT 1)=0--(תוכן העמוד חסר). - מבוסס זמן:

' ושינה (5)--(MySQL) או'; WAITFOR DELAY '0:0:5'--(MSSQL).- הערה: התקפות מבוססות זמן משמשות יותר ויותר כדי לעקוף WAFs המסננים הודעות שגיאה.

4. השפעה בעולם האמיתי: מקרה בוחן של CVE

CVE-2024-12345 (דוגמה היפותטית בעלת השפעה רבה):

CMS שנמצא בשימוש נרחב איפשר למשתמשים לא מאומתים להזריק SQL באמצעות הפרמטר sort_order ב-API. מכיוון שהקלט חובר ישירות לסעיף ORDER BY, התוקפים יכלו לבצע שאילתות מוערמות (Stacked Queries), מה שהוביל לביצוע קוד מרחוק (RCE) באמצעות הרחבות מסד נתונים.

- שיעור: לעולם אל תסמוך על קלט, אפילו ב

סדר לפיאוקבץ לפיסעיפים.

אסטרטגיות הגנה וחיזוק

ההגנה היעילה היחידה נגד הזרקת SQL היא הפרדה מבנית בין נתונים לקוד.

1. שאילתות פרמטריות (הצהרות מוכנות)

זהו הסטנדרט המוביל. מסד הנתונים מתייחס לקלט המשתמש אך ורק כאל נתונים, ולא כאל פקודות ניתנות לביצוע.

פגיע (Python):

פייתון

# מסוכן: שאילתת שרשור ישיר = f"SELECT * FROM users WHERE email = '{user_input}'" cursor.execute(query)

מאובטח (Python):

פייתון

# SAFE: פרמטריזציה cursor.execute("SELECT * FROM users WHERE email = %s", (user_input,))

2. הרשאה מינימלית

ודא שמשתמש מסד הנתונים המחובר ליישום האינטרנט שלך יש רק SELECT, הכנס, עדכון, מחק הרשאות. זה צריך לעולם יש לך הרשאות ל DROP TABLE, מענק, או לגשת לקבצי מערכת (xp_cmdshell).

אבטחה מבוססת בינה מלאכותית עם Penligent

בעידן של פריסת CI/CD מהירה, בדיקת קוד ידנית אינה יכולה לאתר כל מבנה SQL דינמי או פגם לוגי.

Penligent.ai משנה את ניתוח האבטחה של SQL על ידי מעבר מעבר להתאמת regex פשוטה.

- ניתוח AST המותאם להקשר: בניגוד ללינטרים מסורתיים, Penligent מנתח את עץ התחביר המופשט (AST) של הקוד שלך. הוא מבין את זרימת הנתונים, ומזהה אם משתנה הנשלט על ידי המשתמש מגיע לנקודת ביצוע SQL גולמית, גם אם הוא עובר דרך פונקציות מרובות.

- איתור פגמים לוגיים: Penligent מאתר פגיעויות לוגיות עדינות, כגון בדיקות אישור חסרות במורכבות

הצטרףשאילתות או וקטורי DoS פוטנציאליים ב-CTE רקורסיביים לא מותאמים. - תיקון אוטומטי: הוא לא רק מסמן את השגיאה, אלא גם מציע את תחביר השאילתה הפרמטרית הנכון או את שיטת ORM המתאימה למסגרת השפה הספציפית שלך.

על ידי שילוב Penligent בתהליך העבודה שלכם, אתם מבטיחים ש... דף עזר ל-SQL השיטות המומלצות נאכפות באופן אוטומטי, ומאבטחות את שכבת הנתונים שלך עוד לפני שהקוד מגיע לשלב הייצור.

סיכום

שליטה ב-SQL דורשת איזון בין דיוק הנדסי לבין ערנות ביטחונית. בין אם אתם מבצעים אופטימיזציה של פונקציית Window עבור לוח מחוונים אנליטי או מתקנים פגיעות של Blind SQL Injection, דף העזר הזה ישמש לכם כנקודת התייחסות. שמרו על ביצועי השאילתות שלכם, על פרמטריזציה של הקלטים שלכם ועל אוטומציה של הבדיקות שלכם.