בסייבר-אבטחה מודרנית, הגדרה זדונית מתייחס ל כל התנהגות, קוד או כוונה שנועדו לפגוע במערכות, ברשתות, בנתונים או במשתמשים—הפרה מכוונת של שלמות, סודיות או זמינות. הגדרה זו היא בסיסית מכיוון שהיא תומכת בכל דבר, החל ממודלים של איומים ועד זיהוי אוטומטי, הנדסת תגובה ותסריטי תקיפה בבדיקות חדירה. במילים פשוטות, פעולות זדוניות אינן תקלות מקריות — הן פעולות מכוונות שנועדו לפגוע ביעדי האבטחה. N2K CyberWire

מאמר זה בוחן כיצד מובן המונח "זדוני" בהקשרים טכניים, כיצד הוא בא לידי ביטוי בהתקפות אמיתיות, כיצד המגנים יכולים לסווג ולהפחית דפוסים זדוניים, וכיצד כלי אבטחה מבוססי בינה מלאכותית כגון Penligent יכול לסייע למהנדסים לאתר ולהגיב לפעילות זדונית בקנה מידה נרחב.

מה המשמעות האמיתית של "זדוני" בתחום אבטחת הסייבר

המילה "זדוני" בשפה פשוטה פירושה כוונה רעה או מזיקה, אך בתחום אבטחת הסייבר, המונח מתייחס ספציפית לפעולות ש לפגוע בתפקוד הצפוי או במודל האמון של המערכות. על פי מילון מונחים מקובל בתעשייה, התנהגות זדונית מתייחסת לפעולות עוינות נגד מערכות, נתונים או רשתות הגורמות נזק, אובדן או גישה לא מורשית. N2K CyberWire

הגדרה זו מבדילה בין פעילות זדונית לבין תקלות מקריות או שגיאות תמימות. לדוגמה, באג בתוכנה שמחק בטעות יומנים הוא מזיק אך לא זדוני; זדוני פירושו שיש אסטרטגיה מכוונת לפגוע או לנצל. הבחנה זו היא קריטית לבניית מודלים מדויקים של איומים ולפריסת אוטומציה יעילה כדי לתפוס איומים אמיתיים.

תקלות זדוניות לעומת תקלות לא זדוניות

| קטגוריה | תיאור | דוגמה |

|---|---|---|

| זדוני | כוונה לפגוע או לנצל | התקנת תוכנות זדוניות, גניבת נתונים |

| טעות לא מכוונת | באג או טעות בתצורה | אובדן נתונים מקרי עקב שגיאה לוגית |

| אנומליה לא ידועה | התנהגות הדורשת בדיקה | עלייה בלתי צפויה בשימוש במעבד |

על ידי הגדרה ברורה של התנהגות זדונית, צוותי האבטחה יכולים לשכלל את כללי הזיהוי ולהפחית את מספר התוצאות החיוביות השגויות.

ביטויים נפוצים של התנהגות זדונית

ביטוי עיקרי של כוונות זדוניות בסביבה דיגיטלית הוא תוכנה זדונית, קיצור של "תוכנה זדונית", שנועדה לשבש מערכות, לגנוב נתונים או לספק גישה לא מורשית. תוכנה זדונית פועלת כסוג של איום המגלם כוונות עוינות, והיא נעה בין וירוסים פשוטים לאיומים מתמשכים ומתקדמים. eunetic.com

סוגי תוכנות זדוניות ומתקפות

| סוג האיום | פונקציה זדונית | דוגמה |

|---|---|---|

| וירוס | משכפל את עצמו, מדביק קבצי מארח | מזהם קבצים קלאסי |

| תולעת | מתפשט ברשתות באופן אוטונומי | קונפיקר |

| סוס טרויאני | מתחזה לתוכנה תמימה | משלוח RAT |

| תוכנת כופר | מצפין נתונים, דורש כופר | WannaCry |

| תוכנות ריגול | גונב נתונים בשקט | תוכנת ריגול לרישום מקלדת |

| סוכן בוטנט | מאפשר שליטה מרחוק | רשתות בוטים DDoS |

התנהגות זדונית מופיעה גם ב איומים שאינם קשורים לתוכנה כגון פישינג (הנדסה חברתית שנועדה להונות משתמשים), כתובות URL זדוניות (שנועדו לארח או להפיץ תוכנות זדוניות), ניצול לרעה של מידע פנימי או מתקפות מניעת שירות מבוזרות שנועדו להציף את המערכות.

כיצד מתפתחות פעולות זדוניות: מהכוונה ועד לניצול

הבנת כוונות זדוניות היא דבר מופשט; לראות כיצד הן מתבטאות בהתקפות אמיתיות הוא דבר מוחשי. גורמים עוינים מתכננים פעולות זדוניות על ידי שילוב של טקטיקות שונות, כולל ניצול נקודות תורפה, הנדסה חברתית והתמדה סמויה. תוכנות זדוניות מודרניות משתמשות לעתים קרובות ב טכניקות הסתרה, פולימורפיזם וטכניקות נגד סנדבוקס כדי להתחמק מזיהוי, מה שהופך את אמצעי ההגנה המסורתיים לבלתי מספיקים כשלעצמם. techtarget.com

מחקר מקרה CVE: CVE-2024-3670 (דוגמה)

פגיעות חמורה שהתגלתה לאחרונה (CVE-2024-3670) ביישום אינטרנט ארגוני מרכזי אפשרה לתוקפים לפרוס פונקציונליות העלאת קבצים שרירותית ללא טיהור נאות. התוקפים יכלו להעלות מעטפת אינטרנט – סקריפט זדוני – שהובילה לביצוע קוד מרחוק. מטען זדוני זה איפשר תנועה רוחבית וגישה מתמשכת בתוך סביבת הקורבן.

php

// העלאת קובץ לא בטוחה (סיכון לניצול זדוני) if ($_FILES['upload']) {move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" . $_FILES['upload']['name']); }

הפחתת נזק הגנתית: אמת תמיד את סוגי הקבצים, הטמע סריקת קבצים והגבל נתיבי העלאה.

הבחנה בין דפוסים זדוניים לבין פעילות רגילה

כוונה זדונית מתגלה בצורה הטובה ביותר לא באמצעות אותות בודדים, אלא באמצעות דפוסים. צוותי אבטחה משלבים מספר אינדיקטורים — חיבורי רשת בלתי צפויים, שינויים בלתי מורשים בקבצים, יצירת תהליכים חריגים וכו' — כדי לזהות פעילויות זדוניות אמיתיות.

אינדיקטורים התנהגותיים

- חיבורים יוצאים בלתי צפויים לדומיינים זדוניים ידועים

- שינויים חריגים במערכת הקבצים (קבצים מוצפנים, קבצי הפעלה זדוניים)

- דפוסים של העלאת הרשאות

- מנגנוני התמדה (מפתחות רישום, משימות cron, התקנות שירות)

כלי ניתוח התנהגותי משתמשים בשיטות סטטיסטיות או מבוססות ML כדי להבדיל בין חריגות תמימות לדפוסים זדוניים באמת.

דוגמאות לקוד התקפה והגנה: דפוסים זדוניים

להלן דוגמאות מעשיות הממחישות פעילות זדונית וקידוד הגנתי מאובטח.

- ניצול הזרקת SQL

דפוס זדוני:

sql

SELECT * FROM users WHERE username = '" + userInput + "';";

זה מאפשר וקטורי תקיפה כגון ' או '1'='1 לעקוף את האימות.

הגנה מאובטחת (שאילתה פרמטרית):

פייתון

cur.execute("SELECT * FROM users WHERE username = %s", (userInput,) )

- הזרקת פקודה

דפוס זדוני:

פייתון

import os os.system("cat " + filename) # מסוכן אם שם הקובץ נוצר על ידי המשתמש

דפוס הגנתי (רשימת הלבנים):

פייתון

allowed_files = {"readme.txt", "config.json"}if filename in allowed_files: os.system(f"cat {filename}")

- תסריט בין אתרים (XSS)

זדוני:

html

<script>alert('xss')</script>

הגנה (בריחה):

javascript

res.send(escapeHtml(userInput));

- כתיבת קבצים שרירותית

ניסיון זדוני:

javascript

fs.writeFileSync("/etc/passwd", userControlledContent);

הגנה:

javascript

const safePath = path.join("/data/safe", path.basename(filename));

אסטרטגיות זיהוי לפעילות זדונית

הגילוי המודרני משתמש בגישות רב-שכבתיות:

- מבוסס חתימה זיהוי: מזהה דפוסים זדוניים ידועים.

- התנהגותי זיהוי: מנטר חריגות בזמן ריצה.

- ניתוח סנדבוקס: מבצע קוד חשוד בבידוד כדי לצפות בהתנהגות זדונית.

- שילוב מודיעין איומים: משתמש בפידים מעודכנים כדי לזהות IOCs ידועים.

שיטות אלה מסייעות בלכידת טקטיקות זדוניות ידועות וחדשות כאחד.

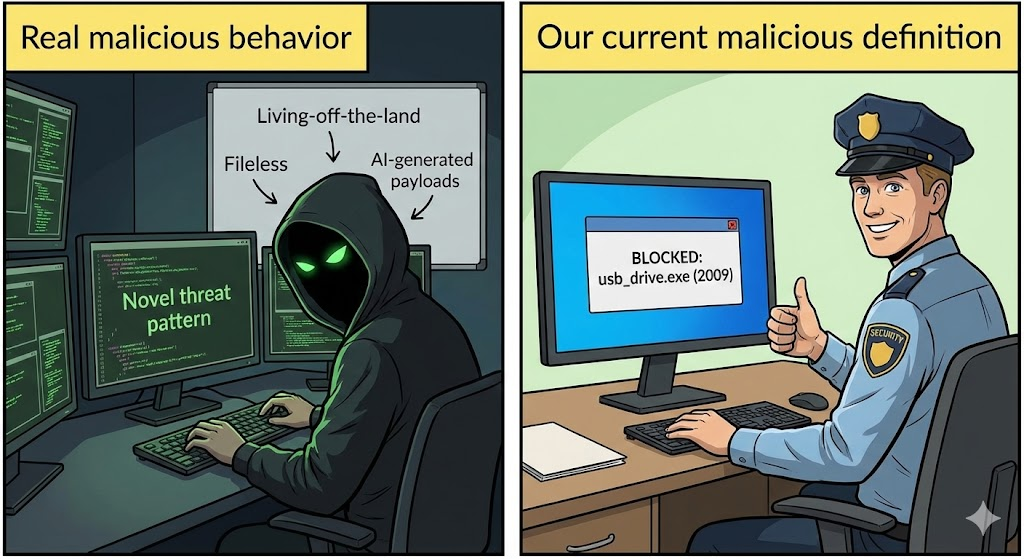

תפקידם של אוטומציה ובינה מלאכותית בזיהוי דפוסים זדוניים

ככל שהאיומים הופכים להיות יותר ויותר אדפטיביים, לא ניתן עוד להסתמך רק על חתימות סטטיות. בינה מלאכותית ולמידת מכונה מסייעות בזיהוי דפוסים זדוניים מסוג "יום אפס" ומעורפלים על ידי יצירת קורלציה בין התנהגות חריגה במקורות טלמטריה ולמידת פרופילים טיפוסיים של פעילות תמימה לעומת פעילות זדונית.

לדוגמה, קמפיינים מתקדמים של תוכנות זדוניות כשירות (Malware-as-Service) מסתירים יותר ויותר מטענים בערוצים מוצפנים ומשתמשים בפתיונות פישינג שנוצרו על ידי בינה מלאכותית כדי להונות משתמשים, מה שהופך את הזיהוי הפרואקטיבי לחיוני.

Penligent: זיהוי ותגובה לזדוניות באמצעות בינה מלאכותית

בסביבות שבהן איומי הזדון הם נרחבים ודינמיים, ניתוח ידני בלבד אינו מספיק. Penligent מנצל את ה-AI כדי להפוך את זיהוי הפעילות הזדונית ואת תהליכי התיקון לאוטומטיים וסקלאביליים:

- ניתוח אוטומטי של נתיבי קוד לאיתור תבניות זדוניות מוטמעות.

- פרופיל התנהגותי לזיהוי סטיות התואמות כוונות זדוניות.

- התראות לפי סדר עדיפות בהתבסס על דירוג סיכונים והשפעה פוטנציאלית.

- שילוב בצינורות CI/CD ו-DevSecOps כדי לאתר דפוסים זדוניים בשלב מוקדם.

על ידי שילוב של מומחיות בתחום עם היוריסטיקה מבוססת בינה מלאכותית, Penligent מסייעת לצוותי אבטחה להקדים את גורמי האיום ולהפחית את הזמן הממוצע לזיהוי ותגובה.

מבחינה מעשית, משמעות הדבר היא שמהנדס אבטחה יכול להתמקד בחקירות בעלות ערך גבוה, בעוד שהמערכת מסננת מיליארדי אירועים כדי לזהות איומים אמיתיים באמצעות ניתוח קונטקסטואלי.

בניית עמדת הגנה מפני איומים זדוניים

ההגנה מפני פעילות זדונית אינה קשורה רק לכלים ספציפיים, אלא גם למשמעת ארכיטקטונית:

- פילוח רשת מגביל תנועה לרוחב.

- הרשאות מינימליות מפחית את רדיוס הפיצוץ של הפרצות.

- ניטור רציף מבטיח גילוי מוקדם.

- מדריכים לתגובה לאירועים לצמצם את זמן ההחלמה.

אמצעים אלה פועלים בשילוב עם זיהוי אוטומטי כדי להגן מפני פעילות זדונית אופורטוניסטית וממוקדת.

מסקנה: הגדרת זדוניות כידע בסיסי בתחום האבטחה

הבנת הגדרה זדונית בסייבר-אבטחה אינו רק אקדמי — הוא מעשי וניתן ליישום. הוא מנחה את מודלי האיומים, את ההיוריסטיקה לזיהוי, את הקידוד ההגנתי ואת תהליכי העבודה של תגובה לאירועים. ההבחנה בין כוונות זדוניות לבין טעויות מאפשרת לצוותים להקצות משאבים ביעילות, לתעדף איומים אמיתיים ולבנות אסטרטגיות הפחתה איתנות. שילוב של בסיס תיאורטי זה עם פלטפורמות אוטומציה מודרניות כמו Penligent מהנדסי אבטחת נשק בעלי ידע נרחב ומעמיק בהגנה מפני איומים זדוניים מתפתחים.