סיסמאות Safari מתייחסות לאישורי הכניסה שדפדפן Safari של Apple מאחסן באופן מקומי או ב-iCloud Keychain. עבור מהנדסי אבטחה, הבנה של האופן שבו סיסמאות אלה מנוהלות, מוגנות ולעיתים נחשפות בהתקפות בעולם האמיתי היא חיונית לבניית יישומים מאובטחים ולהערכת הסיכון לגניבת אישורי כניסה.

Safari משלב אחסון סיסמאות ומילוי אוטומטי באופן מעמיק עם פלטפורמות Apple ו-iCloud Keychain, מה שמאפשר שימוש חוזר ונוח בסיסמאות בכל המכשירים, אך גם מעלה שיקולים מורכבים בנושא אבטחה. במדריך זה ננתח לא רק את המנגנונים העומדים מאחורי הטיפול בסיסמאות, אלא גם את נקודות התורפה המתועדות, מודלים של איומים ושיטות הגנה מחמירות.

מה המשמעות האמיתית של "סיסמאות Safari"?

מערכת הסיסמאות של Safari כוללת מספר רכיבים:

- אחסון אישורים מקומי במפתח המפתחות של מערכת ההפעלה

- סנכרון iCloud Keychain בכל המכשירים

- מילוי אוטומטי פונקציונליות בדפדפן ובאפליקציות

- ניהול סיסמאות מונחה משתמש דרך הגדרות המערכת

האחסון הבסיסי מוצפן, וכאשר הוא מסונכרן באמצעות iCloud, הוא מוצפן מקצה לקצה באמצעות מפתחות המכשיר. העיצוב של Apple מונע בכוונה אפילו משרתי Apple לפענח סיסמאות משתמשים בעת העברה או אחסון. עם זאת, הלוגיקה של מילוי אוטומטי ושכבות ממשק המשתמש היו מאז ומתמיד אזורים חשופים להתקפות., כאשר הם מתקשרים עם דפי אינטרנט וקלט משתמשים — שני תחומים שופעים בפוטנציאל עוינות. (support.apple.com)

פגיעויות היסטוריות בטיפול בסיסמאות ב-Safari

מספר CVE מדגימים כיצד רכיבי הסיסמאות והמילוי האוטומטי של Safari נוצלו או עלולים היו להיות מנוצלים לרעה כאשר אמצעי ההגנה לא היו מספקים:

CVE-2018-4137: חשיפת מילוי אוטומטי של פרטי כניסה ב-Safari

CVE-2018-4137 היא פגיעות מתועדת ב-Apple iOS וב-Safari, שבה פונקציית מילוי אוטומטי של פרטי כניסה לא כללה אישור מפורש של המשתמש לפני מילוי פרטי הזדהות שמורים. פגם זה איפשר לאתר אינטרנט מתוכנן לקרוא נתוני שם משתמש/סיסמה שמולאו אוטומטית ללא הסכמה ישירה של המשתמש. "Safari Login AutoFill" היה הרכיב הפגיע, ואפל פרסמה עדכונים כדי לטפל בבעיה. yisu.com

זוהי סוג של פגיעות שבה האישורים נחשפים באמצעות פגמים לוגיים ולא באמצעות חולשות קריפטוגרפיות.. הדבר מדגיש כי "שכבת UX למילוי אוטומטי" היא למעשה ממשק רב עוצמה בין סודות מאוחסנים לתוכן מרוחק.

נושאים קשורים אחרים

- פגיעויות בזיוף לוגיקה/ממשק משתמש יכול להטעות את Safari להציג כתובות URL או תיבות דו-שיח שגויות, מה שעלול להשפיע על התנהגות המילוי האוטומטי. תמיכת אפל

- שימוש לא נכון במילוי אוטומטי היסטורי ובאגים בלוגיקת ה-API היו קיימים הן בתוספים לדפדפן והן במנהלי סיסמאות מובנים, מה שממחיש כי הטיפול בפרטי הזדהות תלוי במידה רבה הן בשלמות ממשק המשתמש והן בלוגיקת ה-backend. תמיכת אפל

למרות שרוב הבעיות הישנות הללו תוקנו, הן מלמדות וממחישות את מדוע מהנדסי אבטחה חייבים לבחון בקפידה מנגנוני מילוי אוטומטי כמו כל ממשק API של אישורים.

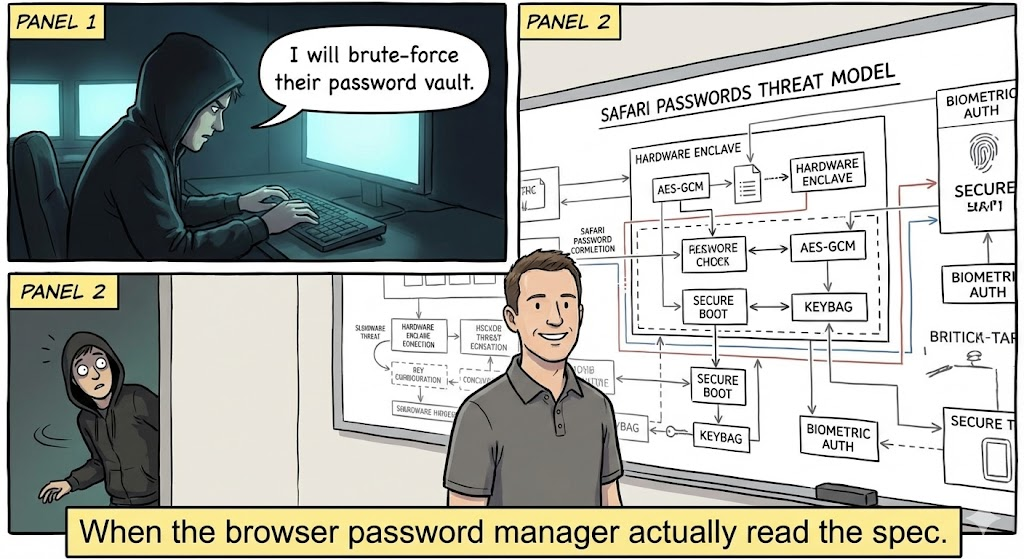

מודלים לאיומים על סיסמאות Safari

קטגוריות הסיכון העיקריות עבור סיסמאות ספארי כולל:

| מודל איומים | תיאור | דוגמה להשפעה |

|---|---|---|

| דליפת אישורים מרחוק | התוקף מרמה את לוגיקת המילוי האוטומטי | סיסמה שנחשפה לקוד זדוני |

| זיוף ממשק משתמש | טפסי כניסה מזויפים לוכדים פרטי התחברות | גניבת אישורים |

| שימוש לרעה בהארכה | תוסף זדוני או שנפרץ מחלץ נתונים | גניבת סיסמאות |

| פשרה מקומית | תוכנה זדונית או גישה פיזית למכשיר | חילוץ מחזיק מפתחות |

| חטיפת רשת | Man-in-the-middle מאלץ הגשת אישורים ב-HTTP | סיכון הקשור בטפסים לא מאובטחים |

טבלה זו מסייעת להגדיר איומים לא רק כ"באגים בדפדפן" אלא כ סיכוני מערכת וממשק הדורשים הגנה רב-שכבתית.

כיצד Safari מאחסן ומגן על סיסמאות

אבטחת הסיסמאות של Safari מבוססת על:

- הצפנת מחזיק מפתחות – סיסמאות מקומיות מאוחסנות בצורה מאובטחת באמצעות ממשקי API הצפנה של הפלטפורמה.

- סנכרון מקצה לקצה ב-iCloud – כאשר אפשרות זו מופעלת, אישורי הכניסה מסתנכרנים בין מכשירים מהימנים באמצעות מפתחות הצפנה ספציפיים למכשיר.

- שערי אימות משתמשים – הגישה לפרטי הסיסמה דורשת בדרך כלל זיהוי פנים / זיהוי טביעת אצבע / קוד גישה.

- מדיניות מילוי אוטומטי מאובטח – Safari בדרך כלל ממלא אוטומטית רק ב-HTTPS ומבקש מהמשתמש לבצע פעולה.

עם זאת, תכונות נוחות מרחיבות לעתים קרובות את הממשקים בין תוכן דפים לא אמין לבין לוגיקת גישה לאישורים.

דוגמאות לקוד התקפה והגנה

כדי להמחיש את החשיפה של אישורים ואת שיטות העבודה המומלצות להגנה, להלן מספר דוגמאות: 5 דוגמאות אמיתיות רלוונטי למילוי אוטומטי של סיסמאות ב-Safari ולטיפול בטפסים.

דוגמה 1: איתור טפסי כניסה HTTP לא מאובטחים (משטח תקיפה)

javascript

document.querySelector("form").addEventListener("submit", function (e) {

if (location.protocol !== "https:") {

console.error("חסימת שליחת סיסמאות לא מאובטחות");

e.preventDefault();

}

});

זה חוסם שליחת טפסים באמצעות HTTP, מה שעלול לאפשר דליפת מידע או התקפות השפלה.

דוגמה 2: מניעת מילוי אוטומטי בשדות רגישים

html

<input type="password" autocomplete="new-password" />

ה autocomplete="סיסמה חדשה" התכונה מסמנת ש דפדפנים לא צריכים למלא אוטומטית פרטי התחברות שמורים.

דוגמה 3: CSP להגבלת חשיפת אישורים

html

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; form-action 'self';">

קפדני מדיניות אבטחת תוכן מסייע במניעת גניבת אישורים באמצעות שליחת טפסים זדוניים.

דוגמה 4: חיזוק הלוגיקה של ממשק המשתמש כדי לאשר הרשאת מילוי אוטומטי

javascript

פונקציה אסינכרונית requestAutofill() {

if (await authenticateUser()) {

const creds = await browser.passwords.get({ url: location.origin });

fillForm(creds);

}

}

תבנית זו מחייבת אישור מפורש של המשתמש לפני ביצוע פעולות מילוי אוטומטי מסוכנות.

דוגמה 5: אחסון סיסמאות מאובטח באמצעות ממשקי API מקוריים (iOS/Swift)

מהיר

let query: [String: Any] = [

kSecClass כמחרוזת: kSecClassGenericPassword,

kSecAttrAccount כמחרוזת: "exampleAccount",

kSecValueData כמחרוזת: passwordData

]

SecItemAdd(query as CFDictionary, nil)

שימוש מפתחות API לפלטפורמה מבטיח יישום אמצעי הגנה מובנים (זיהוי באמצעות מגע/פנים).

שיטות מומלצות להגנה על סיסמאות Safari

בקרות אבטחה מסביב סיסמאות ספארי צריך לכלול:

- אכוף HTTPS עבור כל שליחת טפסים

- השתמש ב-CSP קפדני ובהגבלות על פעולות טופס

- אמת וטיהר כל לוגיקת הפעלת מילוי אוטומטי של סיסמאות

- לפקח ולהגביל הרשאות הרחבה

- ביקורת גישה למפתח iCloud עם אימות מכשיר

פרקטיקות אלה מתייחסות הן ל לוגיקת ממשק המשתמש ו אבטחת צינור אישורים.

Penligent: זיהוי חשיפת אישורים מונחה בינה מלאכותית

ביישומים מורכבים ברשת, בדיקות אוטומטיות לעיתים קרובות מפספסות בעיות עדינות בנתיב האישורים — במיוחד כאלה הקשורות למילוי אוטומטי או לוגיקה של טפסים המונעת על ידי סקריפט. פלטפורמות כמו Penligent לסייע לצוותי ההנדסה באמצעות:

- זיהוי גורמים מסוכנים למילוי אוטומטי ב-JavaScript קדמי

- קישור שדות טופס עם ממשקי API לאישורים ודפוסי אחסון

- איתור התנהגויות מילוי אוטומטי לא מורשות בדפים דינמיים

- שילוב ב-CI/CD כדי לאתר בעיות בשלב מוקדם

במקום לסרוק דפים באופן סטטי, הבינה המלאכותית של Penligent מנתחת את האופן שבו סקריפטים מתקשרים עם ממשקי API של טפסים ותעודות זהות בזמן ריצה, וחושפת פגמים לוגיים שעלולים לחשוף סיסמאות — גם אם שכבות הדפדפן ומערכת ההפעלה מאובטחות מבחינה טכנית.

CVE קשורים שכדאי לבדוק

התייחסות ל-CVE מהעבר עוזרת להמחיש כיצד מילוי אוטומטי והיגיון הסיסמאות היוו משטח התקפה משמעותי:

- CVE-2018-4137: מילוי אוטומטי של פרטי כניסה ב-Safari לא דרש אישור מפורש ויכול היה לחשוף את פרטי הזיהוי לתוכן מזויף. yisu.com

- CVE-2018-4134: זיוף ממשק המשתמש של Safari המוביל להקשר שגוי של דומיין או אישורים. cve.mitre.org

- CVE-2024-23222 & CVEs אחרים המשפיעים על WebKit מדגימים כיצד פגמים במנוע הגלישה משפיעים על האבטחה באופן נרחב. cve.mitre.org

הבנת הדברים הללו מראה כי אבטחת סיסמאות אינה קשורה רק לאחסון, אלא גם לאופן שבו הדפדפנים מתקשרים עם תוכן לא מהימן.

סיכום

סיסמאות ספארי נמצאים בצומת שבין נוחות לאבטחה. בעוד ש-iCloud Keychain ו-AutoFill מספקים קלות שימוש, הם מרחיבים את שטח ההתקפה ל לוגיקת לקוח ושכבות אינטראקציה עם הדפדפן. נתונים היסטוריים של CVE מראים כי פגמים לוגיים ופגמים בממשק המשתמש – ולא רק חולשות קריפטוגרפיות – הם הגורמים לסיכונים אמיתיים. על ידי שילוב של מדיניות קפדנית בנוגע לטפסים ול-CSP, דפוסי תכנות הגנתיים ובדיקות אוטומטיות (למשל, פלטפורמות מבוססות AI כמו Penligent), צוותי הנדסה יכולים לאבטח בצורה אמינה יותר את זרימות העבודה של אישורים – אפילו בסביבות אינטרנט מורכבות.