בצל הכותרות על ניצול מודלים של בינה מלאכותית, צצה איום תשתיתי מהותי יותר, המזכיר לנו את השבריריות של שירותי האינטרנט המודרניים. CVE-2025-59304 זה לא סתם באג נוסף; זו תקלה קריטית בארכיטקטורה של Swetrix Web Analytics API, פלטפורמה בקוד פתוח המאומצת יותר ויותר לצורך טלמטריה של נתונים הממוקדת בפרטיות.

פגיעות זו נושאת עמה ציון CVSS של 9.8 (קריטי), מה שמעיד על כך שתוקף מרוחק ולא מאומת יכול לנצל אותו בקלות יחסית כדי לפגוע במערכת כולה. הווקטור? קלאסיקה. מעבר בין ספריות (CWE-22) ש, עקב תכנון API לקוי, מתדרדר ישירות ל ביצוע קוד מרחוק (RCE).

עבור מהנדסי אבטחה וארכיטקטים של DevSecOps, CVE-2025-59304 הוא מקרה בוחן קלאסי של "זיהום כיור". הוא מדגים כיצד אי-נורמליזציה של נתיבי קבצים ב-API ברמה גבוהה יכולה להפוך פעולת קבצים שגרתית לשער כניסה להשתלטות על השרת. מאמר זה מספק ניתוח פורנזי מעמיק של הפגם, ומשחזר את שרשרת ההרג מהבקשה הראשונית ב-HTTP ועד לביצוע הסופי של ה-shell.

כרטיס מודיעין פגיעות

| מטרי | פרטי מודיעין |

|---|---|

| מזהה CVE | CVE-2025-59304 |

| רכיב היעד | Swetrix Web Analytics API (גרסה 3.1.1 ומטה) |

| סוג הפגיעות | מעבר בין ספריות (CWE-22) המוביל ל-RCE |

| ציון CVSS v3.1 | 9.8 (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| תיקון | שדרג לגרסה לאחר ביצוע 7d8b972 |

צלילה טכנית מעמיקה: מ-Traversal ל-Shell

Swetrix API מטפל בקליטת נתונים ובניהול תצורה עבור פלטפורמת הניתוח. הפגיעות קיימת מכיוון שהיישום אינו מצליח לנקות כראוי את הקלט שמספק המשתמש, הקובע את נתיבי מערכת הקבצים.

1. ההיגיון השבור: כישלון בנורמליזציה של הנתיב

בקידוד מאובטח, כל קלט המשמש לבניית נתיב קובץ חייב להיות "מנורמל" (פתרון .. קטעים) ובדק אותם מול רשימת ספריות מותרות. CVE-2025-59304 נוצר מכיוון שנקודת הקצה של ה-API מחברת באופן עיוור את קלט המשתמש לפעולת נתיב קובץ.

בקנד פגיע היפותטי (Node.js/Express Logic):

JavaScript

// התבנית הפגיעה // נקודת קצה שנועדה לשמור תצורה מותאמת אישית או נתונים זמניים app.post(‘/api/v1/save-preference’, async (req, res) => { const { filename, content } = req.body;

// פגם קטלני: אין חיטוי של 'שם הקובץ'

// התוקף שולח: { "filename": "../../../../../etc/cron.d/pwn", "content": "* * * * * root /tmp/shell.sh" } const targetPath = path.join(__dirname, 'data', filename);

try { // היישום כותב תוכן לנתיב שעבר await fs.writeFile(targetPath, content); res.json({ success: true }); } catch (e) { res.status(500).json({ error: e.message }); }

});`

2. שרשרת ההרג: הסלמה ל-RCE

בעוד ש-Directory Traversal קשור לעתים קרובות ל- קריאה קבצים (גילוי מידע), הפיכתו ל-RCE מרמזת על כתיבת קבצים שרירותית יכולות. כך תוקף מנצל זאת:

- שלב 1: סיור התוקף מזהה את נקודת הקצה של ה-API המקבלת פרמטרים הקשורים לקבצים (למשל, שם קובץ, נתיב, מפתח) באמצעות מסמכי Swagger או ניתוח תעבורה.

- Phase 2: The Traversal (The Breakout) The attacker crafts a JSON payload containing directory traversal sequences (../ or encoded %2e%2e%2f). They verify write access by attempting to drop a benign file outside the intended directory.

- שלב 3: הנשק (הביצוע) כדי לבצע קוד, התוקף חייב לכתוב למיקום שהמערכת מבצעת או מפרשת באופן אוטומטי. יעדים נפוצים כוללים:

- משימות Cron: כתיבת קובץ ל

/etc/cron.d/או/var/spool/cron/crontabs/לבצע סקריפט shell הפוך בכל דקה. - Web Shell: אם ה-API פועל לצד שרת אינטרנט (למשל, Nginx המשרת PHP או מטעין דינמי Node.js), כתיבת סקריפט shell (

shell.js,cmd.php) לתיקיית השורש הציבורית. - הרעלת תצורה: החלפת קובץ תצורה (כמו

config.jsאו.env) שהיישום נטען מחדש, ומזריק קוד זדוני לשגרת ההפעלה.

- משימות Cron: כתיבת קובץ ל

- שלב 4: התמדה ברגע שהמעטפת מתחברת מחדש, התוקף מבסס את התמדתו על ידי הוספת חשבון משתמש בעל מראה לגיטימי או שירות systemd.

ניתוח השפעה: קריסת תשתיות

הפגיעה בשרת ה-API של Swetrix היא אירוע קטסטרופלי עבור שלמות הנתונים ואבטחת הרשת:

- הוצאת נתונים מאגם נתונים: התוקפים מקבלים גישה ישירה לאישורי הגישה למסד הנתונים הבסיסי (המאוחסנים לרוב בקבצי env הנגישים באמצעות traversal), מה שמאפשר להם לשלוף את כל מערך הנתונים האנליטיים המכיל יומני התנהגות רגישים של המשתמשים.

- הרעלת שרשרת האספקה: אם המופע שנפרץ הוא חלק ממערך SaaS גדול יותר, התוקפים יכולים לשנות את קטע הקוד JavaScript של כלי הניתוח המוצג באתרי הלקוחות, ולהפוך את פלטפורמת הניתוח למפיצת תוכנות זדוניות (למשל, תוכנות לריקון מטבעות קריפטוגרפיים).

- תנועה לרוחב: השרת הופך למעשה למארח מבוצר עבור התוקף, ומאפשר לו לסרוק ולתקוף שירותים פנימיים שהיו מוגנים בעבר מפני האינטרנט.

הגנה מבוססת בינה מלאכותית: היתרון של Penligent

סורקי DAST (בדיקות אבטחת יישומים דינמיות) מסורתיים ידועים כלא יעילים בזיהוי פגיעויות מעבר מבוססות לוגיקה ב-API מודרניים.

- עיוורון קונטקסטואלי: סורקים מסורתיים מתיזים מטענים גנריים (כמו

../../win.ini) שלעתים קרובות נכשלים בתבניות אימות (לדוגמה, אם ה-API מצפה לאובייקט JSON, מטען מחרוזת גולמי יידחה לפני העיבוד). - לוגיקה עיוורת: הם אינם יכולים לקבוע איפה הקובץ נכתב, מה שהוביל לתוצאות שליליות כוזבות.

זה המקום שבו Penligent.ai מייצג שינוי פרדיגמטי. Penligent עושה שימוש ב- Fuzzing של ממשק API המותאם להקשר מופעל על ידי סוכני AI:

- פרשנות הסכימה: סוכני Penligent מנתחים את הגדרת ה-API (OpenAPI/Swagger) כדי להבין את מבנה הנתונים הצפוי. הם בונים מטעני JSON תקפים המוטמעים ברצפים חוצים. בתוך שדות הפרמטרים הלגיטימיים.

- יצירת מטען חכם: במקום רעש אקראי, ה-AI יוצר מטענים המותאמים למערכת ההפעלה היעד (זיהוי לינוקס לעומת חלונות). עבור CVE-2025-59304, הוא מייצר מטענים מסוג "קובץ סימון" — קבצים תמימים עם חתימות ייחודיות.

- אימות במעגל סגור: המערכת לא רק שולחת את המטען, אלא גם בודקת באופן פעיל אם הקובץ נכתב בהצלחה והאם הוא נגיש. זה מאשר את כתיבת קבצים שרירותית פגיעות עם ודאות של 100% וללא סיכון לקריסת השירות, תוך הבחנה בין פגם קריטי לשגיאה כללית.

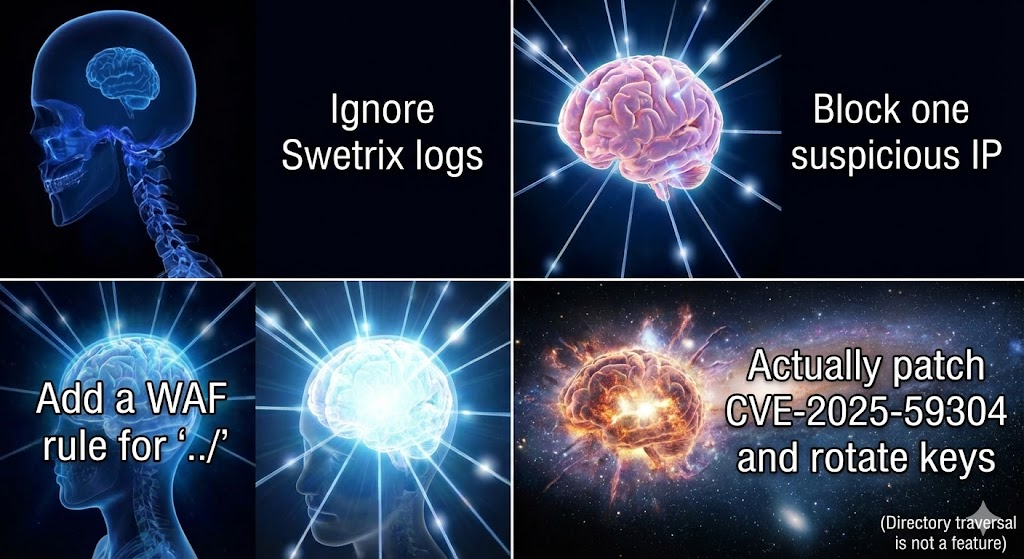

מדריך לתיקון וחיזוק

אם אתה מפעיל את Swetrix או כלי ניתוח דומים המותקנים באופן עצמאי, נדרשת פעולה מיידית.

1. תיקון מיידי

שדרג את מופע ה-API של Swetrix Web Analytics באופן מיידי. ודא שהגרסה שלך כוללת את התיקון מ- להתחייב 7d8b972 או גרסה v3.1.2+. תיקון זה מציג לוגיקת אימות נתיבים קפדנית המונעת תווים חוצים.

2. יישום לוגיקת "כלא" (Chroot)

מפתחים צריכים לוודא שפעולות הקבצים מוגבלות אך ורק לספרייה ספציפית.

- תבנית קוד מאובטח: שימוש

path.resolve()ובדוק אם הנתיב שהתקבל מתחיל בקידומת הספרייה המותרת.JavaScriptconst resolvedPath = path.resolve(baseDir, userInput); if (!resolvedPath.startsWith(baseDir)) { throw new Error("Path Traversal Detected"); }

3. WAF והגנה בזמן ריצה

- כללי WAF: הגדר את חומת האש של יישום האינטרנט שלך (Cloudflare, AWS WAF) כדי לחסום בקשות המכילות

../,..%2f, או%2e%2eבגופי JSON או בפרמטרי URL. - חיזוק מכולות: הפעל את שירות ה-API כמשתמש שאינו root. קבע את תצורת מערכת הקבצים של המכולה כ- לקריאה בלבד (

readOnlyRootFilesystem: trueב-Kubernetes), תוך התקנת ספריות זמניות ספציפיות בלבד כניתנות לכתיבה. כך נמנע מתוקפים לכתוב לנתיבי מערכת כגון/etc/cron.d/.

סיכום

CVE-2025-59304 מזכיר לנו כי בעידן של שירותי מיקרו מורכבים, טיפול פשוט בשגיאה יכול להוביל לפגיעה מוחלטת בתשתית. אבטחה אינה עוסקת רק באימות, אלא גם באימות קפדני של הקלט בכל שכבה של הערימה.

עבור מהנדס אבטחה מובחר, הלקח ברור: אל תסמכו על שום קלט. אמתו נתיבים, הגבלו הרשאות במערכת הקבצים, והיעזרו בבדיקות מבוססות בינה מלאכותית כדי לאתר את הפגמים הלוגיים הללו לפני שהיריבים יעשו זאת.