רוב הקבוצות חושבות על הצהרת גילוי מידע כמסמכים —

תיבת סימון תאימות לאחר שההפרה כבר פורסמה.

אך בפועל, זהו גם החלון המובנה ביותר המציג כיצד המערכות שלכם נכשלו בפועל.

הבעיה היא: הגילוי מתבצע באיחור, באופן מקוטע ותגובתי.

יומנים מפוזרים על פני WAF, שערי API ושרתי בנייה.

עד שההצהרה מוכנה, האירוע כבר התפתח, והנראות שלך נעלמה.

Penligent משנה את זה.

מדיווח סטטיסטי לראיות חיות

Penligent מתייחס לחשיפה לא כאל צעד מנהלי, אלא כאל אמצעי אבטחה בזמן אמת.

במקום לחכות לאנליסטים שיסכמו, הוא מקשיב, משחזר ומרכז.

בקשה בשפה טבעית מספיקה כדי להתחיל:

"הפק הצהרת גילוי מידע לגבי חשיפת נקודת הקצה של הכניסה. כלול את לוח הזמנים, הנכסים שנפגעו ותוכנית התיקון."

מאחורי הקלעים, המערכת לא רק ממלאת תבנית.

הוא שולף ראיות מתואמות — יומני WAF, עקבות API ודוחות שגיאות —

ומשחזר את סיפור הפריצה מתוך דפוסי האותות.

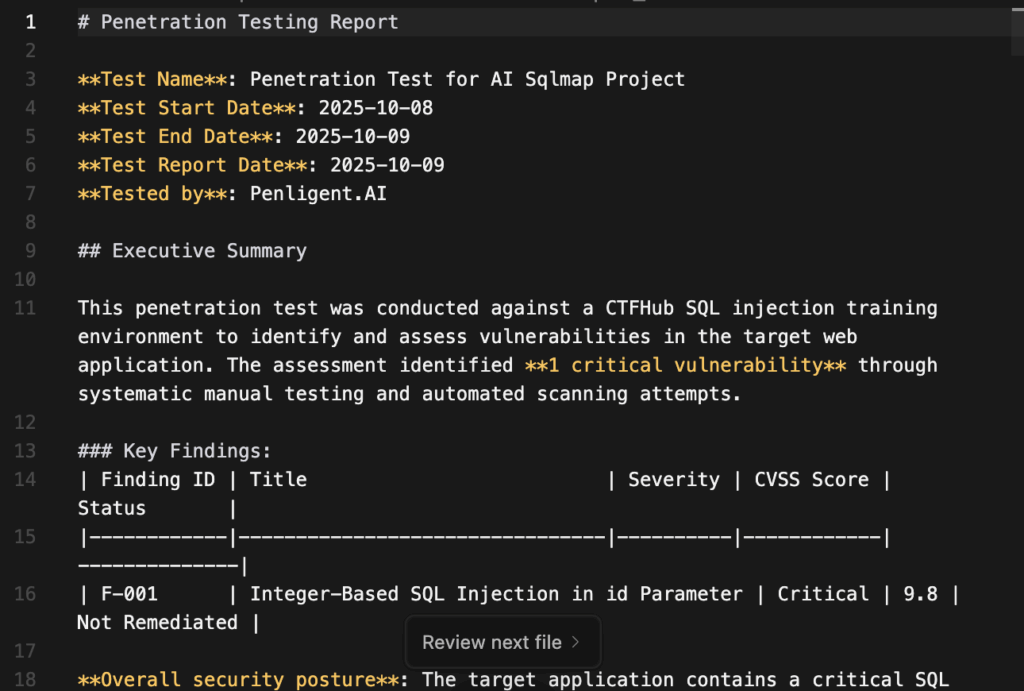

def build_information_disclosure(event): logs = penligent.collect(["WAF", "DB", "App"])

scope = analyzer.assess(logs) timeline = penligent.sequence(logs) report = penligent.compose( title="Information Disclosure Statement", sections=["Summary", "Evidence", "Impact", "Remediation"] ) return report

זה לא אוטומציה לנוחות.

זוהי אוטומציה עבור בהירות — זיכרון תמידי של מה שהשתבש, כל עוד הוא עדיין טרי.

הערך של ההקשר

רוב דוחות האירועים הם ליניאריים: מה קרה, מי נפגע, מתי תוקן.

הגרסה של Penligent מוסיפה מימד נוסף.

הוא מתייחס לפגיעויות, בודק את הרלוונטיות של CVE ומדרג את חומרתן על סמך ההקשר הסביבתי.

אתה לא מקבל רק:

"עקבות הערימה הדליפו את נתיב הכיתה הפנימי."

אתה מקבל:

"עקבות הערימה מצביעות על חשיפת גרסת המסגרת; מקושרות ל-CVE-2025-24085;

השפעה צדדית פוטנציאלית באמצעות שירות מיקרו של אימות.

זה כבר לא דוח — זה מודיעין מבצעי.

דוחות שחושבים בעצמם

מה שהופך גילוי למידע משמעותי אינו הפורמט, אלא פסק דין.

שכבת ההיגיון של Penligent מוסיפה את השיקול הזה באופן אוטומטי —

שוקלים אם ממצא הוא משמעותי, ניתן לשחזור או רלוונטי מבחינה רגולטורית.

הוא מתרגם את רעשי הסורק לנרטיב תמציתי:

{ "incident_id": "INC-2025-0784", "summary": "חשיפת יומני API של איתור באגים המכילים מידע אישי", "root_cause": "רישום מפורט במהלך השקת גרסת הבטא",

"confidence": 0.95, "impact": "בינוני, 162 משתמשים הושפעו", "next_steps": ["לנקות יומנים", "לסובב אסימונים", "להודיע למשתמשים תוך 72 שעות"] }

המבנה נראה כמו ציות, אך הכוונה היא תפעולית —

לקצר את הזמן מ גילוי לחשיפה,

ומ- גילוי להגנה.

מדוע זה חשוב כעת

צוותי האבטחה נהגו להפריד בין הבדיקות לדיווח.

האחד מצא בעיות; האחר הסביר אותן.

בעולם של פריסה רציפה וניצול סייבר בסיוע בינה מלאכותית, הפרדה זו כבר אינה ישימה.

Penligent מגשר בין שתי המציאויות הללו —

הפיכת הצהרות גילוי נאות לתדרוכים דינמיים המתפתחים עם קבלת ראיות חדשות.

אתה לא צריך עוד לוח מחוונים.

אתה צריך מערכת שיודעת מתי שורת יומן הופכת לנטל,

וכאשר אחריות הופכת לסיפור שראוי לדווח עליו.

תאימות כתופעת לוואי של אבטחה טובה

הצהרת גילוי המידע של Penligent לא נועדה בראש ובראשונה למבקרים — היא נועדה למגינים.

תקנות כמו GDPR או CCPA משולבות כנתוני מטא, ולא כמחשבות בדיעבד.

כאשר המערכת מייצרת גילוי, היא מתויגת אוטומטית את החובות השיפוטיות,

מציע למי יש להודיע,

ומעצב את הפלט במבנה מקובל מבחינה משפטית —

אך התוכן נשאר טכני, מדויק וניתן ליישום.

תאימות לא חייבת להיות בירוקרטיה.

זה יכול להיות הרחבה של מודעות מצבית.

השינוי הגדול יותר

חשיפת מידע המשמשת לציון סיום האירוע.

עכשיו, זהו תחילתו של השלב הבא בלמידה.

פנליג'נט מגדיר זאת מחדש כמחזור הסתגלותי:

לזהות → לנתח → לחשוף → להגן.

כל דוח מחזק את ההקשר של המודל לאיומים עתידיים.

כל גילוי אינו רק התנצלות — הוא עדכון להגנה קולקטיבית.