התקפות ספריות הפכו לאיום מתמשך ומתפתח בנוף הדיגיטלי המקושר של ימינו. על ידי ניצול חולשות באופן שבו יישומים אינטרנטיים מטפלים נתיבי קבצים וגישה לספריות, גורמים זדוניים יכולים לעקוף את ההגנות המסורתיות ולחשוף נתונים רגישים. הבנה של מהי מתקפת ספרייה, איך היא פועלת וכיצד ניתן לעצור אותה היא חיונית הן לאנשי אבטחה והן לארגונים הנחושים להגן על התשתית שלהם. הסעיפים שלהלן מפרטים את האיום הזה, החל ממנגנוני הליבה שלו ועד לאסטרטגיות מניעה מעשיות, ומספקים תמונה מקיפה של הסיכונים ושל אמצעי הנגד הזמינים.

מהי מתקפת ספרייה?

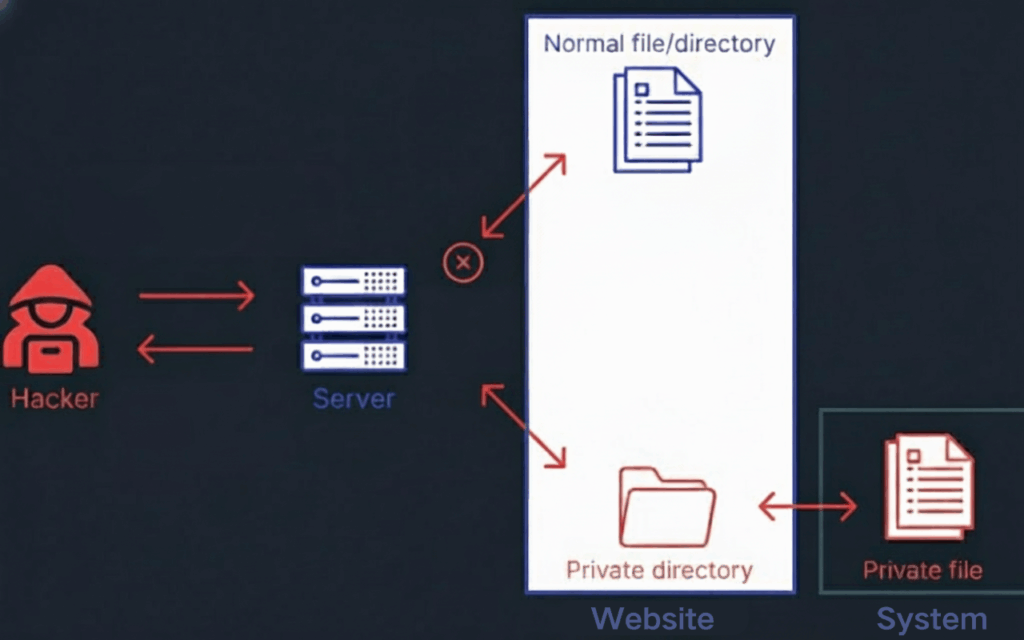

בתחום אבטחת הסייבר, א התקפת ספרייה מתאר קטגוריה של טכניקות שבהן תוקף מניפולציה מכוונת של נתיב בקשת קובץ או עוסק בבדיקה שיטתית של תיקיות נסתרות, הכל במטרה להשיג גישה לא מורשית למשאבים חיוניים הנמצאים בשרת. התקפות אלה לרוב מתבצעות בצורה של מעבר בין ספריות, שבו קלט זדוני כגון ../ משמש כדי לטפס כלפי מעלה במבנה הקבצים מעבר להיקף המיועד של יישום אינטרנט, או ספירת ספריות, שבו שמות ספריות שונים מנוחשים ונבדקים באופן שיטתי כדי לחשוף לוחות ניהול מוסתרים, ארכיוני גיבוי או קבצי תצורה. בתרחישים מסוימים, תוקפים עשויים לנצל באופן ישיר נקודות קצה של ספריות לא מאובטחות, לעקוף כל אמצעי אימות ולחלץ נתונים רגישים כמעט ללא התנגדות.

דוגמה להתקפת ספרייה

הבה נבחן יישום אינטרנט המציג תמונות פרופיל של משתמשים באמצעות פורמט בקשה סטנדרטי, כגון:

<https://example.com/profile.php?img=avatar.png>

אם היישום לא מצליח לנקות כראוי את פרמטר הבקשה הנכנס, גורם זדוני עלול לשלוח כתובת URL ששונתה, שתיראה כך:

<https://example.com/profile.php?img=../../../../etc/passwd>

בסביבה פגיעה, השרת עלול לפרש נתיב מותאם זה לא כקובץ תמונה אלא כקריאה למערכת. /etc/passwd קובץ. דוגמה קלאסית זו של מעבר נתיב לא רק חושף שמות משתמש, אלא גם מספק מידע חשוב על תצורת המערכת, אשר בתורו יכול לשמש לניצול עמוק יותר ומזיק יותר.

סיכוני התקפת ספריות והשפעתם על מערכות

חומרתן של מתקפות על ספריות אינה טמונה רק ביכולת לקרוא קובץ שלא נועד לכך, אלא בשרשרת התוצאות שעלולות לנבוע מגישה בלתי מורשית כזו. אם תוקף מצליח להשיג אישורים, אסימוני API או מחרוזות חיבור למסד נתונים מקבצים חשופים, נכסים אלה עלולים להפוך במהרה למדרגה בדרך לפגיעה במערכת כולה. ברגע שקוד המקור הקנייני נחשף, היתרון התחרותי והקניין הרוחני של הארגון עלולים להיחשף, ולהפוך אותו לפגיע לשכפול או לניצול. מעבר לנזקים טכניים, השגת גישה לסוגים מסוימים של קבצים עלולה להוביל להפרות של תקנות הגנת נתונים כגון GDPR, HIPAA או CCPA, מה שעלול לגרור השלכות משפטיות ופגיעה במוניטין. יתר על כן, במספר רב של פעולות של צוותי תקיפה, התקפות על ספריות משמשות כשלב סיור ראשוני שמכשיר את הדרך להרחבת הרשאות, תנועה רוחבית ברשת או שרשרת של התקפות מתוחכמות יותר, הכוללות מספר שלבים.

אילו כלים משתמשים בודקי אבטחה להתקפות על ספריות?

| כלי | שימוש עיקרי | תכונות עיקריות |

|---|---|---|

| Penligent | בדיקות חדירות והגנה מפני התקפות על ספריות באמצעות בינה מלאכותית | תחנת אינטגרציה התומכת ביותר מ-200 כלי אבטחה, הכוללת פעולה בשפה טבעית, אימות פגיעות אוטומטי ויצירת דוחות בלחיצה אחת. |

| גובסטר | כוח ברוטאלי על ספריות וקבצים | כלי CLI מהיר; רשימות מילים מותאמות אישית; סריקת תת-דומיינים DNS. |

| DirBuster | ספירת ספריות HTTP | GUI, סריקות רקורסיביות, ריבוי תהליכים. |

| FFUF | פוזינג במהירות גבוהה | סינון Regex; רקורסיה; התאמת תוכן. |

| חבילת Burp | בדיקות ידניות + אוטומטיות | סריקה; פוזינג פרמטרים; דיווח. |

| WFuzz | פיזור HTTP | הזרקת מטען על פני פרמטרים. |

Penligent משלבת את הכלים הנ"ל, ומאפשרת שימוש חלק ב-Gobuster, DirBuster, FFUF, Burp Suite ו-WFuzz במסגרת האבטחה המונעת על ידי בינה מלאכותית.

כיצד למנוע מתקפת ספרייה?

מניעת התקפות על ספריות דורשת יותר מאשר סתימת חורים; היא כרוכה בתכנון מערכות העמידות מטבען בפני ניצול כזה. יישומים אינטרנטיים צריכים לעבד את הקלט של המשתמש באמצעות שגרות אימות קפדניות, הדוחות כל קטע נתיב או תו מקודד המרמזים על ניסיונות חצייה. הגישה לקבצים צריכה לפעול על פי עקרון הרשימה הלבנה, כלומר רק ספריות שהוגדרו מראש ואומתו יכולות להיות נגישות לבקשות ציבוריות. שרתים צריכים לנרמל כל נתיב בקשה לצורה מוחלטת ולהבטיח שהוא יישאר מוגבל לאזורים מאובטחים, תוך פעולה על פי עקרון הפריבילגיה המינימלית, כך שאפילו אם ינוצל פגם, טווח ההגעה של התוקף יהיה מוגבל מאוד. לבסוף, הודעות שגיאה ומידע על איתור באגים חייבים להיות מנוסחים בקפידה כדי למנוע חשיפה לא מכוונת של מבני ספריות, ו בדיקות חדירה קבועות יש לתכנן את הפעילות כך שתחשוף נקודות תורפה חדשות לפני שיעשו זאת היריבים.