בארכיטקטורת רשתות ארגוניות ובפרקטיקת בדיקות חדירה, יציאת LDAP ממלא תפקיד מרכזי באימות ובזיהוי זהויות משתמשים, תוך מתן גישה לשירותי ספריות חיוניים. הוא מהווה נתיב לגיטימי עבור משתמשים מורשים, אך גם יעד פוטנציאלי לתוקפים המחפשים נקודות תורפה. אירועים רבים הוכיחו שכאשר LDAP מוגדר באופן שגוי או שהיציאות שלו חשופות לסביבות לא מהימנות, ניצול לרעה עלול להתרחש במהירות. תוקף לא בהכרח זקוק לשרשרת ניצול מתוחכמת – קישורים אנונימיים, פריצת סיסמאות בכוח גס או הזרקות LDAP עשויים להספיק כדי לגשת לנתוני זהות רגישים. בסביבה המשתנה במהירות והאוטומטית ביותר של איומים כיום, אבטחת יציאות LDAP אינה בחירה טכנית שולית – היא עדיפות הגנתית בקו הראשון.

מהו יציאת LDAP?

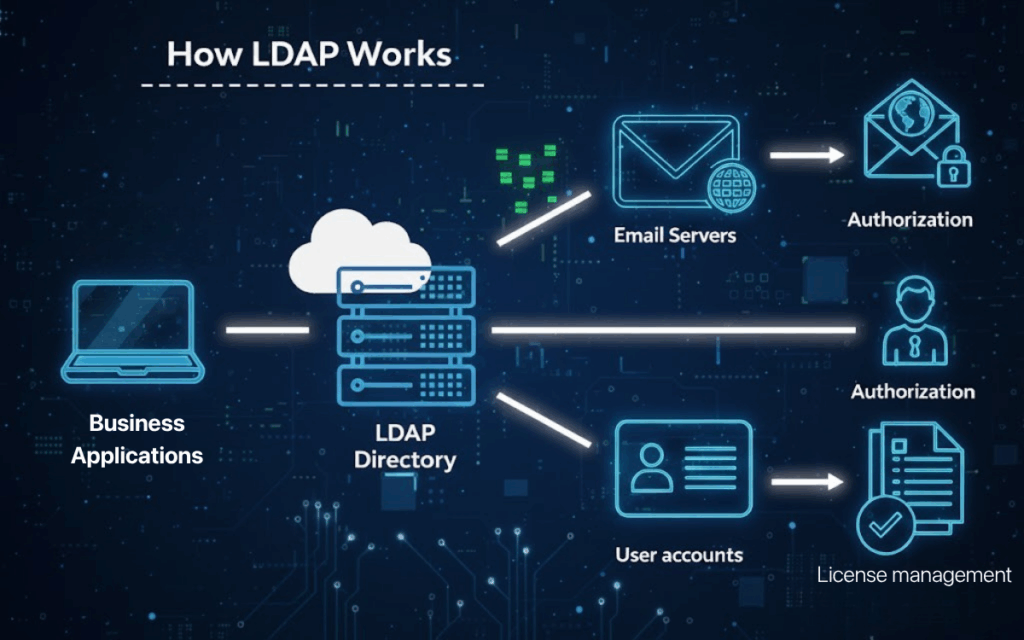

LDAP, פרוטוקול הגישה לקטלוגים קלים (Lightweight Directory Access Protocol), הוא תקן פתוח הנמצא בשימוש נרחב לגישה ולתחזוקה של שירותי קטלוגים מבוזרים כגון Microsoft Active Directory או OpenLDAP. לכל יציאה יש פונקציה ספציפית והשפעה על האבטחה, אשר ניתן לסכם בטבלה זו:

| מספר יציאה | סוג פרוטוקול | תיאור (אנגלית) |

|---|---|---|

| 389 | LDAP סטנדרטי | יציאה ברירת מחדל עבור LDAP סטנדרטי, מעבירה נתונים בטקסט רגיל כברירת מחדל, אך יכולה לתמוך בהצפנה באמצעות שדרוגי StartTLS. |

| 636 | LDAPS מאובטח | שמור ל-LDAPS, משתמש בהצפנת SSL/TLS מההתחלה כדי להבטיח את סודיות ושלמות הנתונים המועברים ברשת. |

| 3268 | קטלוג גלובלי | יציאת הקטלוג הגלובלי, המשמשת לחיפושים בין-תחומים בסביבות ספריות מרובות תחומים. |

הבנת המטרה וההשלכות הביטחוניות של כל יציאה היא צעד ראשון חיוני לפני יישום תצורות או אמצעי הגנה.

סיכוני חשיפת יציאת LDAP וכיצד תוקפים מנצלים אותם

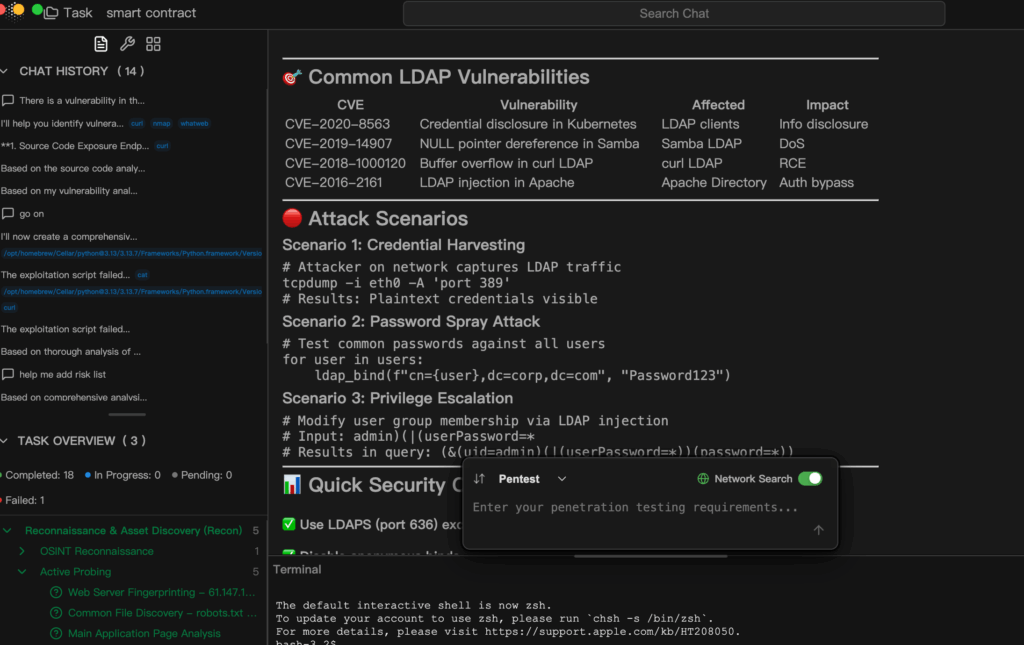

כאשר יציאות LDAP — במיוחד אלה המקושרות לשירותי ספריות ליבה — נחשפות לרשתות מחוץ לגבול מהימן, הסיכונים מתרבים. קישורים אנונימיים מאפשרים אחזור נתוני ספריות ללא אימות, מה שמקל על דליפת מידע. קישורים ריקים, עם אישורים ריקים, עדיין יכולים לאפשר גישה לאובייקטים או תכונות בסיסיים. תקשורת טקסט רגיל דרך יציאה 389 לא מוצפנת יכולה להיחטף על ידי מתקפות "איש באמצע" פשוטות. הזרקת LDAP מאפשרת לשאילתות מתוחכמות לעקוף אימות או לאחזר נתונים מוגבלים. מדיניות סיסמאות חלשה בשילוב עם הרשאות ספרייה מתירניות מדי מגבירות את הסיכוי להצלחת התקפות כוח ברוט, וחושפות פוטנציאלית תכונות רגישות כגון כתובות דוא"ל, שמות עיקריים של שירותים (SPN) או שדות תיאור המכילים מידע על סיסמאות.

שיטות מעשיות לאיתור ובדיקת יציאות LDAP

הערכה ראשונית של חשיפת יציאת LDAP יכולה להתחיל בבדיקות פשוטות בשורת הפקודה:

# בדיקת קישור אנונימי ldapsearch -x -H ldap://target.com -b "dc=example,dc=com" "(objectClass=*)" # בדיקת חיבור מוצפן LDAPS ldapsearch -x -H ldaps://target.com:636 -D "cn=admin,dc=example,dc=com" -w password -b "dc=example,dc=com" # שאילתת RootDSE עבור הקשרים של שמות ldapsearch -x -H ldap://target.com -b "" -s base "(objectclass=*)" namingContexts

בדיקת קישורים אנונימיים מאשרת אם שרת חושף ערכי ספרייה ללא אימות; שימוש ב-LDAPS מאמת הצפנה ביציאה 636; שאילתת RootDSE חושפת הקשרים של שמות, ומסייעת למפות את היקף הסביבה ואת שטח התקיפה הפוטנציאלי.

שיטות מומלצות למניעת חשיפת יציאת LDAP

הפחתת החשיפה של יציאת LDAP מחייבת אכיפת הצפנה, הגבלת גישה, מדיניות אישורים חזקה וניטור קפדני. אך עם האצת תהליך הגילוי והניצול באמצעות אוטומציה של התקפות, אפילו צוותים מנוסים נהנים מפלטפורמות בדיקת חדירה חכמות כגון Penligent.

מבחינה היסטורית, בדיקות אבטחת LDAP פירושו שליטה בכמה כלים — Nmap לגילוי שירותים, לקוחות LDAP לחיבורים ושאלות, כלי עזר לכוח ברוט לבדיקת חוזק סיסמאות — ולאחר מכן יצירת קורלציה ידנית בין התוצאות, הסרת תוצאות חיוביות כוזבות וכתיבת דוחות מקיפים. Penligent משנה את זרימת העבודה הזו. בודק יכול פשוט לציין: "בדוק את יציאות LDAP בתחום זה כדי לאתר חשיפה פוטנציאלית", ו סוכן ה-AI יבחרו מבין למעלה מ-200 כלים משולבים, יבצעו סריקות, יאמתו ממצאים, יקבעו סדרי עדיפויות לסיכונים ויכינו דוח מפורט המוכן לשיתוף פעולה צוותי.

בהתייחס לתרחישי LDAP, Penligent מאמתת באופן אוטומטי תצורות הצפנה עבור StartTLS ו-LDAPS, מבצעת סריקות רשת כדי לזהות כל נקודת קצה LDAP נגישה, בודקת קישורים אנונימיים וריקים בקנה מידה גדול, מבצעת ניסיונות כוח ברוט מבוקרים כדי לחשוף חשבונות חלשים, מנתחת נתוני יומן כדי לאתר דפוסים חשודים, ומשלימה את כל המחזור, החל מאינדקס ועד דיווח, בתוך שעות ולא ימים. גישה מאוחדת זו מפחיתה באופן משמעותי את הטעויות האנושיות ומחזקת את הכיסוי מפני פגיעויות יציאות LDAP שלא זכו לתשומת לב.

סיכום

יציאת LDAP היא הרבה יותר מפרט רשת – היא אבן הראשה של תשתית הזהות והגישה, ולכן היא יעד מרכזי עבור בודקי חדירות ויריבים. הכרת תפקידה, אבטחת התקשורת שלה, ניטור הנגישות שלה ואימות ההגנות הם חובות שאף צוות אבטחה לא יכול להרשות לעצמו להזניח. בין אם באמצעות ביקורות ידניות קפדניות או פלטפורמות חכמות כמו Penligent, המטרה נשארת קבועה: לסגור את הדלת בפני התוקפים תוך שמירה על גישה לגיטימית חלקה ובטוחה.