גם בשנת 2025, הקונספט של סיסמת WPA2 ממשיך לשמש כמחסום בסיסי המגן על רשתות אלחוטיות מפני גישה לא מורשית.

עבור אנשי מקצוע העוסקים באבטחת רשתות, בדיקות חדירה ומחקר פגיעות בסיוע בינה מלאכותית, סיסמה זו היא הרבה יותר משילוב פשוט של תווים; היא מייצגת את השומר הראשי על העברת נתונים מוצפנים.

WPA2 עדיין מהווה את הבסיס לרוב המכשירים הנמצאים כיום בשימוש, כלומר הוא נותר מוקד חיוני עבור כל מי שמחויב להגן על תשתית הרשת הן בבית והן בארגונים.

מהו סיסמת WPA2?

סיסמת WPA2 היא מפתח האבטחה המשמש בפרוטוקול WPA2 (Wi‑Fi Protected Access 2) כדי להגביל את הגישה לרשתות אלחוטיות.

WPA2 מבוסס על קודמו ומחליף אותו WPA ותקני WEP, ומציע הצפנה חזקה יותר, הגנה טובה יותר על נתונים ובקרת גישה לרשת חזקה יותר. תפקידו העיקרי הוא להבטיח שרק משתמשים מורשים יוכלו להתחבר לרשת ה-Wi-Fi ושכל הנתונים המועברים ברשת זו יישארו מוצפנים ומאובטחים מפני יירוט.

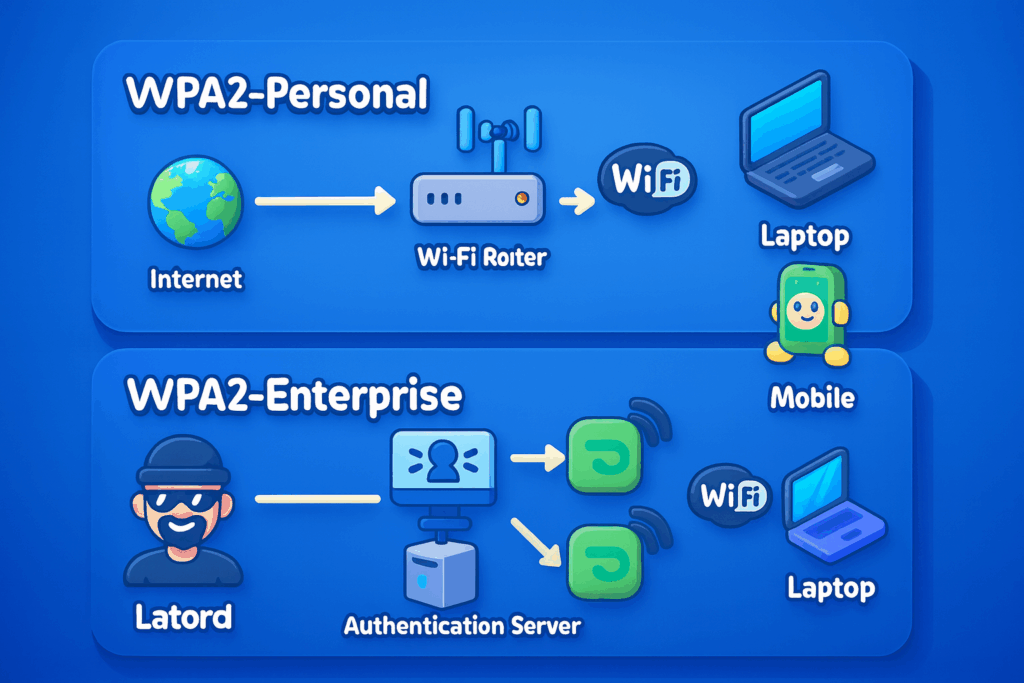

WPA2 פועל בשני מצבים עיקריים, כל אחד עם שיטות אימות שונות:

- WPA2-אישי (WPA2-PSK): מצב זה, הנפוץ ברשתות ביתיות ובעסקים קטנים, משתמש ב- מפתח משותף מראש (PSK) לאימות — בדרך כלל סיסמה שנוצרה על ידי מנהל הרשת במהלך הגדרת הנתב. כל מכשיר המצטרף לרשת חייב לספק את אותו המפתח כדי לקבל גישה.

- WPA2-ארגוני: מצב זה מיועד לארגונים גדולים יותר, והוא משתמש בשרת אימות — לרוב שרת RADIUS — כדי לאמת את הגישה. במקום להסתמך על סיסמה משותפת אחת, לכל משתמש מוקצים אמצעי זיהוי ייחודיים, כגון זוג שם משתמש/סיסמה, תעודות דיגיטליות או אמצעי זיהוי אחרים. ארכיטקטורה זו מאפשרת בקרת גישה לכל משתמש, רישום פעילות וניהול הדוק של בסיסי משתמשים גדולים, מה שמשפר מאוד את אבטחת הרשת הכוללת.

כיצד פועל WPA2 ומדוע הוא מאובטח

פרוטוקול WPA2 משתמש ב-AES‑CCMP, המשלב הצפנה חזקה עם בדיקות תקינות המבטיחות שלא ניתן יהיה לשנות את הנתונים במהלך השידור.

חבילות שנתפסו ללא המפתח הנכון אינן קריאות וחסרות תועלת לתוקפים. עם זאת, חוזק הסיסמה משפיע רבות על האבטחה המעשית; סיסמה חלשה או צפויה עלולה לפגוע אפילו בהגנה הקריפטוגרפית החזקה ביותר, בכך שהיא הופכת את הרשת לפגיעה בפני מתקפות כוח ברוט או התקפות מילון.

דוגמה — בדיקת סוג ההצפנה של רשת מחוברת:

# הצגת פרטי ממשק אלחוטי iwconfig wlan0 # שימוש ב-nmcli לרשימת סוגי הצפנה nmcli device wifi list | grep MySecureWiFi

חוקרי אבטחה מבצעים לעתים קרובות בדיקה זו לפני הבדיקה כדי לקבוע אם היעד משתמש ב-WPA2-PSK או ב-WPA2-Enterprise, וכדי לאשר את מצב ההצפנה המדויק.

בדיקות חדירה מתודולוגיה לרשתות WPA2

במהלך בדיקות חדירה מורשות לרשתות WPA2, חוקרי אבטחה פועלים על פי תהליך עבודה מובנה המשקף את הגישה האסטרטגית של יריב אמיתי, תוך הקפדה על עמידה קפדנית בגבולות החוקיים והאתיים.

הטבלה שלהלן מציגה את זרימת העבודה הזו בצורה ברורה, ומבטיחה כיסוי מלא החל מסיור ועד לדיווח.

| שלב | תיאור |

|---|---|

| 1. איסוף מודיעין (סיור) | זהה SSID, BSSID, ערוץ הפעלה ולקוחות מחוברים באמצעות ניטור פסיבי. |

| 2. ניתוח פגיעות | בדוק את סוג ההצפנה (AES‑CCMP, WPA2‑PSK) וחפש גיבוי TKIP, קושחה מיושנת ותצורות שגויות. |

| 3. מודלים של איומים | מפה וקטורי תקיפה אפשריים — פיצוח סיסמאות חלשות, ניצול KRACK, נקודת גישה זדונית, הזרקת MITM — וקבע סדר עדיפויות על סמך הסבירות וההשפעה. |

| 4. פריצת סיסמאות (מורשה) | לכוד מנות WPA2 handshake, ואז נסה לבצע התקפות מילון/כוח ברוט. |

| 5. ניצול ותנועה לרוחב | השתמש במפתח הפרוץ כדי לגשת לשירותים פנימיים ולאמת את הפוטנציאל ליירוט או שינוי נתונים. |

| 6. דיווח והמלצות | תעד את כל השלבים, הכלים והממצאים; ספק שיפורים מעשיים כגון סיסמאות חזקות יותר, השבתת WPS ושדרוג ל-WPA3. |

זרימת עבודה זו נותרת הבסיס לבדיקות חדירה WPA2. שלבים 1 ו-4 הם קריטיים במיוחד: ביצוע סיור מדויק כדי ללכוד את לחיצת היד, ולאחר מכן שימוש בבדיקות פריצה מורשות כדי להעריך את חוזק הסיסמה ועמידותה.

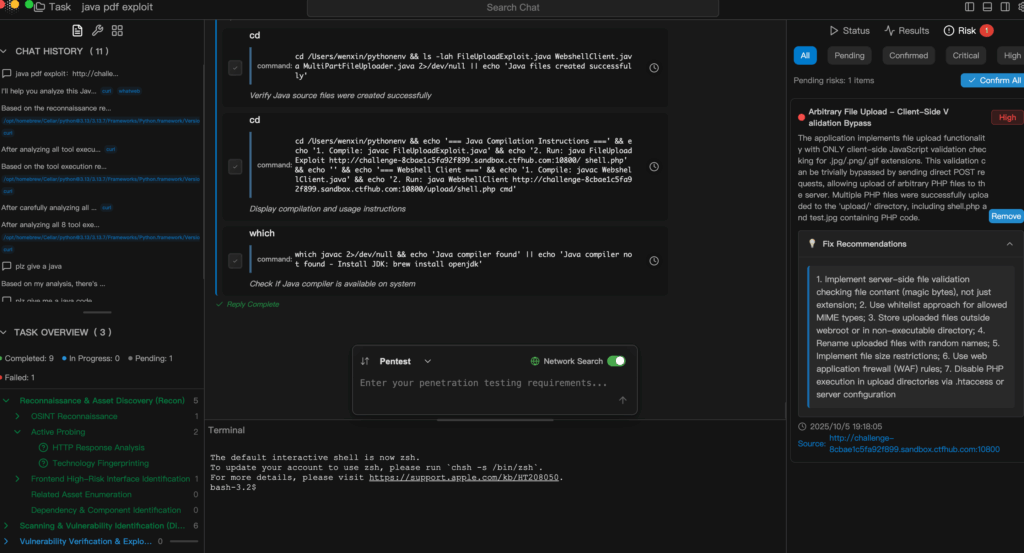

בדיקות WPA2 אוטומטיות ומונחות בינה מלאכותית — עם Penligent

אמנם המתודולוגיה המובנית שתוארה לעיל הוכחה כיעילה, אך היא ידנית במידה רבה, ומצריכה שימוש במספר כלי שורת פקודה, סינון קפדני של נתונים רועשים, כתיבת סקריפטים למבחנים מורכבים והכנה ידנית של דוחות סופיים.

Penligent מייעל באופן קיצוני את התהליך הזה בכך שהוא מאפשר לבודק להוציא הוראה אחת בשפה טבעית — כגון "נתח רשת WPA2 זו כדי לאתר פגיעויות בהליך ה-handshake ונסה לפצח את הסיסמה המורשית" — וה-AI Agent שלו בוחר באופן אוטונומי את הכלים המתאימים, קובע את סדר הפעולות הדרושות, מאמת את הסיכונים שהתגלו ומרכיב דוח מפורט ומדורג לפי סדר עדיפויות, הכולל הנחיות לתיקון.

סיכום

סיסמת WPA2 ממשיכה להיות מרכזית במחקר פרוטוקולי הצפנה ובהערכת אבטחת רשתות. על ידי שילוב שיטות חדירה מובנות מסורתיות עם פלטפורמות אוטומציה חכמות כמו Penligent, חוקרים יכולים לבצע בדיקות מהירות, מדויקות ויעילות יותר, תוך הקדשת חלק גדול יותר ממומחיותם לניתוח נקודות תורפה ופיתוח אמצעי נגד יעילים.