בתהליך העבודה של הערכות אבטחת סייבר ובדיקות חדירה, מנגנוני אבטחה מבוססי דפדפן נמצאים תמיד במוקד העניין, ובין אלה בולטת מדיניות Cross-Origin Resource Sharing (CORS) כבעלת השלכות מרחיקות לכת על אבטחת ממשקי API ויישומים מודרניים באינטרנט. כאשר בודק נתקל בהודעה אין כותרת 'access-control-allow-origin' במשאב המבוקש במסוף הדפדפן או בסביבת הפיתוח, לעיתים רחוקות מדובר רק בשגיאה טכנית טריוויאלית — אלא, ייתכן שמדובר בשגיאה או השמטה בתצורת ה-backend cross-origin, או לחלופין, בהגבלה מכוונת שהוטלה כחלק מתכנון האבטחה. בסעיפים הבאים, ננתח הודעה זו מנקודת מבט של בדיקת חדירות מנקודת מבט זו, נפרט את המשמעות הטכנית והסיכונים הפוטנציאליים, נבחן את חשיבותה ההגנתית באמצעות תרחישים מהעולם האמיתי, ונדגים כיצד כלים כגון Penligent יכולים לאפשר ביצוע הערכות בצורה יעילה ומדויקת יותר.

מה זה אין כותרת 'access-control-allow-origin' שגיאה

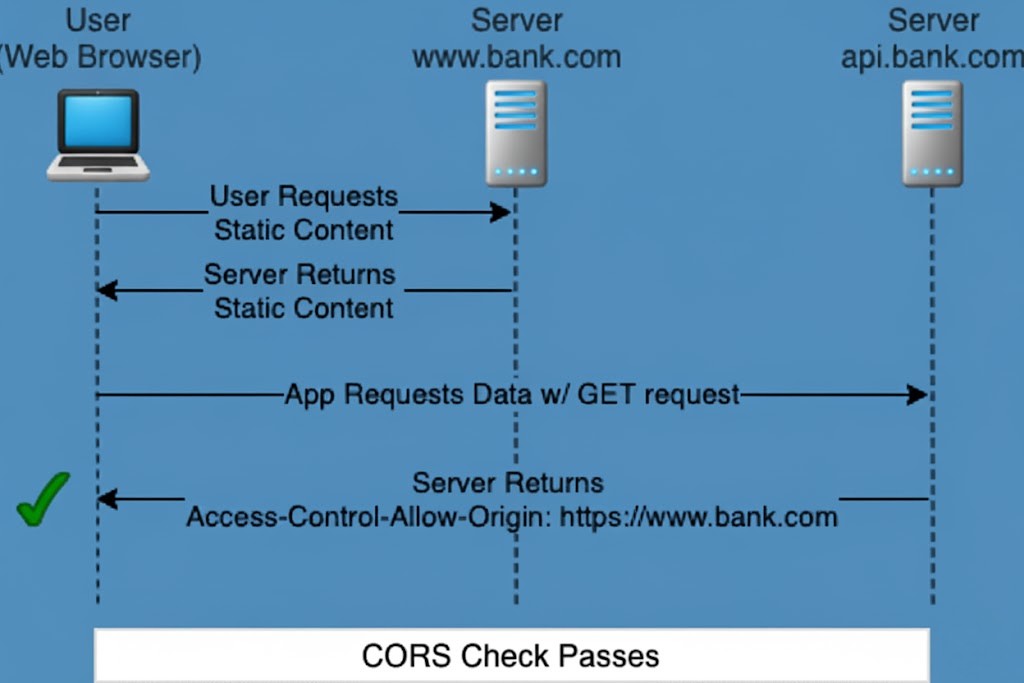

בבסיסו, CORS הוא סט של כללי אבטחה בין-מקוריים המיושמים על ידי דפדפנים כדי להגביל את רמת הגישה של דף אינטרנט כאשר הוא מנסה לבקש משאבים מחוץ לטווח המקור שלו — כולל הבדלים בשם הדומיין, מספרי היציאות או הפרוטוקול. כאשר תגובת השרת משמיטה את Access-Control-Allow-Origin כותרת HTTP, הדפדפן, למרות שהבקשה הרשתית הבסיסית הושלמה מבחינה טכנית, יסרב לאפשר לקוד בצד הלקוח לקרוא את התגובה, ובמקום זאת יציג את השגיאה אין כותרת 'access-control-allow-origin' שגיאה.

התנהגות זו משמעותה שאם תוקף ינסה להשתמש בסקריפטים של הדפדפן כדי לאחזר נתונים רגישים ממקור אחר ללא אישור מתאים, ההגבלה תחסום אותו ביעילות. עם זאת, עבור בודקי אבטחה, הודעה זו עשויה להצביע על כך שמדיניות המקור האחר של המערכת היעד אינה מוגדרת כראוי או אינה מיושמת באופן עקבי, מה שמצדיק ניתוח מעמיק יותר של ההיגיון העסקי ושל מדיניות האבטחה העומדת מאחוריו.

דמיינו בודק אבטחה שמריץ את סקריפט הבדיקה הבא לבקשות בין-מקוריות בקונסולת הדפדפן:

fetch("") .then(response => response.json()) .then(data => console.log(data)) .catch(error => console.error(error));

אם תגובת השרת לבקשה זו אינה כוללת את Access-Control-Allow-Origin כותרת, התגובה HTTP עשויה להיראות כך:

HTTP/1.1 200 OK Content-Type: application/json // ❌ חסר Access-Control-Allow-Origin

במקרה כזה, ללא קשר לשאלה אם בקשת הרשת הבסיסית הצליחה מבחינה טכנית, כלי המפתחים של הדפדפן יציגו שגיאה הדומה לזו:

הגישה ל-fetch בכתובת ' origin'' נחסמה על ידי מדיניות CORS: כותרת 'Access-Control-Allow-Origin' אינה קיימת במשאב המבוקש.

בוחן יכול לקבוע מכך שהגישה בין-מקורית של ה-API מוגבלת או שמדיניות בין-מקורית חסרה.

ניצול Penligent לזיהוי ואימות סיכוני אבטחה בין-מקוריים

בבדיקות חדירה מסורתיות, הערכת אבטחת מדיניות מקור צולב דורשת בדרך כלל מהבוחנים לעבוד באופן ידני באמצעות כלי מפתחי הדפדפן, תלתל סקריפטים, או תכונות לכידת פרוקסי בכלים כמו Burp Suite, ובוחן את כותרות התגובה HTTP אחת אחת כדי לקבוע אם ה- Access-Control-Allow-Origin מוגדר כהלכה. תהליך זה לא רק גוזל זמן, אלא גם נוטה לטעויות או שיקולים מוטעים, במיוחד כאשר מדובר בבדיקות API בקנה מידה גדול.

על ידי הכנסת עוזר בדיקות חדירה חכם כגון Penligent, ניתן לשנות באופן מהותי את תהליך העבודה של ההערכה. עם פקודה פשוטה בשפה טבעית כגון "בדוק אם לכל ה-API תחת דומיין זה יש סיכונים הקשורים למדיניות מקור צולב", Penligent תתאם בין מספר כלים — כולל Nmap ו-Nuclei — כדי ללכוד ולנתח כותרות תגובה בכמויות גדולות. לאחר מכן, היא תאמת את הבעיות שזוהו כדי לסנן תוצאות חיוביות כוזבות, תתעדף אותן על פי חומרתן וניצולן, ולבסוף תפיק דוח מקיף — הכולל פרטים על הפגיעות, הערכות השפעה והמלצות לתיקון — שניתן לשתף ולבדוק בשיתוף פעולה עם חברי הצוות בזמן אמת. גישה זו שומרת על עומק ההערכה תוך קיצור דרמטי של מחזור הבדיקות והפחתה משמעותית של הסבירות לפספוס סיכונים קריטיים.

השלכות אבטחה עיקריות של חסימת בקשות בין מקורות

עבור בודקי חדירות ומבקרי אבטחה, ה- אין כותרת 'access-control-allow-origin' אין להתייחס לשגיאה זו כאל באג פונקציונלי בלבד; היא מהווה אינדיקציה מוחשית לכוונת השרת בנוגע לבקרת גישה בין מקורות. כאשר ממשק API מחריג במכוון כותרת HTTP זו מתגובותיו, הדבר מעיד לרוב על עמדה הגנתית, המטילה בידוד מחמיר יותר כדי למנוע ממקורות לא ידועים או פוטנציאליים זדוניים להשתמש בסקריפטים של הדפדפן כדי לאחזר נתונים רגישים בין דומיינים.

לעומת זאת, בתרחישים מסוימים, הופעת הודעה זו עשויה לחשוף תקלות בתצורה — לדוגמה, כאשר מפתחים מעבירים ממשקי API בין סביבות (כגון מעבר מסביבת בדיקה לסביבת ייצור) ואינם כוללים את הגדרות המקור הצולבות הנדרשות, מה שמביא לחסימת קריאות עסקיות לגיטימיות על ידי הדפדפן. בנוסף, תצורות מקור צולבות לא עקביות עלולות לספק לתוקפים "מפת הרשאות" של נקודות קצה שניתן לנצל, ולהנחות אותם אל ממשקים פתוחים או מוחלשים. לפיכך, ההבחנה בין משאבים החוסמים בכוונה גישה למקורות צולבים לבין משאבים שחסרים תמיכה בשוגג הופכת לחלק חיוני בתהליך בדיקת האבטחה.

תיקונים יעילים לבעיות תצורה של Access-Control-Allow-Origin

כאשר תוצאות האימות מאשרות כי תצורת ה-API בין מקורות שונים מהווה סיכון אבטחה או משבשת את זרימת העסקים הלגיטימית, התיקון צריך להיות מכוון לשמירה על הזמינות התפעולית תוך חיזוק האבטחה. גישה נפוצה בעלת סיכון נמוך היא יישום רשימת היתרים בצד השרת, המפרטת במדויק את המקורות המותרים לממשקים רגישים, לדוגמה:

Access-Control-Allow-Origin:

הימנעות משימוש בתו כללי * הוא המפתח כאן, שכן הוא אמנם פותר במהירות בעיות גישה בין מקורות, אך במקביל מרחיב את שטח ההתקפה. יש להוסיף לכך את שיטות-הגישה-המותרות הגבלת שיטות HTTP המותרות, לצד אסטרטגיות אימות וניהול הפעלה חזקות, יכולה להבטיח עוד יותר שגישה בין-מקורית תוענק רק למשתמשים מורשים.

במערכות מורכבות הכוללות שירותי קצה קדמי ואחורי מרובים, יש לטפל במדיניות מקור צולב בשלב תכנון הארכיטקטורה, במקום להסתמך על תיקונים אד הוק, ובכך למנוע את החזרת הפגיעות במהלך הרחבה או תחזוקה עתידיות.

סיכום

לסיכום, ה אין כותרת 'access-control-allow-origin' הודעה זו אינה רק שגיאת מקור צולב שמפתחי front-end נתקלים בה לעתים קרובות; היא גם אות אסטרטגי שבוחני חדירות לא צריכים להתעלם ממנו כאשר הם מעריכים את רמת האבטחה של ממשקי המערכת. היא עשויה להצביע על זהירות ומחשבה מכוונת בתכנון הגנתי, או על פערים סמויים בתצורה.

אם תחומי האחריות שלכם כוללים ביצוע ביקורות אבטחה שוטפות של ממשקי API או יישומים אינטרנטיים – במיוחד כאשר אתם נדרשים לאתר ביעילות מגוון רחב של סיכונים, כולל בעיות במדיניות מקור צולב – שקלו לאמץ את Penligent כעוזר הבדיקה שלכם. מרגע שתגדירו את היעד, התוכנה תתחיל בתהליך גילוי סיכונים אוטומטי ותספק הנחיות לתיקון הבעיות, תוך שימוש במומחיות של בודק חדירות מנוסה, ותהפוך את ביקורת המקור הצולב ממשימה מאתגרת וגוזלת זמן למשימה שגרתית, מהירה ומדויקת.