מהו כלי חבלה?

כלי חבלה הוא כל תוכנה, ספרייה, מנהל התקן, סקריפט או קובץ בינארי שגורם עויין (או בודק) משתמש בהם כדי לשנות, לשבש או להסתיר את פעולת התוכנה, הטלמטריה או מצב המערכת — בדרך כלל כדי לבטל זיהוי, לשנות ראיות, להגדיל הרשאות או להמשיך לפעול.

"כלי חבלה" כולל סוגים רבים:

- חבלנים של EDR/AV: סקריפטים/קבצים בינאריים המפסיקים או מנטרלים סוכני קצה.

- מנהלי התקנים במצב ליבה משמש למניפולציה מיוחדת (כולל BYOVD — הביא את הנהג הפגיע שלך).

- מניפולטורים של תהליכים וזיכרון (Process Hacker, procexp, LiveKD, Frida, gdb).

- מזייפי יומנים/קבצים שמחקו/החליפו עקבות.

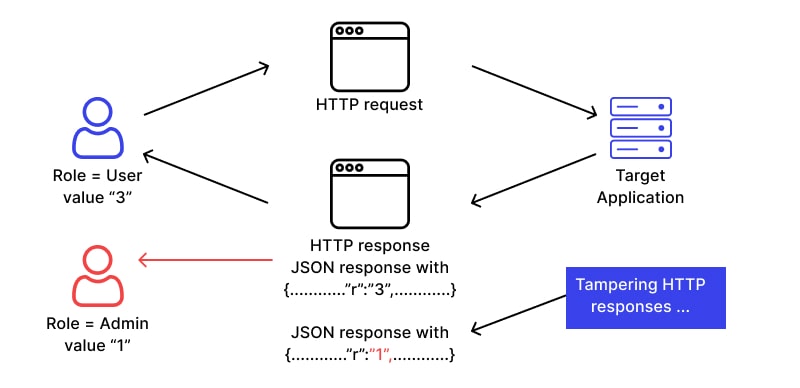

- חבלנים בפרוטוקולים/חבילות המשנים את התקשורת (mitmproxy, כלים מבוססי scapy).

- שרשראות כלים לחבלה פיזית או בחומרת הקושחה (JTAG, מהבהבים, ערכות הלחמה).

הגדרה זו היא מכוונת רחבה: כלי חבלה מוגדרים על פי השפעתם ולא על פי צורתם — תפקידם הוא לשנות את תפיסתו של המגן לגבי מצב המערכת.

מדוע כלי חבלה חשובים כעת

התוקפים מעדיפים את הדרך הקלה ביותר. לעתים קרובות, הפלת המגן (חבלה) זולה יותר מאשר עקיפתו. מגמות שנצפו:

- סיום EDR/AV נפוץ בשלב מוקדם של פריצות; היריבים מתזמנים תהליכי השבתה, טעינת מנהלי התקנים ושיבוש ווים כדי למנוע זיהוי לפני תנועה רוחבית.

- BYOVD: התוקפים טוענים מנהלי התקנים של צד שלישי חתומים אך פגיעים כדי להשיג הרשאות ליבה ולבטל את ההגנות ממרחב הליבה.

- משפחות כלי חבלה (מזייפי יומנים כמו "Spawnsloth", סקריפטים קוטלי EDR, מתקני זיכרון) מופיעים בקמפיינים בעולם האמיתי ולעתים קרובות נעשה בהם שימוש חוזר בפריצות.

שלוש השלכות תפעוליות:

- חבלה היא לרוב הצעד הפעיל הראשון בתהליך ההתקפה. איתור מוקדם יסייע לשבור את שרשרת ההתקפות.

- כלי חבלה עשויים להיות קטנים מאוד ולהשתמש בקבצים בינאריים זמינים (LOLbins). שימו לב להתנהגות התהליך ולמקורו, ולא רק לשמות הקבצים.

- הזיהוי חייב לכלול נראות ברמת הקרנל וחיזוק הטלמטריה. חתימות בלבד לא יספיקו.

סוגי כלי חבלה נפוצים ומקרי שימוש

| קטגוריה | דוגמאות לכלים | מטרה / שלב ההתקפה |

|---|---|---|

| משבשים של תהליכים במצב משתמש | ProcessHacker, procexp, pskill, סקריפטים מותאמים אישית של PowerShell | השמדת/שינוי תהליכי EDR, השבתת שירותים |

| מנהלי התקנים במצב ליבה | נהגים פגיעים חתומים (BYOVD), LiveKd, rootkits של הקרנל | השגת התמדה ושליטה ממרחב הקרנל |

| חבלנים בזיכרון/בזמן ריצה | פרידה, gdb, מזרקים מותאמים אישית | פונקציות Hook, בדיקות ריצה של תיקונים, הסתרת מטענים |

| מזייפי יומנים/קבצים | סקריפטים מותאמים אישית, מודולים מסוג "Spawnsloth" | מחיקה או שינוי ראיות (יומנים, יומני אירועים של Windows) |

| חתימת קוד/זיוף טביעות אצבע | כלי אריזה מחדש, שימוש לא נכון בחותם | חתימה מחדש על קבצים בינאריים זדוניים או הימנעות מבדיקות תקינות |

| חבלנים ברשת/mitm | mitmproxy, ערכות כלים scapy | יירוט ושינוי API/תעבורת פיקוד ובקרה |

דוגמה לזרימת קמפיין שבו מופיעים כלי חבלה

- גישה ראשונית (פישינג/ניצול)

- העלאת הרשאות (ניצול מקומי, BYOVD)

- חבלה: השבתת EDR, השבתת סוכני ניטור, מחיקת יומנים

- תנועה לרוחב ואיסוף אישורים (Mimikatz או נגזרות)

- התמדה והוצאת נתונים

עיין בניתוחים שפורסמו: דוחות של ספקים שונים ושל מודיעין איומים מראים כי חבלה מתרחשת באופן עקבי בשלבים 2–3.

דפוסי זיהוי: אותות שאתה חייב כלי

א) חריגות במחזור החיים של התהליך

- יצירת תהליכים בלתי צפויים עם יחסי הורה-ילד חשודים (לדוגמה,

svchost -> powershell -> processhacker) - תהליכי עזר קצרי מועד המשמשים להריגת שירותים

- תוכניות שירות בעלות מראה לגיטימי המופעלות מנתיבים לא שגרתיים

ב) בקרת שירות וחריגות SCM

- חוזר

מנהל בקרת השירותעצירת/סיום שיחות ולאחר מכן ניסיונות הפעלה מחדש (אפשרות ללולאת DoS של סיום-התאוששות) - שירותים ששמם שונה באופן זמני או שהוסרו כדי למנוע הפעלה מחדש (נצפה בהתקפות ממוקדות)

ג) אירועי טעינה/פריקה של נהגים

- טעינת מנהל התקן חדש במצב ליבה מספקים לא סטנדרטיים או עם חתימות חריגות

- חתימות או שמות של מנהלי התקנים ידועים כפגיעים (זיהוי BYOVD)

ד) רישום ושיבוש שלמות

- פערים בחותמות הזמן של syslog / זרם האירועים

- מחיקה או קיצוץ בלתי צפויים של יומנים (התנהגות דמוית spawnsloth)

ה) פערים בטלמטריה / נקודות עיוורות של הסוכן

- טלמטריה כלפי מטה מנקודות קצה שדיווחו בעבר

- קורלציה בין ירידה בטלמטריה לבין אירועים חשודים בתהליך

איתור קונקרטי — קטעי קוד של Splunk, Sigma ו-Sysmon

להלן קטעי קוד זיהוי שמישים שניתן להוסיף ל-SIEM (התאם את שמות השדות לסביבתך).

Splunk: זיהוי עצירה של סוכן קצה ולאחריה טעינת מנהל התקן

index=wineventlog EventCode=7040 OR EventCode=7045

| eval svc=coalesce(ServiceName, ProcessName) | search svc="YourEDRServiceName" OR svc="MsMpSvc" | stats count by _time, ComputerName, svc, EventCode, Message | sort - _time | where EventCode=7040 OR EventCode=7045

כלל סיגמא (תהליך spawn -> procexp)

כותרת: ביצוע אפשרי של כלי חבלה - ProcessHacker/ProcExp מזהה: 4f9d1b7b-xxxx מצב: ניסיוני תיאור: זיהוי ביצוע חשוד של כלים המשמשים לעתים קרובות לחבלה ב-EDR. מקור יומן: מוצר: Windows זיהוי: בחירה:

תמונה|מסתיים ב: - '\\ProcessHacker.exe' - '\\procexp.exe' - '\\vmmap.exe' תנאי: בחירה רמה: גבוהה

אירוע Sysmon (config) כדי לתפוס טעינות חשודות של מנהלי התקנים

C:\\Windows\\System32\\drivers\\

אלה הן נקודות התחלה — התאימו את הפעילות הרגילה של המנהלים: רבים מהכלים הללו משמשים באופן לגיטימי, ולכן הקשר ההתראה הוא המפתח.

רשימת בדיקה לזיהוי כלי חבלה לפי סדר עדיפויות

| משימת זיהוי | עדיפות | הנמקה |

|---|---|---|

| עקוב אחר אבות קדומים של תהליכים וצור התראות עבור דפוסים לא שגרתיים של הורה-ילד | גבוה | תוקפים מנצלים לרעה את LOLbins וכלים לגיטימיים |

| התראה על אירועי עצירה/השבתה של שירות EDR/AV הקשורים לכניסות מקומיות | גבוה | סימן ישיר לניסיונות חבלה |

| תיעוד והתראה על עומסי נהגים מספקים שאינם ברשימת הספקים המאושרים | גבוה | BYOVD ווקטור חבלה בקרנל |

| FIM/Hash watch על קבצי הפעלה של סוכני אבטחה | בינוני | איתור קבצים בינאריים ששונו או קבצי הפעלה ששמם שונה |

| זיהוי סטיית חותמת זמן ופערים ביומן | גבוה | זיוף יומנים מפחית את הערך הפורנזי |

| אמת את פעימות הלב של הטלמטריה של הסוכן לעומת תקינות תהליך הסוכן | גבוה | ירידה בטלמטריה עשויה להצביע על חבלה |

הקשחה וצמצום נזקים: מה מהנדסים עושים בפועל

התקשות הגנתית

- הגנה מפני חבלה: הגנה מפני חבלה המסופקת על ידי הספק, המונעת הפסקת/השבתת שירות על ידי מנהלים בעלי הרשאות נמוכות ומגבילה הקשרים של מתקינים לא מהימנים. הערה: יעיל רק עם מודל הרשאות נכון.

- חיזוק הקרנל ובדיקת מנהלי התקנים: הוספת מנהלי התקנים מורשים לרשימת ההיתרים באמצעות חתימת קוד ורשימות היתרים של ספקים; חסימת מנהלי התקנים ידועים כפגיעים.

- ערוצי טלמטריה בלתי משתנים: סוכני קצה צריכים לנסות ערוצים מאובטחים חלופיים כדי לדחוף טלמטריה אם נתיב הטלמטריה הראשי שלהם מופרע; כמו כן, יש לאמת את תקינות המקור בצד השרת.

- לוגיקת שחזור השירות: הקשחת שירות ההפעלה מחדש האוטומטית עם התאמת מצב, כך שהסוכן יבנה מחדש את מצב הזיהוי שלו לאחר ההפעלה מחדש (ולא רק את התהליך).

- ביקורת ורישום של Harden: שולח יומני מערכת במהירות (syslog/SIEM מרכזי) ומפקח על חריגות בהעברה או בקליטה.

מדיניות ותהליכים

- הרשאות מינימליות למנהלים — הסר זכויות מנהל מקומיות מיותרות.

- עדכוני סוכן חתומים ובלתי ניתנים לשינוי — דורש אימות קריפטוגרפי בעת עדכון והפעלה.

- מדריכים להתמודדות עם תקריות של חבלה — יש להגדיר מראש את השלבים לבידוד, יצירת תמונה מחדש ושמירת עותקים פורנזיים אם מתגלה חבלה.

- תרגילים של צוות אדום — בדיקת זיהוי עם מקרי שימוש בכלי חבלה מורשים (כולל סימולציות BYOVD).

הפעלת זיהוי חבלה באמצעות אוטומציה ובינה מלאכותית

נעבור מחתימות זיהוי לתגובה אוטומטית וסימולציה. זה המקום שבו פלטפורמות פנטסט/אוטומציה מבוססות AI יכולות להאיץ את תהליך ההבשלה.

סימולציה ואימות רציף

- סימולציה אוטומטית של חבלה: התקפות מתוכננות המנסות פעולות חבלה נפוצות (הפסקת שירות, הזרקת תהליכים, טעינת מנהלי התקנים פגיעים) בסביבה מבוקרת כדי לאמת את הזיהוי והתגובה.

- בדיקת עמידות נקודות קצה בתנאי כאוס: להפעיל באופן אקראי מניפולציות של תהליכים שפירים ולהבטיח שצינור הזיהוי יציג אותם בחומרה הצפויה.

- בדיקות תקינות טלמטריה: לאמת שהסוכנים מייצרים פעימות לב חתומות ושה-SIEM מקבל/דוחה טלמטריה מזויפת.

הגדלת AI

- בסיס התנהגותי: מודלים של למידת מכונה מזהים סטיות במדידה רב-ממדית (עצי תהליכים, זרימות רשת, אירועי נהגים) מהר יותר מכללים סטטיים.

- קביעת סדרי עדיפויות: מיון AI מפחית רעש על ידי יצירת מתאם בין אינדיקטורים של חבלה לבין סימנים ברורים לכוונות התוקף (גניבת אישורים, תנועה רוחבית).

- ביצוע אוטומטי של תסריט פעולה: לאחר אימות של חבלה, יש להחיל בידוד באופן אוטומטי, לאסוף ראיות פורנזיות ולחסום מנהלי התקנים או חתימות חשודים.

קוד ומתכונים לזיהוי

להלן דוגמאות אמיתיות: קטעי קוד זיהוי, כללי YARA וכלל Splunk שניתן להוסיף ולחזור עליהם.

YARA: זיהוי מחרוזות בינאריות נפוצות שזויפו

כלל TamperingToolCandidates { meta: author = "sec-engineer" description = "מזהה קבצים בינאריים המכילים מחרוזות אופייניות לכלי חבלה" strings: $proc_hack = "ProcessHacker" nocase

$procexp = "Process Explorer" nocase $vmmap = "VMMap" nocase condition: כל אחד מהם }

PowerShell: בדוק אם יש שירותים המסומנים כ"עצורים" אשר בדרך כלל פועלים

$critical = @("YourEDRServiceName","YourAVService") foreach ($svc in $critical) { $s = Get-Service -Name $svc -ErrorAction SilentlyContinue

if ($s -and $s.Status -ne 'Running') { Write-Output "$svc not running on $env:COMPUTERNAME" # escalate: send alert or attempt re-start with recovery script } }

Splunk: זיהוי עומס נהג ואז דפוס קיצוץ אירועים

index=sysmon EventID=6 OR index=wineventlog EventCode=1102 | stats count by ComputerName, EventID | where EventID=6 OR EventID=1102 | join ComputerName [ search index=wineventlog EventCode=7045 | fields ComputerName, Message ] | where count>1

חתימות זיהוי ותגובותיהן

| חתימה | ראיות | תגובה מיידית |

|---|---|---|

| שירות EDR הופסק במהלך הפעלת המשתמש | אירוע ServiceStop + כניסה אינטראקטיבית | מארח בהסגר, איסוף זיכרון, דיסק תמונת מצב |

| מנהל התקן קרנל נטען ממפרסם לא ידוע | DriverLoad EventID + חתימה לא תואמת | חסום את טעינת מנהל ההתקן במדיניות הקרנל, העבר ל-IR |

| קיצור יומן מהיר | אירועי מחיקת יומן האבטחה | העבר עותק מאובטח של היומנים, בודד, התחל בחקירה |

| ביצוע נתיב כלי חבלה ידוע | תהליך יצירת אירועים עם נתיב | הפסק תהליך, מנע הפעלה מחדש, אסוף דמפ תהליך |

Penligent: כיצד פלטפורמת בדיקות חדירה חכמה משתלבת בתהליך

Penligent ניתן להשתמש בו כדי לדמות התנהגות של כלי חבלה בציים גדולים ללא סקריפטים של "אדם במעגל". במקום לכתוב סקריפטים מותאמים אישית לכל שילוב של EDR/נהג, Penligent אוטומטית את מטריצת ההתקפה: היא יוצרת תרחישים שמנסים לעצור סוכנים, מדמה עומסי נהג BYOVD (בארגזי חול לבדיקה) ובודקת זיהוי אובדן טלמטריה. מכיוון שהיא מדמה טקטיקות לאחר פריצה, Penligent עוזרת לצוותים לאמת שהמדריכים שלהם למיון פועלים כראוי כאשר מתרחשות ניסיונות חבלה.

מחקרי מקרה מהעולם האמיתי ולקחים

- תצפיות על שרשרת ההשמדה של EDR — בלוגים של ספקים שונים ודיווחים על תקריות מדגישים כי יריבים מנסים באופן שגרתי לעצור סוכני זיהוי בשלב מוקדם. בפועל, התוקפים עוצרים תהליכים בצורה אלגנטית, מנצלים באגים במוצר כדי לבצע כיבוי אלגנטי, או משתמשים במנהלי התקנים ברמת הקרנל כדי לבצע סיום שקט.

- BYOVD הוא וקטור פעיל — טעינת מנהלי התקנים חתומים באופן חוקי עם פגיעויות ידועות נותרה טכניקה בעלת השפעה רבה. צוותי ההגנה חייבים לנהל רשימות של מנהלי התקנים מותרים ולהתריע על טעינת מנהלי התקנים חריגים.

- זיוף יומנים הוא מכפיל סמוי — השבתה או שינוי של יומנים (למשל, מודולים מסוג spawnsloth) מפחיתים באופן ישיר את הנראות לאחר התקרית. רישום מרכזי ובלתי משתנה מפחית סיכון זה.

- הפעלת בדיקות חבלה — תזמן סימולציות חבלה רציפות; מדוד את זמן ההשהיה של הזיהוי ואת שיעור התוצאות החיוביות השגויות בסביבות שונות; הזן את התוצאות למאגר המהנדסים.

רשימת בדיקה מהירה לתרגיל בן יום אחד לאיתור חבלה

- מלאי: רשימה של כל סוכני אבטחת נקודות הקצה, השירותים והמנהלים הקשורים.

- בסיס: תיעוד אבות קדומים של תהליכים רגילים עבור פעולות ניהול וכלים ידועים של מפעילים.

- הזרקה: הפעל סימולציות של חבלה קלה (עצור שירות לא קריטי, טען מנהל התקן בדיקה מותר).

- איתור: אימות התראות SIEM/EDR והעברת אותות חסרים לדרג גבוה יותר.

- תיקון: הוספת כללי זיהוי ולוגיקת רשימת התוכנות המותרות עבור פערים שנצפו.

- בצע בדיקה חוזרת באמצעות Penligent או אוטומציה של צוות אדום.

מגבלות מעשיות ומצבי כשל

- תוצאות חיוביות כוזבות הן אמיתיות: פעולות ניהול רבות משתמשות באותם כלים שבהם משתמשים גורמים עוינים. השקיעו בזיהוי עשיר בהקשר (מי ביצע את הפעולה, מאיפה, והאם קדמה לה כניסה חשודה).

- סוכנים יכולים להיות מותקפים בכמה רבדים: אמצעי הגנה בודד (למשל, דגל הגנה מפני חבלה) אינו מספיק. יש צורך בבקרות רב-שכבתיות.

- נראות הקרנל קשה בקנה מידה גדול: ניטור ואימות מלאים של הנהג עלולים להיות רועשים; טלמטריה מצטברת לשיפור היחס בין אות לרעש.