מבוא

בהקשר של אבטחת סייבר, כלי פריצה מתייחסים למגוון הכלים הטכניים המשמשים לזיהוי, בדיקה ואימות רמת האבטחה של מערכות. הם אינם מילה נרדפת ל"תוכנות האקרים", אלא מהווים מרכיבים חיוניים של בדיקת חדירות, אימות פגיעות ותהליכי עבודה של הערכת אבטחה. מסריקת יציאות של Nmap ועד מסגרת הניצול של Metasploit ויירוט התעבורה של Burp Suite, כלים אלה מהווים את עמוד השדרה התפעולי של אבטחת ההתקפה וההגנה המודרנית.

למרות העלייה באוטומציה ובבינה מלאכותית, הערך של כלי פריצה נשאר ללא שינוי. הם מגלמים את ה"צורה הניתנת ליישום" של ידע אבטחה, ומבססים את העוסקים בתחום על אימות אמפירי של גבולות המערכת ומשטחי התקיפה. למעשה, מערכות האבטחה החכמות של העתיד ייבנו על גבי כלים אלה — שבהם תזמור והבנה סמנטית הופכים את "הקסם השחור" של שורת הפקודה למודיעין אבטחה מובן ומונע על ידי סוכנים.

מדוע כלי פריצה הם חשובים?

בתחום פעולות האבטחה, כלי פריצה מגשרים בין תיאוריה לפרקטיקה. מומחים מסתמכים עליהם כדי לאמת השערות, לשחזר התקפות ולחשוף נקודות תורפה. ההנמקה המונעת על ידי בינה מלאכותית תלויה בנתונים האמפיריים שמייצרים כלים אלה, בעוד שהאוטומציה ההגנתית מסתמכת על המשוב שלהם כדי לייעל אסטרטגיות הגנה.

חשיבותם טמונה בשלושה ממדים:

- שכבת ביצוע הידע – תיאוריות אבטחה מקבלות ערך רק כאשר הן מיושמות באמצעות כלים.

- מסגרת התייחסות להגנה – כלים מגדירים את גבולות ההתקפה שהמגנים חייבים להבין ולחקות.

- מגרש אימונים לאבטחת בינה מלאכותית – סוכני AI "מבינים סיכון" מכיוון שהסמנטיקה שלהם מבוססת על נתונים אמפיריים שנוצרו על ידי כלים.

סיווג ויכולות של כלי פריצה

סיווג כלי הפריצה משקף את מחזור החיים המלא של הנדסת אבטחה — החל מסיור וסריקה ועד ניצול ודיווח.

| קטגוריה | פונקציה מרכזית | תכונות יכולת | דוגמאות לכלים |

|---|---|---|---|

| סיור | לפרט דומיינים, לזהות מארחים, לסרוק יציאות, לזהות טביעות אצבעות של שירותים | סריקה ברמת דיוק גבוהה, קורלציה פסיבית של נתונים, זיהוי ברעש נמוך | Nmap, Shodan, Recon-ng |

| ניצול | זהה וניצל נקודות תורפה ידועות כדי להשיג גישה ראשונית | ניהול מטען אוטומטי, התקפה מתוכננת שרשראות | Metasploit, ExploitDB, SQLmap |

| העלאת הרשאות | שדרוג מחשבונות בעלי הרשאות נמוכות לרמת מנהל מערכת | ניצול פרצות בקרנל, איסוף אישורים, סקריפטים להגברת הרשאות מקומיות | Mimikatz, LinPEAS, WinPEAS |

| התמדה והימנעות | שמירה על גישה למערכות היעד והימנעות מזיהוי | הזרקת Rootkit, הסתרת תהליכים, עקיפת אנטי-וירוס | קובלט סטרייק, אימפריה, ויל |

| לאחר הניצול | איסוף נתונים, תנועה לרוחב, התחמקות פורנזית | מודולים לתנועה לרוחב, אריזת נתונים והוצאת נתונים מוצפנים | BloodHound, PowerView, SharpHound |

| הערכה והגנה | איתור נקודות תורפה, ביצוע תרגילים הגנתיים, ניתוח יומנים | סימולציית התקפה-הגנה, זיהוי בסיוע בינה מלאכותית, ניתוח חזותי | Burp Suite, Nessus, OWASP ZAP |

הנדסה בפועל: הפעלת כלי פריצה

מטרות ההפעלה פשוטות: לבצע כל סריקה וניצול ניתן לשכפול, לבקרה ולהרחבה. נהגים מקובלים כוללים:

- חוזי תפוקה: הגדר פלט מובנה (JSON / SARIF / סכימה מותאמת אישית) הכולל פרמטרים, גרסה וחותמות זמן.

- ביצוע במכולות: אריזת כלים לתוך תמונות מכולה כדי לקבע סביבות ותלות.

- מיקרו-שירות ואוטובוס הודעות: עטוף כלים כשירותים או משימות הניתנים להפעלה מרחוק ושרשר אותם באמצעות תורים (Kafka/RabbitMQ) לצורך מדרגיות וניסיונות חוזרים.

- שילוב CI/CD: לשלב סריקות בצינורות עם עומק מדורג (לפני מיזוג, לילי, לפי דרישה).

- ראיות ושרשרת ביקורת: לכידת פקודה, פרמטרים, stdout/stderr, קוד יציאה, מידע על מארח וגרסאות תמונה לחבילת ראיות הניתנת לבדיקה.

סריקה מקבילה ונורמליזציה של פלט

להלן תבנית סקריפט Python פרקטית המדגימה קריאה למספר כלים במקביל (בעזרת Nmap ו-Nuclei כדוגמאות), עטיפת מטא-נתונים בזמן ריצה והפקת JSON מאוחד. בייצור, מומלץ להפעיל כל כלי כמשימה או מיקרו-שירות במכולה; דוגמה זו היא הוכחת תפיסה.

# ops_runner.py — POC: הפעלה מקבילה + פלט JSON מנורמל import subprocess, json, time, concurrent.futures, os, shlex TARGETS = ["10.0.0.5", "10.0.0.7"]

RESULT_DIR = "./out" os.makedirs(RESULT_DIR, exist_ok=True) def run_cmd(cmd): meta = {"cmd": cmd, "started_at": time.time(), "host": os.uname().nodename}

נסה: # השתמש ב-shlex.split אם cmd הוא מחרוזת, כאן אנו מעבירים רשימה לשם בטיחות proc = subprocess.run(cmd, stdout=subprocess.PIPE, stderr=subprocess.PIPE, timeout=300, text=True)

meta.update({ "rc": proc.returncode, "stdout": proc.stdout, "stderr": proc.stderr, "duration": time.time() - meta["started_at"]

}) except Exception as e: meta.update({"rc": -1, "stdout": "", "stderr": str(e), "duration": time.time() - meta["started_at"]})

return meta def scan_target(target): nmap_cmd = ["nmap", "-sV", "-p-", target, "-oX", "-"] # דוגמה: XML גולמי ל-stdout

nuclei_cmd = ["nuclei", "-u", f"http://{target}", "-silent", "-json"] res = {"target": target, "runs": {}} res["runs"]["nmap"] = run_cmd(nmap_cmd) res["runs"]["nuclei"] = run_cmd(nuclei_cmd) return res def main(): out = {"generated_at": time.time(), "results": {}} with concurrent.futures.ThreadPoolExecutor(max_workers=4) as ex: futures = {ex.submit(scan_target, t): t for t in TARGETS} for fut in concurrent.futures.as_completed(futures): t = futures[fut]

out["results"][t] = fut.result() עם open(f"{RESULT_DIR}/scan_results.json", "w") כ- fh: json.dump(out, fh, indent=2) אם __name__ == "__main__": main()

הערות מרכזיות

- כל קריאה מחזירה מטא-נתונים מלאים על זמן הריצה (cmd, זמן התחלה, משך, rc, stdout/stderr).

- בייצור, לנתח את stdout לשדות מובנים (לדוגמה, Nuclei JSON) ולהזין אותם לאינדקס לצורך צבירה.

- לריצות במכולות, השתמש ב-

הפעלת Dockerאו משימות Kubernetes לצורך ניהול גרסאות, בקרת ריבוי משימות ובידוד.

הטמעת סריקות ב-CI/CD

נקודות מעשיות עיקריות:

- אסטרטגיית סריקה רב-שכבתית: השתמש בבדיקות קלות (סריקות יציאות/תבניות בסיסיות) לפני המיזוג; הפעל תבניות מעמיקות ואימות במיזוג/בניית בסיס או בניית לילה.

- מפעילים מותנים: הפעל סריקות מעמיקות רק כאשר השינויים נוגעים ב"שירותים הפונים לקהל הרחב" או בקבצי IaC ספציפיים.

- מדיניות כישלון: חסום פריסות במקרים של כשלים באימות בסיכון גבוה; במקרים של ממצאים בסיכון נמוך, צור כרטיס ותן לפריסה להמשיך.

- ארכיון ראיות: העלה את התוצאות מכל ריצת CI לאחסון מרכזי וקשור אותן למזהה הריצה.

דוגמה (תצורה מדומה של GitHub Actions):

שם: סריקות אבטחה מופעל: push: ענפים: [main] משימות: סריקה מהירה: פועל על: ubuntu-latest שלבים: - משתמש: actions/checkout@v3

- שם: סריקה מהירה הפעל: docker run --rm my-registry/nmap:latest nmap -sS $TARGET -oX - > recon.xml - שם: העלאת תוצאות הפעל: python3 upload_results.py recon.xml --job-id $GITHUB_RUN_ID

טיפים

- סריקות שלב לניהול עלויות ורעש.

- השתמש בזיהוי שינויים כדי להפעיל סריקות מעמיקות יותר רק כאשר הדבר רלוונטי.

- אחסן ראיות עם מספרי זיהוי משימות לצורך עקיבות.

קונטיינריזציה, מיקרו-שירותים ואוטובוסים להעברת הודעות

אריזת כלים כתמונות מכולה או מיקרו-שירותים מניבה סביבות ניתנות לשליטה, עקיבות גרסאות וסקלביליות. פרסם תוצאות לאוטובוס הודעות (Kafka/RabbitMQ) כדי שמנתחים, סוכני AI או SIEMs יוכלו לצרוך, לאגד ולחשב סדרי עדיפויות באופן אסינכרוני.

מהלך האירוע:

מתזמן מפעיל משימת קונטיינר → הכלי פועל ומפיק פלט מובנה → התוצאה מועברת ל-Kafka → צרכן ניתוח (AI/מנוע כללים) קולט ומייצר דוח מאומת → הדוח נכתב בחזרה ומפעיל התראות/כרטיסים.

חבילות ראיות וניתנות לביקורת

כל משימת זיהוי/ניצול צריכה לייצר חבילת ראיות (cmd, פרמטרים, hash תמונה, stdout, pcap, חותמות זמן, צומת runner). חבילות צריכות להיות ניתנות לאחזור, להורדה ולקשר לכרטיסים לצורך תיקון ותאימות.

Penligent: בדיקות חדירה חכמות עם למעלה מ-200 כלי פריצה

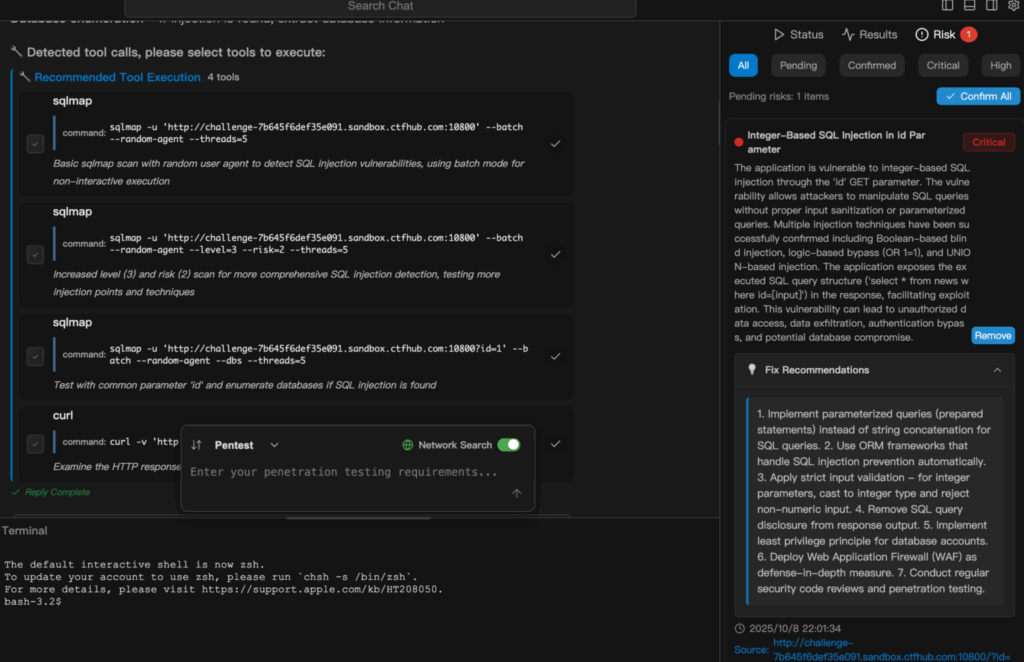

השלב הבא לאחר ההנדסה הוא "תזמור חכם" — שימוש בסוכנים כדי לקשר בין כלים, לקבל החלטות ולהפיק תוצאות הניתנות לביקורת. Penligent מדגים את ההתפתחות הזו: הוא ממיר קלט בשפה טבעית לרצפי פעולות, בוחר ומפעיל באופן אוטומטי את הכלים המתאימים, מאמת את הממצאים ומייצר דוחות הניתנים לייצוא. מרכיבים טכניים עיקריים: ניתוח כוונות, אסטרטגיית בחירת כלים, לולאת אימות ושבילים לביקורת.

תרחיש (בדיקת אפליקציה מקורית בענן)

בהתחשב בפקודה: "בדוק תת-דומיין זה עבור הזרקת SQL וחשיפת מכולות", המערכת מפרקת את המשימה: גילוי נכסים → זיהוי נקודות קצה באינטרנט → סריקת תבניות → אימות ממצאים חשודים → טביעת אצבע של מארח/מכל. כל הפעלת כלי, פרמטרים, יומני הפעלה ותוצאות ראייתיות נרשמים; התוצאה הסופית היא רשימת תיקונים מסודרת לפי סדר עדיפות עם רמת ביטחון והשפעה. עבור מהנדסים, הדבר חוסך עבודה חוזרת תוך שמירה על פרטים טכניים הניתנים לשחזור.

תרחיש (CI/CD ארגוני)

Penligent ניתן לשילוב ב-CI/CD: כאשר שינויים בתשתית או בקוד מפעילים סריקות, הפלטפורמה מריצה תבניות ואימות ממוקדים, מעבירה ממצאים בעלי עדיפות גבוהה למערכות ניהול כרטיסים או צינורות תיקון, והופכת את בדיקות החדירה מאירוע לא מקוון למחזור משוב רציף.

סיכום

כלי פריצה אינם רק כלים – הם מהווים את "מערכת ההפעלה" של הידע ההנדסי בתחום האבטחה. כאשר הם משולבים באופן שיטתי ומתוזמר בצורה חכמה, בדיקות האבטחה מתפתחות ממנהג מסורתי לתהליך מדעי שניתן לשחזר. Penligent מסמן את תחילתו של שינוי זה – שבו הכלים מהווים את השלד והאינטליגנציה הופכת לנשמתו של אבטחת הסייבר המודרנית.