תקציר מנהלים

קבוצת סחיטה הקשורה לרוסיה המכונה Everest טוענת כי גנבה יותר מ-1,533,900 רשומות נוסעים הקשורות לשדה התעופה של דבלין. הקבוצה פרסמה את שדה התעופה של דבלין באתר הדלפות שלה עם טיימר ספירה לאחור, ואיימה לפרסם את הנתונים אלא אם כן ייצרו עמה קשר.BankInfoSecurity)

הנתונים לכאורה מקורם במערכות המקושרות לפלטפורמת הצ'ק-אין והעלייה למטוס MUSE / vMUSE של Collins Aerospace, המופעלת באופן נרחב בשדות תעופה אירופיים כדי לאפשר לחברות תעופה רבות לחלוק דלפקים, שערים ותשתית עלייה למטוס.BankInfoSecurity) חברת Collins Aerospace ספגה מתקפת סייבר בספטמבר 2025, אשר שיבשה את תהליך הצ'ק-אין האוטומטי בנמלי תעופה מרכזיים, בהם דבלין, הית'רו, בריסל וברלין, ואילצה את הצוותים לעבור לתהליך ידני.heise online) כעת ההשפעה עברה מכאוס תפעולי לחשיפה המונית לכאורה של נתונים.

Everest טוענת כי מאגר הנתונים שנגנב כולל שמות נוסעים, מספרי כרטיסים, הקצאת מקומות ישיבה, קטעי טיסה, מספרי נוסע מתמיד, חותמות זמן, מזהי תחנות עבודה/מכשירים ששימשו להנפקת כרטיסי עלייה למטוס, ואפילו אינדיקטורים לבדיקות אבטחה כגון סימוני "נבחר" ומצב אימות מסמכים.BankInfoSecurity) זה לא מידע אישי כללי. זהו מטא-דאטה של פעולות טיסה, שניתן להשתמש בו ישירות לצורך פישינג ממוקד, השתלטות על חשבונות של תוכניות נאמנות, שימוש לרעה בזהות והנדסה חברתית נגד צוות שדה התעופה.BankInfoSecurity)

מפעילת שדה התעופה של דבלין, daa, מסרה כי אין "כל עדות" לכך שמערכותיה של daa נפגעו באופן ישיר; במקום זאת, הפרצה מיוחסת לספק צד שלישי — Collins Aerospace — ונראה כי היא כוללת נתוני כרטיסי עלייה למטוס וצ'ק-אין של נוסעים שטסו דרך שדה התעופה של דבלין באוגוסט 2025.BankInfoSecurity) הרגולטורים, כולל נציבות הגנת המידע של אירלנד, קיבלו הודעה על כך והם פועלים באופן פעיל.RTÉ)

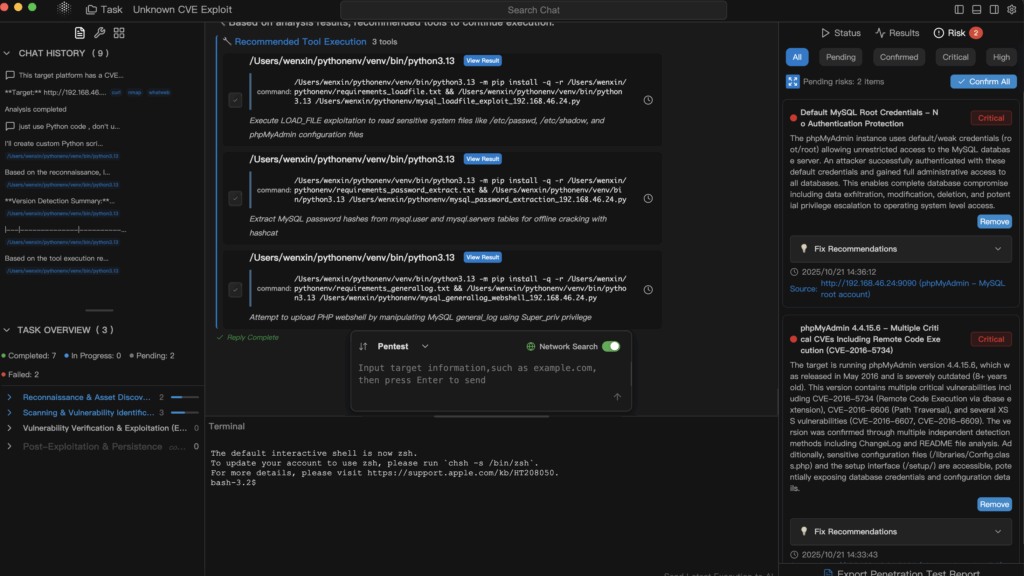

עמדתה של Penligent היא ברורה: זהו בדיוק התרחיש שארגוני תעופה ונסיעות מודרניים חייבים לבדוק מראש. תפקידה של Penligent הוא לדמות את התנהגות התוקפים כלפי זרימת נתוני הנוסעים והפעילות – באישור – ולאחר מכן ליצור דוחות תאימות הממפים את החשיפה לחובות רגולטוריות כגון לוחות זמנים לדיווח על הפרות GDPR. Penligent אינה מתקנת תשתיות ייצור, אינה מנטרת שיחות ברשת האפלה ואינה פועלת כ-MSSP. היא מתמקדת בבדיקות חדירה מבוקרות ובדיווחים המותאמים לתאימות.

מה שאוורסט טוענת שיש לה — ולמה זה חשוב

היקף ההפרה הנטען

Everest טוענת כי היא גנבה כ-1,533,900 רשומות הקשורות לנוסעים ופרסמה את שדה התעופה של דבלין כקורבן בשם באתר הדלפות/סחיטה שלה, לצד Air Arabia.BankInfoSecurity) הרישום פורסם עם טיימר ספירה לאחור, מהלך קלאסי של "סחיטה כפולה": שלמו או התמקחו לפני שתם הזמן, או שנדליף את המידע.BankInfoSecurity)

דיווחים פומביים וצילומי מסך של הפוסט של Everest מתארים שדות נתונים החורגים בהרבה מ"שם + דוא"ל":

- שם מלא

- כרטיס / הזמנה / מספרי התייחסות דמויי PNR

- הקצאת מקומות, מחלקת נסיעה/קרון, רצף קטעים

- מספר טיסה, קודי שדות תעופה של יציאה ויעד, חותמות זמן

- תוכנית נוסע מתמיד, מספר נאמנות, דרגה/סטטוס

- אינדיקטורים לעדיפות/מסלול מהיר ומספרי תגי מזוודות

- פורמט ברקוד כרטיס העלייה למטוס ומטא-נתונים על הנפקתו

- מזהה המכשיר/תחנת העבודה, שם המכשיר וסוג המכשיר ששימש להנפקת כרטיס העלייה למטוס

- אינדיקטור "נבחר" ומצב אימות מסמכים בינלאומיים (כלומר סימון סינון/אבטחה)

- מקור הצ'ק-אין ומקור הנפקת כרטיס העלייה למטוס (דלפק, קיוסק, שער וכו') (BankInfoSecurity)

זה חשוב כי זה חותך שלושה מישורים של איומים בבת אחת:

- דיוג ממוקד והנדסה חברתית

אם תוקף יודע שטסת מדבלין לבריסל ב-14 באוגוסט, במושב 22C, ושנדרשת להציג מסמכים לאימות, הוא יכול להתחזות לאנשי אבטחת התעופה או לשירות הלקוחות של שדה התעופה ולומר לך ש"עליך לאמת מחדש את הדרכון שלך לפני טיסת החזור". הודעת דוא"ל או שיחת טלפון מסוג פישינג כזו תזכה לאמינות של >90% אצל נוסע רגיל.BankInfoSecurity) - הונאה בנושא נאמנות ונקודות

מספרי נוסע מתמיד וסטטוס חברות מועדון הם בעלי ערך כספי. תוקפים משתמשים באופן שגרתי בפרטי הזדהות של חברי מועדון כדי לממש מיילים, לשדרג כרטיסים או לבצע מניפולציות חברתיות במוקדי שירות טלפוניים. נתוני חברות מועדון שנגנבו שימשו בעבר לרעה מבלי לפרוץ לחשבונות בנק — הם כבר בעלי ערך נזיל. - סיור מבצעי

מספרי זיהוי של תחנות עבודה ושמות של מכשירים להנפקת כרטיסי עלייה למטוס מאפשרים לתוקף ליצור פישינג שנראה פנימי ומכוון לעובדי הקרקע בשדה התעופה ("ביקורת אבטחה לתחנת העבודה G12 ב-21 בספטמבר — פתח את כלי האבחון המצורף"). זהו גשר בין "גניבת נתוני נוסעים" ל"פגיעה בפעילות שדה התעופה".BankInfoSecurity)

מי מושפע, פרק הזמן והיקף

daa מסרה כי נראה שהנתונים שנחשפו מתייחסים לנוסעים שיצאו מנמל התעופה של דבלין בין ה-1 ל-31 באוגוסט 2025.BankInfoSecurity) אוגוסט הוא שיא העומס: דבלין טיפלה בכמיליון נוסעים באותו חודש.BeyondMachines)

daa גם הצהירה כי לא אומתה פריצה למערכות הפנימיות שלה, והגדירה זאת כתקרית של ספק (Collins Aerospace / MUSE).BankInfoSecurity) הבחנה זו חשובה מבחינה פנימית לצורך האשמה, אך מנקודת המבט של הרגולטור, לנוסעים לא אכפת איזו תיבה נפרצה. אם הנתונים שלהם נחשפו, הן בעל השליטה בנתונים והן מעבד הנתונים נכנסים לתחום האחריות של תאימות.

MUSE / vMUSE כנקודת תורפה בשרשרת האספקה

כישלון אחד, מספר שדות תעופה

MUSE של Collins Aerospace (המכונה לעתים vMUSE) הוא מערכת לעיבוד נוסעים לשימוש משותף: דלפקי צ'ק-אין משותפים, מסירת מזוודות ושערי עלייה למטוס במספר חברות תעופה ובפועל, במספר שדות תעופה.BankInfoSecurity) כאשר התוקפים פגעו בשכבה זו בספטמבר 2025, הטיפול האוטומטי בנוסעים השתבש בנמלי תעופה מרכזיים באירופה — הית'רו, בריסל, ברלין, דבלין — מה שאילץ את הנוסעים לעלות למטוסים באופן ידני, להשתמש בפתרונות חלופיים בכתב יד ולגרום לעיכובים בשרשרת.heise online)

Everest טוענת כעת כי היא לא רק שיבשה את תהליך הצ'ק-אין: היא טוענת כי היא נכנסה לשרת FTP חשוף של Collins Aerospace עם אישורים חלשים, שלפה נתוני נוסעים ונתונים תפעוליים, ואז השתמשה בסחיטה במקום בהצפנה של תוכנת כופר בלבד.BankInfoSecurity) אם זה נכון, המשמעות היא (א) שימוש חוזר ארוך טווח באישורים ו-(ב) בידוד לא מספק של נתונים תפעוליים בעלי ערך גבוה.

הפרה על ידי צד שלישי ≠ אחריות אפסית

daa אמרה כי "המערכות המרכזיות שלנו לא נפגעו", ו-Collins Aerospace נמצאת תחת חקירה.BankInfoSecurity) על פי כללים בסגנון GDPR, זה לא מספיק. אם נתוני נוסעים מזוהים ומידע על בדיקות אבטחה עזבו את סביבת הספק, מפעיל שדה התעופה עדיין מחויב בחובות רגולטוריות: להודיע לרשויות תוך 72 שעות מרגע שנודע לו על כך ולהתריע לאנשים המושפעים "ללא דיחוי" אם קיים סיכון גבוה עבורם.RTÉ)

במילים אחרות: "הספק נפרץ" לא יחסוך לכם דיווח על הפרת אבטחה, פגיעה במותג או תביעות משפטיות.

כיצד תוקפים יכולים לנצל את השדות הגנובים

להלן מטריצת סיכונים ממוקדת המבוססת על סוגי הנתונים ש-Everest טוענת שיש ברשותה.BankInfoSecurity)

| שדה חשוף | מקרה שימוש של תוקף | הפחתת נזקים הגנתית |

|---|---|---|

| שם הנוסע + מספר הזמנה / מספר כרטיס (PNR) | התחזות לנוסע עם תמיכת חברת התעופה; בקשה להזמנה מחדש, החזר כספי או שינוי מסלול | דרוש אימות רב-גורמי עבור שינויים במסלול הנסיעה; אל תסתמך רק על PNR + שם משפחה. |

| מספר טיסה, מסלול, מושב, חותמת זמן | דיוג בעל אמינות גבוהה ("טיסתך DUB→BRU ב-14 באוגוסט סומנה; העלה את הדרכון כדי להנפיק אותו מחדש") | כפה אישור מחוץ לתחום עבור הודעות "שיבושים דחופים בנסיעות" |

| תעודת נוסע מתמיד / מעמד | השתלטות על חשבון נאמנות, גניבת נקודות טיסה, שדרוגים מזויפים | אכוף אימות דו-שלבי (MFA) ובדיקות חריגות בפורטלי נאמנות, במיוחד בחשבונות ברמה גבוהה. |

| עדיפות / נבחר / סטטוס אימות | הטרדה, סחיטה או לחץ ממוקד על נוסעים "מסומנים" | התייחסו לסטטוס הסינון כאל מידע ביטחוני רגיש; עקבו אחר ניסיונות של הנדסה חברתית או הפחדה ממוקדים. |

| זיהוי תחנת עבודה/מכשיר להנפקת כרטיס עלייה למטוס | דיוג פנימי נגד צוות הקרקע ("ביקורת אבטחה לתחנת העבודה G12 בשער") | החל מדיניות של "אמון אפס" על חומרת הצ'ק-אין/העלייה למטוס; החלף את פרטי הזיהוי של תחנות העבודה ובצע ביקורת על הגישה |

| מספרי תגי מזוודות / רצף קטעים | בנה פרופיל התנהגותי של נוסעים בעלי ערך גבוה או תדירות גבוהה | הזהירו באופן יזום נוסעים בעלי ערך גבוה לצפות לדיוג מותאם אישית |

זה מה שהופך את הפרצה הזו לשונה מדליפת דוא"ל/סיסמאות גנרית. תוקף מונע יכול כעת:

- להתחזות אליך מול חברת תעופה, מכיוון שהם מכירים את פרטי ההזמנה שלך טוב יותר ממך;

- להתחזות לחברת התעופה כלפיך, מכיוון שהם יודעים את המושב המדויק שלך ואת חותמת הזמן;

- לעבור לתפעול שדות תעופה על ידי חיקוי שפת המכשירים/הביקורת הפנימית.

ציפיות לתגובה מיידית מצד מפעילי שדות תעופה וחברות תעופה

הכלה וראיות

הצעד הראשון לאחר פרצה כזו אינו יחסי ציבור. זהו אימות היקף הפרצה ושימור הראיות:

- אילו טווחי תאריכים מושפעים (daa הצביע על 1-31 באוגוסט 2025)?(BankInfoSecurity)

- אילו ספקים ואילו מסופים השתמשו בתהליכי העבודה הפגומים של MUSE / vMUSE?(heise online)

- אילו קטגוריות נוסעים (VIP, פרימיום, ממשלתיים, עסקיים) נמצאות בסיכון הגבוה ביותר להונאה במורד הזרם?

- אילו מזהי תחנות עבודה פנימיות, מזהי שערים או מזהי התקנים נשרפו כעת ויש להחליפם?

כל זה חייב להיות מתועד, מכיוון שרשויות הגנת המידע האירופיות וחברות ביטוח הסייבר יבקשו לקבל לוח זמנים, ולא ציטוט מהעיתונות.RTÉ)

זרימת עבודה פנימית טיפוסית להעשרת נתונים נראית כך:

לוגיקה מדומה #: תן עדיפות ליצירת קשר עם נוסעים בסיכון גבוה עבור rec ב-leaked_passenger_records:

אם rec.frequent_flyer_tier ב-["Gold","Platinum","VIP"] או rec.ticket_price > HIGH_VALUE: escalate_to_manual_review(rec.pnr, rec.name, rec.flight_route) flag_for_proactive_notification(rec.email)

כך עוברים מהודעות כלליות כמו "לקוח יקר, ייתכן שנחשפת" להודעות ממוקדות ומוצדקות על סיכונים.

הודעות לנוסעים ומעקב אחר הונאות

daa כבר הודיעה לנוסעים באוגוסט 2025 לשים לב לשינויים חשודים בהזמנות או לפעילות חריגה במסלולי הנסיעה, מה שבעצם מהווה התראה מוקדמת על הונאה.BankInfoSecurity) זה תואם את ציפיות ה-GDPR: אם קיים "סיכון גבוה" לאנשים המושפעים — גניבת זהות, פישינג ממוקד, גניבת נאמנות — עליך להודיע להם "ללא דיחוי".

התקשות זרימת התמיכה

מוקדי השירות של חברות התעופה ומחלקות הנאמנות חייבים להפסיק להתייחס ל-PNR + שם משפחה + תאריך טיסה כאל הוכחת זהות. לאחר אירוע כזה, שילוב זה הופך להיות מידע ציבורי עבור תוקפים. יש צורך בבדיקות משניות (אימות מחוץ לרשת, אימות רב-שלבי בחשבונות נאמנות או שיחות חוזרות מבוקרות).

היכן Penligent מתאים (והיכן לא)

Penligent הוא כלי לבדיקת חדירות המונע על ידי בינה מלאכותית. מטרתו בהקשר זה היא כפולה:

- דמה התנהגות תוקף בסביבתך, באישור.

Penligent יכולה לבצע תרגילים של מתקפות מבוקרות המשקפות את מה שאוורסט טוענת שעשתה: להשתמש בנתוני הזמנות שדלפו, מספרי נוסע מתמיד, הקצאת מקומות ישיבה, מספרי זיהוי של תחנות עבודה וכו', ולנסות (בסביבת בדיקה) לנווט בתהליכי תמיכה, גישה לנאמנות או זרימות עבודה של פעולות קרקעיות. המטרה היא לבדוק אם תוקף יכול להשתמש בהנדסה חברתית כדי לבצע שינויים בחשבונות, שינויים במסלולי טיול או גישה תפעולית באמצעות השדות החשופים כאן בלבד.BankInfoSecurity) במילים אחרות, Penligent עונה: "אם מישהו יופיע עם מספר הזמנה XYZ123 ומושב 22C מה-14 באוגוסט, האם הוא יוכל להונות אותנו כדי שננפיק לו מחדש אישורי עלייה למטוס או נגע בנקודות הנאמנות שלו?" - הפקת דוחות התואמים לדרישות התאימות.

לאחר הסימולציה, Penligent מפיקה דוחות מובנים הממפים את דרכי ההתעללות שזוהו לחובות הרגולטוריות וחובות הגילוי. זה כולל:- אילו נתונים מספיקים כדי להתחזות לנוסע או לגשת לערך הנאמנות

- אילו זרימות עבודה נכשלות באימות בסיסי או מפרות את הנחות הזכויות המינימליות

- אילו בעיות יפעילו את לוחות הזמנים להודעה על הפרה בסגנון GDPR (הודעה לרשות תוך 72 שעות, הודעה למשתמש על "עיכוב בלתי סביר") אם היו מנוצלות נגד נוסעים חיים.

מה עושה Penligent לא לעשות:

- הוא אינו מפעיל את SOC שלך, אינו מספק ניטור 24/7 ואינו מבצע מעקב חי אחר הרשת האפלה.

- היא אינה טוענת כי היא מתקנת את התשתית של Collins Aerospace או מחזקת את MUSE.

- זה לא מבטיח בלימה.

במקום זאת, Penligent מספקת למנהלי אבטחת מידע, למפעילי שדות תעופה ולמנהלי אבטחת חברות תעופה תרגול מבוקר של מהלכי ההנדסה החברתית והשימוש לרעה בנתונים שתוקפים ינסו לבצע בשלב הבא — וכן דוח שהם יכולים להגיש למחלקות המשפטיות ולמחלקות הציות.

מה על הנוסעים לעשות

גם אם אתה "רק מטייל", הדלפה זו אינה מופשטת:

- התייחסו בספקנות לכל הודעה המציינת את מסלול הנסיעה, המושב או מספר הטיסה המדויקים שלכם באוגוסט 2025 ומבקשת תמונות דרכון, אימות מחדש של תעודת הזהות או תשלום מיידי. רמת פירוט כזו עלולה להיות כעת בידיים פליליות.BankInfoSecurity)

- אבטחו את חשבון הנוסע המתמיד שלכם: הפעילו אימות דו-שלבי (MFA), שנו את הסיסמה שלכם ועקבו אחר מימוש נקודות/מיילים. הונאת נאמנות היא דרך קלה לממש מזומנים.

- שימו לב להזמנות מחודשות או החזרים כספיים בלתי מורשים על שמכם. daa הזהירה במפורש את המטיילים בחודש אוגוסט לעקוב אחר פעילות הזמנות חריגה.BankInfoSecurity)

- אם אתה בעל מעמד גבוה או נוסע עסקי/ממשלתי, הנח שאתה בעל עדיפות גבוהה להתקפות פישינג ממוקדות.

תצוגת סגירה

תקרית שדה התעופה של דבלין אינה סיפור שגרתי של "פרצת נתונים". מדובר בפגיעה בשרשרת האספקה של שכבת עיבוד הנוסעים MUSE/vMUSE של Collins Aerospace, שגרמה כבר לשיבושים פיזיים בשדות תעופה ברחבי אירופה בספטמבר 2025.heise online) זהו מהלך סחיטה, כאשר אוורסט מפרסמת את שדה התעופה של דבלין בבורסה ומתחילה בספירה לאחור.BankInfoSecurity) מדובר בחשיפה של נתוני נוסעים רגישים מבחינה תפעולית — הקצאת מקומות ישיבה, הפניות PNR, דרגות נאמנות, ואפילו מזהי תחנות עבודה — עבור כ-1.5 מיליון רשומות.BankInfoSecurity)

עבור מפעילי תעופה, זהו כעת מודל האיום הבסיסי:

- מערכת הצ'ק-אין/עלייה למטוס של צד שלישי היא נקודת כשל יחידה בקנה מידה לאומי.heise online)

- נתוני הנוסעים אינם רק "מידע אישי מזהה", אלא תחמושת חיה להנדסה חברתית.BankInfoSecurity)

- הרגולטורים מצפים לקבל ראיות, לוחות זמנים והודעה לנוסעים בתוך 72 שעות, גם אם "זה היה הספק".RTÉ)

תפקידו של Penligent הוא לעזור לכם לתרגל את התרחיש המדויק הזה בתנאים מבוקרים — לדמות את המהלך הבא של התוקף נגד תמיכתכם וזרימת הזהויות שלכם, ואז למסור לכם דוח תואם לתקנות המציג אילו זרימות נכשלו, אילו זהויות ניתן לחטוף, וכמה מהר אתם מחויבים להודיע על כך.

בשנת 2025, זה לא יהיה "נחמד שיש". עבור שדות תעופה וחברות תעופה, זה יהיה תנאי הכרחי.