שילוב בין סולם לבין הוכחה

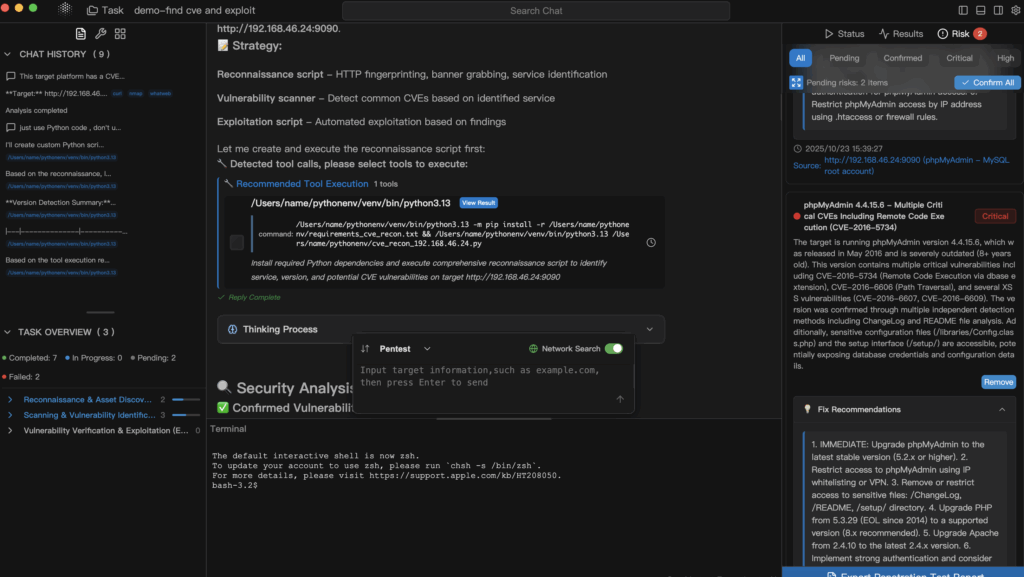

אוטומציה סוכנתית שינתה את האופן שבו אנו חוקרים משטחי תקיפה. היא מצטיינת בהיקף — סיור מהיר, יצירת השערות וחישוב מדרגי — אך לעיתים רחוקות היא מניבה תוצאות. שרשראות ניצול ברמת ראיות העומדים בביקורת של צוות כחול או בבדיקה של הנהלה. בדיקות ידניות מסורתיות הן ההפך: הן מצוינות בפרשנות, בשיפוט יריב ובבהירות נרטיבית, אך מתקשות לכסות את ההיקף המתרחב והמשתנה ללא הרף של אפליקציות מודרניות ונכסי ענן. הדרך המעשית קדימה אינה "בני אדם מול בינה מלאכותית", אלא אדם במעגל (HITL) סוכנים: תנו לסוכנים לספק מהירות וכיסוי שטח תחת הגבלות מפורשות, ותנו למומחים להיות אחראים על אימות, הקשר ואחריות. בפועל, אמין כלי בדיקת חדירות AI עם סוכן אנושי Penligent הפריסה נראית כך: תזמור מדיניות-ראשונה, כלי ברמת הכוונה, ו דיווח מבוסס ראיות שמתייצב בביקורות ובדיונים רטרוספקטיביים על תקריות.

מה באמת משמעות HITL (מעבר לחלון קופץ של כן/לא)

מערכת בדיקת חדירות HITL אינה דיאלוג של "האם אתה בטוח?" המוצג ברגע האחרון בתהליך עבודה אוטונומי. זוהי תזמור מעוצב בהן כוונות רגישות — בדיקה אקטיבית, ביצוע ניצול, כתיבת קבצים, סימולציית הוצאת נתונים או יציאה החוצה — הן הכחשה כברירת מחדל, וכל אישור נושא אילוצים (מגבלות קצב, נתיבים המופיעים ברשימת ההיתרים, תנאי עצירה, חלונות זמן וכללי טיפול בנתונים). כל פקודה, פרמטר, פרט סביבתי, פלט גולמי, צילום מסך/pcap, זהות הבודק והערות הבדיקה נשמרים כ- שרשרת הראיות הפליליות. הדוחות הם ניתן לשחזור על פי עקרונות בסיסיים: אם תמחק את הכתוב ותבנה מחדש על סמך הראיות, תגיע לאותן מסקנות. הממצאים ממופים ל MITRE ATT&CK TTP; שלבי האימות תואמים ל OWASP ASVS בקרות; ותוצרי תהליך (אישורים, יומני שינויים, הפרדת תפקידים) עומדים בדרישות NIST SSDF. כך עוברים מ"סריקה בסיוע בינה מלאכותית" ל פרקטיקה הנדסית ניתנת להגנה.

ארכיטקטורה: קודם כל מדיניות, כלים מופשטים, תמיד ראיות

עיצוב בר-תחזוקה מתחלק באופן ברור לשלוש שכבות:

- שכבת הגנה (מדיניות תחילה): קודד נקודות בקרה עבור כוונות בסיכון גבוה כ"דחייה כברירת מחדל" עם אישורים מובנים. אישור אינו רק "כן/לא"; הוא חוזה המפרט מה הסוכן רשאי לעשות ובאילו מגבלות. האישורים צריכים להיות בגרסאות, מיוחסים לבודק, ומצוינים עם חותמות זמן, מזהי היקף ווים לביטול.

- שכבת הכלים (פעלים ברמת הכוונה): עטוף סורקים ועוזרים — Nmap, ffuf, sqlmap, nuclei, Burp Suite APIs, אוטומציה של דפדפן, עוזרי OSINT — מאחורי פעלים כמו

dir_bruteforce,param_fuzz,sqli_detect,xss_probe,crawler_login. לנתח את התפוקות שלהם למבנה טיפוגרפי מסודר, רשומות מובנות (JSON) כדי שהסוכנים יוכלו להסיק מסקנות באופן מהימן והדוחות יוכלו לעשות שימוש חוזר בראיות ללא הימור על ביטויי רגולריים. נרמל מצבים של "הצלחה/כישלון/חוסר וודאות" כדי למנוע לוגיקה שרשרתית שברירית. - שכבת ראיות (ברמה פורנזית): קשור בין פקודות, גרסאות, סביבה, פלט, צילומי מסך, pcaps וזהויות של בודקים. שקול שרשראות hash או חתימה כדי להגן על שלמות המידע ולאפשר את איתור מקור הדוח. הראיות צריכות להיות ניתנות לחיפוש: "הצג לי את כל נקודות המגע עבור

T1190במסגרת זו, במהלך 30 הימים האחרונים" צריך להיות שאילתה אחת, ולא חפירה ארכיאולוגית.

בקיצור: המהירות באה מהסוכנים, הוודאות מהאנשים, ההגנה מהראיות.

מאותו אות להוכחה: קצב עבודה הניתן להרחבה

תהליך עבודה HITL יציב מתקדם מ גילוי נרחב אל ביצוע מוגבל אל דיווח ניתן להגנה:

- גילוי: סוכנים סורקים משטחים באמצעות פעולות לקריאה בלבד או בעלות השפעה נמוכה. הם מייצרים מועמדים (נתיבים מעניינים, פרמטרים חשודים, תגובות חריגות) ומקבצים אותות כדי להפחית את העומס על החוקרים.

- יירוט: שערי אישור מיירטים כוונות רגישות. בודק אנושי מוסיף אילוצים — קצב ≤ 5 rps, הפסקת פעולה ב-403/429, הגבלת נתיבים ל-

/api/*, ערוך אסימונים מתוך יומנים, אל תאפשר כתיבה מחוץ לספריית temp — וצרף הקשר עסקי ("זוהי אפליקציית PII מוסדרת; הימנע מפעולות נתונים בכמויות גדולות"). - ביצוע מוגבל: סוכנים ממשיכים במסגרת החוזה שהוענק, תוך תיעוד כל המידע הדרוש לשחזור התוצאות: וקטורי קלט, תנאי סביבה מוקדמים, חותמות זמן ותוצרי פלט.

- דיווח על התחדשות: הדו"ח הסופי הוא ניתן להסבר (קשור להשפעה עסקית), ניתן לשכפל (ראיות → דוח), ו תואם לתקן (ATT&CK/ASVS/SSDF). הצוות הכחול שלכם יכול לבנות איתו מערכות זיהוי; המפתחים שלכם יכולים לבנות איתו בדיקות; ההנהלה שלכם יכולה לקבל איתו החלטות בנוגע לסיכונים.

לולאת אישור HITL מינימלית

להלן תבנית מינימלית—הפרעה במדיניות → אישור אנושי → הפעלה מוגבלת → שמירת ראיות—שניתן לשלב במנצח מותאם אישית או ב-LangGraph/LangChain. הוא קומפקטי בכוונה, אך שלם מספיק כדי לפעול ולהתרחב.

ייבוא json, subprocess, time, uuid, hashlib, os מ-datetime ייבוא datetime אישורים = { "RUN_EXPLOIT": {"require": True, "reason": "פעולה בעלת השפעה"},

"SCAN_ACTIVE": {"require": True, "reason": "עלול להפעיל WAF/IPS"}, "WRITE_FILE": {"require": True, "reason": "שינוי במערכת הקבצים"},

"EGRESS_CALL": {"require": True, "reason": "יציאה מרשת חיצונית"}, "READ_ONLY": {"require": False, "reason": "כוונה בטוחה"}, }

EVIDENCE_DIR = "./evidence" # החלף באחסון אובייקטים בייצור os.makedirs(EVIDENCE_DIR, exist_ok=True)

def needs_approval(כוונה: str) -> bool: meta = APPROVALS.get(כוונה, {"require": True}) return bool(meta["require"]) def open_review_ticket(כוונה, cmd, context): ticket = {

"id": str(uuid.uuid4()), "intent": intent, "cmd": cmd, "context": context, "status": "PENDING", "created_at": datetime.utcnow().isoformat() + "Z", }

# TODO: push to Slack/Discord/Web UI return ticket def await_decision(ticket, timeout=1800):

# בייצור: סקר החלטות; כאן אנו מדמים אישור עם אילוצים. start = time.time() while time.time() - start dict: proc = subprocess.run(cmd, capture_output=True, text=True) return {"rc": proc.returncode, "stdout": proc.stdout, "stderr": proc.stderr}

def persist_evidence(payload: dict) -> str: raw = json.dumps(payload, sort_keys=True).encode() digest = hashlib.sha256(raw).hexdigest() path = os.path.join(EVIDENCE_DIR, f"{digest}.json")

עם open(path, "wb") כ- f: f.write(raw) החזר path def hitl_execute(intent: str, cmd: list[str], context: dict) -> dict: contract = None

if needs_approval(intent): ticket = open_review_ticket(intent, cmd, context) decision = await_decision(ticket) if decision["status"] != "APPROVED": return {"status": "BLOCKED", "ticket": ticket} contract = decision["constraints"]

# אופציונלי: אכוף אילוצים באופן מקומי (לדוגמה, הזרק דגל קצב לכלי) אם חוזה ו-"קצב" בחוזה ו-"קצב" לא ב-cmd: cmd += ["-קצב", str(חוזה["קצב"])] תוצאה = הפעל_כלי(cmd)

ראיות = { "כוונה": כוונה, "cmd": cmd, "הקשר": הקשר, "תוצאה": תוצאה, "התקפה": "T1190", # ניצול יישום הפונה לקהל הרחב

"asvs": "V2", # אימות/ניהול הפעלה (דוגמה) "ts": datetime.utcnow().isoformat() + "Z", "reviewer": חוזה ו-"[email protected]", } path = persist_evidence(evidence)

return {"status": "DONE", "evidence_path": path, "sha256": os.path.basename(path).split(".")[0]} # דוגמה: גילוי פעיל זהיר עם ffuf (מוגבל על ידי אישור)

if __name__ == "__main__": response = hitl_execute( "SCAN_ACTIVE", ["ffuf", "-w", "wordlists/common.txt", "-u", "https://target.example/FUZZ"],

{"scope": "https://target.example", "note": "stop on 403/429"} ) print(json.dumps(response, indent=2))

מדוע זה חשוב: האישורים הם חוזים, אילוצים הם ניתן לאכיפה באמצעות מכונה, והראיות הן חסינות מפני חבלה. כעת ניתן לבנות דוח הממיר באופן דטרמיניסטי את הראיות לנרטיב; אם הנרטיב סוטה מהראיות, הבנייה שלך מתפרקת—בדיוק מה שאתה רוצה.

מצבי הפעלה: בחירת האיזון הנכון

| מימד | למטרות אנושיות בלבד | AI בלבד | סוכני HITL (מומלץ) |

|---|---|---|---|

| כיסוי שטח | בינוני-נמוך | גבוה | גבוה |

| עומק האימות וההקשר העסקי | גבוה | נמוך-בינוני | גבוה |

| תוצאות חיוביות כוזבות / הגזמה | נמוך | בינוני-גבוה | נמוך-בינוני (מוסדר) |

| ביקורת ומיפוי תקנים | בינוני | נמוך | גבוה |

| תרחישים אידיאליים | תיבה אפורה עמוקה, הוכחה בסיכון גבוה | גילוי המוני | בדיקות רציפות + POCs ניתנים לאימות |

HITL מייעל עבור דטרמיניזם תחת ממשל. הסוכנים פועלים במהירות אך בתוך מסגרת מוגדרת; בני האדם מחליטים מה נחשב כראיה וכיצד לתקשר את ההשפעה. השילוב בין השניים מספק תפוקה מבלי לאבד אמינות.

התאמת סטנדרטים המפחיתה חיכוכים

התייחס לסטנדרטים כאל עמוד השדרה של התוצרים שלך, לא נספח:

- MITRE ATT&CK: למפות פעילויות וממצאים ל-TTP קונקרטיים, כך שזיהוי ותרגילי צוות סגול יהיו הצעדים הבאים הברורים.

https://attack.mitre.org/ - OWASP ASVS: אימות עוגן כדי לשלוט במשפחות ולמלא כל פריט בראיות ניתנות לשחזור ושלבי שחזור.

https://owasp.org/www-project-application-security-verification-standard/ - NIST SSDF (SP 800-218): לכידת אישורים, שרשראות ראיות והפרדת תפקידים כתוצרים של תהליכים המותאמים לנהלי פיתוח מאובטחים.

https://csrc.nist.gov/pubs/sp/800/218/final

עם יישור זה, הדוח שלך הופך ל ממשק דו-כיווני: מהנדסים משתמשים בו לתיקון, מגנים משתמשים בו לזיהוי, מבקרים משתמשים בו לאימות.

איפה Penligent שייך ל-Loop

כאשר אתה פורס כלי בדיקת חדירות AI עם סוכן אנושי Penligent, שני תפקידים משלבים באופן עקבי ערך:

- מעקות בטיחות כתכונה של הפלטפורמה. סוכני Penligent פועלים בתיאום בתוך אישורים מפורשים, רשימות התרה/איסור וכללי היקף/שיעור. כוונות רגישות כמו

RUN_EXPLOIT,WRITE_FILE, אושיחת יציאהמונעים על ידי הפרעות ודורשים חוזים של בודקים. כל שורות הפקודה, גרסאות הכלים והתפוקות מנורמלות למאגר הראיות, מוכנות ליצירה מחדש ולביקורת. - מהתגלית ועד לסיפור שניתן להגן עליו. סוכנים מבצעים סריקה נרחבת ומכינים טיוטות; חוקרים מאמתים POCs, קושרים ניצול ל- השפעה עסקית, ומספקים דוחות המציגים באופן ברור את ATT&CK/ASVS/SSDF. חלוקת העבודה הזו הופכת את הסריקה האד-הוקית ל יכולת חוזרת. אם הסביבה שלכם דורשת שמירת נתונים קפדנית או בדיקות לא מקוונות, Penligent’s מקומי תחילה מצב זה מאפשר לך להציג יכולות בצורה בטוחה ולהתרחב ככל שהביטחון גדל.

דפוסים מעשיים ודפוסים שליליים

עשה:

- גרסה הכל: הנחיות, תמונות כלים, רשימות מילים וציונים. ללא סיכות גרסה, השחזור אינו אפשרי.

- אוטומציה של דפדפן Harden: אפליקציות מודרניות הן כבדות מבחינת הלקוח; סוכנים זקוקים לבחינה פנימית של DOM, סינתזה של אירועים, משמעת אחסון/קוקיות ויירוט רשת כדי למנוע נקודות עיוורות בצד הלקוח.

- התאם את הראיות לגודל הנכון: ללכוד מספיק כדי לשחזר ולהוכיח את ההשפעה; להצפין במצב מנוחה; להתאים את השמירה למדיניות; לערוך סודות כברירת מחדל.

הימנעו מ:

- תאי תהודה של אוטומציה: לולאות מרובות סוכנים עלולות להגביר סיווגים שגויים מוקדמים. נקודות ביקורת אסטרטגיות של HITL שוברות את השרשרת ומאלצות לעגן מחדש את האמת הבסיסית.

- ניתוח באמצעות ביטויים רגולריים בלבד: העדיפו מתאמים מובנים עם אימות סכימה; הזינו לסוכנים ראיות מנורמלות, ולא יומנים גולמיים.

- טענות "ככל הנראה פגיעות": ללא POC שניתן לשחזר והשפעה ממופה, אתה יוצר רעש, לא אבטחה.

רשימת בדיקה ליישום (העתק/הדבק בספר ההפעלה שלך)

- דחייה כברירת מחדל עבור

RUN_EXPLOIT,WRITE_FILE,שיחת יציאה,SCAN_ACTIVE; האישורים חייבים לכלול היקף, שיעור, ו תנאי עצירה. - חזרה לממשקי כלים מובנה רשומות; מפרסים נבדקים מול יומנים אמיתיים וגרסאות כלים קבועות.

- הראיות הן חתום או מקושרים באמצעות hash; הדוחות הם משוקם מראיות כחלק מ-CI עבור אמצעי האבטחה שלכם.

- מפת ממצאים ATT&CK TTP; אתרי אימות ASVS פריטים; תוצרי תהליך מספקים SSDF.

- אוטומציית הדפדפן מכסה תהליכי אימות, ניתוב SPA, התנהגויות CSP/CORS; בדיקת HITL היא חובה עבור כל שינוי במצב.

- הנחיות, גרסאות כלים, רשימות מילים ושיעורים הם מוצמד וממוספר; השינויים עוברים את אותו תהליך אישור קפדני כמו הקוד.

מהירות, וודאות, ממשל

הדפוס העמיד הוא פשוט וחזק: מהירות = סוכנים; וודאות = בני אדם; ממשל = סטנדרטים + ראיות. כאשר השלושה סוגרים את המעגל בתוך מתזמן הניתן לביקורת, כלי בדיקת חדירות AI עם סוכן אנושי Penligent מפסיק להיות מילת באזז. הוא הופך ל יכולת חוזרת וניתנת להגנה—כזה שהמפתחים שלכם יכולים לתקן, המגנים שלכם יכולים לזהות, המבקרים שלכם יכולים לאמת, וההנהלה שלכם יכולה לסמוך עליו.

- MITRE ATT&CK — https://attack.mitre.org/

- OWASP ASVS — https://owasp.org/www-project-application-security-verification-standard/

- NIST SSDF (SP 800-218) — https://csrc.nist.gov/pubs/sp/800/218/final