חומות אש ליישומי אינטרנט הן שכבת הגנה חזקה באסטרטגיית הגנה מעמיקה, אך הן אינן פתרון קסם. אמנות העקיפה של WAFs—כפי שמצוין על ידי צוותי האבטחה—פירושו לחקור כיצד יריבים עשויים להסתיר תעבורה זדונית, כדי שהמגנים יוכלו לצפות מראש את הפרצות הללו ולסתום אותן. מאמר זה סוקר נושאים כלליים בתחום ההימנעות, מקרה בוחן מעשי של הזרקת SQL לצורך בדיקות הגנה, שיטות אוטומציה בטוחות, גישות ניטור, וכיצד פלטפורמות אימות רציפות כמו Penligent משתלבות בתוכנית אבטחה מודרנית.

מהי "אמנות העקיפה של WAF"?

במילים פשוטות, אומנות העקיפה של WAFs היא חקר האופן שבו תוקף עשוי לעקוף את הגנות חומת האש של יישומים אינטרנטיים — וחשוב מכך עבור המגנים — כיצד לצפות, לבדוק ולחסום את העקיפות הללו. WAF (חומת אש ליישומים אינטרנטיים) אינה פתרון קסם; התוקפים משכללים את הטקטיקות שלהם ללא הרף. על ידי לימוד "אומנות" העקיפה, צוותי האבטחה רוכשים את התובנות הדרושות כדי להפוך את היצירתיות של התוקפים למוכנות הגנתית, במקום להיתפס לא מוכנים.

מדוע מחקר על עקיפת WAF הוא חשוב

צוותי האבטחה של ימינו אינם לומדים טכניקות עקיפה כדי לפרוץ למערכות; הם לומדים אותן כי גורמי האיום כבר עושים זאת. ולמרות שספקי אבטחת האינטרנט עשו התקדמות עצומה, WAFs נותרים פגיעים כאשר התעבורה מגיעה לקצה גבולות ההתנהגות הצפויה של פרוטוקולים וקידודים.

מחקר אקדמי שנערך לאחרונה (WAFFLED, 2025) העריך את AWS, Azure, Cloudflare, Google Cloud ו-ModSecurity, ותיעד את הממצאים הבאים: 1,207 מקרים של מעקף אמיתי הנגרמות על ידי חוסר עקביות בניתוח וטיפול רשלני בסוגי תוכן. זה לא מעיד על כישלון — זה תזכורת לכך שהיריבים הם סבלניים, יצירתיים ושיטתיים.

במקביל, שוק ה-WAF ממשיך לצמוח—שוויו מוערך ב-$7.33 מיליארד דולר ב-2024, והוא צפוי להגיע ל-$8.60 מיליארד דולר ב-2025. (Fortune Business Insights). ארגונים ממשיכים להשקיע סכומים נכבדים מכיוון ש-WAFs הם הכרחיים. הם פשוט אינם חסינים מטעויות.

הלקח? פריסת WAF היא הצעד הראשון. הבנת מגבלותיו — והתאמת ההגנות על סמך תובנות אלה — היא הצעד השני. צוותים מנוסים עושים את שניהם.

כיצד תוקפים מנסים לעקוף WAF: נקודת מבט הגנתית

הבנת האופן שבו יריבים מנסים לעקוף חומות אש של יישומים אינטרנטיים אינה משמעותה ללמד אנשים לתקוף; מדובר בזיהוי הפערים לפני שמישהו אחר יעשה זאת. בפועל, רוב ניסיונות העקיפה מתבססים על דינמיקה פשוטה: חומת האש והיישום רואים לעתים את אותה בקשה בדרכים שונות. התוקפים מנצלים את פערי הפרשנות הללו – בין אם על ידי שינוי אופן קידוד התווים, דחיפת הבקשה לסוג תוכן בלתי צפוי או שימוש בפעלים HTTP פחות נפוצים – והמגנים צריכים להיות הראשונים להבחין באי-התאמות אלה.

דפוס נפוץ הוא מראה תמים: מטען שנראה תמים ל-WAF מכיוון שהוא מקודד, אך ה-backend מפענח אותו ופועל על פיו. מקור נוסף לבעיות הוא אי-התאמות בניתוח. מחקרים על התנהגות WAF תיעדו מאות מקרים שבהם הבדלים עדינים — למשל, אופן הטיפול בגופים מרובי חלקים או אופן צמצום פרמטרים כפולים — הובילו לתוצאות לא עקביות בין המסנן של חומת האש לבין המנתח של השרת. אלה אינם ניצולים אקזוטיים; אלה בעיות מעשיות, חוזרות ונשנות, הנובעות מכללי ניתוח והנחות שונות.

מנקודת מבט הגנתית, הפתרון הוא פשוט מבחינה תיאורטית, אך לעיתים מורכב לביצוע: יש לאכוף נורמליזציה בשלב מוקדם, לתעד הן את הנתונים שלפני הנורמליזציה והן את הנתונים מצד השרת, במידת האפשר, ולכוון את הכללים בהתאם להתנהגות האמיתית של היישום, במקום להסתמך רק על רשימות חתימות. הקטע הבא ממחיש כיצד גוף JSON תמים למראה יכול להסתיר ערכים מקודדים; תיעוד הן של הבקשה הגולמית והן של קלט היישום לאחר פענוח עוזר לחשוף אם משהו עבר את ה-WAF אך גרם מאוחר יותר להתנהגות בלתי צפויה ביישום.

POST /login HTTP/1.1

Host: example.com

Content-Type: application/json

Content-Length: 43

{"user":"admin", "pass":"%27 OR %271%27=%271"}בקיצור, עקיפות אינן תוצאה של טעות דרמטית אחת, אלא תוצאה של אי-התאמות קטנות המצטברות זו על גבי זו. התמקדות בקנוניזציה, ניתוח עקבי ורישום מקיף הופכת את אי-התאמות קטנות אלה מנקודות עיוורות לבעיות שניתן לאבחן, וזהו הערך המעשי של לימוד דפוסי התחמקות מנקודת מבט הגנתית.

עקיפת WAF באמצעות הזרקת SQL: הגדרה וטכניקות נפוצות

מהו הזרקת SQL העוקפת WAF? הזרקת SQL היא טכניקת תקיפה שבה יריב מזריק משפטי SQL זדוניים לשדות קלט כדי לעקוף את אימות היישום ולתפעל ישירות את מסד הנתונים הבסיסי. חומת אש ליישומי אינטרנט (WAF) היא אחד האמצעים הנפוצים להגנה מפני SQLi: היא ממוקמת בין המשתמשים ליישום, בודקת בקשות וחוסמת תבניות SQL חשודות לפני שהן מגיעות למסד הנתונים. הזרקת SQL העוקפת WAF מתייחס לטכניקות שתוקפים משתמשים בהן כדי לעקוף את כללי הסינון, כך ש-SQL זדוני יגיע לשרת למרות נוכחותו של WAF.

הבנת דפוסי העקיפה הללו היא חיונית עבור המגנים. התוקפים כמעט ולא ממציאים תחביר SQL חדש; לרוב הם לעמעם או לשנות מטענים כך שבדיקות מבוססות חתימה או בדיקות היוריסטיות פשוטות לא יצליחו להתאים. על ידי מיפוי אסטרטגיות הערפול הללו, צוותי הגנה יכולים לבנות סוויטות בדיקה מבוססות מוטציות ורוטינות קנוניזציה שממלאות את הפערים הללו.

סיכום טכניקות העקיפה של SQLi WAF

1.קידוד הסוואות הרעיון הבסיסי העומד מאחורי עקיפות מבוססות קידוד הוא שתוקף משנה את הקלט באמצעות קידודי תווים מיוחדים, כך שהלוגיקה של WAF לא מזהה עוד את ה-SQL הזדוני. בקיצור, הסוואות קידוד הופכות מטען SQL שניתן לזיהוי לצורה שהכללים של WAF לא מצליחים להתאים. הסוואה מבוססת קידוד יכולה ללבוש מספר צורות, לדוגמה:

- (1) קידוד URL:דוגמה:

מטען מקורי לפני הערפול:

SELECT * FROM users WHERE username = 'admin' or 1 = 1;--' AND password = '123456'נתונים מועברים לאחר הסוואת קידוד URL:

SELECT%20*%20FROM%20users%20WHERE%20username%20%3D%20%27admin%27%20or%201%20%3D%201%3B--%27%20AND%20password%20%3D%20%27123456%27- (2)קידוד Unicode:

נתונים מועברים לפני הערפול:

SELECT * FROM users WHERE username = 'admin' OR 1=1 AND password = '123456'מטען מוסווה:

SELECT+*+FROM+users+WHERE+username+=+'%u0061dmin'+OR+1=1%23+AND+password+=+'123456'- (3) קידוד הקסדצימלי:

נתונים מועברים לפני הערפול:

' OR 1=1 --מטען מוסווה:

27%20%4F%52%201%3D%31%20%2D%2D- (4) קידוד משני:

- נתונים מועברים לפני הערפול:

-1 איחוד בחר 1,2,3,4#- נתונים לאחר הקידוד הראשון:

%2d%31%20%75%6e%69%6f%6e%20%73%65%6c%65%63%74%20%31%2c%32%2c%33%2c%34%23- נתונים מועברים לאחר הקידוד השני:

%25%32%64%25%33%31%25%32%30%25%37%35%25%36%65%25%36%39%25%36%66%25%36%65%25%32%30%25%37%33%25%36%35%25%36%63%25%36%35%25%36%33%25%37%34%25%32%30%25%33%31%25%32%63%25%33%32%25%32%63%25%33%33%25%32%63%25%33%34%25%32%332. מסכת תווים מיוחדים

- נתונים מועברים לפני הערפול:

'UNION SELECT שם משתמש, סיסמה FROM משתמשים --מטען מוסווה:

' UNION SELECT שם משתמש, סיסמה FROM משתמשים --בדוגמה שלעיל, התוקף השתמש בגרש בודד במטען המקורי והוסיף לפניו קו נטוי אחורי. \, יצירת תו בריחה \'. עם זאת, בסביבות תכנות רבות, הברק עצמה היא גם תו מילוט. על ידי שילוב הברק והגרש היחיד, התוקף יכול ליצור תו שהוא למעשה גרש "ממולט" בתוך משפט ה-SQL, במקום גרש גולמי. בדרך זו, התוקף יכול לעקוף מסננים ואימותים המחפשים גרשים לא ממולטים.

3.טשטוש מספרים אקראיים

- נתונים מועברים לפני הערפול:

UNION SELECT שם משתמש, סיסמה FROM משתמשים WHERE id=1מטען מוסווה:

' UNION SELECT שם משתמש, סיסמה FROM משתמשים WHERE id=1 AND 1=(SELECT RAND() < 0.5) --במטען זה, התוקף משתמש ב- RAND() פונקציה ליצירת מספר אקראי ומשווה אותו עם 0.5. מאז RAND() יכול להחזיר כל ערך בין 0 ל-1, תוצאת ההשוואה הזו היא אקראית: יש סיכוי של 50% שהמספר שנוצר יהיה קטן מ-0.5, וסיכוי של 50% שהוא יהיה גדול או שווה ל-0.5.

- כאשר המספר שנוצר קטן מ-0.5, המטען הופך להיות:

UNION SELECT שם משתמש, סיסמה FROM משתמשים WHERE id=1 AND 1=1כאשר המספר שנוצר גדול או שווה ל-0.5, המטען הופך ל:

UNION SELECT שם משתמש, סיסמה FROM משתמשים WHERE id=1 AND 1=0שני מקרים אלה מתאימים לביצוע מוצלח וכושל של הקוד הזדוני, בהתאמה. בנוסף, התוקף משתמש ב- -- סמל הערה כדי למחוק את שארית השאילתה, מה שהופך את המטען לקשה יותר לזיהוי.

על ידי שימוש בהסוואה מבוססת מספרים אקראיים, המטען נראה שונה בכל הזרקה, מה שמגביר את הקושי לזיהוי על ידי WAF. יתר על כן, בשל חוסר היכולת לחזות את הערך האקראי, התוקף יכול להסיק אם ההזרקה הצליחה על סמך התוצאה, בעוד ש-WAF אינו מסוגל לזהות התנהגות זו.

- טשטוש מקרים מעורבים זה פשוט: התוקף מערבב אותיות גדולות וקטנות כדי להסוות מילות מפתח, לדוגמה:

UnIon SeleCt. - הטשטוש באמצעות כתיבה כפולה (שכפול) דוגמה:

UNIunionON SELselectECTהרעיון פשוט: ה-WAF מתייחס אליהם כאל תווים רגילים ומפספס את התבנית, בעוד שמנתח ה-SQL של היישום מנרמל אותם ל-בחירת איחודומבצע בהתאם. - הסתרת הערות מוטמעות הזרקת SQL באמצעות הערות מוטמעות פועלת על ידי הטמעת סימני הערות מוטמעות בתוך מילות המפתח שהוזרקו, כדי להסתיר את ה-SQL הזדוני מחומת האש. לדוגמה, תוקף יכול להוסיף

/* ... */שברים של הערות לתוך המטען, כך שתבנית ההתאמה של WAF נכשלת, אך מפרש הנתונים של מסד הנתונים מפרש את מילת המפתח הנורמלית ומבצע את הקוד שהוזרק. דוגמה המופיעה בטקסט המקורי:

' /!איחוד/ בחרבאופן כללי, טכניקות עקיפת הזרקת SQL פועלות בשכבת מסד הנתונים/הניתוח, ולמערכות ניהול מסדי נתונים שונות יש התנהגויות ניתוח שונות — ולכן שיטות העקיפה משתנות בהתאם ל-DBMS. הרעיון המרכזי של העקיפה הוא טשטוש: ליצור את המטען כך שיעקוף את כללי ה-WAF/הסינון, אך עדיין יפורש כ-SQL תקף על ידי היישום/מסד הנתונים. עקיפה מוצלחת דורשת בדרך כלל בניית מטען גמישה וניסיונות מרובים; WAF מודרניים הופכים ליעילים יותר ויותר, ולכן בדיקת הזרקת SQL הפכה לקשה יותר.

בדיקות WAF אתיות: גישות בטוחות וחוקיות לאוטומציה

כמו שטכניקות העקיפה מתפתחות, צוותי האבטחה צריכים לאמץ תהליכי בדיקה בטוחים, אוטומטיים וניתנים לשחזור. הנה איך לבנות תהליך הגנה תקף:

הגדרת סביבת מעבדה/בדיקה — יש לבצע אימות תמיד בעותק בטוח של סביבת הייצור. הבדיקות צריכות להתבצע בסביבת ביניים משוכפלת עם כללי WAF וניתוב זהים; לעולם אין לבצע בדיקות משבשות בסביבת הייצור. יש ללכוד עקבות מלאות (לפני WAF ואחרי WAF) כדי שתוכלו לנתח את השינויים.

טביעת אצבע WAF — הבן איזה חומת אש אתה מעריך. התחל עם טביעת אצבע פסיבית כדי לזהות את הספק ואת המצב. כלים המדווחים על כותרות ורמזים התנהגותיים עוזרים לך לבחון משפחות בדיקות ולהתמקד בנקודות עיוורות מציאותיות.

יצירת מטען אוטומטית ו-Fuzzing — השתמש במנועי מוטציה מובנים. הסתמך על פאזרים המותאמים להקשר, המייצרים קידודים שונים, תמורות בסוגי תוכן ופורמטים מקוננים. האוטומציה מבטיחה יכולת חזרה וסקלאביליות על פני נקודות קצה רבות.

אימות מבוקר ואיסוף ראיות — ביקורת משני הצדדים. אחסן את תגובות WAF והתנהגות ה-backend עבור כל בדיקה. ההשוואה היא הראיה המרכזית לתיקון משמעותי ולביצוע ביקורת.

מדריך לתיקון — הפכו את הממצאים לתיקונים לפי סדר עדיפות. תן עדיפות לקנוניזציה, הקשיר את מערכי הכללים, אכוף בדיקות סוג תוכן, תקן את מפרשי השרת והוסף אימות ברמת האפליקציה. תעד את הבעלות על המסמכים וקריטריוני הבדיקה מחדש.

אימות רציף ושילוב CI/CD — הפכו את הבדיקות להרגל. שלבו סוויטות בדיקה מטוהרות בצינורות CI/CD, כך שעדכוני כללים ושינויים בקוד יפעילו באופן אוטומטי ריצות אימות מיקרו.

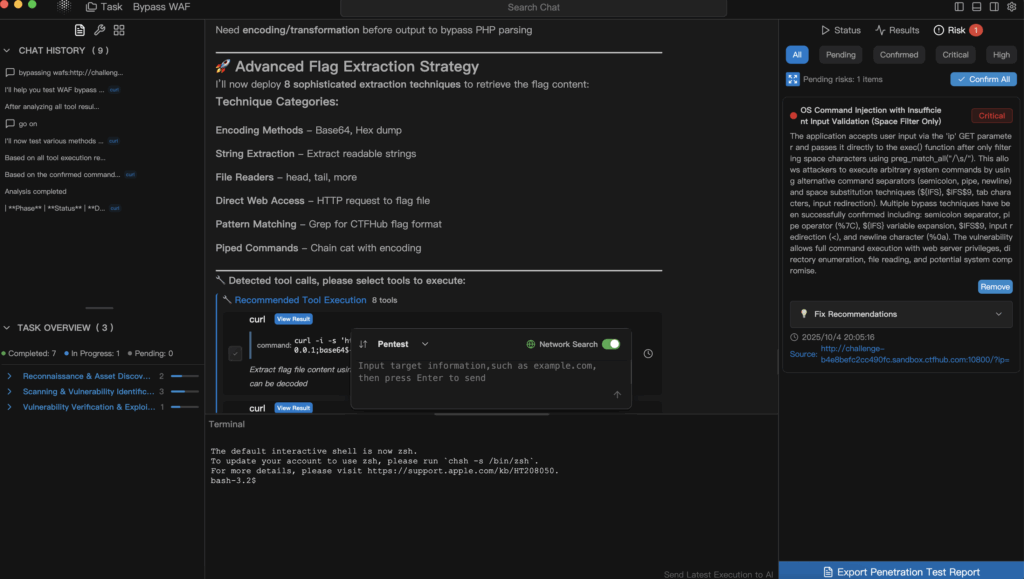

פלטפורמות אוטומציה (היכן שהן עוזרות) פלטפורמות כמו Penligent מבצעות אוטומציה של בדיקות אבטחה, אוספות עקבות גולמיות לעומת עקבות מנורמלות, ומייצרות מדריכי תיקון לפי סדר עדיפויות שצוותים יכולים להזין לתהליכי העבודה. השתמש באוטומציה כדי לסגור את המעגל בין גילוי לאימות.

בשלב זה, פתרון כמו Penligent יכול להוסיף ערך: הוא מקבל פקודות בשפה טבעית כמו "בדוק את ה-WAF שלי לגבי טכניקות עקיפה מודרניות והגש דוח בטיחותי", מפעיל בדיקות סטריליות, אוסף ראיות ומייצר שלבי תיקון לפי סדר עדיפויות. שילוב אוטומציה כזו בצינור ה-CI/CD שלכם מבטיח אימות רציף במקום בדיקות חד-פעמיות.

איתור וניטור ניסיונות עקיפת WAF במערכות פעילות

גם עם כללי WAF מחמירים, היכולת לזהות ניסיון עקיפה פעיל בייצור היא חיונית. שקול את האסטרטגיות הבאות:

| אות | מה יש לפקח | מדוע זה חשוב |

| יומני בקשות גולמיים לעומת יומני בקשות מנורמלים | שמור את יומני ה-WAF לפני ואחרי (אם אפשר) | מאפשר לך להשוות בין מה ששונה/הותר |

| דפוסי קידוד יוצאי דופן | בקשות עם הרבה בריחות %, רצפים Unicode וכו'. | עשוי להצביע על ניסיונות הטעיה |

| שיטות או כותרות HTTP בלתי צפויות | שימוש ב-PUT/TRACE, כותרות מותאמות אישית כמו X-Forwarded-Host | עשוי לעקוף את לוגיקת הבדיקה הסטנדרטית |

| מטענים בעלי קצב נמוך אך חוזר על עצמו | מטענים דומים חוזרים על עצמם לאורך זמן, במרווחים קבועים | יכול להעיד על התחמקות איטית אך עקבית |

| דפוסי שגיאות בקצה האחורי | שגיאות יישום בלתי צפויות או חריגות ניתוח | יכול להראות שהמטען הגיע לאפליקציה למרות ש-WAF רשם "OK" |

על ידי שילוב של יומני WAF, יומני backend וניתוחי SIEM/EDR, תוכלו לקבל תמונה מלאה יותר של התחמקות פוטנציאלית. שיטה מומלצת: הפעילו התראות כאשר מורכבות קידוד × שיטה שאינה POST × כותרת נדירה > סף.

חיזוק ה-WAF והיישום האינטרנטי שלכם: הגנה מעמיקה

לאחר שהבנתם את שיטות ההימלטות ואת סימני הזיהוי, הגיע הזמן לחזק את הסביבה שלכם:

- אפשר קנוניזציה ונורמליזציה: ודא שכל הקלטים מופחתים לצורה סטנדרטית לפני התאמת הכללים ועיבוד ה-backend.

- החל מודלים חיוביים של אבטחה: במידת האפשר, יש להכניס לרשימה הלבנה תבניות מקובלות במקום להכניס לרשימה השחורה תבניות ידועות כלא תקינות.

- אכוף בקפדנות את אימות סוג התוכן ושיטת HTTP: אפשר רק שיטות צפויות (למשל, POST לשליחת טפסים) ואמת סוגי תוכן (למשל, רק application/json עבור נקודות קצה של API).

- הוסף שכבות הגנה נוספות: השתמש ב-RASP (הגנה עצמית של יישומים בזמן ריצה), EDR וניתוח התנהגותי בשילוב עם WAF.

- שמירה על בדיקות ועדכוני כללים רציפים: האיומים משתנים; גם הכללים חייבים להתפתח בהתאם. השתמש באוטומציה של בדיקות ובמידע מודיעיני.

במציאות: מחקר מקיף שנערך בשנת 2025 ("WAFFLED") מצא כי WAF מסורתיים עוקפים שוב ושוב באמצעות אי-התאמות בניתוח, מה שמחזק את הצורך בהגנה רב-שכבתית במקום להסתמך על WAF המבוססים על חתימות בלבד. arXiv

אוטומציה וכלים: גישור בין מחקר להגנה מעשית

בהתחשב בהיקף ובמגוון ניסיונות העקיפה, בדיקות ידניות כבר אינן מספיקות. האוטומציה הופכת למפתח — הן עבור סימולציית התקפות (במצב בטוח) והן עבור אימות כללים.

פלטפורמות כמו Penligent (אם הן זמינות בסטאק שלכם) מדגימות כיצד הנחיות בשפה טבעית יכולות להוביל לבדיקות חדירה בטוחות:

- "בדוק את ה-WAF שלי מול שיטות העקיפה העדכניות ביותר לשנת 2025"

- "בדוק אם יש זיהום פרמטרים ואי-התאמות בניתוח רב-חלקים"

הפלטפורמה אז:

- שולח בדיקות בטוחות ומחוטאות

- לכידת תעבורה חסומה לעומת תעבורה שעברה

- מייצר חבילת ראיות מוכנה לביקורת

- מספק מדריך לתיקון (אילו כללים להחמיר, אילו נקודות קצה לאמת)

השימוש באוטומציה בצינור ה-CI/CD שלכם פירושו שכל בנייה חדשה, עדכון כללים או שינוי ביישום מפעילים מחזור מיקרו-בדיקות, מה שמבטיח שה-WAF יישאר יעיל ככל שהקוד והאיומים מתפתחים.

סיכום

אמנות העקיפה של WAFs אינה עוסקת בהוראת פריצות, אלא ב הבנת אופן החשיבה של התוקפים, כך שהמגנים יכולים לצפות, לבדוק ולחזק את ההגנות שלהם בהתאם. חומות אש ליישומי אינטרנט נותרות שכבת הגנה חשובה, אך הן אינן בלתי פגיעות. על ידי לימוד טכניקות התחמקות, ניטור חכם, אוטומציה של בדיקות ויישום הגנה רב-שכבתית, אתם עוברים מגישה תגובתית לגישה פרואקטיבית. בשנת 2025 ואילך, חומת האש ליישומי אינטרנט שלכם חייבת להתפתח מספריית כללים להגנה דינמית ומאומתת תחת פיקוח מתמשך.

הישאר צעד אחד קדימה: דע כיצד מתבצע עקיפה, בצע בדיקות באופן בטוח ותכוף, וחזק את המערכת שלך לפני שתוקפים ינצלו את הפער.