CVE-2025-12762 היא פגיעות קריטית בהפעלת קוד מרחוק (RCE) ב-pgAdmin 4, ההופכת שחזור שגרתי של מסד נתונים להשתלטות פוטנציאלית על השרת. כאשר pgAdmin פועל במצב שרת ומשחזר קבצי דמפ של PostgreSQL בפורמט PLAIN, תוקף יכול לנצל לרעה את צינור השחזור כדי להזריק ולהפעיל פקודות מערכת שרירותיות במארח שמריץ את pgAdmin. עם ציון CVSS v3.1 של 9.1 ומעמדו של pgAdmin כאחד מכלי הניהול הנפוצים ביותר של PostgreSQL, זו אינה תקלה תיאורטית – זהו אירוע בעל עדיפות גבוהה שצפוי להתרחש אם לא יטופל. (NVD)

מהו CVE-2025-12762?

CVE-2025-12762 משפיע על pgAdmin 4 עד וכולל גרסה 9.9 כאשר היישום מוגדר ב- מצב שרת. במצב זה, pgAdmin פועל כקונסולת אינטרנט מרכזית המשמשת צוותי DBA, DevOps ו-SRE לניהול מספר מופעים של PostgreSQL בסביבות שונות. (OpenCVE)

הפגיעות מופעלת במהלך פעולות שחזור באמצעות קבצי דמפ SQL בפורמט PLAIN. במקום לטפל במאגרים אלה כבתוכן SQL בלבד, מודול השחזור של pgAdmin במצב שרת מעבד את הקלט באופן המאפשר לשלב נתונים מהמאגר הנשלטים על ידי התוקף בביצוע הפקודה. כתוצאה מכך, מאגר זדוני יכול להוביל ישירות ל ביצוע קוד שרירותי במארח שבו pgAdmin פועל. (חדשות אבטחת סייבר)

וקטור CVSS עבור CVE-2025-12762 הוא AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:L/A:L, כלומר ההתקפה מבוססת רשת, מורכבותה נמוכה, דורשת הרשאות נמוכות בלבד, אינה מצריכה אינטראקציה מצד המשתמש, ועלולה לפגוע קשות בסודיות, כמו גם בשלמות ובזמינות. (OpenCVE)

גרסאות מושפעות וגרסה מתוקנת

על פי הודעות לציבור וגילוי נאות של הספקים, גרסאות pgAdmin 4 עד וכולל 9.9 פגיעים בעת הפעלה במצב שרת וביצוע שחזורים מקבצי דמפ בפורמט PLAIN. (NVD)

הנחיות אבטחה ועדכוני פגיעות מצביעים על כך ששדרוג ל- pgAdmin 4 גרסה 9.10 או מאוחרת יותר נדרש כדי לטפל באופן מלא ב-CVE-2025-12762. הגרסה המעודכנת מחזקת את צינור השחזור ומסירה את נתיב הזרקת הקוד שאפשר RCE בגרסאות קודמות. (תובנות יזומות)

עד להשלמת השדרוג, יש להניח שכל מופע pgAdmin העומד בתנאים הבאים חשוף:

- הפעלת pgAdmin 4 ≤ 9.9

- מוגדר במצב שרת

- ביצוע או יכולת ביצוע שחזורים מקבצי דמפ של PostgreSQL בפורמט PLAIN

הגורם הבסיסי: הזרקת קוד במהלך שחזור PLAIN Dump

הגורם הבסיסי ל-CVE-2025-12762 הוא פגם בהזרקת קוד בתוך לוגיקת השחזור עבור דמפים בפורמט PLAIN במצב שרת. כאשר pgAdmin מתזמר שחזור, הוא בונה קריאות פקודה עבור כלי השירות של PostgreSQL ומעביר שילוב של תצורה, פרמטרי זמן ריצה וערכים הנשלטים על ידי המשתמש הנגזרים מהדמפ.

במקרה של דמפים בפורמט PLAIN, מודול השחזור של pgAdmin מניח בטעות שערכים מסוימים הנגזרים מהדמפ בטוחים להעברה לפקודת השחזור ללא אימות וניקוי קפדניים. מחקרי אבטחה והודעות אבטחה מתארים זאת כ טיפול לא נכון בהזרקת קוד במהלך שחזור במצב שרת מקבצי דמפ בפורמט PLAIN. (חדשות אבטחת סייבר)

בפועל, משמעות הדבר היא:

- pgAdmin מקבל קובץ דמפ SQL בפורמט PLAIN.

- מודול השחזור מעבד חלקים מהדאמפ כדי לבנות או להגדיר פרמטרים לפקודות שחזור ברמת המערכת.

- מכיוון שהחיטוי אינו מספיק, מטענים זדוניים יכולים לפרוץ את הקשר הטיעון המיועד ולהיות מפורשים כפקודות בפועל במארח.

מנקודת המבט של התוקף, הדאמפ PLAIN הופך לכלי להברחת פקודות shell לתוך צינור השחזור. ברגע שהשחזור מתחיל, פקודות אלה מבוצעות עם הרשאות של תהליך pgAdmin, שלעתים קרובות מהווה עמדה רבת עוצמה בתוך סביבת מסד נתונים או פלטפורמה. (Dbugs)

מדוע פגיעות זו כה מסוכנת

מספר מאפיינים הופכים את CVE-2025-12762 למסוכן במיוחד עבור פריסות בעולם האמיתי:

ראשית, זהו רשת נגישה ודורש רק זכויות נמוכות ב-pgAdmin. תוקף שיכול לאמת את זהותו כמשתמש בדרגה נמוכה יותר עם הרשאות שחזור — או שפרץ לחשבון כזה — יכול לנצל את הפגיעות מבלי להזדקק להרשאות נוספות בממשק המשתמש של pgAdmin. (CCB Safeonweb)

שנית, נתיב הניצול מסתתר בתוך זרימת עבודה תפעולית לגיטימית: שחזור מסדי נתונים מקבצי dump. ארגונים רבים מבצעים אוטומציה או חצי-אוטומציה של זרימת עבודה זו באמצעות runbooks, משימות CI/CD או משימות DBA שגרתיות. הדבר מקל על מטענים זדוניים להתמזג עם הפעילות הצפויה, במיוחד אם הניטור אינו מתמקד בפעולות השחזור.

שלישית, ההשפעה היא ביצוע קוד ברמת המארח. ניצול מוצלח לא רק משחית את מסד הנתונים; הוא יכול לתת לתוקף דריסת רגל בשרת הבסיסי, שממנו הוא יכול לעבור למערכות אחרות, להטמין כלים נוספים, לאסוף סודות או לחבל בתהליכי גיבוי ושחזור בקנה מידה גדול. (siteguarding.com)

תרחישי תקיפה מציאותיים

דמיינו פריסת pgAdmin מרובת משתמשים, שבה צוותים מרובים חולקים קונסולת אינטרנט מרכזית. משתמש זדוני או פרוץ עם הרשאות שחזור בסיסיות מכין דמפ SQL בפורמט PLAIN שתוכנן במיוחד. הדמפ מוצג כקובץ גיבוי רגיל, אך משלב מטענים באופן המותאם למודול השחזור הפגיע. ברגע שהתוקף מעלה את הדמפ ומתחיל שחזור ב-pgAdmin, המטען מופעל ומבצע פקודות שרירותיות במארח.

לחלופין, חשבו על סביבת DevOps שבה שחזור מסדי נתונים משולב בצינורות CI/CD. תוקף שמפר את אבטחת סוכן הבנייה או מאגר הארטפקטים עשוי להחליף דמפ לגיטימי בדמפ PLAIN משודרג הנושא את הניצול. בפעם הבאה שהצינור יפעל או ש-DBA ישתמש בדמפ זה באמצעות pgAdmin, ביצוע הקוד יתרחש באופן בלתי נראה בתוך מה שנראה כשלב שחזור רגיל. (CCB Safeonweb)

בסביבות ענן או מכולות, הדבר עלול לאפשר תנועה רוחבית בין מכולות, גניבת אישורים עבור מסדי נתונים או ממשקי API בענן, או חבלה בתצורה קריטית המשפיעה על תקינותם של שירותים מרובים.

מקום שמור: הוכחת היתכנות (PoC) עבור CVE-2025-12762

⚠️ סעיף זה נועד לשמש כמחזיק מקום. החלף אותו ב-PoC שנבדק במעבדה שלך בעת הפרסום, והקפד תמיד לנהוג על פי נהלי גילוי ושימוש אחראיים.

# PoC עבור CVE-2025-12762 (מקום שמור) # -----------------------------------

# 1. הנחות: # - pgAdmin 4 פגיע (<= 9.9) הפועל במצב שרת # - לתוקף יש חשבון עם הרשאות נמוכות והרשאת שחזור # 2. דמפ זדוני בפורמט PLAIN: # - הטמעת תוכן שנוצר במיוחד הגורם להזרקת פקודה בצינור השחזור

# 3. ניצול: # - העלה את הדאמפ באמצעות ממשק המשתמש של pgAdmin # - הפעל את השחזור וצפה בביצוע פקודה שרירותית במארח # הכנס כאן את תוכן הדאמפ של המעבדה שלך ואת ה-PoC שלב אחר שלב. # אל תתמקד במערכות שאינן בבעלותך או בשליטתך המפורשת.

על ידי שמירה על PoC בסביבה מבוקרת (VM מקומי, מכולה או מעבדה ייעודית), ניתן לחקור בבטחה את השפעת הפגיעות מבלי לסכן נתונים או תשתית אמיתיים.

כיצד לזהות ניצול אפשרי

איתור ניצול של CVE-2025-12762 מחייב יצירת מתאם שחזור אירועים ב-pgAdmin עם פעילות מערכת חריגה על המארח.

בצד המארח, בדקו את יומני המערכת ההפעלה, EDR וכלי ניטור התהליכים. חפשו תהליכי מעטפת או פקודות המופיעים בסמיכות זמנית לפעולות השחזור של pgAdmin. כל הפעלה בלתי צפויה של מעטפות, מתורגמנים לתסריטים, כלי הורדה או כלי ארכיב במהלך שחזור מסד נתונים צריכה להיחשב כחשודה ביותר. (siteguarding.com)

בצד pgAdmin, בדוק את יומני היישום כדי לזהות:

- שחזור פעולות שיוזמו על ידי משתמשים או חשבונות שירות חריגים

- ניסיונות שחזור מרובים מאותו משתמש בתוך פרק זמן קצר

- משחזר ממיקומים לא צפויים (לדוגמה, ספריות העלאה זמניות, שיתופים חיצוניים או ארכיונים שסופקו על ידי המשתמש)

התאמת יומני השחזור של pgAdmin עם חריגות ברמת המארח היא לרוב הדרך הטובה ביותר להבחין בין פעילות תמימה לבין שרשרת ניצול המנצלת את CVE-2025-12762.

טלמטריה ברשת ויומני DNS יכולים להוסיף שכבה נוספת. אם אירוע שחזור מתאים לחיבורים יוצאים לדומיינים או כתובות IP לא מהימנים (לדוגמה, כחלק מהורדת כלי שלב שני), זהו אינדיקטור חזק לכך שהשחזור שימש כ"דלת אחורית" ולא כפעולת תחזוקה שגרתית. (אבטחת סייבר יומית)

הקלה מיידית וחיזוק לטווח ארוך

התיקון העיקרי ל-CVE-2025-12762 ברור: שדרג את pgAdmin 4 לגרסה 9.10 או מאוחרת יותר. פעולה זו מסירה את ההתנהגות הפגיעה במודול השחזור וסוגרת את וקטור ה-RCE הישיר. (תובנות יזומות)

לפני שניתן יהיה להטמיע את השדרוג במלואו — או כאמצעי הגנה מעמיק — על ארגונים ליישם מספר בקרות נוספות:

ראשית, הקשחת הגישה למצב שרת. הגבל את הגישה למצב שרת pgAdmin לרשתות מהימנות או VPN; אכוף אימות חזק ובקרת גישה מבוססת תפקידים; והפחת את מספר המשתמשים או גורמי השירות המורשים לבצע פעולות שחזור.

שנית, התייחס לדמפים בפורמט PLAIN כקלט לא מהימן. גם אם מקורם הוא "פנימי", יש לאכוף בקרות כגון אימות בדיקת סיכום, חתימת קבצים או צינורות מבוקרים ליצירה ואחסון של קבצי דמפ. במידת האפשר, יש להגביל את תהליכי השחזור לפורמטים ותהליכים החשופים פחות לבניית פקודות הנשלטות על ידי המשתמש. (חדשות אבטחת סייבר)

שלישית, החל בידוד ברמת המארח. הפעל את pgAdmin על מארחים או מכולות מחוזקים עם הרשאות מצומצמות וסנדבוקסינג חזק (AppArmor, SELinux, systemd sandboxing או בידוד מכולות). אם מתרחשת ניצול, שכבות אלה מגבילות את רדיוס ההשפעה ומקשות על תנועה לרוחב.

לבסוף, שלבו את CVE-2025-12762 בקובץ ה- תוכנית לניהול פגיעות: ודא שהוא מופיע בהודעות פנימיות, במדיניות הסריקה וב-SLA של התיקונים. עקוב אחר החשיפה באופן מפורש במקום להסתמך על שדרוגים אד-הוק.

שימוש ב-Penligent לשכפול ואימות בטוחים של CVE-2025-12762

לצוותי אבטחה ומהנדסי אבטחה התקפיים, לא די בקריאה על CVE-2025-12762. לעתים קרובות יש צורך לשחזר את הבעיה, להדגים את ההשפעה על בעלי העניין ולאמת את יעילות התיקונים — מבלי לבזבז ימים על יצירת מטעני ניצול באופן ידני.

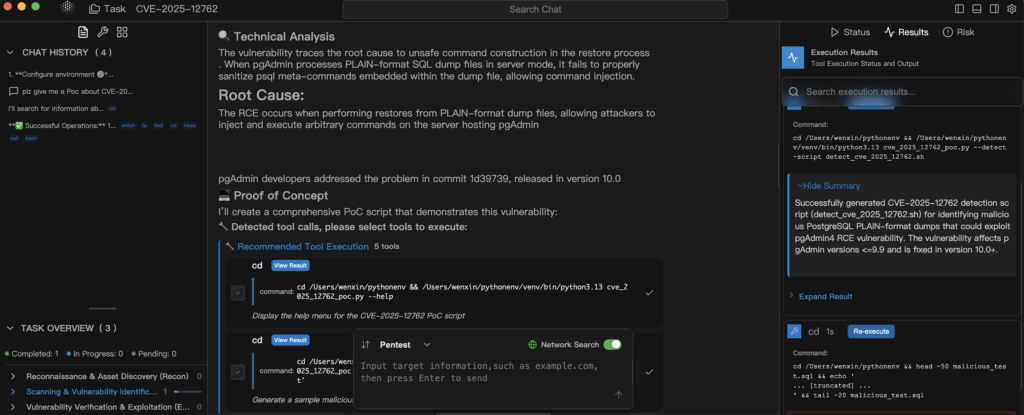

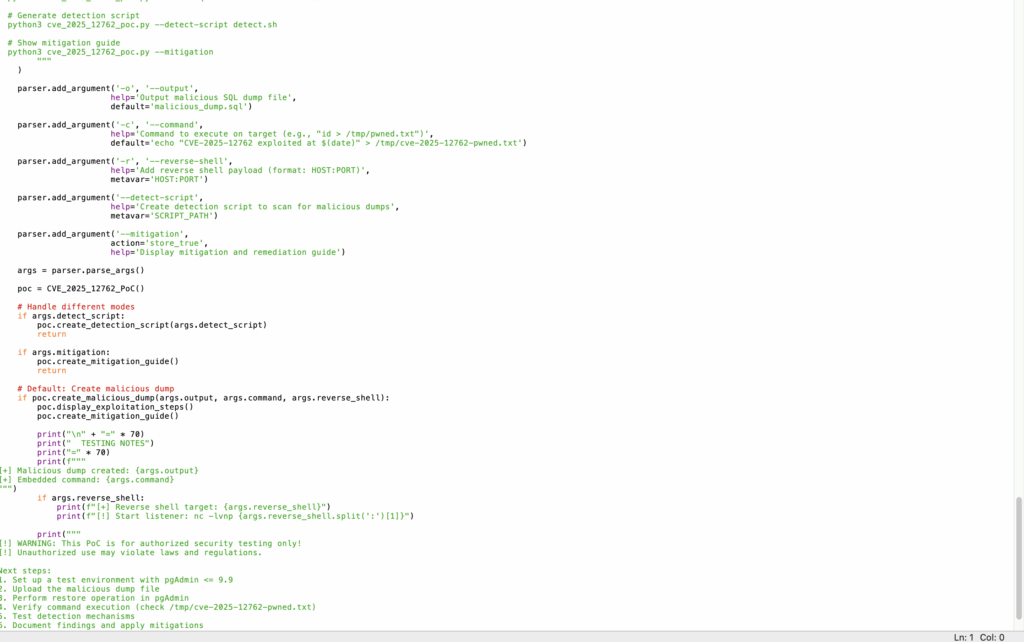

זה המקום שבו Penligent, פלטפורמת בדיקת חדירות מבוססת בינה מלאכותית, יכולה להאיץ את זרימת העבודה. במקום לכתוב את ה-PoC באופן ידני מאפס, ניתן להתייחס לפגיעות כאל מקרה בדיקה בצינור חוזר:

תתחיל בהגדרת סביבת מעבדה המשקפת את פריסת pgAdmin האמיתית שלך: אותה גרסה (≤ 9.9), תצורת מצב שרת וטופולוגיית רשת דומה. בתוך Penligent, תן לסוכן את מזהה CVE (CVE-2025-12762) ותיאור ברמה גבוהה — "RCE בעת שחזור קבצי דמפ PostgreSQL בפורמט PLAIN במצב שרת pgAdmin". לאחר מכן, ה-AI מחבר כלים כדי לאסוף פרטים טכניים ציבוריים ולסנתז מבנה PoC מועמד לדמפ PLAIN זדוני.

משם, Penligent יכול ליצור באופן אוטומטי מטען PoC מותאם אישית ותוכנית ביצוע שלב אחר שלב, כולל אופן ההעלאה והפעלת השחזור באמצעות ממשק המשתמש האינטרנטי של pgAdmin. במקום להריץ קוד באופן עיוור, אתה נשאר מעורב בתהליך: בודק את המטען המוצע, מתאים את פרמטרי הסביבה ומאשר שהניצול פועל רק בתוך המעבדה שבשליטתך.

לאחר אימות הניצול, Penligent יכולה לעזור לכם להפוך את התרגיל ל בדיקת רגרסיה. לאחר השדרוג ל-pgAdmin 9.10+ או עיצוב מחדש של זרימת העבודה לשחזור, תוכלו להריץ מחדש את אותו תרחיש PoC. אם הניצול כבר לא מביא לביצוע קוד, הפלטפורמה רושמת את ההפחתה המוצלחת. אם הוא עדיין עובד (למשל, עקב תצורה שגויה של מופע או שדרוג שלא בוצע), Penligent מסמן את הסיכון הנותר ועוזר לכם לאתר את הסביבה שעדיין פגיעה.

על ידי שילוב של פיגומי PoC שנוצרו על ידי בינה מלאכותית עם פיקוח אנושי, Penligent מאפשרת לצוותים לפעול מהר יותר מתוקפים אופורטוניסטים — לאתר, לנצל ולהסיר פגיעויות כמו CVE-2025-12762 בצורה מובנית וניתנת לבקרה.

התמונה הגדולה: לקחים עבור אוטומציה מבוססת מסדי נתונים ובינה מלאכותית

CVE-2025-12762 הוא תזכורת לכך ש כלי ניהול הם חלק ממשטח התקיפה שלך, ולא רק משטח נוח לשימוש. pgAdmin 4 נועד להפוך את ניהול PostgreSQL לפשוט יותר וחזק יותר, אך מורכבות ובדיקת קלט לא מספקת עלולות להפוך את העוצמה הזו לרעתך. (siteguarding.com)

הפגיעות קשורה גם למגמה רחבה יותר: ככל שארגונים מאמצים אוטומציה מבוססת בינה מלאכותית—כולל טייסים משניים וגורמים המנהלים תשתיות, מאגרי נתונים וכלים אבטחה—מספר השכבות הממירות את "כוונת המשתמש" ל"פקודות מערכת" גדל באופן דרמטי. בין אם שכבות אלה נמצאות בתוך pgAdmin, גורם בדיקת חדירות AI או מערכת CI/CD, כולן חייבות להיות מתוכננות מתוך הנחה ש:

- קובצי גיבוי ותוצרי תצורה אינם אמינים מטבעם

- כל נתיב נתונים המושפע על ידי המשתמש בפקודות shell הוא וקטור הזרקה פוטנציאלי.

- אוטומציה בעלת הרשאות גבוהות צריכה להיחשב כתשתית קריטית

לצוותי מסדי הנתונים, האבטחה והפלטפורמות, יש אפוא שתי משימות. ראשית, לתיקון ולחיזוק: העבר את כל מופעי pgAdmin לגרסה קבועה, הגבל את מצב השרת ונעל את תהליכי העבודה לשחזור. שנית, הפעלת בדיקות: השתמש בפלטפורמות כמו Penligent כדי ליצור, להפעיל ולבצע מחדש תרחישי ניצול עבור CVE קריטיים, כך שפגיעויות כמו CVE-2025-12762 יאותרו, יודגמו ויוסרו לפני שתוקפים יוכלו לשלב אותן לתקרית אמיתית.