המחקר העדכני ביותר בנושא Fluent Bit צריך לגרום לכל מהנדס תשתית ענן או בינה מלאכותית להרגיש מעט לא בנוח. חמישה CVE חדשים בסוכן הרישום והמטריקות הפופולרי יכולים להיות משולבים כדי לעקוף אימות, לכתוב קבצים שרירותיים באמצעות מעבר נתיב, לגרום לעומס יתר במאגר הערימה ולתפעל בשקט תגיות על הכבל. בתנאים הנכונים, זה מעביר אותך כל הדרך מ הזרקת יומן לא מאומת אל ביצוע קוד מרחוק וחטיפת טלמטריה מלאה. (חדשות ההאקרים)

זה לא רכיב נישה. Fluent Bit מוטמע ב- מיליארדי מכולות והוא הוטמע יותר מ-15 מיליארד פעמים, עם מיליוני הורדות מדי שבוע. הוא מותקן על צמתים של Kubernetes, על מוצרי Kubernetes מנוהלים של חברות היפר-סקלר, ובאשכולות AI שמעבירים יומני צמתים של GPU בחזרה למערכות מרכזיות. (אבטחת אוליגו)

אם אכפת לכם מבדיקות חדירה, אימות אבטחה אוטומטי או בטיחות תשתית AI, עליכם להתייחס ל-Fluent Bit כאל חלק ממשטח ההתקפה שלך, לא רק אינסטלציה.

מה Fluent Bit באמת עושה ולמה זה בעיה

Fluent Bit הוא סוכן טלמטריה קומפקטי לאיסוף, עיבוד והעברת יומנים ומדדים. הוא מקבל נתונים ממקורות כגון in_tail, in_http, in_splunk, ב-elasticsearch, in_docker, ו in_forward, ממיר את הנתונים, ואז מנתב אותם לפלטים כמו קובץ, קדימה, elasticsearch, קפקא, או נקודות קצה של ספקי ענן.

שני מאפיינים הופכים את Fluent Bit לאטרקטיבי עבור תוקפים:

- זה פועל בכל מקום. SecurityWeek, CSO Online ואחרים מדגישים כי Fluent Bit הוא כעת רכיב ברירת מחדל במערך Kubernetes מנוהל ובפלטפורמות ענן רבות — אם אתם פורסים קונטיינרים בקנה מידה גדול, סביר להניח שיש לכם אותו, לעתים קרובות פעמים רבות. (eSecurity Planet)

- לעתים קרובות הוא פועל עם הרשאות נרחבות. כדי לקרוא ביעילות את יומני המארח ויומני המכולה, הוא נפרס לעתים קרובות כ-DaemonSet עם התקנות hostPath וגישה לספריות רגישות. בסביבות ישנות או שהוגדרו באופן שגוי, הוא עשוי אפילו לפעול כ-root.

שילוב זה — נוכח בכל מקום ונהנה מפריבילגיות — פירושו שתקלה לוגיסטית בשכבת הרישום עלולה להפוך במהרה ל נקודת בקרה עבור כל האשכול.

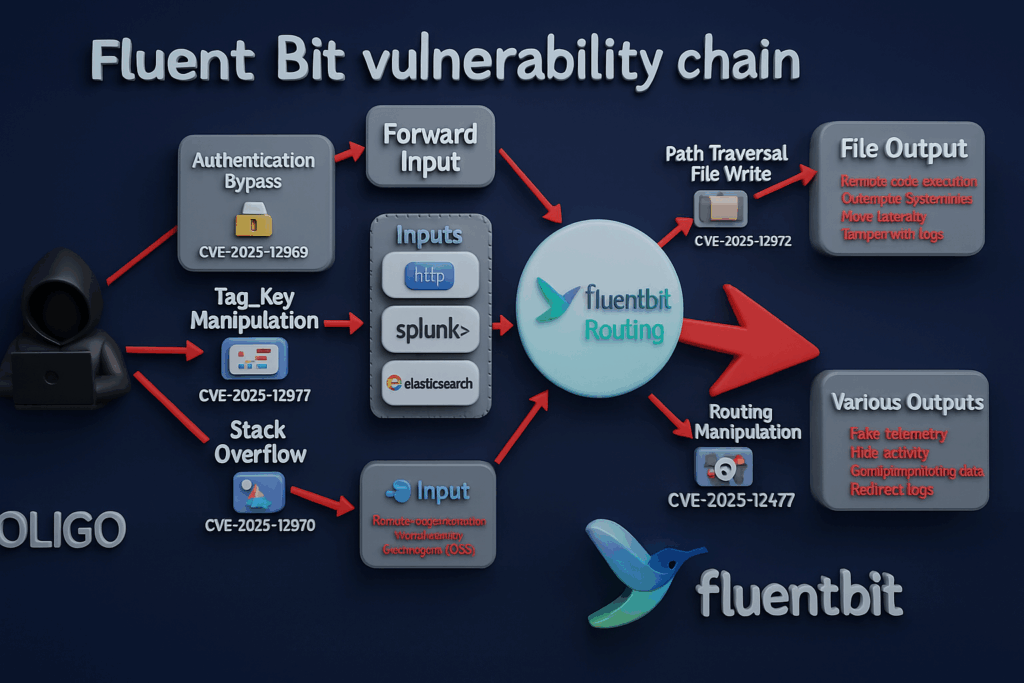

שרשרת הפגיעות הנוכחית של Fluent Bit

חוקרים ב-Oligo Security וב-CERT/CC חשפו שרשרת של חמש פגיעויות המשפיעות על Fluent Bit, הנעקבות כעת ב-VU#761751 ובמספר רשומות CVE. (אבטחת אוליגו)

סיכום חמשת ה-CVE

| CVE | רכיב | פגם ליבה | השפעה ראשונית |

|---|---|---|---|

| CVE-2025-12972 | קובץ_יציאה תוסף | משתמש בבלתי מחוטא תגית ערכים להפקת שמות קבצים פלט; כאשר קובץ מושתק, רצפים של מעבר נתיבים כמו ../ בתגיות מכובדות | כתיבה/החלפה שרירותית של קבצים מחוץ לספרייה המיועדת לכך; זיוף יומנים ופוטנציאל RCE בשילוב עם נתיבי קבצים ניתנים להפעלה או קבצי תצורה (CVE) |

| CVE-2025-12970 | in_docker קלט | extract_name() מעתיק שמות מכולות למאגר ערימה בגודל קבוע ללא בדיקות אורך | עודף במאגר הערימה; תוקף שיכול ליצור או לקרוא למכלים יכול לגרום לקריסת הסוכן או להפעיל קוד במארח (אבטחת אוליגו) |

| CVE-2025-12969 | in_forward קלט | משתמשי אבטחה האימות אינו נאכף באופן עקבי בתצורות מסוימות | עקיפת אימות: תוקף מרוחק עם גישה לרשת יכול לשלוח נתונים לא מאומתים דרך Forward, להזריק יומנים מזויפים ולהציף מערכות (NVD) |

| CVE-2025-12977 | נגזרת תגיות | אימות לא תקין של תגיות שמקורן בשדות הנשלטים על ידי המשתמש; מאפשר שורות חדשות, רצפים חוציים, תווי בקרה | משחית יומנים וניתוחים במורד הזרם; יכול לסייע בהסוואת פעילות או בשיבוש צינורות ניתוח (מרכז התיאום CERT) |

| CVE-2025-12978 | in_http, in_splunk, ב-elasticsearch קלטות | tag_key האימות נכשל באכיפת התאמת אורך המפתח המדויק; מקבל קידומות תגיות כהתאמות | זיוף תגיות ומניפולציה של ניתוב: קלטות מתוכננות בקפידה יכולות לנתב רשומות ליעדים לא מכוונים (NVD) |

מאמרים בנושא אבטחה מאת eSecurity Planet, CSO Online ואחרים מדגישים כולם את אותו הנושא: אלה הם פגיעויות במישור הנתונים התוקפים את האופן שבו Fluent Bit מטפל בתגים, שמות קבצים ואימות קלט, ולא רק את ממשק הניהול שלו. (eSecurity Planet)

כיצד תוקף למעשה מקשר בין באגים אלה

שלב 1 – כנסו למטוס הטלמטריה

רוב התרחישים מניחים שהתוקף יש גישה לרשת לכניסת Fluent Bit (לדוגמה, Forward, HTTP, Splunk או Elasticsearch ingress), או היכולת להשפיע על שמות מכולות באמצעות צינור CI/CD או רישום שנפרץ. CERT/CC מזהיר במפורש כי רבים מהפגמים הללו דורשים "גישה לרשת למקרה Fluent Bit", אשר בסביבות מקוריות בענן פירושו לעתים קרובות "כל דבר ב-VPC או באשכול שיכול לתקשר עם DaemonSet לרישום". (מרכז התיאום CERT)

שלב 2 – הפיכת תגיות לפרימיטיב Write-What-Where (CVE-2025-12972)

הבאג במעבר בין נתיבים ב- קובץ_יציאה הוא ללא ספק המסוכן ביותר. כברירת מחדל, מפעילים רבים מגדירים את הפלט עם נתיב אך השמט קובץ, ומאפשר ל-Fluent Bit לסנתז שמות קבצים מתגים. מכיוון שערכי התגים אינם מנוקים בעת בניית שם הקובץ, תוקף שיכול לשלוט בתגים יכול להזריק ../ רצפים לעיון בספריות וכתיבת יומנים במיקומים שרירותיים. (CVE)

ברגע שתוכל לכתוב קבצים שרירותיים ולשלוט באופן חלקי בתוכנם, תוכל:

- החלף סקריפטים של shell, משימות cron או קבצי יחידת systemd.

- הנחת קבצי shell או קטעי תצורה בספריות שנטענות מאוחר יותר על ידי שירותים אחרים.

- לערוך שינויים ביומנים הקיימים כדי למחוק את עקבות הפריצה.

מספר ניתוחים מצביעים על כך שבפריסות מציאותיות הדבר חורג מעבר לבעיות של תקינות ויכול להוביל ל הפעלת קוד מרחוק אם הקבצים שהוחלפו יבוצעו. (המרשם)

שלב 3 – ביצוע קוד על הסוכן (CVE-2025-12970)

עומס יתר בערימה ב- in_docker מעניק לתוקפים שיכולים להשפיע על שמות המכולות נתיב ישיר יותר. ה- extract_name() עוזר מעתיק שמות מכולות למאגר קבוע של 256 בתים ללא בדיקת גבולות; שם שאורכו עולה על 256 בתים גורם לעומס יתר במאגר. (eSecurity Planet)

מנקודת מבט של ניצול, אתה מקבל פרימיטיב באותו מארח שבו פועל Fluent Bit — שהוא בדרך כלל הצומת שבו מתוזמנים עומסי עבודה מרובים. Oligo ו-CSO מציינים ששתלטות על סוכן הרישום מאפשרת לתוקפים להסתיר את פעילותם, להתקין דלתות אחוריות ולהתמקם עמוק יותר בתוך האשכול. (אבטחת אוליגו)

שלב 4 – הסתתרות לעין כל באמצעות מניפולציה של תגיות (CVE-2025-12977 ו-12978)

עם פרימיטיבים לכתיבת קבצים ועומס יתר, ה-CVEs הקשורים לתגים מספקים הסתרה:

- CVE-2025-12978 מאפשר זיוף תגיות על ידי טיפול בקידומת כבתאמה מלאה ב-

tag_keyאימות. זה מאפשר לרשומה זדונית להתחזות כאילו היא הגיעה מרכיב מהימן. (NVD) - CVE-2025-12977 מאפשר לתוקפים להזריק תווי בקרה ושורות חדשות לתגיות שמקורן בשדות הנשלטים על ידי המשתמש, ובכך לבלבל את מפרשי הנתונים במורד הזרם ולמזג אירועי יומן מרובים. (ניתוח תוכנות זדוניות, חדשות ואינדיקטורים)

שלבו את כל אלה ותוכלו לנתב מחדש, לעצב מחדש ולשחית באופן סלקטיבי היומנים שעליהם מסתמכים המגינים.

שלב 5 – ניצול פערים באימות קדימה (CVE-2025-12969)

לבסוף, CVE-2025-12969 פותח פרצה בהיקף. כאשר in_forward מוגדר עם משתמשי אבטחה במובנים מסוימים, התוסף אינו מצליח לאכוף את האימות בפועל. מבחוץ הוא נראה נעול; בפועל, כל מי שיש לו גישה לרשת ליציאת Forward יכול לשלוח יומנים. (NVD)

זה הופך את הזרקת אירועים מזויפים, הצפת מערכות התראה או שליחת פעימות לב תמימות מסוג "הכל בסדר" בזמן שמתבצע התקפה אמיתית במקום אחר, למשימה טריוויאלית.

מדוע זה חשוב במיוחד עבור AI וערימות מקוריות בענן

אם אתם מריצים עומסי עבודה של בינה מלאכותית, במיוחד LLM ו-inference clusters הכבדים על GPU, Fluent Bit לרוב מגרד יומנים מ- צמתים שמארחים גם שרתים מודל, מסדי נתונים וקטוריים או סביבות ריצה של סוכנים. סוכן רישום שנפרץ בקרבת עומסי עבודה אלה הוא נקודת התחלה טבעית.

פגמים חדשים אלה נובעים גם מבעיות ישנות יותר, כגון CVE-2024-4323 "כורת עצים לשוני", באג בשרת HTTP של Fluent Bit שאפשר מניעת שירות וחשיפת מידע פוטנציאלית. ספקים רבים החלו לאפיין את התוסף של Fluent Bit ואת הטיפול בתגים כנקודת תורפה חוזרת ולא כטעות חד-פעמית. (Botcrawl)

במילים אחרות, אם מודל האיומים שלכם כבר כולל תקיפת שרשרת האספקה ותנועה רוחבית נגד תשתית ה-LLM שלכם, Fluent Bit שייך כעת לאותה קטגוריה "בעלת ערך גבוה" כמו בקר הכניסה או רשת השירותים שלכם.

איתור ומיון: מאיפה להתחיל

מלאי טביעת הרגל של Fluent Bit

ב-Kubernetes, ניתן לזהות במהירות את כל הפודים שמריצים את Fluent Bit ואז לבדוק את הגרסאות שלהם:

# רשימת פודים ותמונות מכולות המכילות 'fluent-bit' kubectl get pods -A -o jsonpath='{range .items[*]}{.metadata.namespace}{" "}{.metadata.name}{" "}{.spec.containers[*].image}{"\\n"}{end}' \\

| grep -i 'fluent-bit' # בדוק את הגרסה בתוך פוד ספציפי kubectl exec -n logging fluent-bit-abc123 -- fluent-bit --version

השווה את הממצאים שלך עם הערות המהדורה של ההפצה שלך והגרסאות המכילות תיקונים. CERT/CC ו-JPCERT מתייחסים שניהם 4.1.0+ כולל תיקונים לשרשרת חמשת ה-CVE; ספקים רבים מבצעים סטנדרטיזציה על 4.1.1. (מרכז התיאום CERT)

חפשו סימנים התנהגותיים

עוד לפני התיקון, ניתן לסרוק את:

- קריסות בלתי צפויות של Fluent Bit או סערות של הפעלה מחדש (אפשרות לעומס יתר או קלט פגום).

- שינויים פתאומיים ב

קובץמיקומי פלט או הופעת קבצי יומן בספריות לא רגילות. - תגיות המכילות

../, שורות חדשות או תווים שאינם ניתנים להדפסה. - העבר חיבורים מטווחי IP חריגים או עמיתים לא מאומתים.

אלה הם סימנים חלשים בפני עצמם, אך כאשר הם מצטברים יחד הם מעידים על כך שמטוס הכריתה כבר נמצא תחת לחץ.

תיקון וחיזוק: לא רק עדכון גרסה

תיקון לגרסאות בטוחות

הצעד שאינו נתון למשא ומתן הוא שדרוג לגרסאות ספק המשלבות תיקונים עבור CVE-2025-12969, 12970, 12972, 12977 ו-12978—בדרך כלל Fluent Bit 4.1.1 ואילך. בדוק את הערות המהדורה של ספק הענן שלך או את הערוץ מהדורות Fluent Bit GitHub לאשר. (מרכז התיאום CERT)

ההשקות צריכות להתבצע בדיוק כמו כל רכיב תשתית קריטי אחר: התחילו עם אשכול שאינו מיועד לייצור, ודאו שהניתוב של היומנים והנפח נראים תקינים, ואז העבירו את השינויים לכל הסביבות.

תיקון תבניות תצורה מסוכנות

תיקון באגים פותר את הבעיות המיידיות, אך תצורה מאובטחת היא זו שמונעת מהסיבוב הבא להפוך לאותו סיפור.

- הפסק להפיק שמות קבצים מתגים. השתמש במפורש

קובץשמות ובקרה הדוקהנתיבעבורקובץ_יציאה. - הפעל TLS ואימות עבור כניסות רשת בעקבות Fluent Bit הנחיות בנושא אבטחת תחבורה.

- הרכיב את התצורות כקריאה בלבד. הימנעו ממתן גישה לכתיבה ל-Fluent Bit לספריות המכילות סקריפטים, קבצי יחידה או קבצים בינאריים.

- הגבל מקורות תגיות. אל תזין מחרוזות שסופקו על ידי המשתמש ישירות לתגיות או

tag_keyשדות ללא רשימות לבנות של אורך ותווים.

בטוח יותר קובץ התוצאה עשויה להיראות כך:

[OUTPUT] שם קובץ התאמה kube.* נתיב /var/log/fluentbit/out קובץ kube.log # מפורש, לא נגזר מתגית פורמט json_lines Rotate_Wait 60

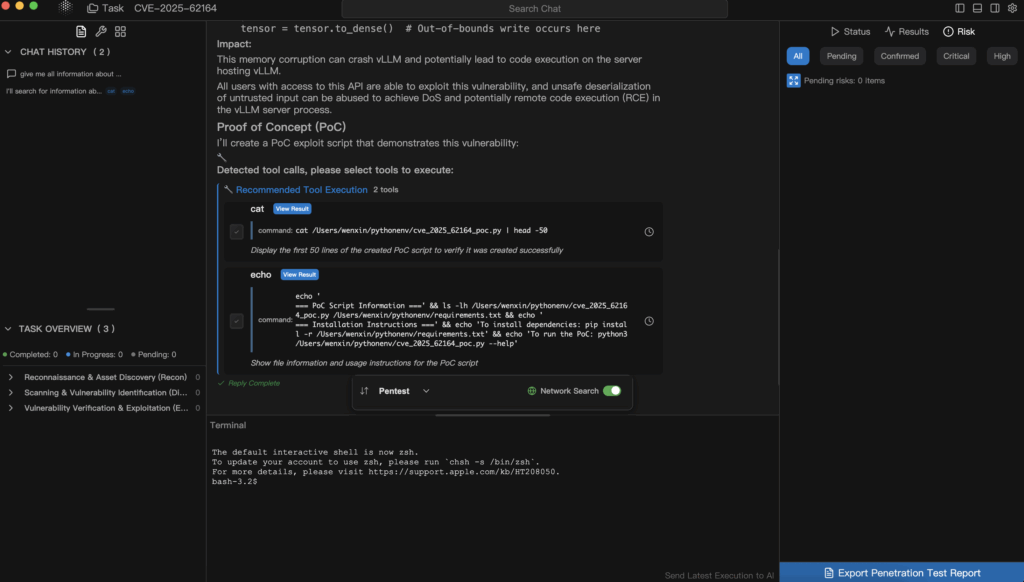

שילוב Fluent Bit בבדיקות חדירות אוטומטיות עם Penligent

עבור פלטפורמת בדיקת חדירות סוכנתית עם מעורבות אנושית כמו Penligent, Fluent Bit הוא בדיוק סוג הנכס שצריך להיות מודל באופן מפורש בגרף ההתקפה, ולא להיחשב כרעש רקע.

בפעילות טיפוסית של Penligent נגד אשכול Kubernetes או AI, זרימת העבודה עשויה להיראות כך:

מיפוי גילוי וחשיפה

הסוכנים מונים תחילה את מופעי Fluent Bit, הגרסאות ותצורות התוספים. באמצעות עדכוני CVE ו-CERT, הם מסמנים צמתים שבהם in_forward, in_docker, או קובץ_יציאה קיימים בגרסאות המושפעות משרשרת חמשת ה-CVE או מבעיות ישנות יותר כמו CVE-2024-4323. (מרכז התיאום CERT)

ניצול מבוקר ברפליקה מבודדת

במקום לשגר תעבורה של ניצול לרשת הייצור, Penligent יכולה לשכפל צמתים ייצוגיים לרישום יומנים לתוך סביבת sandbox. שם, הסוכנים מתאמנים:

- מעבר נתיב מבוסס תגיות נגד

קובץ_יציאה. - שמות מכולות ארוכים מדי המכוונים

in_docker. - תעבורה מזויפת ללא אישורים.

תוצאות כגון קריסות סוכנים, שינויים בנתיבי קבצים ופגיעה ביומנים נלכדות כ ראיות, ולא רק ממצאים תיאורטיים.

דיווח מבוסס ראיות ונהלי תגובה מחמירים

לבסוף, Penligent מאגד את כל המידע לדוח שצוותי SRE והפלטפורמה שלכם יכולים לפעול על פיו: אילו אשכולות חשופים, אילו תצורות מסוכנות, עד כמה תוקף יכול להגיע כיום, ואיך נראה המערכת לאחר שדרוג תמונות והידוק התצורה. זה מעביר את השיחה מ "ל-Fluent Bit יש CVE" אל "כך בדיוק ניתן לעשות שימוש לרעה ב-Fluent Bit בסביבתנו, וכך פעלנו כדי לסגור את הדרכים הללו."

נקודות מרכזיות

Fluent Bit כבר אינו פרט שולי. עם CVE-2025-12969, 12970, 12972, 12977 ו-12978, סוכן הרישום עצמו הופך לנקודת כניסה אפשרית עבור תוקפים מרחוק, וכלי רב עוצמה להסתרת עקבותיהם ברגע שהם נכנסים. (מרכז התיאום CERT)

עבור מהנדסים העובדים על פלטפורמות ענן או בינה מלאכותית, המסר הוא פשוט:

- בצעו מלאי ותיקנו את פריסות Fluent Bit שלכם.

- התייחסו לסוכני טלמטריה כאל נכסים מדרגה 1 במודל האיומים שלכם.

- השתמש בבדיקות אוטומטיות ומבוססות ראיות — בין אם באמצעות Penligent או באמצעות הכלים שלך — כדי לאמת שהתיקונים וצעדי החיזוק אכן פועלים.

היומנים כבר אינם רק משמשים כצופים. בשנת 2025, שכבת הרישום היא חלק משדה הקרב.