משמעות OAST מוזכרים יותר ויותר בשיחות על אבטחת סייבר מודרנית, ככל שארגונים מסתגלים לפגיעויות שמתחמקות מזיהוי מסורתי. במאמר זה, אנו מתמקדים ב משמעות OAST כמושג מרכזי באבטחת יישומים מודרנית—בדיקות אבטחת יישומים מחוץ לתחום—ולהסביר את הרלוונטיות שלו, איך הוא עובד, כלים נפוצים, מקרי שימוש באיומים, שיטות הגנה, ודוגמאות לקוד התקפה וצמצום נזקים שניתן להריץ או להתאים באופן ישיר. רמת פירוט זו מותאמת ל מהנדסי בינה מלאכותית ואבטחה מנוסים בניית או הגנה על מערכות מורכבות.

מהי המשמעות של OAST בתחום האבטחה?

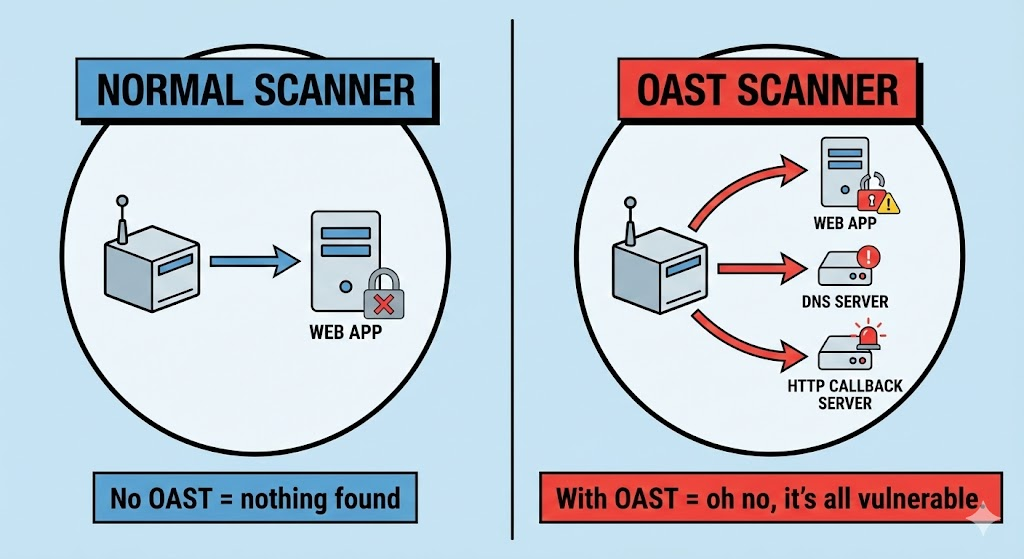

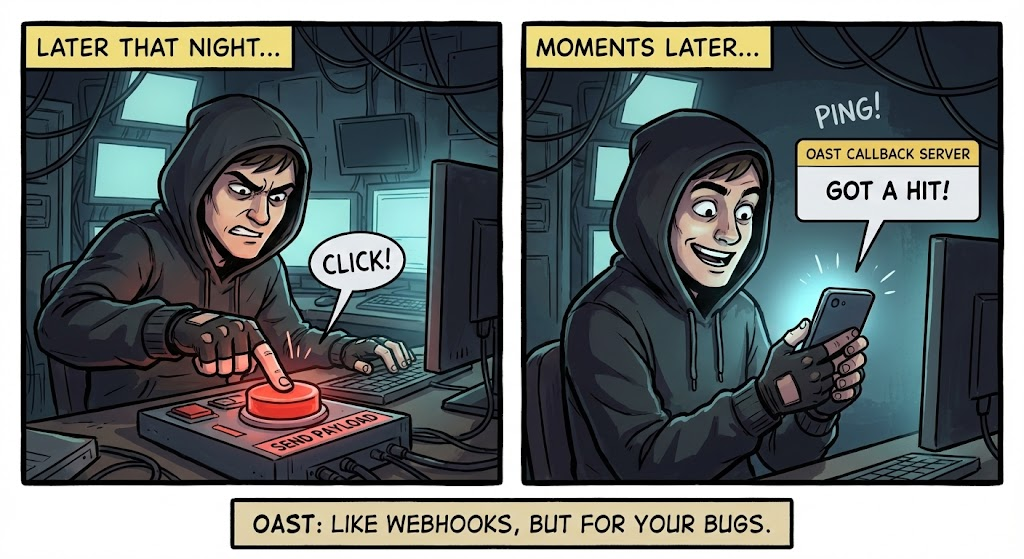

OAST (בדיקת אבטחת יישומים מחוץ לתחום) היא מתודולוגיית בדיקה המזהה נקודות תורפה על ידי תצפית באינטראקציות המתרחשות מחוץ למחזור הבקשות/תגובות הרגיל של יישום. בדיקות אבטחת יישומים דינמיות מסורתיות (DAST) מסתמכות על תגובות המוחזרות ישירות לבודק, אך פגיעויות רבות — כמו הזרקת SQL עיוורת, SSRF עיוורת או XSS עיוורת—אינם באים לידי ביטוי בתגובות נורמליות. OAST פועל על ידי הזרקת מטען שמפעיל חזרה לשרת חיצוני הנשלט על ידי הבודק, המאשר את קיומה של פגיעות כאשר מתרחשת אינטראקציה מחוץ לתחום. Oast+1

בכלי סריקת אבטחה כמו ZAP ו-Burp Suite, OAST הפך לתכונה מרכזית המשפרת באופן משמעותי את זיהוי הפגיעות העיוורות. Edgescan+1

כיצד פועל OAST: מכניקה ופרוטוקולים

בדיקות OAST כוללות בדרך כלל את המרכיבים הבאים:

- תחום/תת-תחום אינטראקציה ייחודי – תחום פתרון הקשור באופן ייחודי למחזור בדיקות זה, לרוב משירות OAST כגון Interactsh.

- הזרקת מטען – מטען זדוני או מבחן המכיל את אותו דומיין ייחודי.

- שרת ניטור – המערכת החיצונית רושמת כל אינטראקציה נכנסת (שאילתת DNS, בקשת HTTP, אירוע SMTP וכו').

- לוגיקת אישור – החזרה או איתות מוכיחים שהיישום עיבד את הנתונים. HAHWUL

ערוצי תגובה נפוצים בבדיקות OAST

| ערוץ | איך זה עובד | מדוע זה חשוב |

|---|---|---|

| DNS | האפליקציה היעד גורמת לשאילתת DNS לשרת OAST | פועל גם בסביבות יוצאות מוגבלות |

| HTTP(S) | היעד מבצע בקשת אינטרנט לדומיין OAST | מאשר אינטראקציה עמוקה יותר |

| SMTP / LDAP / SMB / אחרים | פרוטוקולים שונים לנתוני אינטראקציה עשירים יותר | מזהה סוגים שונים של פגיעויות |

דבר זה מאפשר ל-OAST לחשוף פגמים נסתרים שסורקים מסורתיים אינם יכולים לזהות, מכיוון שהם בודקים רק את נתיב הפרוטוקול הרגיל. סריקת קצוות

מדוע OAST הוא קריטי באבטחה מודרנית

על ידי שילוב OAST עם DAST, בודקים יכולים לאשר פגיעויות שאינן מייצרות תגובות נראות לעין ביישום, אך אכן גורמים לתופעות לוואי ניכרות בערוצי אינטראקציה חיצוניים.

PortSwigger מדגיש כי OAST היה מהפכני כאשר הוצג לראשונה באמצעות שיתוף פעולה עם Burp, המאפשר ל-Burp לזהות סוגים חדשים של פגיעות עיוורות, כגון Blind SQLi או Blind OS command injection. PortSwigger

בשנת 2025, חוקרי אבטחה זיהו גם גורם איום מתוחכם המפעיל תשתית OAST מותאמת אישית ב-Google Cloud כדי לסרוק ולנצל מעל 200 CVE שונים בקמפיינים בקנה מידה גדול, הממחיש כיצד ניתן לעשות שימוש לרעה בטכניקות OAST כאשר אוטומציה המונית פוגשת ניצול פגיעות. חדשות אבטחת IoT OT

כלים ופלטפורמות התומכים ב-OAST

כלי אבטחה מודרניים רבים כוללים תמיכה משולבת ב-OAST:

- תמיכת ZAP OAST: מאזינים מובנים לאינטראקציות DNS/HTTP(S) ושילוב עם BOAST, Interactsh וכו'. ZAP+1

- שותף ב-Burp Suite: מספק קריאות חוזרות OAST לזיהוי תנאים עיוורים. PortSwigger

- Interactsh: פלטפורמה פתוחה וחזקה לאינטראקציות OAST התומכת בפרוטוקולים רבים (DNS, HTTP, SMTP, LDAP, SMB, FTP). HAHWUL

- להתפאר: שרת שנועד לאסוף ולדווח על אירועי אינטראקציה OAST. ZAP

פלטפורמות אלה מסייעות למהנדסי אבטחה ללכוד שיחות חוזרות ולאשר פגיעויות מבלי להסתמך רק על ראיות בתוך הפס.

תרחישים מעשיים של OAST ומודלים של איומים

OAST שימושי במיוחד בזיהוי פגיעויות עיוורות, שבו תוקף יכול להפעיל פעולה בשרת — וההוכחה היחידה לכך היא שהשרת פנה לשירות חיצוני.

דוגמאות לכך כוללות:

- SSRF עיוור – השרת אינו מחזיר נתונים לתוקף, אלא מבצע בקשות HTTP/DNS יוצאות.

- הזרקת פקודה עיוורת – השרת מריץ קוד שמפעיל תעבורה יוצאת במקום להציג פלט.

- XSS עיוור – סקריפט מתמשך מפעיל התנהגות החזרה כאשר הוא מבוצע בהקשרים של הקורבן. סריקת קצוות

מגן ארגוני עשוי לראות התראה של AlphaSOC המציגה תעבורה יוצאת לדומיין OAST ידוע, המעידה על ניצול בלתי מורשה או תצורה שגויה. AlphaSOC

קוד לדוגמה: הדמיה וזיהוי OAST

להלן 5 דוגמאות לקוד התקפה/הגנה ישירה שהמהנדסים יכולים להתייחס אליו.

דוגמה 1: יצירת טריגר OAST DNS (התקפה)

לנזוף

# מטען זה יפעיל שאילתת DNS לשרת OAST curl <http://example.com?callback=uniqueid.oast.pro>

אם היעד מעבד כתובת URL זו ומבצע חיפוש DNS עבור uniqueid.oast.pro, שרת OAST יתעד את השאילתה.

דוגמה 2: ניטור OAST Callback עם Python

פייתון

מ-flask ייבוא Flask, request

app = Flask(**name**)

@app.route("/callback", methods=["GET"])

def callback():

הדפס("אינטראקציה OAST:", request.remote_addr, request.args)

החזר "", 200

app.run(host="0.0.0.0", port=8080)

פרוס שרת פשוט זה ורשום את הדומיין שלו עם ערך DNS כדי שישמש כמאזין OAST חיצוני.

דוגמה 3: רישום והתראה על תעבורת OAST

פייתון

ייבוא רישום

def log_oast_event(event):

logging.basicConfig(level=logging.INFO)

logging.info(f"OAST callback מ-{event['ip']} עם נתונים {event['data']}")

השתמש בתבנית זו כדי לשלב התראות החזרה בצינורות SIEM.

דוגמה 4: סינון תעבורה יוצאת (הגנה)

לנזוף

#Block דומיינים OAST נפוצים ברמת חומת האש iptables -A OUTPUT -d oast.fun -j DROP iptables -A OUTPUT -d oast.pro -j DROP iptables -A OUTPUT -d oast.site -j DROP

זה עוזר להפחית את מספר השיחות החוזרות הבלתי מורשות משרתים פנימיים.

דוגמה 5: דחיית דפוסי אינטראקציה לא אמינים

פייתון

# בודק בקשות מפושט

def is_untrusted_interaction(request):

אם "oast" ב-request.host:

החזר True

החזר False

שלבו פונקציה זו בלוגיקת WAF כדי לסמן ולחסום נקודות קצה חשודות של שיחות חוזרות.

אסטרטגיה הגנתית מעבר לקוד

אמנם בקרות ברמת הקוד הן חיוניות, אך מהנדסי אבטחה צריכים לאמץ הגנות הוליסטיות:

- בקרת תעבורה יוצאת – החל מדיניות של דחייה כברירת מחדל עבור חיבורים יוצאים עם כללי רשימת התרה.

- חסום דומיינים OAST ידועים בחומות אש היקפיות.

- ניטור תעבורת DNS ו-HTTP עבור דומיינים יוצאי דופן של החזרת שיחות הדומות למטעני OAST.

- שילוב OAST בתהליכי בדיקה (סריקת DAST + OAST) כדי לאתר באופן יזום פגיעויות סמויות.

חסימה רחבה של יציאה מפחיתה את ההשפעה של שיטות ניצול עיוורות כאשר יישומים מעבדים בטעות קלט לא בטוח. HAHWUL

OAST לעומת DAST/SAST מסורתי

| שיטת הבדיקה | מזהה פגמים סמויים | נדרש שרת חיצוני | מקרה שימוש טיפוסי |

|---|---|---|---|

| SAST | לא | לא | ניתוח תבניות קוד |

| DAST | מוגבל | לא | סריקה מבוססת תגובה |

| OAST | כן | כן | בדיקות מבוססות Callback/תופעות לוואי |

OAST משפר את הבדיקות הדינמיות על ידי חשיפת בעיות המתבטאות רק באמצעות תופעות לוואי מחוץ למחזור התגובה של HTTP.

קמפיינים בעולם האמיתי המשתמשים בטכניקות בסגנון OAST

מחקר שנערך לאחרונה חשף כי תשתית OAST פרטית המארחת ב-Google Cloud משמשים על ידי גורמים עוינים כדי לפגוע 200 CVEs בעזרת כלי סריקה משופרים ו-OAST callbacks. הדבר ממחיש כי תוקפים מנצלים יותר ויותר פגיעויות עיוורות בקנה מידה נרחב, ומדגיש את הצורך של המגנים לזהות דפוסים כאלה. חדשות אבטחת IoT OT

זה גם אומר שהמגנים עשויים להזדקק ל להבחין בין תעבורה לגיטימית של בדיקות אבטחה לדפוסי החזרה זדוניים, במיוחד כאשר התוקפים מחקים כתובות IP של ספקי ענן.

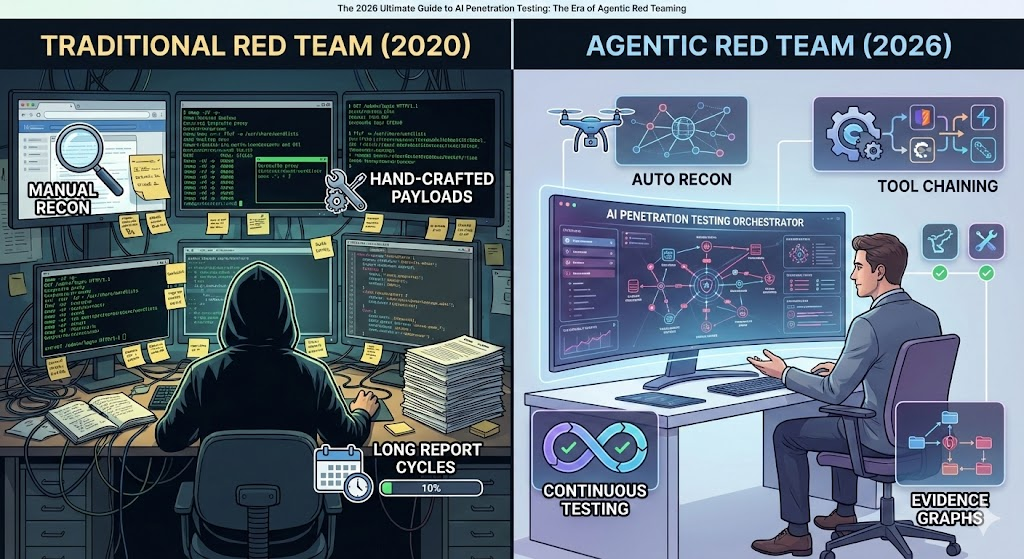

שילוב בדיקות אבטחה מבוססות בינה מלאכותית – Penligent

עבור צוותי הנדסה מודרניים, סורקים אוטומטיים מסורתיים עלולים לפספס פגיעויות סמויות עדינות. פלטפורמות כמו Penligent הוסף ערך על ידי:

- יצירת מטענים OAST בסיוע בינה מלאכותית עם דפוסים אדפטיביים

- מיפוי משטחי יישומים שבהם עלולות להתרחש אינטראקציות עיוורות

- קישור בין ראיות חוזרות בפרוטוקולים שונים כדי לתעדף סיכונים אמיתיים

- שילוב בדיקות OAST בצינורות CI/CD לצורך גילוי מוקדם

יכולות ה-AI של Penligent מסייעות לחשוף "אותות חלשים" של נקודות תורפה סמויות שקשה לאתר באמצעות כללים סטטיים, ובכך משפרות את אבטחת היישומים הכוללת.

סיכום

הבנה משמעות OAST—בדיקות אבטחת יישומים מחוץ לתחום (OAST)—הן חיוניות עבור מהנדסים הבונים יישומים מאובטחים. על ידי ניצול שיטות OAST לצד DAST ו-SAST, צוותי אבטחה יכולים לאתר פגיעויות עיוורות ואסינכרוניות שאינן נראות בסריקות מסורתיות המבוססות על תגובה. בעזרת כלים, שיטות קידוד ובקרות רשת מתאימים, מהנדסים יכולים לאתר ולהגן מפני טכניקות ניצול המסתמכות על קריאות חוזרות של OAST, ובכך לחזק את עמידות היישומים מול איומים מתפתחים.