יישומים מודרניים מסתמכים על ממשקי API יותר מתמיד — מאפליקציות סלולריות ועד מיקרו-שירותים ופלטפורמות ענן — מה שהופך את בדיקת ממשק API אבן יסוד של איכות פונקציונלית והבטחת אבטחה. בדיקות API אינן עוסקות רק בנכונות; הן עוסקות בחוסן תחת לחץ זדוני, תאימות למדיניות אבטחה ומוכנות לניסיונות ניצול בעולם האמיתי.

מדריך מקיף זה, המבוסס על מקורות סמכותיים וניסיון מעשי, נועד ל מהנדסי אבטחה, בודקי חדירות וצוותי אוטומציה מואצים על ידי בינה מלאכותית שצריכים להבין בדיקת ממשק API באופן מעמיק — איך זה עובד, מדוע תוקפים מכוונים אליו, אילו כלים ושיטות קיימים, וכיצד בינה מלאכותית יכולה לשפר את תהליכי הבדיקה והאיתור.

מהו בדיקת API ומדוע היא חשובה

בדיקת API הוא תהליך הבדיקה ממשקי תכנות יישומים כדי לאמת את התנהגות הפונקציונלית, הביצועים, התאימות, ובמיוחד את נכונות האבטחה. מכיוון ש-API משמשים כשכבות תקשורת מרכזיות בין שירותים ללקוחות, תקלות בשכבה זו עלולות להוביל להפרות חמורות, השבתות ושיבושים בעסקים.

על פי בדיקות API של IBM במבט כללי, בדיקות API מבטיחות שהלוגיקה של ה-backend מתנהגת כראוי תחת קלטות שונות, מגנה על הנתונים בצורה מאובטחת ומספקת תגובות עקביות בכל התרחישים.

בניגוד לבדיקות GUI או UI, בדיקות API מתבצעות באינטראקציה ישירה עם נקודות הקצה, מה שמאפשר לצוותים:

- אמת את נכונות התוצאות ואת עיצוב הנתונים

- תהליכי אישור בדיקות וניהול הפעלה

- דמה מקרים קיצוניים וקלט בלתי צפוי

- גלה פגיעויות כגון פגמים בהזרקה, BOLA/BFLA ושימוש לא נכון בלוגיקה

בהתחשב בכך ש-API הפכו לעמוד השדרה של מערכות מבוזרות ומיקרו-שירותים, דילוג על בדיקות אבטחה ותפקוד קפדניות כבר אינו אופציה — זהו סיכון עסקי.

טקסונומיה של בדיקות API: פונקציונליות, אבטחה ועוד

בדיקת API כוללת מספר רבדים. להלן סיווג ברמה גבוהה:

| קטגוריה | מטרה | התמקדות באבטחה |

|---|---|---|

| בדיקות תפקודיות | התאם את התפוקה הצפויה לכניסה | עומק אבטחה מינימלי |

| בדיקות אינטגרציה | אמת תקשורת בין שירותים | יכול לחשוף שימוש לא נכון בלוגיקה |

| בדיקות רגרסיה | ודא שהשינויים לא פוגעים בהתנהגות | בדיקות אבטחה בסיסיות |

| בדיקות ביצועים ועומס | אמת את הביצועים תחת עומס | איתור ספי DoS |

| בדיקות אבטחה | איתור נקודות תורפה ושימוש לרעה | גילוי פגיעות קריטית |

בדיקות אבטחה, באופן ספציפי, מנסות לחקות התנהגות התקפה אמיתית ולא רק קלט צפוי. זה כולל שימוש לרעה באימות/אישור, מניפולציה של פרמטרים, חטיפת הפעלה והזרקת מטען מסוכן.

בדיקות אבטחת API: טכניקות בסיסיות שהמהנדסים חייבים להכיר

בדיקות API המתמקדות באבטחה חורגות מהתנהגויות צפויות; הן מנסות לשחזר את האופן שבו תוקף בעולם האמיתי בודק ומנצל לרעה נקודות קצה. להלן טכניקות חיוניות המוזכרות על ידי רשויות בתחום אבטחת API:

בדיקות אימות ואישור

API משתמשים בדרך כלל ב-OAuth2, JWT, מפתחות API ולוגיקת אימות מותאמת אישית. הבדיקות חייבות לבחון:

- הנפקת אסימונים חלשה והשמעה חוזרת

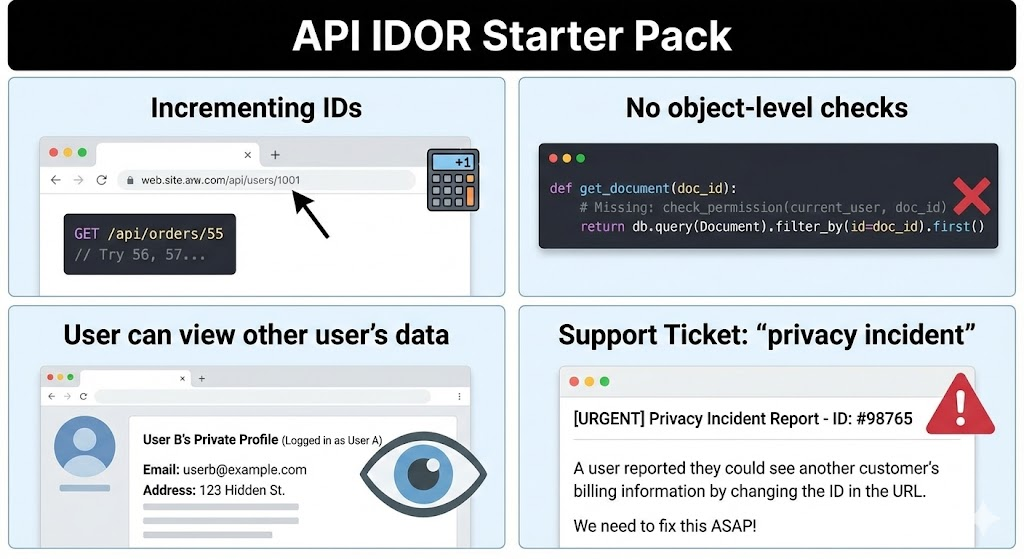

- אישור ברמת אובייקט שבור (BOLA)

- הרשאת רמת פונקציה שבורה (BFLA)

פגיעויות BOLA מאפשרות לעתים קרובות לגורמים זדוניים לגשת לנתוני משתמשים אחרים פשוט על ידי שינוי מזהים בבקשות (לדוגמה, /api/users/123 → /api/users/456).

- בדיקת קלט וזרימת נתונים

API חייבים להיות עמידים בפני פרמטרים פגומים, גדולים מדי או בלתי צפויים. הטכניקות לכך כוללות:

- פוזינג: שליחת קלט אקראי או למחצה מובנה בעל מבנה שגוי

- בדיקות חבלה בפרמטרים והפרת סכימות

- שימוש לרעה במבנה JSON ו-XML

בדיקות Fuzz מסייעות באיתור שגיאות קידוד או פגמים לוגיים שהניתוח הסטטי עלול לפספס.

בדיקות דינמיות ובדיקות בזמן ריצה

בדיקות אבטחת יישומים דינמיות (DAST) מתקשרות עם שירותי API פועלים כדי לחקות התנהגויות של תוקפים, לחשוף פגמים באימות, סיכוני הזרקה ותצורות אבטחה שגויות.

גילוי נקודות קצה ומלאי

התוקפים מונים תחילה את ממשקי ה-API לפני שהם משיקים מתקפות ממוקדות. שימוש בכלי גילוי כדי למצוא API צללים או זומבים מבטיח שנקודות קצה לא ידועות ייכללו בבדיקות האבטחה.

ניטור רציף ו-RASP

הגנה עצמית של יישומים בזמן ריצה (RASP) עוקבת אחר התעבורה בזמן אמת ומזהה התנהגויות מזיקות במהלך הביצוע, ומאפשרת זיהוי חריגות מעבר לבדיקות שנערכו לפני הפריסה.

תאימות ותקנים

התאם את בדיקות אבטחת ה-API למסגרות כגון 10 המובילים של OWASP בתחום אבטחת API ולנצל משאבים כמו מסגרת בדיקות אבטחת API של OWASP לכיסוי סטנדרטי.

כלי בדיקה אוטומטיים של ממשקי API

אוטומציה של בדיקות API מסייעת בהזזת CI/CD שמאלה, ומאפשרת שיתוף פעולה בין צוותי הפיתוח, האבטחה וה-DevOps. להלן קטגוריות של כלים נפוצים:

סורקים סטטיים או מבוססי מפרט

כלים הסורקים OpenAPI/Swagger או תיעוד כדי לזהות אי-התאמות בסכימה, הגדרות לא מאובטחות או בקרות חסרות.

כלים דינמיים וכלים לטשטוש

- JMeter — מציע יכולות עומס ו-fuzzing עבור ממשקי REST/HTTP. שימושי לבדיקות עומס ובדיקות גבולות הזרקה.

APIsec, StackHawk, Schemathesis — כלים המייצרים מקרי בדיקה מהגדרות API ומבצעים אותם ב-CI/CD.

כלי אבטחה ידניים ואינטראקטיביים

- חבילת Burp ו OWASP ZAP — שימושי לבדיקות חדירה אינטראקטיביות וליצירת זרימות התקפה מותאמות אישית.

- אוספי Postman מותאמים אישית המשולבים עם מטעני אבטחה fuzz

סורקי אבטחה מיוחדים

כלים המתמקדים אך ורק בפגיעויות API, בדיקות לוגיקה מעמיקות וניתוח התנהגות בזמן ריצה.

השילוב הנכון כולל לעתים קרובות שילוב של סריקות אוטומטיות עם מאמצי חדירה ידניים לכיסוי מפני פגיעויות נמוכות ומקרים של ניצול לוגי עמוק.

פגיעויות API בעולם האמיתי ולקחים בנושא אבטחה

אמנם בדיקת API כשלעצמה אינה מהווה פגיעות, אך היא חיונית לחשיפת פגמים החושפים נתונים, לוגיקה או תשתית. קטגוריה נפוצה של חולשות API כוללת אימות ברמת פונקציה שבור (Broken Function Level Authorization) ו-BOLA — המנוצלים לעתים קרובות כאשר API אינם מאמתים כראוי את הגישה למשאבים.

משטח תקיפה נוסף נובע משימוש לרעה בהזרקות כאשר אימות הקלטות רופף, מה שמוביל למקרים שבהם תוקפים מניפולטיביים נתונים כדי להגדיל את הרשאותיהם או לדלוף מידע רגיש.

בסביבות דינמיות (מיקרו-שירותים, אינטגרציות של צד שלישי), נקודות קצה של API יכולות גם להציג סטייה בתצורה, שבו תכונות מתפתחות שוברות את קבועי האבטחה שהיו מקובלים עד כה — מה שמחזק את החשיבות של בדיקות רציפות.

דוגמאות קוד מעשיות לבדיקת אבטחת API

להלן דוגמאות קונקרטיות הממחישות כיצד מהנדסים יכולים לכתוב סקריפטים לבדיקות API לצורך אימות אבטחה.

דוגמה 1: בדיקת שימוש לרעה באישור JWT (Python/Requests)

פייתון

בקשות ייבוא

API_URL = ""

invalid_jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.invalidsignature"

response = requests.get(API_URL, headers={"Authorization": f"Bearer {invalid_jwt}"})

הדפס (קוד_סטטוס_תגובה, תגובה.json())

מטרה: לוודא שאסימונים לא חוקיים או מזויפים לא יעניקו גישה.

דוגמה 2: פוזינג של נקודת קצה

לנזוף

#!/bin/bashURL="" עבור מטען ב-'{"id":-1}' '{"id":"A"}' '{"id":9999999999}'; do curl -X POST -H "Content-Type: application/json" \\ -d "$payload" "$URL"done

מטרה: לדמות קלט פגום כדי לבחון תגובות שגיאה.

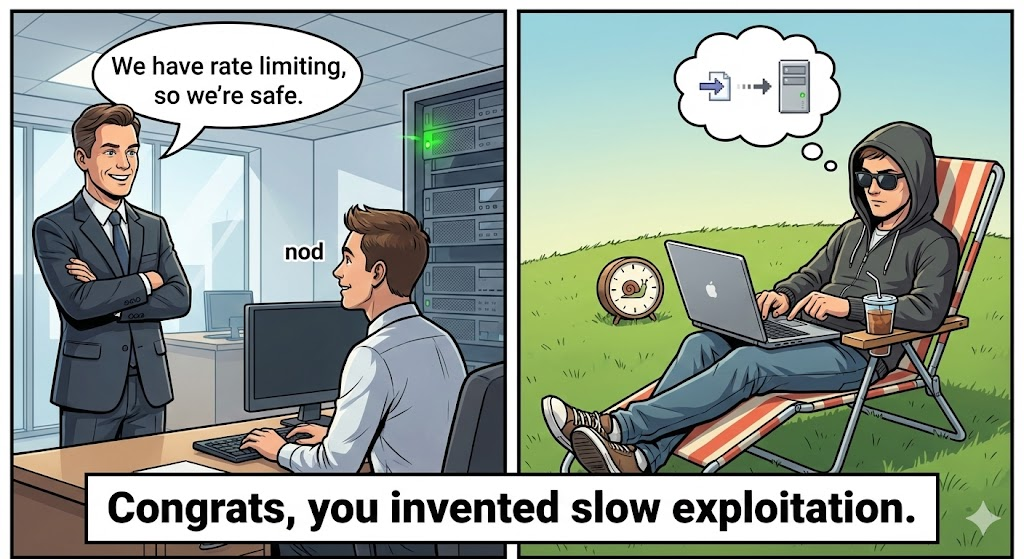

דוגמה 3: הגבלת קצב וסימולציית כוח ברוט (Node.js)

javascript

const axios = require("axios");

פונקציה אסינכרונית bruteForceLogin() {

for (let i = 0; i < 20; i++) {

נסה {

המתן axios.post("", { username: "admin", password: "wrong" });

} catch (e) {

console.error(ניסיון ${i} – HTTP ${e.response.status});

}

}

}

bruteForceLogin();

בדוק: האם ה-API אוכף מגבלות קצב או נעילת חשבון?

אוטומציה של בדיקות API בסביבות CI/CD

כדי למקסם את ההשפעה, בדיקות API צריכות להיות משולב בצינורות CI/CD כך שכל התחייבות מפעילה בדיקות תפקודיות ובטיחותיות אוטומטיות. גישה זו, המכונה "shift left", מאפשרת לאתר מוקדם פגמים לוגיים ובטיחותיים, ובכך להפחית את עלויות התיקון ואת משך הזמן הנדרש לכך.

אסטרטגיות נפוצות כוללות:

- מיזוג/משיכת בקשות על סמך תוצאות סריקת אבטחת API

- השתמש בהגדרות בדיקה כתיעוד חי (לדוגמה, OpenAPI)

- שלבו SAST/DAST עם פוזינג API ותהליכי עבודה ידניים של בדיקות חדירה

- קשרו בין תוצאות הבדיקות לבין יומני הריצה כדי לתעדף סיכונים אמיתיים

בדיקות רציפות מסייעות להתאים את מחזורי האספקה המהירים של תוכנה מודרנית מבלי לחשוף ממשקי API לא מאובטחים לייצור.

בינה מלאכותית ובדיקות API אוטומטיות: מעבר לסריקות פשוטות

בינה מלאכותית יכולה לשפר משמעותית את בדיקות ה-API באמצעות:

- יצירת קלטות בדיקה חכמות המכסים מקרים קיצוניים

- סיווג תבניות בלתי צפויות שכללים סטטיים מפספסים

- איתור דפוסים של שימוש לא נכון בלוגיקה באמצעות פרופיל התנהגותי

- אוטומציה של הסרת תבניות ותזמור פאז על פני מיקרו-שירותים

מחקרים אחרונים מצביעים על כך ש-AI ו-LLM יכולים לסייע בחלוקת הקלט ויצירת בדיקות, להגדיל את הכיסוי ולזהות פגיעויות שבלעדיהם היו מתפספסות.

שילוב מודלים של בינה מלאכותית במסגרות בדיקת אבטחת API מאפשר בדיקות המשקפות את התנהגות התוקפים, ולא רק מקרים תיאורטיים.

סיכום: בניית תוכנית בדיקות אבטחת API מודרנית

בדיקת API היא כעת מרכיב מרכזי בפיתוח ובאספקה מאובטחים. היא מאמתת לא רק את הנכונות, אלא גם את רמת האבטחה מפני איומים ידועים ומתפתחים. אסטרטגיית בדיקת API יעילה צריכה לכלול:

- אימות פונקציונלי ובדיקת חוזים

- בדיקות מכוונות אבטחה (אימות, שימוש לרעה בנתונים, הזרקה)

- Fuzzing וסריקה דינמית

- שילוב CI/CD לבדיקות אוטומטיות ורציפות

- יצירת בדיקות מואצת באמצעות בינה מלאכותית וניתוח זמן ריצה

עם התפשטות ה-API והאצת הטרנספורמציה הדיגיטלית, שיטת בדיקת API בוגרת אינה רק שיטת עבודה מומלצת — היא חיונית לשמירה על נתונים, הגנה על משתמשים ושמירה על המשכיות תפעולית.