בסייבר-אבטחה מודרנית, א קישור עוקף מתייחס באופן כללי לכל כתובת URL או טכניקה המאפשרת לתוקפים לעקוף בדיקות אבטחה, מסננים או הגנות רגילות כדי להעביר תוכן זדוני או להתחמק מזיהוי. בין אם מדובר בהתקפת פישינג החומקת מסורקי קישורים בטוחים, כתובת URL מתוחכמת העוקפת שערי דוא"ל או פגיעות בעקיפת בקרת אבטחה שמנוצלת על ידי תוקף, הבנת קישורי עקיפה היא מיומנות קריטית עבור מהנדסי אבטחה ובודקי חדירות אוטומטיים.

מאמר זה מגדיר קישורי עקיפה, מדגים טכניקות תקיפה מהעולם האמיתי, מסביר עקרונות הגנה ומדגיש אסטרטגיות זיהוי — הכול מבוסס על מחקר עדכני וראיות עובדתיות.

מהו קישור עוקף?

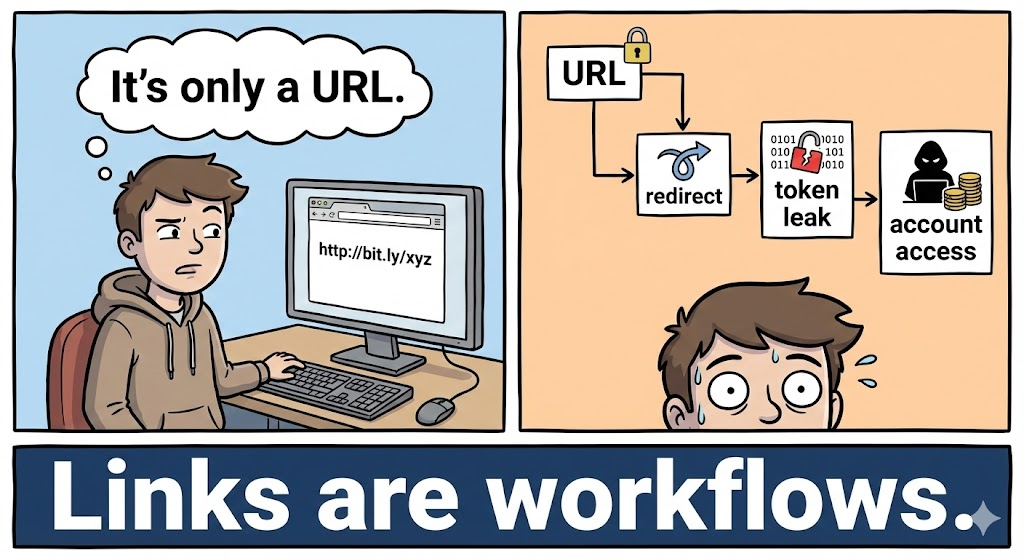

א קישור עוקף היא טכניקה של כתובת URL או היפר-קישור שנועדה לעקוף זיהוי, סינון או בקרות אבטחה המגנות בדרך כלל על משתמשים מפני תוכן זדוני. זה יכול לקרות בכמה דרכים:

- קישור ש עוקף מסנני רשימות שחורות באמצעות מקצרי URL או הפניות מרובות.

קישור ש עוקף כתיבת קישורים בטוחה משמש בשערי דואר אלקטרוני מאובטחים.

ניצול URL מתוחכם המפעיל באג בפרסר כדי לעקוף את אמצעי האבטחה ביישום (לדוגמה, לקוח דואר אלקטרוני או תכונת אבטחה).

התוקפים מנצלים קישורי עקיפה כחלק מקמפיינים של פישינג, הפצת תוכנות זדוניות, איסוף פרטי הזדהות והימנעות ממערכות סריקת כתובות URL.

איומים מודרניים המשתמשים בטכניקות עקיפת קישורים

שימוש לרעה בעטיפת כתובות URL ובכתיבתן מחדש

מוצרי אבטחה כגון שערי דואר אלקטרוני לעיתים קרובות משכתבים כתובות URL בתוך הודעות, כך שניתן לסרוק אותן בלחיצה אחת לאיתור איומים. עם זאת, תוקפים יכולים לנצל מנגנון זה על ידי הטמעת יעדים זדוניים מאחורי כתובות URL עטופות שנראות לגיטימיות. התוצאה היא שהקישור נראה בטוח למסננים, אך מפנה את הקורבנות למטענים זדוניים לאחר השכתוב.

קיצור כתובות URL כדי להתחמק מזיהוי

מקצרי URL משמשים לעתים קרובות לרעה כדי להסתיר את דומיין המטען הסופי. מכיוון שמסנני אבטחה מנהלים רשימות שחורות של כתובות URL זדוניות ידועות, תוקפים יכולים ליצור קישורים מקוצרים חדשים שטרם סומנו, ובכך להגדיל את הסיכוי לעקוף את המסננים.

טכניקה זו מאפשרת לתוקפים גם ליצור שרשרת של הפניות מרובות, מה שמקשה על כלים אוטומטיים לעקוב ולבדוק את נקודת הקצה.

פרסי או ניצול פרצות אבטחה של לקוחות

חלק מהתנהגויות הקישור העוקף מבוססות על נקודות תורפה. לדוגמה, ב- CVE-2020-0696, באג בניתוח ב-Microsoft Outlook איפשר לתוקף ליצור כתובות URL באמצעות פורמטים חלופיים של URI, אשר עקפו את ההגנה על כתובות URL של Outlook, כך שקישור זדוני בהודעת דוא"ל הוצג באופן שגוי והופעל בלחיצה עליו.

ניצול מסוג זה מדגים כיצד תוקפים יכולים ליצור קישורים העוקפים את ההגנות ברמת היישום בשל פגמים לוגיים או פגמים בניתוח.

סיכוני אבטחה של קישורי עקיפה

קישורי עקיפה מציגים מספר איומים:

| קטגוריית סיכון | דוגמה | השפעה |

|---|---|---|

| דיוג וגניבת אישורים | קישור זדוני המוסווה באמצעות קיצור | משתמשים מזינים פרטי זיהוי לאתרים מזויפים |

| הפצת תוכנות זדוניות | הקישור עוקף מסנני URL כדי להוריד את המטען | פגיעה בנקודת קצה |

| עקיפת בקרת אבטחה | הפרצה עוקפת את תכונת סריקת כתובות URL | תוכן זדוני מגיע לרשת |

| שימוש לרעה במוניטין | כתובות URL של שירותים לגיטימיים המשמשות כמארחי הפניה | הצלחת התקפה מוגברת |

התוקפים משלבים יותר ויותר טכניקות עקיפה — הפניות, הסתרה, העברה מבוססת תזמון וניתוב מותנה — כדי לחמוק אפילו מהגנות מתקדמות כמו סריקה מבוססת בינה מלאכותית.

כיצד תוקפים מסווים קישורים

צוותי האבטחה צריכים להבין כיצד הטשטוש מקל על עקיפת הקישורים. הטקטיקות הנפוצות כוללות:

קיצור כתובות URL

התוקפים משתמשים בשירותים כמו Bitly, TinyURL ואחרים כדי להסוות את היעד האמיתי. מכיוון שמקצרי כתובות אינם זדוניים מטבעם, כלי אבטחה עשויים שלא לסמן אותם כברירת מחדל.

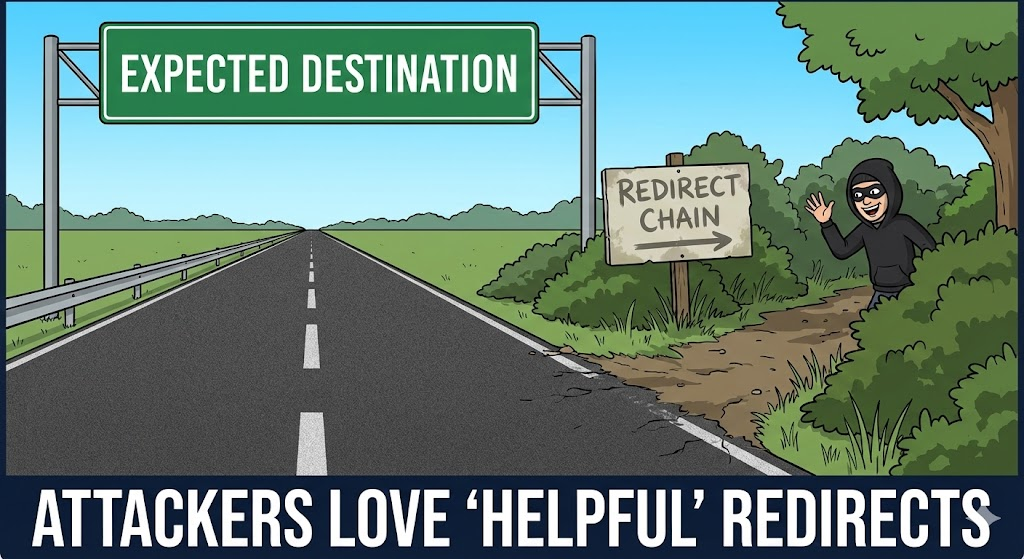

שרשראות הפניה רב-שכבתיות

רצף של הפניות עלול לבלבל את הסורקים. כל קפיצה יכולה להיות על דומיין תמים לפני שהיא מובילה בסופו של דבר לדף נחיתה זדוני.

הפניות מותנות עבור סורקים

יש תוקפים שמספקים תוכן נקי לסורקים או לבוטים, אך תוכן זדוני למשתמשים אמיתיים, בהתאם לסוכן המשתמש, למיקום הגיאוגרפי או לתזמון.

הטשטושים הללו פועלים לעתים קרובות יחד, מה שמקשה על זיהוי אוטומטי ללא ניתוח מעמיק.

דוגמה מהעולם האמיתי: עקיפת שער הדוא"ל

שערי אבטחת דוא"ל משכתבים ובודקים קישורים כדי להגן על המשתמשים. לדוגמה:

- המשתמש מקבל דוא"ל עם קישור.

- שער האבטחה משנה את הקישור לכתובת URL בטוחה לסריקה.

- בלחיצה, השער סורק ומאפשר או חוסם את היעד.

אך התוקפים יכולים לעקוף זאת על ידי הטמעת כתובות URL שכבר נכתבו מחדש או הוסתרו, המטעות את הסורקים להאמין בקישור, או על ידי החלפת קישורים במהירות רבה יותר מהתעדכנות הרשימות השחורות.

כתוצאה מכך, משתמשים עלולים ללחוץ על קישורים שנראים להם בטוחים, אך בסופו של דבר יובילו אותם לתכנים זדוניים.

אסטרטגיות זיהוי והגנה

כדי להגן מפני התקפות עקיפת קישורים, על המגנים:

שיפורים באבטחת נקודות קצה ודוא"ל

- השתמש בניתוח URL מתקדם העוקב אחר שרשראות הפניה מלאות.

- הטמיעו סורקים מבוססי AI/ML המזהים אינדיקטורים מוסווים במקום להסתמך רק על רשימות שחורות.

- תעד ונתח אי-התאמות בין התנהגות הסורק לבין הניווט בפועל של המשתמש.

מודעות משתמשים וסימולציית פישינג

דיוג מדומה והדרכה מסייעים למשתמשים לזהות קישורים מוסווים או מזויפים.

ניתוח מוניטין והתנהגות

קישורים לדגלים:

- השתמש בהפניות מרובות

- נוצרו לאחרונה וקיצרי מועד

- מכילים דפוסי קידוד חריגים

זיהוי חריגות התנהגותיות מסייע באיתור כוונות זדוניות, גם אם קישור מסוים עדיין לא ידוע כזדוני.

דוגמאות לקוד התקפה והגנה: טכניקות עקיפת קישורים בפועל

להלן ארבעה דפוסים של התקפות עקיפה בעולם האמיתי עם המתאים קוד זיהוי או הפחתה הגנתי, הנפוץ בקמפיינים של פישינג, הפצת תוכנות זדוניות ועקיפת בקרות אבטחה.

דוגמה להתקפה 1: שימוש לרעה בקיצור כתובות URL כדי לעקוף מסנני דוא"ל

התוקפים משתמשים בשירותי קיצור כתובות URL כדי להסתיר את היעד הזדוני הסופי, מה שמאפשר לקישורים לעקוף מסננים המבוססים על רשימות שחורות.

התקפה (קישור מקוצר זדוני)

טקסט

מאחורי הקלעים, ה-URL המקוצר מפנה אל:

טקסט

https://login-secure-update[.]example/phish

שערי דואר אלקטרוני נוטים להתייחס לדומיינים מקוצרים כבעלי סיכון נמוך, עד שהמוניטין שלהם משתפר.

הגנה: פתרון ובדיקת שרשראות הפניה מחדש (Python)

פייתון

בקשות ייבוא

def resolve_url(url):

response = requests.get(url, allow_redirects=True, timeout=10)

החזר response.url, response.history

final_url, chain = resolve_url("")

הדפס("כתובת URL סופית:", final_url)

הדפס("ניתובים מחדש:")

לשרשרת קפיצים:

הדפס (hop.status_code, hop.url)

ערך הגנה:

- כופה בדיקה של יעד סופי, לא רק הקפיצה הראשונה

- מאפשר אכיפת מדיניות על דומיינים שנקבעו במקום על מקצרים

דוגמה להתקפה 2: שרשרת הפניות רב-שכבתית לצורך התחמקות מסורק

התוקפים מחברים מספר הפניות תמימות לפני שהם מגיעים למטען הזדוני, מה שמתיש או מבלבל את הסורקים.

זרימת התקפה

טקסט

קישור לדוא"ל ↓ ↓ ↓ <https://malicious-dropper.example/payload>

חלק מהסורקים נעצרים לאחר קפיצה אחת או שתיים.

הגנה: אכיפת סף עומק ההפניה מחדש

פייתון

def check_redirect_depth(response, max_hops=3):

אם len(response.history) > max_hops:

החזר False

החזר True

r = requests.get("", allow_redirects=True)

אם לא check_redirect_depth(r):

print("חסום: זוהתה הפניה עמוקה מדי")

ערך הגנה:

- דגלים התנהגות הפניה חשודה

- יעיל נגד ערכות פישינג המשתמשות בהלבנת הפניות

דוגמה להתקפה 3: עקיפת תנאי (זיהוי בוט לעומת זיהוי אנושי)

התוקפים מספקים תוכן נקי לסורקים, אך תוכן זדוני למשתמשים אמיתיים על סמך User-Agent או כותרות.

התקפה (לוגיקה בצד השרת)

פייתון

מ-flask ייבוא Flask, request

app = Flask(**name**)

@app.route("/link")

def bypass():

ua = request.headers.get("User-Agent", "")

אם "curl" ב-ua או "scanner" ב-ua.lower():

החזר "ברוך הבא לאתר שלנו"

החזר ""

סורקי האבטחה מזהים תוכן תמים; המשתמשים מועברים לאתר אחר.

הגנה: אחזור פרופילים מרובים

פייתון

כותרות = [

{"User-Agent": "Mozilla/5.0"},

{"User-Agent": "curl/8.0"},

{"User-Agent": "SecurityScanner"}

]

עבור h בכותרות:

r = requests.get("", headers=h)

הדפס(h["User-Agent"], r.text[:80])

ערך הגנה:

- מזהה תגובות לא עקביות

- חושף משלוח מותנה המשמש בקישורי עקיפה

דוגמה להתקפה 4: עקיפת קידוד URL ובלבול מפרש

התוקפים מנצלים ניתוח URL לא עקבי בין מערכות באמצעות טריקים של קידוד.

התקפה (קישור עוקף מקודד)

טקסט

https://example.com/%2e%2e/%2e%2e/login

מסננים מסוימים מנרמלים כתובות URL באופן שונה מדפדפנים או שרתים.

הגנה: נורמליזציה של כתובות URL קנוניות

פייתון

מ-urllib.parse ייבוא unquote, urlparse

def normalize_url(url):

parsed = urlparse(url)

normalized_path = unquote(parsed.path)

החזר f"{parsed.scheme}://{parsed.netloc}{normalized_path}"

url = "<https://example.com/%2e%2e/%2e%2e/login>"

הדפס (נורמל_כתובת_אינטרנט(כתובת_אינטרנט))

ערך הגנה:

- מונע ניצול של אי התאמה בין מפרשים

- חיוני עבור WAF, פרוקסי וצינורות אבטחת דוא"ל

חלופות לקישורים מאובטחים ושימושים בעקיפה בטוחה

לא כל קישורי העקיפה הם זדוניים. לדוגמה, קישורי עקיפה מאובטחים (המכונים גם חתום או מוטבע URL) מעניקים גישה זמנית לתוכן מוגן, תוך שהם עדיין בודקים חתימות ואסימוני תפוגה לפני שהם מאפשרים גישה.

קישור עוקף המיושם כהלכה עשוי לכלול:

- אסימון חתום על ידי שרת כדי למנוע ניחוש

- חותמות זמן תפוגה

- תמיכה בביטול

מנגנונים אלה מאזנים בין נוחות לאבטחה ומשמשים באופן לגיטימי בתהליכי הפצת תוכן.

שיטות מומלצות לטיפול בכתובות URL בכלי אבטחה

צוותי האבטחה צריכים לוודא כי:

- מנועי ניתוח URL משיגים ובודקים את יעד דף הנחיתה הסופי ולא רק את הקפיצה הראשונה.

- שרשראות ההפניה מפורקות לחלוטין לפני קבלת החלטות אבטחה.

- דפוסים חשודים כגון שינויים חוזרים ונשנים בדומיין, דומיינים הומוגרפיים או העברת תוכן מותנית על ידי השרת נרשמים ונחסמים.

- שילוב עם עדכוני מודיעין איומים משפר את זיהוי טכניקות העקיפה המשתנות במהירות.

סיכום

א קישור עוקף זה לא רק קיצור דרך — זה זירת מאבק ביטחוני בהן התוקפים מסתירים כוונות זדוניות מאחורי שכבות של הסוואה, הפניה מחדש או ניצול של לוגיקת ניתוח. בין אם נעשה בהן שימוש בדיוג, בהפצת תוכנות זדוניות או בניצול פגיעויות ביישומים, קישורי עקיפה עלולים לפגוע קשות בהגנות האבטחה.

הגנה יעילה דורשת ניתוח רב-שכבתי, המשלב מוניטין, אינדיקטורים התנהגותיים, ניתוח הפניות מחדש וזיהוי מבוסס בינה מלאכותית — ולא רק רשימות שחורות סטטיות או התאמת מחרוזות פשוטה. על ידי הבנת טכניקות התוקפים ויישום מדיניות זיהוי קפדנית, צוותי האבטחה יכולים להקדים את איומי עקיפת הקישורים המתפתחים ללא הרף.