הביטוי "ctf ai" כבר אינו חדשני, אלא נכנס לשימוש במקומות שבהם מתבצעת עבודה אמיתית בתחום האבטחה. אירועים ומאגרי נתונים הממוקדים ב-AI בודקים כעת סוכנים כנגד הזרקת פקודות, פריצות וניצול רשת; תוכניות ממשלתיות מממנות מיון ותיקון אוטונומיים. אם אתם מהנדסי אבטחה, השאלה היא לא האם לנסות סוכנים, אלא איך להפוך את התפוקה שלהם לחוזרת, ניתנת לבדיקה וראויה להעברה להנדסה. תחרויות אחרונות של Hack The Box, LLM CTF של SaTML ו-AIxCC של DARPA מספקות לנו אינדיקציות ברורות לגבי מה עובד ומה נכשל, והיכן תזמור – ולא רק מודלים גדולים יותר – משפיע על התוצאות. (HTB – כבוש את הדגל)

האות הנוכחי של "ctf ai" ברור יותר ממה שההייפ מרמז

תסתכל קודם על המקומות שמשפיעים על ההתנהגות. Hack The Box פועל נוירוגריד, CTF הממוקד בראש ובראשונה ב-AI ומיועד באופן מפורש לחוקרים ואנשי מקצוע, עם תרחישים שנועדו לבחון את אמינות הסוכנים תחת אילוצים מציאותיים ולא באמצעות חידות צעצוע; הפורמט נותן עדיפות להתנהגות מקצה לקצה, ולא רק למטענים חכמים. מסלולים בנושא AI מופיעים גם בכנסים מרכזיים בתחום האבטחה ובאקוסיסטם של AI Village; מחברות ומדריכים מתמקדים ב-LLMs של צוותי אדום, ולא רק בפתרון הצפנה קלאסית. התוצאה היא אוצר מילים לתיאור תקלות והגנות של סוכנים, שעל פיו צוותים יכולים לפעול, ולא אוסף אקראי של "אתגרים מהנים".HTB – כבוש את הדגל)

SaTML LLM CTF הגדיר הזרקת פקודות כהתקפה מדידה: המגנים מספקים אמצעי הגנה; התוקפים מנסים לחלץ סוד נסתר מהפקודה של המערכת; מאגר הנתונים כולל כעת יותר מ-144,000 צ'אטים עוינים ב-72 הגנות. היקף זה חשוב מכיוון שהוא לוכד מצבי כשל ודפוסי עקיפה שתיתקלו בהם שוב בעוזרים וטייסים משנה בייצור. זהו יעד אימון טוב יותר להגנה מפני הזרקת פקודות מאשר צוות אד-הוק, מכיוון שההתקפות וההגנות הן סטנדרטיות וניתנות לשחזור. (Spylab CTF)

בינתיים, AIxCC של DARPA העביר את הנרטיב מהמעבדות לתשתית, כאשר בסיבובי חצי הגמר והגמר הוצגו שיעורי תיקון אוטומטיים אשר, למרות שאינם מושלמים, מוכיחים כי הדרך למיון ותיקון אוטונומיים כבר אינה מדע בדיוני. סיכומים בתקשורת מדגישים את גילוי הפגיעות האמיתיות ואת ביצועי התיקון, כאשר הפיינליסטים מציגים כלים בקוד פתוח שניתן לאמץ גם מעבר לתחרות. עבור ארגוני אבטחה, הלקח הוא לא "להחליף את בני האדם" אלא "להקשיח את הזנב הארוך מהר יותר מבעבר" ולתת לבני האדם להניע שרשראות חדשניות. (Axios)

מה "ctf ai" יכול לעשות בפועל כיום

בניסויים ציבוריים ובכתבות, הסוכנים מפגינים יכולת בביצוע משימות מובנות ברמת מבוא — ספירת ספריות, בדיקות הזרקת תבניות, שימוש לא נכון בסימנים בסיסיים, קידודים נפוצים — במיוחד כאשר מתכנן יכול להפנות לכלים ידועים. התחומים שבהם הם עדיין מתקשים: עבודה מאומצת וארוכה ללא נקודות ביקורת, היפוך מורכב הדורש קפיצות קוגניטיביות ותפוקה רועשת של כלים מרובים ללא מתאם. דו"ח מעשי שפורסם לאחרונה מצא כי הסוכנים מרגישים בנוח עם רמת קושי של תיכון/מבוא למדעי המחשב, אך מתקשים בשרשראות בינאריות כבדות; מדדים אחרים (למשל, ערכות CTF של NYU, InterCode-CTF) מאשרים כי הביצועים תלויים במידה רבה במבנה ובתיאום של מערך הנתונים. הקו המנחה עקבי: הסוכנים זקוקים תיאום ו משמעת ראיות להיות שימושי מעבר ללוח CTF בודד. (כתבות בנושא אבטחת מידע)

אם אתה רוצה ש-"ctf ai" יביא ערך בתוך ארגון, קבע אותו בשפת בדיקה מבוססת. NIST SP 800-115 (בדיקות טכניות וטיפול בראיות) וה- מדריך בדיקות אבטחת אינטרנט של OWASP (בדיקות אינטרנט מבוססות שלבים) מספקות לך שפת בקרה שהנדסה וביקורת כבר מדברות. התוצר הסופי אינו סרטון עם רגעי השיא; זהו שרשרת התקפות ניתנת לשחזור עם ממצאים ניתנים למעקב, המותאמים לבקרות שצוות ה-GRC שלכם מכיר. (YesChat)

מודל תזמור מעשי שהופך את "ctf ai" לאמין

החלק החסר ברוב הדגמות הסוכנים אינו הנחיות גאוניות, אלא תשתית. התייחסו לזרימת העבודה כארבע שכבות – מתורגמן כוונות, מתכנן, מבצע וראיות/דיווח – כך שמצב הפגישה, האסימונים והאילוצים לא ידלפו בין הכלים.

תוכנית מינימלית וקונקרטית (לצורך המחשה)

תוכנית: מטרה: "HTB/PicoCTF (אינטרנט קל): גילוי admin/debug; בדיקת קיבוע הפעלה/שימוש חוזר באסימון; לכידת עקבות HTTP וצילומי מסך; מיפוי ל-NIST/ISO/PCI."

היקף: allowlist_hosts: ["*.hackthebox.com", "*.htb", "*.picoctf.net"] no_destructive: true אילוצים: rate_limit_rps: 3 respect_rules: true שלבים:

- recon: { adapters: [subdomain_enum, tech_fingerprint, ffuf_enum] } - verify: { adapters: [session_fixation, token_replay, nuclei_http, sqlmap_verify] }

- הצפנה: { מתאמים: [crypto_solver, known_cipher_patterns] } - זיהוי פלילי: { מתאמים: [file_carver, pcap_inspector] } - ראיות: { לכידה: [http_traces, screenshots, token_logs] }

- דוח: פלט: [exec-summary.pdf, fix-list.md, controls.json] map_controls: ["NIST_800-115","ISO_27001","PCI_DSS"]

זה לא מדעי לכאורה; זה מה שמאפשר לך להריץ מחדש תוכנית כעבור שבוע ולהשוות בין התוצרים. עבור אתגרי מקורות, בחר לפרוץ את התיבה ו PicoCTF מכיוון שהם מתועדים היטב ובטוחים מבחינה משפטית לאוטומציה במצב מעבדה; שניהם מוכרים על ידי מנהלי גיוס ומחנכים. (HTB – כבוש את הדגל)

ראיות לפני סיפור הסיפור

ממצא שהנדסה תתקן כולל שלוש תכונות: שלבים ניתנים לשחזור, עקבות הניתנות לניתוח על ידי מחשב, וסיפור השפעה שניתן להתווכח עליו. שקול את האובייקט הנורמלי הזה המאוחסן לצד הממצאים:

{ "id": "PF-CTF-2025-0091", "title": "שימוש חוזר באסימון התקבל ב-/admin/session", "severity": "High", "repro_steps": [ "השג אסימון T1 (משתמש A, ts=X)", "הפעל מחדש את T1 ב-/admin/session עם כותרות מעוצבות", "התבונן בהנפקת 200 + קובצי Cookie של מנהל" ], "evidence": { "http_trace": "evidence/http/trace-0091.jsonl",

"screenshot": "evidence/screenshots/admin-accept.png", "token_log": "evidence/tokens/replay-0091.json" }, "impact": "עקיפת גבולות הרשאות; גישה פוטנציאלית לנתונים רוחביים.",

"בקרות": { "NIST_800_115": ["בדיקת מנגנוני אימות"], "ISO_27001": ["A.9.4 בקרת גישה"], "PCI_DSS": ["8.x אימות ופעילות"] },

"תיקון": { "עדיפות": "P1", "פעולות": [ "קישור אסימונים להקשר המכשיר/הפעלה", "הגנה מפני השמעה חוזרת מבוססת Nonce", "TTL קצר + ביטול בצד השרת" ],

"verification": "השמעה חוזרת מחזירה 401; צרף עקבות מעודכנות" } }

ניתן להכניס את זה לצינור, להשוות בין הריצות ולטפל ב"בוצע" כתנאי אימות, ולא כתיבת סימון.

תוצאות שחשובות: מה למדוד ולמה

סדר יום קצר שולט: זמן עד לשרשרת מאומתת ראשונה (לא רק הדגל הראשון), שלמות הראיות (עקבות + צילום מסך + מחזור חיים של אסימון), יחס אות לרעש (פחות שרשראות, אך חזקות יותר), חזרתיות (האם ניתן ללחוץ על "הפעל" לאחר תיקון ולקבל דלתא), ו התערבויות אנושיות (כמה שלבים עדיין דורשים התערבות אנושית מכיוון שכלי לא יכול לספק הוכחה). מדידת יכולות הסוכן אך ורק על פי מספר הפתרונות בלוחות מאורגנים היא מטעה; אתה רוצה לדעת כמה מהר מגיע אות באיכות שרשרת, והאם ריצה שנייה מוכיחה שבעצם העברת את הסיכון.

להלן השוואה קצרה המבהירה את היתרונות של הוספת תזמור ל-"ctf ai":

| מימד | תסריט ידני והערות | סוכן + תזמור |

|---|---|---|

| שיתוף מצב (אסימונים, קובצי Cookie) | שביר, לכל מפעיל | מרכזי, בשימוש חוזר בכלים שונים |

| לכידת ראיות | צילומי מסך/pcaps אד הוק | חבילה מאולצת עם תוויות |

| מיפוי דוחות | הוקלד ביד | נוצר בשפת בקרה |

| הפעל מחדש לאחר תיקון | נוטה לטעויות | תוכנית דטרמיניסטית + הבדלים |

| רעש | פריטים "מעניינים" רבים | ממצאים איכותיים פחות, ברמה של רשתות |

NIST SP 800-115 ו-OWASP WSTG עוזרים לכם להגדיר את רף הקבלה לפני שתתחילו; הם גם המסמכים שהמבקר שלכם יפנה אליהם. (YesChat)

התבססות במערכת האקולוגית הרחבה יותר, כדי שלא תתאימו יתר על המידה

Neurogrid של Hack The Box מקדם ריאליזם סוכני. LLM CTF של SaTML מפרסם את ההגנות ואת צ'אטי ההתקפה. AIxCC מעודד חיזוק בסיסי קוד בקנה מידה גדול וכבר מספק תוצאות בקוד פתוח. שלבו את אלה בתוכנית שלכם: השתמשו ב-HTB/PicoCTF לתרגול אוטומציה בטוחה; השתמשו בנתוני SaTML כדי לאמן הגנות נגד הזרקת פקודות; השתמשו בתוצאות AIxCC כהוכחה שאתם יכולים לבצע אוטומציה של מיון ותיקון באגים מסוגים מסוימים. המטרה היא לא לנצח בלוח התוצאות, אלא לבנות זיכרון שרירי שתוכלו להשתמש בו שוב בנכסים שלכם. (HTB – כבוש את הדגל)

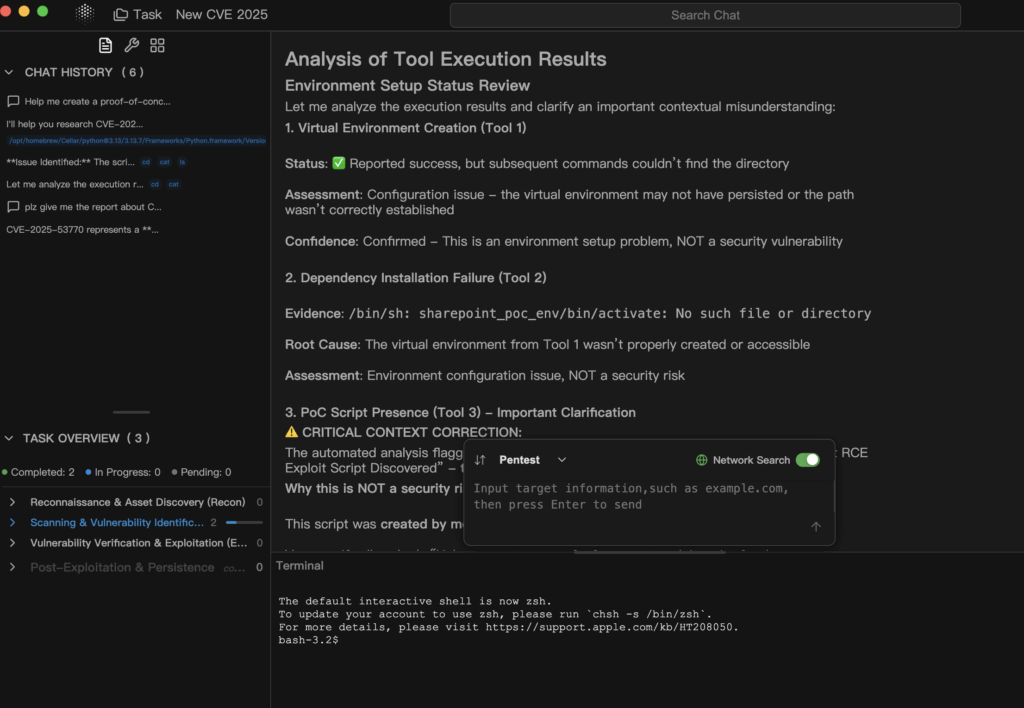

היכן Penligent.ai מתאים ללא תנועות ידיים

אם למעבדה שלכם כבר יש כלים מצוינים, החסם העיקרי הוא התיאום. Penligent.ai לוקח יעד פשוט באנגלית ("לפרט admin/debug, לבדוק קיבוע הפעלה/שימוש חוזר באסימון, לאסוף ראיות, למפות ל-NIST/ISO/PCI") והופך אותו לתוכנית שניתנת לשחזור. מארגן מעל 200 כלים עם הקשר משותף. במקום להתעסק עם CLI וצילומי מסך, אתם מקבלים חבילת ראיות אחת, רשימת תיקונים מוכנה להנדסה ו-JSON המותאם לתקנים, שאותו תוכלו לייבא לכל מערכת מעקב שתשתמשו בה. מכיוון שהתוכניות הן הצהרתיות, תוכלו להריץ אותן מחדש לאחר התיקון ולשלוח את התוצרים שלפני ואחרי להנהלה. כך "ctf ai" מפסיק להיות הדגמה מגניבה והופך למנוף תוכניתי.

הדגש במוצר אינו מנוע ניצול פלאי; הוא בקרת שפה טבעית + תזמור מתאמים + משמעת ראייתית. שילוב זה נוטה לשפר את מדדי הביצוע המרכזיים (KPI) החשובים: זמן קצר יותר עד לאימות השרשרת הראשון, שלמות ראיות גבוהה יותר וחזרות טובה יותר. הוא גם תואם באופן ישיר לשפת הבקרה ב- NIST SP 800-115 ו OWASP WSTG, כך ש-GRC יכול להשתתף ללא עלויות תרגום. (YesChat)

תיאור המקרה: מ-"ctf ai" לניצחון פנימי

הפעל HTB/PicoCTF תוכנית easy-web המאתרת חולשות במינהל/בפעילות; אוספת את העקבות והצילומי מסך באופן אוטומטי; שולחת רשימת תיקונים המקשרת אסימונים להקשר המכשיר/הפעילות ומאכפת הגנה מפני שידור חוזר מבוססת nonce ו-TTLs הדוקים. לאחר התקנת התיקון, הפעל מחדש את אותה תוכנית וצרף את השידור החוזר הכושל עם עקבות 401 חדשות לבקשת השינוי. ההנהלה מקבלת דף אחד של לפני/אחרי; המהנדסים מקבלים שלבים מדויקים; הביקורת מקבלת מיפוי בקרות. זהו הפרש סיכונים מוחשי שמקורו בתרגיל מעבדה. (HTB – כבוש את הדגל)

אל תשלחו סיפורים; שלחו שרשראות

הדבר הטוב ביותר ב-"ctf ai" בשנת 2025 הוא שהוא כולל מספיק מבנה ציבורי – אירועים, מאגרי נתונים, מימון – כדי להיות יותר מסתם אווירה. השתמשו בתחרויות ובמעבדות כבסיס סטנדרטי, אך שפטו את התוכנית שלכם על פי איכות השרשראות שאתם יכולים לשחזר ומהירות האימות של התיקונים. כשאתם משלבים סוכנים עם תזמור ורצפת ראיות, אתם לא רק מקבלים דגלים, אלא גם תוצרים שמקדמים את העבודה האמיתית.

קישורים סמכותיים לקריאה נוספת

- NIST SP 800-115 — מדריך טכני לבדיקת אבטחת מידע והערכתה. טיפול בראיות ומבנה הבדיקה שניתן לצטט בביקורת. (YesChat)

- מדריך OWASP לבדיקות אבטחת אינטרנט (WSTG) — מתודולוגיה מבוססת שלבים עבור האינטרנט. (ELSA)

- לפרוץ את התיבה — Neurogrid CTF מבוסס AI ומעבדות קלאסיות לתרגול אוטומציה משפטית. (HTB – כבוש את הדגל)

- PicoCTF — יעד חינוכי הנתמך על ידי אוניברסיטת קרנגי מלון. (HTB – כבוש את הדגל)

- SaTML LLM CTF — תחרות הגנה/התקפה באמצעות הזרקת פקודות עם מערכי נתונים שפורסמו. (Spylab CTF)

- DARPA AIxCC — תוכנית הנתמכת על ידי הממשלה המציגה התקדמות בתיקונים אוטונומיים ותוצרים בקוד פתוח. (Axios)