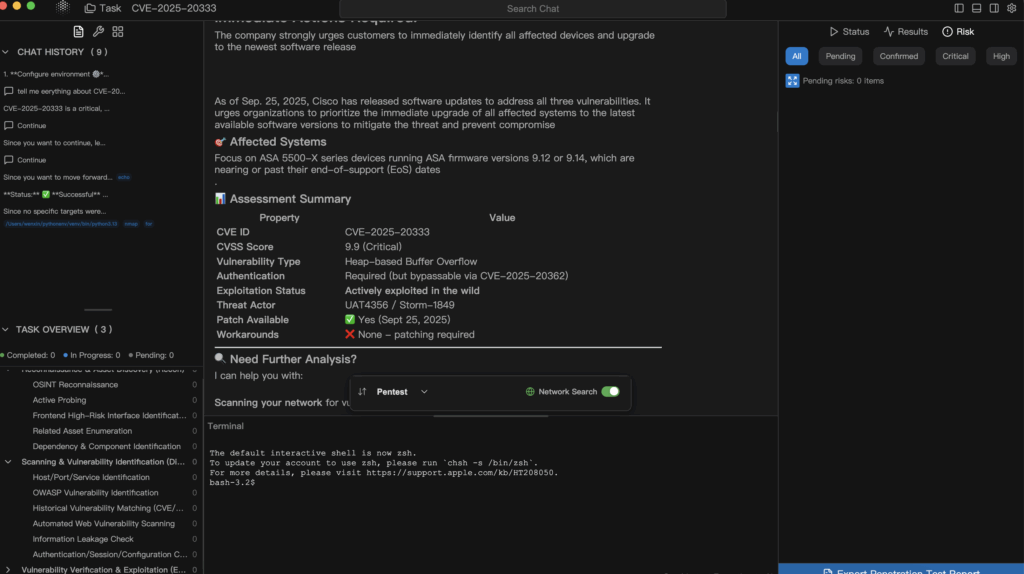

זה לא התחיל בכותרת; זה התחיל בשתי שורות יומן לא מרשימות וטעינה מחדש בלתי צפויה. התורן שלנו ראה כמה בקשות HTTPS גדולות מהרגיל פוגעות בפורטל WebVPN, ואז התיבה חזרה לפעול ללא התראה. אף אחד לא אמר "0-day". אספנו ראיות: לכידת מנות, טביעות אצבעות שירות, מחרוזות גרסה, מלאי חשיפה. תוך דקות ספורות הפאזל הצביע על הודעת Cisco: CVE-2025-20333 על שרת אינטרנט VPN (פורטל WebVPN/AnyConnect) ב-Cisco Secure Firewall ASA/FTD. בתיאור המוצר של הספק נכתב הפעלת קוד מרחוק ניתן להשגה על ידי תוקף מרחוק עם פרטי VPN תקפים באמצעות בקשות HTTPS מתוחכמות, ועדכונים עוקבים מזכירים גרסה חדשה של התקפה ודוחות על טעינה מחדש בלתי צפויה/DoS. בממשק שרבות מהארגונים חושפים בכוונה לצורך גישה מרחוק, מילים אלה מתורגמות להוראה פשוטה: פעל עכשיו. התייחס ל הודעת אזהרה של סיסקו, ה רשומת NVD, ו-Cisco’s התקפות מתמשכות דף כנקודות עוגן קנוניות; אלה הם המקורות שאתה מצטט להנהלה ואלה שכרטיסי השינוי שלך צריכים להסתובב סביבם.

החלק הקשה הוא לעתים רחוקות "עד כמה זה מפחיד באופן תיאורטי". החלק הקשה הוא לקצר בשעה את הזמן הממוצע הנדרש לריסון הנזק מבלי להצית שריפה. בפועל, השעה הזו היא המפתח לניצחון: אתם מצמצמים את החשיפה, אוספים ראיות קבילות, מכינים תיקונים, מאמתים רגרסיות ושומרים על העסקים כרגיל. שאר המאמר ילווה אתכם לאורך הדרך.

מדוע זו לא סיטואציה של "תיקון בסוף השבוע"

ה פורטל SSL WebVPN/AnyConnect נחשף בכוונה ברשתות רבות; זהו פתח לעבודה מרחוק, ספקים וקבלנים זמניים. CVE-2025-20333 יושב בדיוק על המשטח הזה, ומשלב נגישות גבוהה עם הקשר בעל ערך גבוה. בעדכון הבא של סיסקו מוזכר גרסה חדשה ו טעינות מחדש בלתי צפויות, כלומר שער כניסה ללא תיקון אינו רק נקודת אחיזה — הוא גם הפסקת פעילות שניתן להפעיל מרחוק, הממתינה לשעת העבודה הגרועה ביותר האפשרית. קביעת סדרי העדיפויות לא צריכה להיות תלויה בשאלה אם שרשרת נשק מלאה היא ציבורית; היא צריכה להיות תלויה בשאלה אם הפורטל שלך חשוף ובמידת החשיבות של חשיפה זו. כן, אתה צריך תיקונים. לפני התיקונים, אתה צריך למשוך את החשיפה לאחור ו לצלם איך נראה התיבה כרגע.

מה מושפע וכיצד לסגור את המעגל באמת

שכחו את הדהוד הבלוגים ותנו לעצמכם דף אחד שעונה על השאלות היחידות שחשובות להשקה שלכם.

| השאלה שאתה באמת צריך תשובה עליה | מסקנה מעשית |

|---|---|

| היכן בדיוק נמצא הבאג? | ה פורטל WebVPN/AnyConnect ב ASA/FTD המעבד בקשות HTTP(S) במהלך הפעלה. זהו משטח הגישה מרחוק שפורסם. בדוק בהתאם להודעת Cisco ולרישום NVD. |

| תנאים מוקדמים לעומת שמועות | סיסקו מצהירה מאומת ניצול; חוקרים דנים בשרשור עם CVE-2025-20362 להקל על תנאים מוקדמים בהגדרות מסוימות. השתמש בשרשראות למודלים של איומים, ולא להחלפת הספק. תיקון ראשון מטריצה. |

| מדוע דוחות הטעינה מחדש/DoS? | עדכונים של סיסקו קוראים גרסה חדשה אותות ודוחות שטח על טעינות חוזרות חריגות. זו בדיוק הסיבה שמזעור החשיפה קונה לך זמן — לגרסאות לא אכפת מחלון התחזוקה שלך. |

| האם אמצעי ההפחתה שווים את המאמץ? | כן, כבלם. השבתת WebVPN ללא לקוח ובדיקת שירותי הלקוח IKEv2 מצמצמת את היקף הנזק בזמן שאתם מכינים תיקונים. אמצעי מיתון אינם תיקונים. |

| איך אנחנו מקבעים את התיקון? | השתמש ב בודק תוכנה של Cisco לזהות את הרכבת שלך תיקון ראשון מהדורות. התייחסו לטביעות אצבעות ולמחרוזות גרסאות לפני/אחרי כאל תוצרי ביקורת, ולא כאל הערות שוליים. |

מה שעשינו בפועל בשעה הראשונה

חלקנו את התגובה לשלושה שלבים שנועדו להשיג את הפחתת הסיכון המרבית בזמן הקצר ביותר.

הגבל את החשיפה. בתוך חלון השינוי ובאישור העסק, צמצמנו או השבתנו באופן זמני את נקודות הכניסה ל-WebVPN והעברנו את שירותי הלקוח IKEv2 בין ממשקים. זה לא מלהיב, אבל כמה שורות שתוסיפו לכרטיס השינוי הן ההבדל בין "היה לנו מזל" ל"הפכנו את עצמנו לפחות פגיעים".

הגדר מסוף ללא webvpn! השבת את WebVPN ללא לקוח לעת עתה (פעל לפי הנחיות Cisco עבור הרכבת שלך) crypto ikev2 enable outside! בדוק/התאם את החשיפה והמדיניות לכל ממשק exit write memory

צלם את ההווה. אל תחכו עד שהתיקון ייקלט לפני שתתעדו את קו הבסיס. שלפו באנרים, כותרות ואת 30 השורות הראשונות של דף הפורטל, כך שיהיה לכם "לפני" עם חותמות זמן. לאחר התיקון, שלפו שוב את אותם האלמנטים; טיעונים נוטים להתפוגג לנוכח עובדות מנוגדות.

# זיהוי יציאות וגרסאות שירות nmap -sV -p 443,8443,9443

# אחזר נתיבי פורטל מזוהים (הנתיבים משתנים; אלה הם דוגמאות) curl -k -I https:///+webvpn+/index.html curl -k https:///+webvpn+/index.html | head -n 30

הפוך את התיקונים לניתנים לבדיקה. הכרטיס שלנו הכיל ארבעה סוגי הוכחות: טביעות אצבעות לפני ואחרי, מחרוזות גרסה מדויקות ושמות תמונות, חלון השינויים והאישורים, והצהרת השפעה עסקית חתומה. כאשר הגרסה הבאה תגיע, תזדקק למקור זה יותר מאשר לפוסט נוסף בבלוג.

כיצד לחשוב על נתיבי תקיפה וכיצד לאמת אותם במעבדה

במעבדה, התחל עם חשבון בדיקה תקף ומפגש WebVPN אמיתי, כך שתוכל לפעול בהקשר הנכון. משם, העבר קלטות מעוצבות בנקודות הקצה של הפורטל וצפה ב טעינות חוזרות לא תקינות, טעויות בהרשאות או בלבול במכונת מצבים. מכיוון שמכשירים ורכבות אמיתיים שונים זה מזה, ה"נראה שזה עובד" שלך צריך להתאים ל מטריצת המהדורות הקבועות של Cisco; הטענות היחידות שהן מבוססות הן אלה שניתן לשייך לתמונה קבועה.

לכלי עבודה, שלישייה של תמלילי HTTP, PCAP ויומני קונסולה מספר את הסיפור בצורה ברורה. הקטע שלהלן אינו ניצול; זהו שלד המציג בקשות הקשורות לפגישה. תתאים את נקודות הקצה והפרמטרים ליעד המורשה שלך.

import requests base = "https://" s = requests.Session() s.verify = False # מעבדה בלבד; שמור על בטיחות ובקרה # נניח שביצעת אימות ותפסת את קובץ ה-cookie של ההפעלה s.cookies.set("webvpnCookie", "")

payload = {"kw": "A" * 8192, "redir": "/+CSCOE+/portal.html"} # שדות להמחשה בלבד r = s.post(f"{base}/+webvpn+/index.html", data=payload, timeout=10)

print(r.status_code, r.headers.get("X-Device-Id")) print(r.text[:2000])

אם אתה רוצה לחקור שרשור באופן מציאותי, לחקות CVE-2025-20362 ראשית להשיג דריסת רגל בלתי צפויה ואז לנסות 20333. אך שמרו על התיקון שלכם מבוסס על תיקון ראשון תמונות; רשתות המונחות על ידי מחקר מרחיבות את המודל שלך, אך אינן מחליפות את בסיס הייחוס של הספק.

הפיכת אירוע חד-פעמי לשריר חוזר

כל אירוע הוא הזדמנות להפוך את האירוע הבא למשעמם. חיברנו גילוי → טריגר → ראיות → רגרסיה → דוח למסלול אחד. במהלך סריקות היקפיות אנו מסמנים נקודות קצה WebVPN מועמדות; במהלך האימות אנו שולחים קלט רב-מקודד ו השמעת מכונת מצבים; כאשר מתגלות חריגות, אנו אוספים אותן באופן אוטומטי תמלילי HTTP, PCAP, אירועי קריסה/טעינה מחדש ויומני קונסולה; לאחר התיקון אנו מריצים רגרסיה A/B. התוצאה אינה הרואית; זהו לולאה שקטה ואמינה שמחזירה לך בכל פעם שמישהו שואל "האם הגרסה הזו חדשה?"

אם אתה משתמש ב-Penligent, שמור על מעורבות אנושית והעדיף את הראיות

Penligent לא מבקש מכם לוותר על מערך הכלים שלכם. הוא פשוט משלב אוטומציה מבוססת ראיות לתוך אופן העבודה הקיים שלכם. הסוכנים מונים ומשנים פרמטרים בתוך הפעלות מאומתות; המהנדסים פוסקים על התנהגות חשודה בזמן אמת; נתיבים מוצלחים הופכים לרמת הארגון. בדיקות רגרסיה שפועלים באופן אוטומטי בפעם הבאה שתבצע שדרוג ASA/FTD. וכאשר אתה צריך לשכנע ועדת שינויים, אתה מסתמך על הודעת אזהרה של סיסקו, ה רשומת NVD, וה התקפות מתמשכות עמוד — אותם מקורות שאתה צריך לצטט היום.

קישורים סמכותיים

- הודעת אבטחה של Cisco — cisco-sa-asaftd-webvpn-z5xP8EUB: https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-z5xP8EUB

- NVD — CVE-2025-20333: https://nvd.nist.gov/vuln/detail/CVE-2025-20333

- Cisco — התקפות מתמשכות נגד חומות האש של Cisco: https://sec.cloudapps.cisco.com/security/center/resources/continued-attacks-cisco-firewalls

כיצד לנצל CVE