הכותרת שאף אחד לא רוצה לראות

מדי פעם, עולם האבטחה מתעורר לכותרות שמטרידות את המגינים: "ניצול iOS 0-Day בשימוש פעיל בשטח." בתחילת 2025, לכותרת הזו היה שם: CVE-2025-24085.

פגיעות זו אינה תיאורטית. היא אושרה על ידי Apple, נקשרה לניצול פעיל לפני שהתיקונים הושקו, וכעת — הודות למחקר ציבורי — פרטי ה-PoC מופצים ברבים. שילוב זה הופך את CVE-2025-24085 לא רק לעניין סקרנות עבור חוקרים, אלא גם לאזהרת אדום עבור מגיני ארגונים המנהלים ציוד רב של Apple.

היכן מסתתר הפגם

CVE-2025-24085 מסתתר בפנים CoreMedia, תת-המערכת שמפעילה את מרבית מערך הטיפול במדיה של Apple. CoreMedia אינה עוסקת רק בהפעלת וידאו. היא תומכת בתקשורת בין תהליכים, מטפלת בניתוח מטא-נתונים ומגשרת בין מסגרות ברמה נמוכה יותר, כגון AVFoundation ו תיבת כלים למדיה עם ממשקי API ברמה גבוהה.

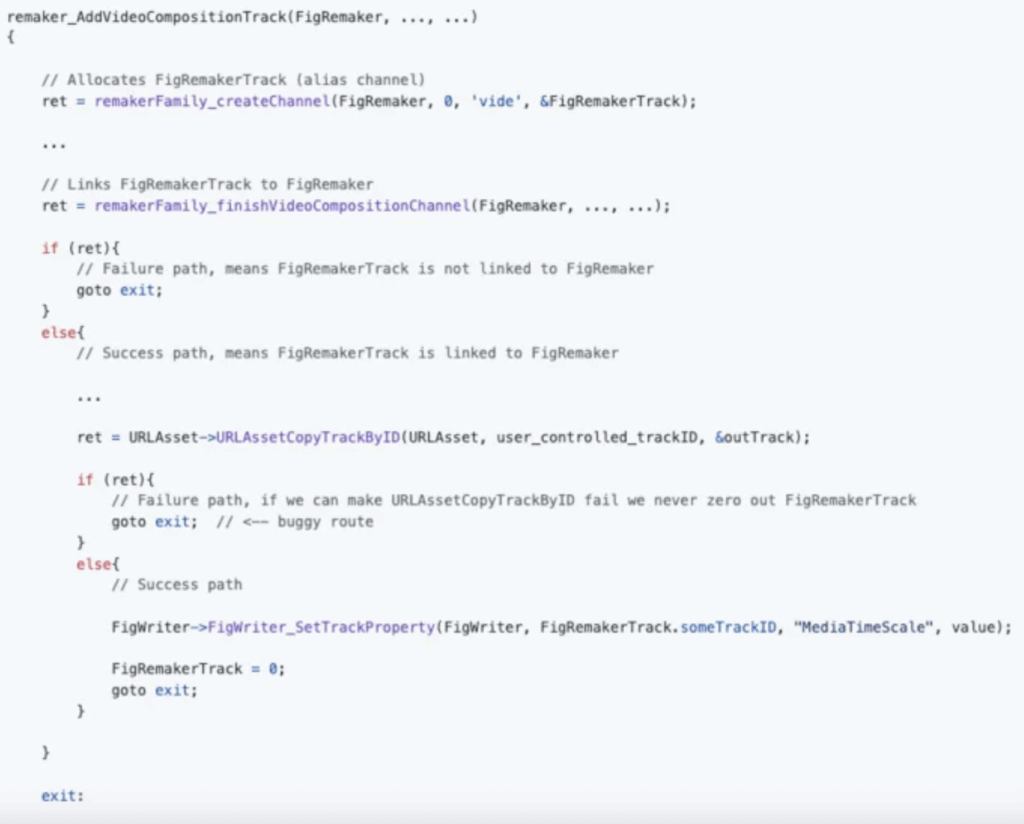

החוקרים איתרו את מקור הבעיה ב תת-מערכת Remaker בתוך MediaToolbox, ובאופן ספציפי כיצד FigRemakerTrack אובייקטים מנוהלים. עם מערך מחוץ לגבולות trackID, תוקף יכול לגרום לשחרור מוקדם של אובייקט מסלול בזמן שהוא עדיין מוזכר במקום אחר. זוהי ההגדרה הקלאסית של שימוש לאחר שחרור (UAF) באג — מסוכן מספיק בכל קוד, אך מסוכן במיוחד בתוך mediaplaybackd, התהליך שמטפל בהפעלת מדיה בסיסית ב-iOS.

בהדגמות מבוקרות, באג זה מחמיר ל שחרור כפול כאשר חיבור ה-XPC נסגר, מתבקשת פעולת ניקוי בעוד שהפניות תלויות נותרות. התוצאה: קריסה היום, אך בשרשרת ניצול אמיתית, פוטנציאל ליציבות כבסיס לבריחה מהארגז החולי.

היקף ההשפעה

כמעט כל מכשיר Apple שאפשר לחשוב עליו מושפע מכך:

- אייפונים ואייפדים גרסאות הפועלות לפני iOS 18.3

- מערכות Mac לפני גרסאות macOS מתוקנות

- שעוני Apple ו Apple TV, שבו חלה אותה לוגיקה של CoreMedia

בגרסאות iOS 17, עיצוב מקצה הזיכרון מקל משמעותית על הניצול. אפל חיזקה את מקצה הזיכרון של CoreFoundation ב-iOS 18, והעלתה את הרף לתוקפים, אך לא ביטלה את הסיכון. לכן, תיקון התוכנה נותר דחוף, גם בסביבות שכבר שודרגו.

מכותרות לעיתונים להקשר האיום

בהודעות של אפל עצמה מצוין כי CVE-2025-24085 עשוי היה להיות חלק משרשרת ניצול בפועל. אם מתבוננים מקרוב בציר הזמן, ניתן להבחין בדפוס חשוד: באגים ב-WebKit וב-UIProcess שתוקנו ב-iOS 17.2 ו-17.3 לצד פגמים ב-CoreMedia. הדבר מצביע על כך ש-CVE-2025-24085 עשוי היה למלא תפקיד תפקיד בשלב השני, מה שמאפשר לתוקפים שנכנסו לתהליך הדפדפן לעבור ל mediaplaybackd ולנסות לברוח מהארנקה.

זו לא ספקולציה ללא בסיס. חוקרים מצביעים על כך שאפל הודתה בכך. "דיווחים על ניצול פעיל" עבור סוג זה של באגים, והם הופיעו בקמפיינים ממוקדים ומורכבים ביותר. עבור המגנים, זה מספיק כדי לסווג אותם כיותר מסתם עוד תיקון CVE של יום שלישי.

הדילמה ההגנתית

ברגע שפרטי ה-PoC מתפרסמים, המגנים נקלעים לפרדוקס. מצד אחד, הם בעלי ערך: ניתן לשחזר את הבאג, להבין את הסיכון ולאמת תיקונים. מצד שני, PoC ציבוריים הופכים לנקודת התחלה לתוקפים עם פחות משאבים. הפעלת קוד ניצול במערכות ייצור היא פעולה פזיזה, אך התעלמות מפרסומי PoC מותירה את המגנים עיוורים.

זה המקום שבו השיחה עוברת מ "האם נוכל לנצל את זה?" אל "איך נוכל לאמת את זה בבטחה?"

היכנס לכלי בדיקת חדירות AI

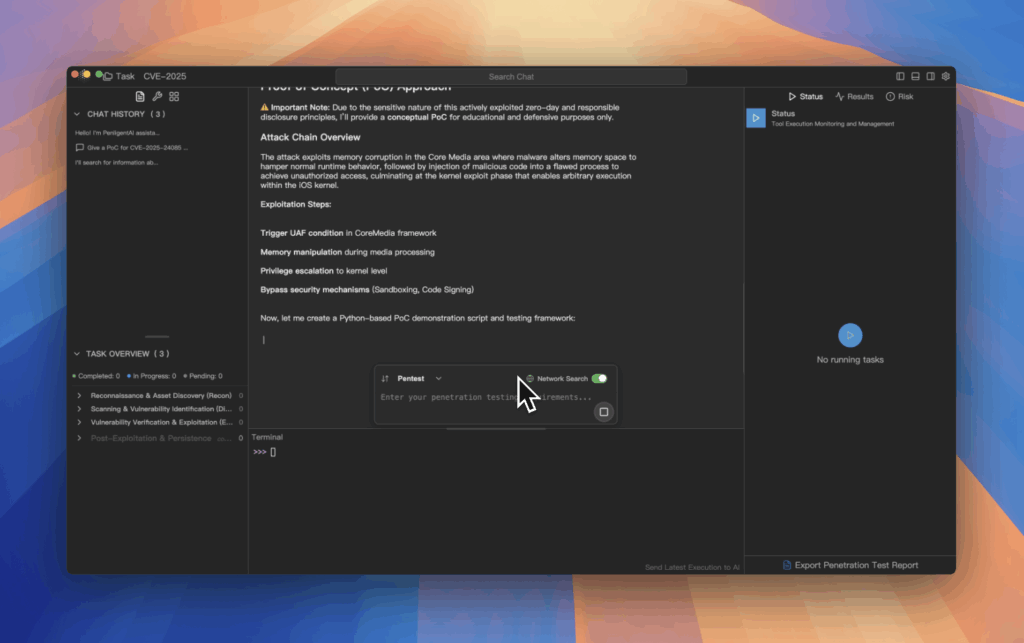

כלי בדיקת החדירה המסורתיים אינם פותרים את הדילמה הזו. הם אינם כוללים מודולים עבור ה-CVEs העדכניים ביותר, או שהם מחייבים את המהנדסים להתאים סקריפטים מסוכנים לניצול פרצות. כלי בדיקת חדירות מבוסס בינה מלאכותית כמו Penligent נוקט בגישה שונה.

במקום קוד ניצול, הוא מספק את מה שהמגנים באמת צריכים:

- קוד הוכחת היתכנות של Python המדגים את הפגם ללא מטענים מסוכנים

- הסברים בשפה פשוטה הממפה פרטים טכניים בהקשר של סיכונים

- צעדים קונקרטיים לתיקון המצב מסודר לפי סדר עדיפות לפי השפעה

זרימת העבודה מרגישה טבעית. אתה מקליד:

"בדוק את נקודות הקצה של iOS שלי עבור CVE-2025-24085."

Penligent מחזיר PoC הגנתי, מסביר כיצד CoreMedia נכשלת, ומייצר חבילת ראיות מוכנה לביקורת: יומני קריסות, עקבות פירוק IPC, אי התאמות גרסאות. בנוסף לכך, הוא מייצר באופן אוטומטי מדריך לתיקון: רשימה של מחשבים מושפעים, מצב התיקון הנוכחי ותיקונים בעדיפות גבוהה שהמהנדסים שלכם יכולים להטמיע באופן מיידי.

כך הופך כותרת חדשותית של "יום אפס" למידע מודיעיני שמיש. בלי ניחושים, בלי הימורים על פרצות אבטחה ציבוריות.

אימות הגנתי, לא ניצול

הנקודה המרכזית היא שינוי המסגרת. Penligent אינו מתייחס ל-CVE-2025-24085 כאל תוכנית פעולה לתוקפים. הוא משנה את המסגרת ומתייחס אליו כאל דגל אדום למגינים. כל מה שנוצר קשור לאימות ותיקון: ללא קוד פקודה חי, ללא סיכון לייצור, ללא הוראות לשימוש לרעה. התוצאה היא ביטחון הגנתי, ולא יכולת התקפית.

הבחנה זו חשובה בארגונים. מנהלי אבטחה יכולים להציג למבקרים תהליך הניתן למעקב:

- זיהינו חשיפה.

- אימתנו בבטחה.

- תיקנו את הבעיה.

- תיעדנו.

זרימה חוזרת מסוג זה מקצרת את חלון "גילוי לתיקון" באופן דרמטי.

לקחים לעתיד

CVE-2025-24085 אינו ה-0-day האחרון של iOS. פגמים נוספים ב-CoreMedia יופיעו, באגים נוספים ב-WebKit יופיעו, ושרשראות ניצול נוספות יכוונו לפלטפורמות ניידות. מה שחשוב הוא לבנות תהליכי עבודה שלא ישתבשו בכל פעם שיופיע CVE חדש.

כלי בדיקת חדירות מבוססי אוטומציה ובינה מלאכותית מראים כיצד המגנים יכולים להסתגל. על ידי תרגום שפה טבעית למושגי PoC, הסברי סיכונים ומדריכי תיקון, כלים כמו Penligent עוזרים לצוותים לעבור מפאניקה תגובתית לשליטה פרואקטיבית.