תקציר מנהלים: מה הופך את CVE-2025-64446 לפגיעות שדורשת טיפול מיידי

CVE-2025-64446 היא פגיעות קריטית ב-Fortinet FortiWeb שנחשפה ב-14 בנובמבר 2025. Fortinet מסווגת אותה כ- מעבר נתיב יחסי פגם בממשק המשתמש הגרפי של FortiWeb, אך התוצאה המעשית חמורה יותר: תוקף מרוחק ולא מאומת יכול לבצע פקודות ניהוליות, להשתלט על FortiWeb Manager ולגשת ל-WebSocket CLI — למעשה השתלטות מלאה על המכשיר. NVD מקצה וקטור CVSS קריטי 9.x (AV:N/AC:L/PR:N/UI:N/C:H/I:H/A:H). במילים פשוטות: אם ממשק הניהול של FortiWeb נגיש מהאינטרנט ואתם משתמשים בגרסה פגיעה, מדובר באירוע מסוג RCE לפני אימות שרק מחכה לקרות. NVD+2FortiGuard+2

זה לא היפותטי. Fortinet וספקים רבים של מודיעין איומים מאשרים זאת. ניצול פעיל בשטח, ו-CISA הוסיפה את CVE-2025-64446 לקטלוג הפגיעויות הידועות (KEV) תוך 24 שעות. שילוב זה — השפעה קריטית לפני אימות + רישום ב-KEV — מציב אותו באותה קטגוריה מבצעית כמו פגיעויות האפס-יום המסוכנות ביותר במכשירים קצה בשנים האחרונות. CISA+2CISA+2

מנקודת מבט של SEO/תשומת לב, הביטויים המופיעים יחד עם ה-CVE הזה בשיעור הקליקים הגבוה ביותר (CTR) בכיסוי המוביל בדירוג הם באופן עקבי "FortiWeb zero-day", "ניצול בפועל", "path traversal RCE" ו-"authentication bypass". אתה רואה אותם חוזרים על עצמם כי הם משקפים את כוונתו האמיתית של הקונה: "האם אני חשוף, והאם אני כבר מהווה יעד?" Greenbone+3Rapid7+3Tenable®+3 (הסקת מסקנות על סמך צפיפות הכותרות ב-SERP)

מדוע באגים ב-FortiWeb הופכים לאסונות בדלת הכניסה

FortiWeb הוא מכשיר WAF/WAAP הממוקם בקצה התשתית האינטרנטית, בדרך כלל ב-DMZ או כפרוקסי הפוך מול יישומים קריטיים לעסק. מיקום זה הופך כל פגיעה במישור הניהול ליקרה באופן לא פרופורציונלי. ברגע שתוקף משתלט על FortiWeb, הוא יכול להמשיך לפעול באמצעות חשבונות מנהל חדשים, לשנות את מדיניות ה-WAF כדי "לפתוח נתיבים" בשקט לערימת היישומים המוגנת, או להשתמש במכשיר כנקודת מנוף בעלת השפעה רבה. ניתוחים של מספר תקריות של CVE-2025-64446 מראים כי המטרה הראשונה של התוקף היא לרוב צור מנהל FortiWeb מקומי, ואז התחבר כרגיל כדי להשתלט. Rapid7+3 Arctic Wolf+3 Bitsight+3

זו הסיבה לכך שנפח הניצול זינק כל כך מהר לאחר שילוב KEV: FortiWeb אינו רק עוד צומת תוכנה – הוא נקודת חסימה לאכיפת מדיניות. פגיעות כאן מהווה מאיץ לפריצות. נשר שחור+1

ליבה טכנית: מעבר נתיב יחסי פוגש לוגיקת אימות נתיב חלופי

הגורם השורשי, מתוך דוחות ספקים ודוחות שטח

הודעת PSIRT של Fortinet מתארת את CVE-2025-64446 כ מעבר נתיב יחסי (CWE-23) בשכבת הניתוב של FortiWeb GUI/API. הקונצנזוס בדיווחים הוא שנתיבי URL אינם מנורמלים ומוגבלים כראוי לפני שליחתם למטפלים. על ידי הזרקת קטעים יחסיים בסגנון מעבר, תוקף יכול לחמוק מהמטרה המיועדת. /api/ הקשר ניתוב ולהגיע למעבד CGI או ניהול ישן שאינו אוכף אימות כהלכה. FortiGuard+2NVD+2

מספר ניתוחים עצמאיים מצביעים על כך שהפגם מתנהג גם כמו עקיפת אימות באמצעות נתיב חלופי (CWE-288): המסלול ה"ראשי" בודק את האותנטיות, אך מסלול "חלופי" בעל משמעות סמנטית זהה אינו בודק אותה. לסיווג הכפול הזה יש חשיבות מבצעית, מכיוון שהוא מגדיר את הבעיה כ ניתוב סמנטי במקום "נקודת קצה אחת גרועה". גרינבון+2 עפיפון שחור+2

דפוס ניצול בעולם האמיתי (ללא פרטים שניתן לנצל לצורך תקיפה)

התקפות שנצפו עוקבות אחר שרשרת צפויה: בלבול בנתיב מוביל את הבקשה למטפל ניהול לא מאומת, אשר מאפשר פעולות ניהוליות כגון יצירת משתמש בעל הרשאות חדשות או הפעלת פקודות ברמת המערכת. Rapid7, Arctic Wolf ו-Bitsight תיעדו ניצול העולה בקנה אחד עם יצירת מנהל מראש ולאחר מכן כניסה רגילה לממשק המשתמש. החדשות של האקר +3Rapid7+3Arctic Wolf+3

המודל המנטלי החשוב הוא לא המטען הספציפי, אלא המבנה:

בריחה מהמסלול → מטפל לא מאומת → יכולת מישור ניהול → השתלטות מלאה על המכשיר.

היקף ותיקון גרסאות

הגרסאות המושפעות משתרעות על מספר ענפים של FortiWeb. הטבלה שלהלן מפרטת את גבולות PSIRT של Fortinet בהתאם לסיכומים של NVD ו-CISA. FortiGuard+2NVD+2

| סניף | גרסאות מושפעות | גרסאות קבועות (הנחיות הספק) | חומרה |

|---|---|---|---|

| FortiWeb 8.0 | 8.0.0 – 8.0.1 | 8.0.2+ | קריטי |

| FortiWeb 7.6 | 7.6.0 – 7.6.4 | 7.6.5+ | קריטי |

| FortiWeb 7.4 | 7.4.0 – 7.4.9 | 7.4.10+ | קריטי |

| FortiWeb 7.2 | 7.2.0 – 7.2.11 | 7.2.12+ | קריטי |

| FortiWeb 7.0 | 7.0.0 – 7.0.11 | 7.0.12+ | קריטי |

בהתחשב במעמד KEV, התיקון אינו פריט שניתן לדחות ל"חלון התחזוקה הבא" — זהו מצב חירום מיידי. CISA+1

אישור סיכונים ללא בדיקות מסוכנות

שלב 1: חשיפת מלאי וגרסה (לבדוק, לא לנצל)

התחל בבדיקה שמרנית כדי לאשר אם ניתן להגיע לממשקי הניהול של FortiWeb ואילו גרסאות מותקנות אצלך. הימנע מכל עומס נתונים חוצה במערכת הייצור.

# זיהוי נוכחות FortiWeb וחשיפת ניהול curl -k -I https:/// | head -n 20 # אם יש לך גישה למנהל, אמת את גרסת הקושחה בממשק המשתמש # לאחר מכן, השווה לטווחים המושפעים שלעיל.

זה לבדו מאפשר לך למיין את מרבית הסיכונים, מכיוון שהניצול הוא טרום-אימות ומוגבל לגרסה. NVD+1

שלב 2: חפש "סמנטיקה של נתיב + פעילות מנהל" ביומנים

GreyNoise ו-Rapid7 הבחינו בסריקה נרחבת עם נתיבי ניהול פגומים, ודיווחים על תקריות מדגישים את יצירתם של משתמשי מנהל בלתי צפויים. ניתן לתרגם זאת לשתי השערות יומן מתואמות:

- אסימוני נתיב יחסי יוצאי דופן הפוגעים בנתיבי הניהול /api/ או /cgi-bin/ - חשבונות מנהל מקומיים חדשים או העלאת הרשאות מחוץ לחלונות השינוי - הפעלות WebSocket/CLI שהוקמו מכתובות IP שאינן של מנהל או בשעות לא שגרתיות

שאילתת SIEM פשוטה עשויה להיראות כך:

SELECT * FROM fortiweb_http_logs WHERE url_path LIKE '%..%' AND (url_path LIKE '%/api/%' OR url_path LIKE '%/cgi-bin/%') AND response_status IN (200, 302)

AND timestamp > now() - interval '14 days';

אם אותות אלה מופיעים במקביל באותו חלון זמן, יש להתייחס למכשיר כאל מכשיר שעלול להיות פרוץ ולפעול על פי נהלי התגובה לאירועים. Rapid7+2GreyNoise+2

מדוע מהנדסי אבטחת AI צריכים לדאוג מעבר לתיקון והמשך עבודה

CVE-2025-64446 הוא מחקר מקרה קומפקטי בשני מגמות החשובות לתהליכי עבודה בתחום אבטחת הסוכנים.

ראשית, זה קלאסיקה עקיפת אימות סמנטי של מסלול. סורקים מסורתיים מתבססים על נקודות קצה וחתימות ידועות. כאן, הניצול תלוי בבקשות המגיעות למנהלי קבצים ישנים באמצעות פערים בקנוניזציה של נתיבים. זה מתאים באופן טבעי לתהליכי עבודה LLM היברידיים: לאפשר למודלים להסיק מסקנות לגבי גרפי ניתוב ומשטחי CGI היסטוריים, ואז להשתמש בבדיקות תכנותיות בטוחות כדי לאמת השערות. Greenbone+1

שנית, ניצול הקדים את הקצאת ה-CVE הרשמית. תנועת PoC ציבורית נצפתה ב-honeypots בתחילת אוקטובר, בעוד שה-CVE והודעת הספק פורסמו באמצע נובמבר. חלון הזמן הזה של "תיקון שקט + גילוי מאוחר" הוא בדיוק המקום שבו האוטומציה נכשלת בדרך כלל — מכיוון שעדיין אין טביעת אצבע יציבה להתאמה. Rapid7+2Arctic Wolf+2

לכן, CVE זה אינו רק אירוע בודד; הוא תזכורת לכך שמכשירים מתקדמים מודרניים דורשים הגנה מונעת היגיון לפני גילוי, לא רק מרדף אחר חתימות.

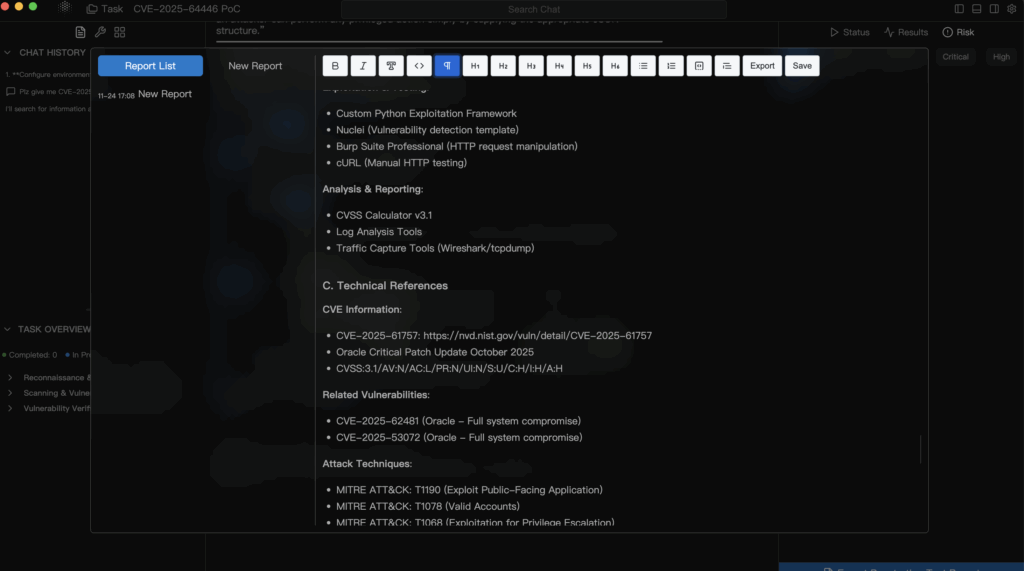

אימות מבוקר

בימים אפס כמו CVE-2025-64446, המגנים נתקלים לעתים קרובות בפער: הם זקוקים לראיות במהירות, אך PoC-ים חמושים במלואם עלולים להיות לא אמינים, לא בטוחים להפעלה בייצור, או פשוט עדיין לא פומביים. פלטפורמת בדיקות חדירות ואימות סוכנתית כגון Penligent יכולה להפוך את שרשרת המחקר ללולאה הנדסית הניתנת לביקורת.

גישה מעשית היא להנחות את הסוכנים לקלוט מקורות סמכותיים (Fortinet PSIRT, CISA KEV, Rapid7 ETR, GreyNoise telemetry), לזקק את הגרסאות המושפעות ואת משטחי ההתקפה הסמנטיים, ואז ליצור תוכנית אימות מינימלית ומבוקרת עבור שיבוט מעבדה מבודד של FortiWeb. כך נמנעת ניצול פזיז של המוצר, תוך שמירה על הוכחה מוחשית של הסיכון. GreyNoise+3FortiGuard+3CISA+3

חשוב לא פחות, הדיווח המבוסס על ראיות של Penligent מאפשר לך לארוז באופן אוטומטי עקבות HTTP, הבדלי תצורה, ציר זמן של חשבונות מנהל והערות תיקון. עבור צוותי אבטחת AI שחייבים להצדיק שדרוגים דחופים בפני הנהלת התפעול או הרגולטורים, תהליך ה"הנמקה → אימות מבוקר → דוח ניתן להגנה" הוא החלק שבאמת חוסך זמן וויכוחים.