מדוע מרכז הכובד עובר שינוי מקומי

LLM בענן נותר מרשים, אך המציאות של צוותי האדום היא אכזרית: מגבלות קצב מגיעות באמצע ההתקשרות, שינויים במחירים משבשים את מודלי התכנון, ושינויים במדיניות האזורית מפריעים לאיסוף ראיות. עבור צוותים שתלויים לחלוטין בשחזור, בחקירות פורנזיות ובנתיבי ביקורת נקיים, אי-ודאויות אלה אינן ניואנסים — הן סיכון תפעולי. במקביל, סביבות מוסדרות בתחום הבריאות, הפיננסים והמגזר הציבורי מעדיפות יותר ויותר שמידע רגיש לעולם עוזב רשתות מבוקרות, מה שמקדם את ביצוע המודלים למחשבים ניידים, תחנות עבודה ואשכולות פרטיים. שינוי זה ניכר לעין: דוחות עוקבים אחר עלייתו של "בינה מלאכותית צללים", כאשר חלק גדול מהעובדים מודים בשימוש לא מורשה בבינה מלאכותית, המהווה סיכון לחשיפת נתונים; המסקנה לגבי אבטחה היא פשוטה – שלטו במסלול ההסקת המסקנות שלכם, אחרת מישהו אחר יעשה זאת. (חדשות סייבר)

כוח שני הוא השקיפות. מודלים קטנים בקוד פתוח — 7B עד 13B פרמטרים, מקוונטים, גזומים ומכוונים — הופכים ל"טובים מספיק" עבור חלק גדול מהמיון, יצירת PoC וסיוע בכתיבת סקריפטים, תוך שהם נשארים ניתנים לבדיקה ברמת המשקל ותבנית הפרומפט. שילוב זה עם עלות שולית כמעט אפסית לכל הפעלה ועיכוב מקומי של פחות משנייה ב-GPU מסחריים, יוצר לולאת ניסויים מהירה וקלה יותר לניהול מאשר נקודת קצה מרוחקת מסוג "קופסה שחורה". המסלול המקומי-ראשון גם ממזער את רדיוס ההשפעה של הפסקות חשמל במעלה הזרם ושינויי מדיניות, אשר אחרת היו מעכבים את חלון הבדיקה. עם זאת, "מקומי" אינו אוטומטית "בטוח": סריקות אחרונות מצאו מאות נקודות קצה LLM המארחות את עצמן, כולל Ollama, החשופות באינטרנט הציבורי — מה שמזכיר לנו שפיקוח גישה בסיסי ובידוד רשת עדיין חשובים. (TechRadar)

מקורות: Cybernews על שכיחות וסיכונים של בינה מלאכותית צללית; TechRadar ו-Cisco Talos על שרתים Ollama חשופים. (TechRadar)

הגדרה פנטסטאי בפועל

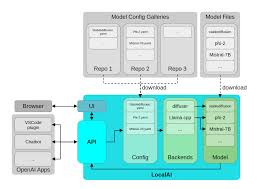

פנטסטאי הוא ההגדרה המעשית של Penligent לבדיקות חדירה בסיוע בינה מלאכותית: שיטה ותהליך עבודה שבהם LLM קטנים מקומיים בקוד פתוח מתאמים את שרשרת הכלים הקיימת שלכם — Burp, SQLMap, Nuclei, GHunt — תוך תיעוד פקודות, פרמטרים, תוצרים ושלבי שחזור כעקבות ראיות קבועות. המודל אינו ה"שחקן"; הוא ה משתף פעולה המציע פקודות, מסנתז PoC ומנתח את תוצאות הסורק תחת פיקוח אנושי. במצב היברידי, משימות של ניתוח ארוך טווח או משימות בהקשר ארוך במיוחד יכולות לעבור למודלים בענן, אך האימות ואיסוף הראיות הראשוני נשארים בחומרה שבשליטתך.

הטיעון בעד "LLMs מקומיים + פתוחים"

גישה של "מקומי תחילה" מתאימה באופן מושלם לבקרות פרטיות ותאימות, מכיוון שהנתונים נשארים בתוך גבולות המכשיר ובמערכת הביקורת שלך. הגישה תואמת את משפחות הבקרות המוכרות למנהלי אבטחה — אכיפת גישה, ביקורת ומינימום נתונים — המקודדות במסגרות כגון NIST SP 800-53. יתר על כן, משקלים פתוחים מאפשרים ביקורת חיצונית, אימות שרשרת האספקה ושחזור דטרמיניסטי של ממצאים בין צוותים ופרקי זמן. כאשר הענן מאט, נכשל או משנה תנאים, הצוות האדום שלכם לא נעלם; הוא ממשיך לעבוד בתחנת העבודה שלידכם. האזהרה: התייחסו לזמן הריצה של המודל המקומי שלכם כאל שירות רגיש — אמתו אותו, פלח אותו ואל תחשפו אותו ישירות לאינטרנט. (מרכז המשאבים לאבטחת מחשבים של NIST)

ערימת התייחסות עבור פנטסטאי

מקומי לא אומר מונוליטי. זה אומר יכולת מתוכננת בקפידה, שבה כל שלב ממלא תפקיד בדיקה ספציפי, והסולם כולו יכול לעבור לענן לצורך מורכבות, קנה מידה או חלון הקשר, כאשר הדבר נדרש.

| דרגה | חומרה טיפוסית | מודל/זמן ריצה | תפקיד עיקרי | הערות |

|---|---|---|---|---|

| אב טיפוס קל משקל | מחלקת MacBook | אולמה הפעלת מודלים מקוונטים 7B–13B | סינתזה של פקודה→פקודה, PoC קטנים, מיון יומנים | נייד, פרטי, זמן השהיה נמוך. (אולמה) |

| מעבדת תקציב | GTX 1070 / iGPU | GGUF עם llama.cpp או LM Studio | תרגילים עם ניתוק אווירי, אוטומציה לא מקוונת | יציב גם על כרטיסי מסך/iGPUs ישנים יותר. (huggingface.co) |

| תחנת עבודה מתקדמת | RTX 4090 (24GB) | תזמור רב-סוכנים + לולאות פאז | קבוצות נכסים גדולות, אימות מקביל | תאימות גבוהה, מחזורי משוב קצרים. (NVIDIA) |

| Edge & Mobile | מכשירים של Apple + Core ML | הסקת מסקנות במכשיר | דגימה בשטח באתרים מוסדרים | אפס חשיפה לענן עבור PHI/PII. (מפתח Apple) |

בארכיטקטורה זו, אולמה מפשט את ניהול המודלים המקומיים ואת הגישה ל-API, GGUF מספק פורמט יעיל ונייד המותאם להסקת מסקנות CPU/GPU, RTX 4090 מערכות מחלקות פותחות זרימות פוזינג אגרסיביות ורב-סוכניות, ו Core ML שומר נתונים רגישים במכשיר תוך ניצול מנוע ה-Neural Engine של Apple. (אולמה)

מה משתנה בבדיקות היומיומיות

עבור אינטרנט/API מטרות, pentestai מאיץ את הלולאה מ-OSINT וגילוי פרמטרים ועד יצירת השערות ובדיקות תבניות. IDORs מועמדים, כללי אישור עם היקף שגוי או עקיפות של מגבלות קצב יכולים להפוך לתבניות Nuclei ניתנות לאימות עם הנחיות ומבנה ניתוח קטן, בעוד סיכוני בקרת גישה והזרקה מתיישרים בצורה ברורה עם עשרת הגדולים של OWASP ו ASVS ההנחיות שאתה כבר משתמש בהן לדיווח. (קרן OWASP)

ב אישורים ופדרציה עבודה, מודלים מסייעים בהכנת תוכניות בדיקה ובאימותן עבור OAuth 2.0 ו OpenID Connect זרימות: מצב, nonce, קהל וחיי אסימון מפסיקים להיות ידע שבטי והופכים לפריטי רשימת ביקורת עם סקריפטים מצורפים. היתרון אינו "ניצול קסום" אלא דרך קפדנית וניתנת לשחזור לבדיקת הנחות, תיעוד כל ניסיון ושמירת תוצרים לבדיקה. (datatracker.ietf.org)

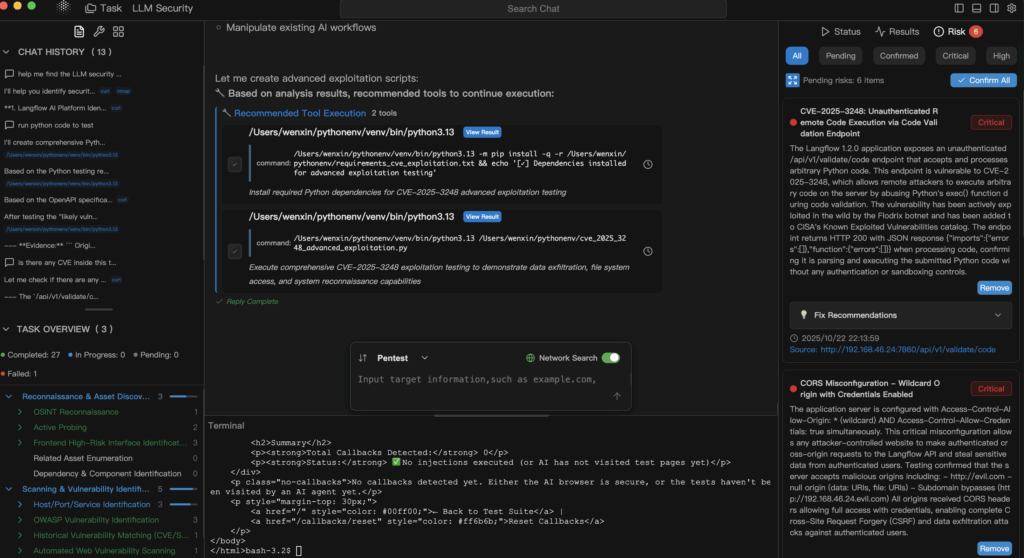

עבור אבטחת LLM—הזרקת פקודות, גניבת מידע, פריצות וקיצור מדיניות—מודלים מקומיים הם שימושיים כפליים: הם מדמים קלט עויין ומנתחים הגנה מעמיקה מבלי לשלוח את הפקודות, הוראות המערכת או מאגרי המידע המטוהרים מחוץ לגבולות הארגון. זהו יתרון הן מבחינת ניהול נתונים והן מבחינת מהירות. בינתיים, נקודות הקצה של LLM שהוגדרו באופן שגוי בתעשייה מהוות אזהרה: אם אתם מארחים את המערכת בעצמכם, אבטחו אותה. (TechRadar)

שרשרת מקומית מינימלית: אימות גרעינים בסיוע מודל

# השתמש במודל מקומי 7B–13B באמצעות Ollama כדי לסנתז תבנית Nuclei + פקודה. prompt='צור תבנית Nuclei כדי לבדוק IDOR בסיסי ב-/api/v1/user?id=... . החזר רק YAML תקף ופקודת nuclei בשורה אחת כדי להריץ אותה.'

curl -s http://localhost:11434/api/generate \ -d '{"model":"llama3.1:8b-instruct-q4","prompt":"'"$prompt"'", "stream": false}' \ | jq -r '.response' > gen.txt

# חלץ YAML והפעל אותו, ואז הפוך את הארטפקטים להאש לוג.

awk '/^id: /,/^$/' gen.txt > templates/idor.yaml nuclei -t templates/idor.yaml -u https://target.example.com -o evidence/idor.out sha256sum templates/idor.yaml evidence/idor.out >> audit.log

זה לא "תן לדוגמנית לפרוץ". זה מכוון לאדם אוטומציה עם היקף מצומצם, ראיות שנאספו ושחזור דטרמיניסטי.

ממשל תאגידי שעומד במבחן הביקורת

התמקדות מקומית אינה מתירה תהליכים חלשים. התייחסו להנחיות כאל נכסים בגרסאות, בצעו בדיקות ברמת היחידה לצורך בטיחות ודטרמיניזם, ואכפו RBAC בשכבת התזמור שלכם. מיפו את הבקרות שלכם ל- NIST SP 800-53 משפחות, כך שהבוחנים שלכם יזהו אותן: בקרת גישה (AC), ביקורת ואחריות (AU), ניהול תצורה (CM) ושלמות מערכת ומידע (SI). שמרו את זמן הריצה של המודל בסגמנט פרטי, דרשו אימות, ורשמו את כל הקריאות — כולל טקסט הפקודה, קריאות הכלים והאשמים של הארטפקטים שנוצרו. ומכיוון שרוב ממצאי ה-Web/API מגיעים בסופו של דבר לדוחות ההנהלה, קשרו את השפה והחומרה שלכם ל OWASP כדי למזער את מחזורי הכתיבה מחדש עם AppSec ותאימות. (מרכז המשאבים לאבטחת מחשבים של NIST)

מתי לעבור לענן ומדוע היברידי הוא הכנה

ישנן סיבות לגיטימיות לשימוש במודלים מאוחסנים: הקשרים ארוכים במיוחד, היסק רב-שלבי על פני קורפוסים הטרוגניים, או SLA זמינות מחמירים עבור צינורות ייצור. מדיניות מוצדקת היא "מקומי לאימות, ענן להרחבה", עם כללים מפורשים לטיפול בנתונים ועריכה מובנית. מדיניות זו מכירה במציאות לפיה חלק מהבעיות חורגות מהמגבלות המעשיות של החומרה המקומית, תוך שמירה על הליבה הרגישה של הבדיקות בתוך גבולות הביקורת.

היכן Penligent מתאים אם אתה זקוק למסלול מוצר

Penligent מיישם פנטסטאי לזרימת עבודה המבוססת על ראיות: הוראות בשפה טבעית הופכות לשרשרת כלים ניתנת לביצוע; הממצאים מאומתים ונרשמים עם פרמטרים ותוצרים; והדוחות מותאמים למסגרות שהגורמים המעורבים כבר סומכים עליהן, כגון עשרת הגדולים של OWASP ו NIST SP 800-53. תמיכה בפריסות אולמה לניהול מקומי, GGUF מודלים להסקת מסקנות יעילה, ו Core ML לבדיקות במכשיר שבו חשיפה לאפס ענן היא דרישת תאימות. התוצאה היא עמדת צוות אדום "תמידית" השורדת מגבלות תעריפים של ספקים, שינויי מדיניות ומחיצות רשת מבלי לאבד את יכולת הביקורת. (אולמה)

קריאה מעשית ונקודות עוגן שהצוות שלכם כבר משתמש בהן

אם הבדיקות שלך כוללות אימות וזהות, שמור את OAuth 2.0 ו OpenID Connect סגרו את המפרט; אם אתם עוברים לענן, ודאו שהראיות שלכם עדיין מתאימות לאותו מבנה דיווח. לצורך הגדרת סיכונים באינטרנט, הפנו את מנהלי המוצרים וההנהלה ההנדסית ל עשרת הגדולים של OWASP פריימרים, כך שמחזורי התיקון קצרים יותר ופחות עוינים. ואם אתה בוחר בדרך של תחנת העבודה, פרופיל RTX 4090 מערכת מחלקות עבור פוזינג מקביל ותזמור סוכנים; אם אתה נשאר נייד או במרפאה, השתמש ב- Core ML והכלי שלה לשמירת נתונים מוסדרים במכשיר. (datatracker.ietf.org)

מקורות

- שכיחות Shadow-AI וסיכונים במקום העבודה (Cybernews; סיכום TechRadar של אותה סקר). (חדשות סייבר)

- נקודות קצה LLM מקומיות חשופות, כולל Ollama (TechRadar; בלוג Cisco Talos). (TechRadar)

- OWASP Top 10 (רשמי). (קרן OWASP)

- NIST SP 800-53 Rev. 5 (HTML ו-PDF רשמיים). (מרכז המשאבים לאבטחת מחשבים של NIST)

- OAuth 2.0 (RFC 6749) ו-OpenID Connect Core 1.0. (datatracker.ietf.org)

- הפניות ל-Ollama ו-GGUF; מסמכי Core ML; דף המוצר NVIDIA RTX 4090. (אולמה)

קישורים סמכותיים שכדאי לשמור בהישג יד:

עשרת הגדולים של OWASP · NIST SP 800-53 מהדורה 5 · RFC 6749 OAuth 2.0 · OpenID Connect Core 1.0 · אולמה · סקירה כללית על GGUF · מסמכי Core ML · GeForce RTX 4090