מדוע pentestAI חשוב כעת

אבטחת סייבר התקפית מבוססת בינה מלאכותית עברה מהדגמות הוכחת היתכנות לתוכניות אבטחת סייבר ארגוניות. פלטפורמות מתארות את עצמן כיום כ"בדיקות חדירה אוטומטיות מבוססות בינה מלאכותית", "צוות אדום אוטונומי" או "אימות אבטחה רציף", והן נבחנות לא רק על ידי חוקרי אבטחת סייבר, אלא גם על ידי מנהלי אבטחת מידע (CISO) ודירקטוריונים.

Pentera מציגה את הפלטפורמה שלה ככלי לאימות אבטחה אוטומטי, המבצע באופן רציף טכניקות תקיפה בסביבות פנימיות, חיצוניות וענניות, ולאחר מכן קובע סדרי עדיפויות לתיקון ומכמת את הסיכון העסקי עבור ההנהלה. RidgeBot משווקת את עצמה כרובוט בדיקת חדירה אוטונומי המונע על ידי בינה מלאכותית, המתנהג כמו תוקף אתי מיומן, סורק רשתות ארגוניות, מגלה נכסים ותצורות שגויות, מנסה ניצול מבוקר ומייצר ראיות — והכל ללא צורך בצוות אדום בכיר שיפקח על כל הפעלה.

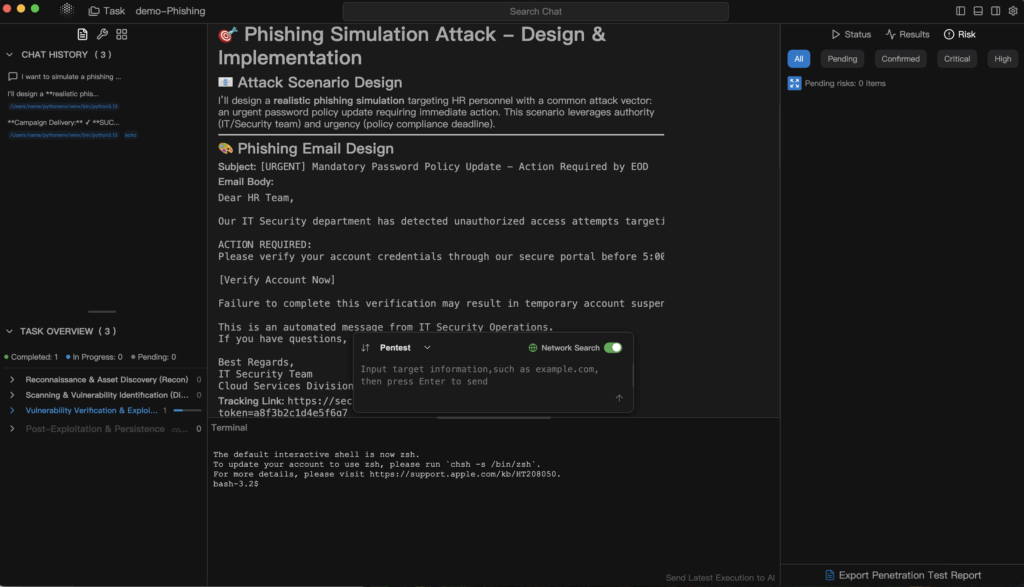

במקביל, מהנדסי אבטחה משתמשים בעוזרים קלים המכונים לעתים "pentestGPT" כדי לנתח נתיבי ניצול, ליצור מטענים, לסייע בהעלאת רמת ההרשאות ולנסח סיכומים מנהליים. אך עוזרים אלה עדיין מסתמכים על מפעיל אנושי כדי לבחור יעדים, להפעיל כלים, לשמור על גבולות ההיקף ולהעריך את ההשפעה בעולם האמיתי.

Penligent.ai מיועד לצוותים הזקוקים למשהו אחר לחלוטין: שכבת pentestAI שיכולה 1) להבין מטרות בשפה טבעית, 2) לתאם זרימת עבודה התקפית מלאה בכלים שכבר פועלים אצלכם, ו-3) ליצור דוחות תואמי תקינה ומוכנים לביקורת, המותאמים לסטנדרטים פורמליים.

במילים אחרות, Penligent.ai אינו "סורק עם בינה מלאכותית", ואינו "LLM שכותב סקריפטים עבורכם". זהו תוקף סוכני שאתם מדריכים בשפה פשוטה, המתאם עשרות ואף מאות כלי אבטחה קיימים, ומספק לכם סיפור מגובה ראיות שתוכלו להציג בפני מהנדסים, עורכי דין ומנהלים.

השינוי: ממבחן חדירות שנתי ללחץ התקפי מתמשך באמצעות בינה מלאכותית

בדיקות חדירה מסורתיות הן אפיזודיות. אתם מגדירים את היקף ההתקשרות, מחכים לממצאים, וממהרים לתקן את הבעיות לפני הביקורת. קצב זה מניח שמשטח התקיפה שלכם הוא די סטטי. אך זה לא המצב.

שני דברים שברו את המודל הזה:

- היקף הגוף שלך משתנה יותר בשבוע אחד מאשר בעבר ברבעון.

שירותי ענן קמים ונופלים. קונטיינרים נחשפים ואז נשכחים. ממשקי API של צד שלישי מרחיבים בשקט את ההרשאות. מקרי בדיקה דולפים למרחב הציבורי. פרטי זיהוי גנובים מסתובבים ברשת. הטענה של Pentera היא ש"אימות אבטחה רציף" הוא כעת חובה, ולא אופציה — אתם זקוקים למיפוי מסלולי תקיפה בזמן אמת על פני נכסים פנימיים, חיצוניים וענניים, המעודכנים עם TTPs עדכניים. - ביצוע ההתקפה עצמו הופך לאוטומטי.

RidgeBot מגדיר את ערכו כתוקף אתי אוטונומי שניתן לפרוס בסביבות ארגוניות, למנות נכסים, לנסות ניצול בצורה בטוחה, לאשר השפעה וליצור דוחות — ובכך לדחוס את מה שהיה בעבר שבועות של עבודה התקפית ידנית לשעות ספורות.

זו הסיבה ש"pentestAI" הפך לקטגוריית רכישה. מנהלי אבטחת מידע לא שואלים רק "האם ביצענו בדיקות ברבעון האחרון?" הם שואלים "מה בודק אותנו כרגע?" "היכן אנו פגיעים כיום?" ו"האם אוכל להציג זאת לדירקטוריון במונחים עסקיים?"

לעומת זאת, "pentestGPT" נוטה להתכוון ל-LLM שעוזר לבודק חדירות אנושי לחשוב מהר יותר, לכתוב מהר יותר ולתקשר טוב יותר — אך הוא לא מפעיל את שרשרת ההרג מקצה לקצה בכוחות עצמו.

Penligent.ai נבנה סביב הציפייה החדשה הזו: בדיקות חדירה אוטומטיות מתמשכות המבוססות על בינה מלאכותית, המתנהגות כמו צוות אדום פנימי הפועל ללא הפסקה, אך מבלי לאלץ את מהנדסי האבטחה לכתוב סקריפטים מותאמים אישית או לחבר 30 כלים באופן ידני בכל פעם מחדש.

pentestAI לעומת pentestGPT לעומת אוטומציה מסורתית

עוזרים בסגנון pentestGPT

- נקודות חוזק:

- עזרה בהבנת שרשראות ניצול.

- הצע מטענים עבור SQLi, IDOR, SSRF, RCE וכו'.

- עבור על שלבי העלאת הרשאות או תנועה רוחבית.

- טיוטת הנחיות לתיקון וסיכומים מנהליים.

- מגבלות:

- הם אינם פועלים באופן אוטונומי.

- הם אינם מתאמים סורקים, פאזרס, מסגרות למילוי אישורים או מבקרי תצורה שגויה בענן מטעמכם.

- הם אינם אוכפים מגבלות היקף ואינם אוספים ראיות קבילות באופן אוטומטי.

למעשה, pentestGPT הוא "טייס משנה מבוסס בינה מלאכותית עבור צוות אדום אנושי", ולא צוות אדום בפני עצמו.

סורקים קלאסיים / ערימות DAST / SAST

- נקודות חוזק: כיסוי רחב ומהירות. הם יכולים לסרוק אפליקציות, לבצע בדיקות Fuzz ל-API ולסמן סוגים נפוצים של תצורות שגויות או נקודות הזרקה.

- מגבלות: רעש גבוה, לוגיקת שרשור חלשה והנמקה מוגבלת לאחר הניצול. מרבית הסורקים אינם מספקים תיאור אמין כמו "כך תוקף היה למעשה עובר מנקודת קצה חשופה זו לנתונים רגישים". הם גם אינם ממפים את הממצאים בצורה ברורה לדרישות PCI DSS, ISO 27001 או NIST.

פלטפורמות pentestAI מודרניות

Pentera מכנה זאת אימות אבטחה אוטומטי: חיקוי תוקפים בנכסים פנימיים, חיצוניים וענניים; חשיפת נתיבי תקיפה בפועל; כימות ההשפעה העסקית; ותיעדוף התיקונים.

RidgeBot מציג את עצמו כתוקף AI אוטונומי שיכול למנות טווחי IP, דומיינים, צמתים IoT, אישורים והזדמנויות להרחבת הרשאות, ואז לנסות ניצול מבוקר ולשלוח ראיות בזמן אמת – והכל ללא צורך במומחה אנושי מצוות אדום שיושב מול המקלדת.

Penligent.ai שואפת לפעול באותה קטגוריה — אך המיקוד שלה שונה:

- אתה אומר לו מה אתה רוצה בשפה פשוטה.

- הוא מאגד ומתאם שרשרת כלים אבטחה קיימת (מעל 200 כלים, סורקים, כלי סיור, מסגרות ניצול, מנתחי מצב ענן ועוד).

- הוא מבצע שרשרת חיסול מבוקרת.

- הוא אוסף את הראיות לדוח תאימות.

שכבת התיאום הזו היא קריטית. לרוב הארגונים כבר יש סורקים, כלי CSPM, API fuzzers, מנתחי קוד, גלאי סודות, מקליטי תעבורה ומסגרות הוכחת תפיסה של ניצול. המכשול הוא לא "האם יש לכם כלי אבטחה?" המכשול הוא "האם אתם יכולים לגרום להם לפעול כמו תוקף מתואם מבלי לכתוב קוד ידני בכל פעם?" Penligent.ai נועד לפתור את הבעיה הזו.

מודל אינטראקציה מפושט נראה כך:

# שפה טבעית → תזמור pentestAI משתמש: "בדוק את אשכול ה-API שלנו. פרט את משטחי הניהול, נסה לקבע את ההפעלה או להשתמש שוב באסימונים חלשים במידת האפשר, והפק ממצאים המותאמים ל-PCI DSS / ISO 27001 עם צילומי מסך." סוכן: 1. קורא לכלי סיור ו-OSINT כדי לגלות תת-דומיינים, שירותים ולוחות חשופים.

2. מפעיל כלי בדיקת אימות וכלי השמעה חוזרת על נקודות קצה מותרות. 3. אוסף ראיות (עקבות HTTP, צילומי מסך, יומני השמעה חוזרת). 4. מנרמל את הפלט מכלים שונים לנרטיב התקפה אחד. 5. ממפה כל בעיה מאומתת לשפת הבקרה PCI DSS, ISO 27001 ו-NIST. 6. מייצר סיכום מנהלים ורשימת תיקונים הנדסיים.

זהו הקפיצה המהותית מ"התפשטות כלים" ל"שרשרת חיסול מתוזמרת".

מטריצת יכולות: Pentera לעומת RidgeBot לעומת pentestGPT לעומת Penligent.ai

| יכולת / ספק | פנטרה | RidgeBot | pentestGPT | Penligent.ai |

|---|---|---|---|---|

| מיצוב | אימות אבטחה אוטומטי; הפחתת חשיפה מתמשכת וטיפול מונחה סיכונים לצוותי אבטחת מידע בארגונים. | רובוט בדיקת חדירה אוטונומי המופעל על ידי בינה מלאכותית, המתנהג כמו תוקף אתי בקנה מידה גדול, כולל ברשתות גדולות. | LLM כטייס משנה לבוחני חדירות אנושיים | מנוע pentestAI שמריץ זרימת עבודה התקפית מלאה המבוססת על כוונת שפה טבעית |

| מודל ביצוע | אימות רציף של נכסים פנימיים, חיצוניים וענניים | סריקה אוטונומית, סימולציית ניצול ותפיסת ראיות בתחום ההיקף | מונע על ידי בני אדם; הבינה המלאכותית מציעה את המהלך הבא | סוכנות: סיור → ניסיון ניצול → איסוף ראיות → דוח תאימות |

| תלות במיומנות המפעיל | נמוך/בינוני; משווקת כ"אין צורך בצוות אדום מובחר בכל מחזור". | נמוך; משווק כ"אינו דורש כוח אדם מיומן במיוחד", ובמהותו משכפל את התנהגות התוקף המומחה. | גבוה; דורש בודק מנוסה | נמוך; אתה מתאר מטרות בשפה פשוטה במקום לכתוב סקריפטים מותאמים אישית או צינורות CLI. |

| כיסוי שטח | רשתות פנימיות, היקף חיצוני, נכסי ענן, אישורים חשופים, נתיבי תקיפה בסגנון תוכנות כופר. | טווחי IP, דומיינים, אפליקציות אינטרנט, IoT, תצורות שגויות, חשיפת הרשאות, דליפות נתונים בתשתית הארגונית. | כל מה שהמפעיל בוחר לבדוק | אינטרנט/API, עומסי עבודה בענן, שירותים פנימיים בתחום, משטחי CI/CD, זרימות זהויות ומשטחי התקפה של AI/LLM |

| מודל כלי עבודה | פלטפורמה משולבת, תובנות לתיקון בעדיפות גבוהה עבור ההנהלה | לוגיקת תוקף אוטונומית מובנית ומנוע סימולציה של ניצול פרצות | משתמש בכלים שהאדם מפעיל באופן ידני | שכבת תזמור על פני יותר מ-200 כלי אבטחה (סורקים, פוזרים, מאתרי סודות, ערכות להרחבת הרשאות) |

| דיווח ותיקון | קביעת סדרי עדיפויות לסיכונים, נתיבי תקיפה חזותיים, הנחיות לתיקון שמישות על ידי מנהלים ובוועדי דירקטוריון. | דיווח אוטומטי במהלך הבדיקות; מוכיח את יכולת הניצול וההשפעה כדי לסייע לצוותי התיקון לפתור בעיות אמיתיות, ולא תיאורטיות. | טיוטות סיכומים; עדיין נדרשת עריכת ראיות אנושית | דיווח ברמת תאימות המותאם לתקני ISO 27001 / PCI DSS / NIST, בתוספת הדמיה של שרשרת ההתקפות ורשימת תיקונים |

| קונה/משתמש עיקרי | מנהלי אבטחת מידע וצוותי הנדסת אבטחה המעוניינים באימות מתמשך | צוותי אבטחה המעוניינים בלחץ מצד צוות אדום מבלי לשכור אנשי צוות אדום בכירים נוספים | בודקי חדירות עצמאיים / חוקרי אבטחה | מנהלי אבטחה, אבטחת אפליקציות, פלטפורמות ותאימות המעוניינים בבדיקות התקפיות חוזרות שניתן להסביר במעלה הזרם |

ההבדל בין Penligent.ai למתריצה זו אינו "אנו מוצאים יותר CVE מכם". ההבדל הוא "אתם אומרים לו מה אתם רוצים באנגלית, הוא מפעיל את שרשרת הכלים שלכם כמו תוקף מתואם, ומפיק תוצאות שצוות ההנדסה, צוות הציות וצוות ההנהלה שלכם יכולים להשתמש בהן".

זה מפעיל שלושה גורמים מעוררי קנייה בו-זמנית:

- אנשי האבטחה רוצים שרשראות ניצול מאומתות, ולא רק מזהי פגיעות.

- הנדסה דורשת ראיות קונקרטיות וניתנות לשחזור, וכן רשימת תיקונים.

- הנהלת החברה ומבקרי החשבונות רוצים לדעת: איזה בקרה נכשלה? איזה תקן מופר? האם אנחנו חשופים באופן שחייב דיווח?

Penligent.ai: שלושה גורמים מבדילים מרכזיים

שליטה בשפה טבעית במקום חיכוך CLI

רוב האוטומציה של בדיקות חדירות עדיין מצריכה מפעיל שיכול לחבר יחד Nmap, הרחבות Burp, סקריפטים מותאמים אישית לעקיפת אימות, כלי השמעה חוזרת וסורקי תצורה שגויה בענן באופן ידני. Penligent.ai ממוקמת כך שתסיר את המכשול הזה. אתה מתאר את מה שאתה רוצה ("לפרט פורטלי ניהול חשופים בסביבת הבדיקה, לנסות לשחזר אסימונים במקום המותר, וליצור השפעה על PCI DSS"). המערכת מפרשת את הכוונה, מנהלת את לוגיקת ההפעלה, מטפלת בהגבלת קצב ובזרימת הכניסה, ומריצה את זרימת ההתקפה.

זה חשוב כי זה מוריד את הרף. לא צריך שכל צוות יכלול מהנדס התקפה בכיר הבקיא בחמש שרשראות כלים שונות. המודל הוא: "שאל בשפה רגילה, קבל תוצאות ברמה של תוקף".

תיאום של למעלה מ-200 כלי אבטחה לשרשרת חיסול אחת

רוב הארגונים כבר מחזיקים בסורקים, פאזרס, בודקי אישורים, מאתרי סודות, CSPM, סורקי מכולות, מנתחי חשיפה CI/CD, בודקי עקיפת WAF, כלי השמעה חוזרת, ערכות להרחבת הרשאות, אספני OSINT ועוד. העלות האמיתית היא הדבק. מי מחבר את כל אלה ל"כך הגעתי מנקודת קצה חשיפה ל-S3 לאישורי גישה למסד הנתונים הייצור"?

הגישה של Penligent.ai היא תזמור בקנה מידה גדול: תיאום של למעלה מ-200 כלי אבטחה והזנת התוצאות שלהם לנרטיב ניצול יחיד, במקום 200 תוצאות סריקה מנותקות זו מזו. במקום "להלן 38 בעיות API בדרגת חומרה בינונית", תקבל:

- נקודת כניסה

- שיטת זיוף אימות או הפרת אמון

- צעד/צעדים לרוחב

- גישה כתוצאה מכך

- רדיוס הפיצוץ אם תוקף יקשור אותו בייצור

מבחינת הנהגה, זה נשמע כמו "כך ייראה תשלום הכופר".

מבחינה הנדסית, זה נראה כמו "זהו בדיוק צמד הבקשה/תגובה שגרם לנו להפסיד".

דיווח ברמת תאימות והדמיה של שרשרת התקפות

Pentera מדגישה מיפוי נתיבי תקיפה, סדרי עדיפויות לתיקון וסיכומים של סיכונים בשפה עסקית עבור מנהלים ודירקטוריונים. RidgeBot מדגישה ניצוליות מגובה ראיות כדי להאיץ את התיקון ("לא רק פגיעות, אלא אחיזה אמיתית").

Penligent.ai עושה את הצעד האחרון לקראת שפה פורמלית של תאימות. התפוקה בנויה סביב:

- איזה בקרה נכשלה (משפחת בקרות ISO 27001, דרישת PCI DSS, פונקציית NIST).

- השרשרת הטכנית המדויקת המוכיחה את הכישלון.

- רדיוס הפיצוץ.

- הדרך המומלצת לתיקון והצוות האחראי.

כך, צוותי האבטחה, הציות וההנדסה יכולים לעבוד כולם על אותו מוצר. ניתן לעבור ישירות מ"מצאנו את הבעיה" ל"אנו אחראים לטיפול בה" ול"אנו יכולים להוכיח שטיפלנו בה".

היכן אתה משתמש בו בפועל – תרחישים אופייניים

- משטחי אינטרנט ו-API חיצוניים

בקש מהסוכן לאתר לוחות בקרה חשופים, לבדוק אם יש טיפול חלש בפעולות או השמעה חוזרת של אסימונים (במסגרת המותרת), ולהפיק ראיות מוכנות לביקורת וכן מיפוי PCI DSS / NIST עבור כל ממצא הנוגע לתשלומים או לנתונים רגישים. - משטח התקפה בענן ובקונטיינר

כוון את pentestAI לשירותים זמניים, תפקידי IAM עם היקף שגוי, רצים CI/CD יתומים או אשכולות ביניים חשופים. זה המקום שבו מתגוררת "תשתית הצללים". Pentera משווקת במפורש אימות רציף על פני משטחים פנימיים, היקפיים וענניים כחיוני, מכיוון שתוקפים כיום מתמקדים בתצורות שגויות, דליפת אישורים ושימוש חוזר באישורים, ולא בהיקף מונוליטי יחיד. - לוחות מחוונים פנימיים וממשקי אחורי מיוחדים

רבות מהפרצות החמורות ביותר מתחילות בגישה של "זה רק פנימי, אף אחד מבחוץ לא יראה את זה". בפועל, הנחה זו מתבדת ברגע שפרטי הזדהות דולפים או שתת-דומיין זמני הופך לציבורי. זרימת עבודה סוכנתית יכולה להוכיח — בעזרת ראיות מוחשיות — שההנחה הייתה שגויה. - עוזר AI / LLM / סוכן משטחים

בעוד ארגונים משלחים טייסים משנה פנימיים, בוטים תומכים אוטונומיים ועוזרים פנימיים בעלי גישה לנתונים, תוקפים מתנסים בהזרקת פקודות, מטענים של "הוראות בלתי נראות" והונאת סוכני AI כדי להוציא סודות או לבצע פעולות. Pentera דנה בפומבי באימות מונחה כוונה בסגנון שפה טבעית כדי לשקף את התנהגות היריב האנושי כפי שהיא מתפתחת בזמן אמת.

Penligent.ai מכוונת לאותה שכבה: "התייחסו לעוזר ה-AI כאל מיקרו-שירות בעל ערך גבוה עם הרשאות. האם אנו יכולים לאלץ אותו? האם אנו יכולים לקשר את הכפייה הזו לתנועה לרוחב?" התוצאה היא דוח שצוותי האבטחה והתאימות שלכם יכולים 실제로 להעביר למעלה.

פריסה ותהליך עבודה

Penligent.ai נועד להוסיף על מה שכבר יש לכם, ולא להחליף אותו. זרימת העבודה נראית כך:

1. אתה מתאר את הבדיקה בשפה פשוטה: "סרוק staging-api.internal.example כדי לאתר לוחות בקרה חשופים. נסה לבצע קיבוע הפעלה/הפעלה חוזרת של אסימון, במידת האפשר. צלם צילומי מסך וצמד בקשות/תגובות. לאחר מכן, צור ממצאים בהתאם לתקן ISO 27001/PCI DSS/NIST."

2. הסוכן מתאם: - כלי סיור ו-OSINT (רשימת תת-דומיינים, טביעת אצבע של שירות) - כלי בדיקת אימות/פעולה - כלי ניסיון ניצול בתוך גבולות המדיניות - סימולטורים לתנועה רוחבית (אם נכללים בהיקף) - לכידת ראיות ונורמליזציה

3. הפלטפורמה מרכיבה: - תרשים שרשרת התקפות (נקודת כניסה → שלב לרוחב → השפעה) - חבילות ראיות טכניות (עקבות HTTP, PoC, צילומי מסך) - מיפוי תאימות: איזו דרישה הופרה, מדוע זה חשוב - רשימת תיקונים לפי סדר עדיפויות המותאמת לצוותים האחראים

התוצאה היא לא "הנה תיקיה מלאה בתוצרי סורק". התוצאה היא סיפור:

- כך תוקף יוכל להיכנס.

- הנה מה שהם היו מקבלים.

- הנה איזה בקרה מפרה.

- הנה מי שצריך לתקן את זה.

- כך נוכיח למבקרים ולהנהלה שהבעיה תוקנה.

זוהי ההבטחה האמיתית של pentestAI כפי שמגדירה אותה Penligent.ai: כוונות בשפה טבעית, פעולות התקפיות מתואמות המשלבות מספר כלים, ראיות המותאמות לתאימות — מבלי לדרוש מכל מהנדס להיות חבר בצוות אדום מקצועי.