בנוף ה-AI המואץ של תחילת 2026, הנדסת האבטחה התפצלה במידה רבה. מצד אחד, צוותים מחזקים את צינורות ה-RAG הארגוניים מפני הזרקת פקודות. מצד שני, הם נועלים את ה-VPCs בענן. אך נקודת תורפה משמעותית נותרה ב"תשתית הצללים": צמתים קצה ומעבדות ביתיות שבהן נולדים דגמי אב טיפוס.

הגילוי של CVE-2025-64113 (ציון CVSS 9.8, קריטי) חושף פגיעות קטסטרופלית ב- שרת Emby, פתרון פופולרי לאחסון מדיה. אמנם Emby היא תוכנה לצרכנים, אך טביעת הרגל שלה חופפת במידה רבה לקהילת "LLM מקומית". מהנדסים מרבים להפעיל את Emby לצד אולמה, vLLM, או דיפוזיה יציבה עומסי עבודה על שרתים פיזיים בעלי מפרט גבוה (המצוידים ב-RTX 4090 או A6000) כדי למקסם את ניצול החומרה.

עבור מהנדס אבטחת AI, CVE-2025-64113 אינו באג בשרת המדיה; זהו גשר שורש ללא סיסמה למערך המחשוב של ה-GPU שלך. מאמר זה זונח את הנרטיב הטכנולוגי הצרכני כדי לנתח את הפגיעות כאיום קריטי על התשתית, ומפרט את הכשל הלוגי של C#, את ההסלמה לביצוע קוד מרחוק (RCE) ואת הדרכים להגן על השבב שלך.

כרטיס מודיעין פגיעות

| מטרי | פרטי מודיעין |

|---|---|

| מזהה CVE | CVE-2025-64113 |

| רכיב היעד | שרת Emby (MediaBrowser.Server.Core / שירות משתמש) |

| גרסאות מושפעות | לפני 4.9.1.81 (בטא ויציב) |

| סוג הפגיעות | עקיפת אימות (CWE-287) / שגיאת לוגיקה |

| ציון CVSS v3.1 | 9.8 (קריטי) (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| וקטור התקפה | רשת (מרחוק), ללא אינטראקציה |

ניתוח טכני מעמיק: ההיגיון של "מפתח השלד"

Emby Server מבוסס על .NET (C#) ערימה. הפגיעות נובעת מכשל בסיסי בלוגיקה של "ספק איפוס סיסמאות", במיוחד בכל הקשור לאופן שבו השרת מאמת אסימונים של מערכת קבצים פיזית מול בקשות API.

1. הפגם האדריכלי

מנגנון איפוס הסיסמה של Emby מבוסס על מודל "הוכחת גישה".

- זרימת עבודה מתוכננת: משתמש מבקש איפוס. השרת כותב קובץ בשם

passwordreset.txtלספריית התצורה. על המשתמש לקרוא קובץ זה (מה שמרמז שיש לו גישה ל-SSH/RDP) כדי להמשיך. - הפגיעות: נקודת הקצה של ה-API המטפלת ב- אישור של האיפוס (

/משתמשים/שכחתי סיסמה/סיכה) אינו אוכף בקפדנות את העובדה שהמשתמש יודע תוכן הקובץ או שהפעלה שיזמה את הבקשה תואמת את הפעלה שסיימה אותה.

בגרסאות פגיעות, נוכחות הקובץ משמשת כסימן בוליאני גלובלי: IsResetMode = True. כל משתמש לא מאומת שייכנס ל-API במהלך חלון זמן זה (או יפעיל את החלון בעצמו) יוכל להשתלט על חשבון המנהל.

2. שחזור קוד פורנזי (היפותטי C#)

בהתבסס על ההבדלים בין התיקונים וההתנהגות, אנו יכולים לשחזר את זרימת הלוגיקה הפגיעה ב- ConnectService או שירות משתמשים.

C#

// תבנית לוגיקה פגיעה public async Task

// פגם קטלני: הקוד בודק אם הקובץ קיים, // אך מניח שיש אמון מבלי לאמת את תוכן האסימון המאובטח בתוך הבקשה.

if (_fileSystem.FileExists(tokenPath)) { var user = _userManager.GetUserByName(request.UserName); // התוקף מספק סיסמה חדשה, ומכיוון שהקובץ קיים, // השרת מאפשר את ההחלפה. await _userManager.ChangePassword(user, request.NewPassword);

// ניקוי _fileSystem.DeleteFile(tokenPath); return new { Success = true }; } throw new ResourceNotFoundException("אסימון האיפוס לא נמצא בדיסק.");

}`

זהו קלאסיקה זמן הבדיקה לזמן השימוש (TOCTOU) שגיאת לוגיקה בשילוב עם עומק אימות לא מספיק.

3. שרשרת הניצול וההרג

- הדק: התוקף שולח

POST /משתמשים/שכחתי סיסמהעם שם המשתמש היעד (לדוגמה, "admin"). Emby יוצרpasswordreset.txt. - מירוץ/עקיפה: התוקף שולח מיד את בקשת האישור עם סיסמה חדשה. מכיוון שהקובץ קיים בדיסק, התנאי

FileExistsמחזיר ערך אמת. - השתלטות: השרת מעדכן את סיסמת המנהל. התוקף מתחבר.

- הסלמה (RCE):

- התקנת תוסף: Emby מאפשר למנהלים להתקין תוספים (DLL).

- FFmpeg Hooks: מנהלים יכולים להגדיר סקריפטים מותאמים אישית לעיבוד מקדים/מאוחר עבור קידוד מדיה.

- תוצאה: התוקף מבצע פקודת מעטפת הפוכה באמצעות תהליך Emby (הפועל לרוב כ-Root ב-Docker או כ-SYSTEM ב-Windows).

האיום על תשתית ה-AI: מדוע הקשר הוא חשוב

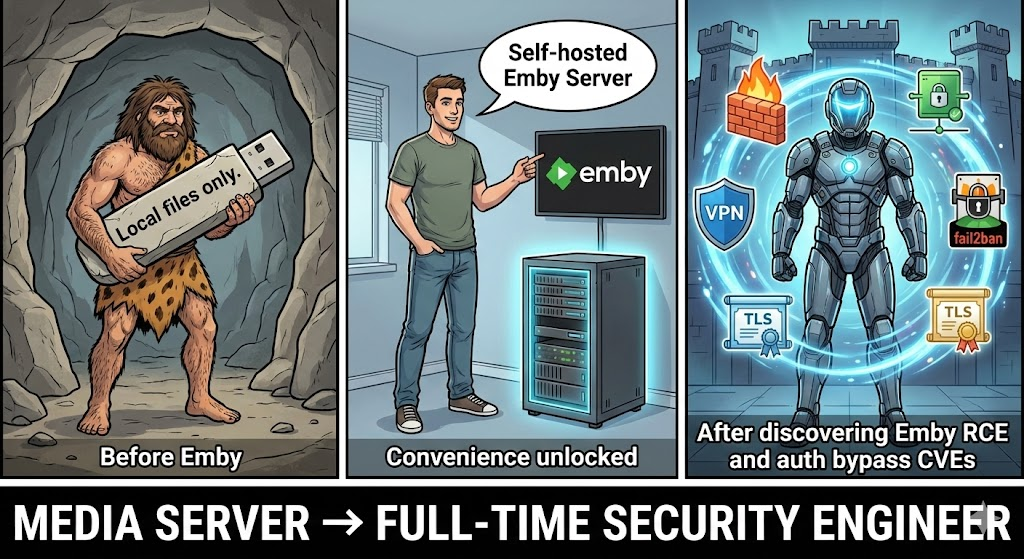

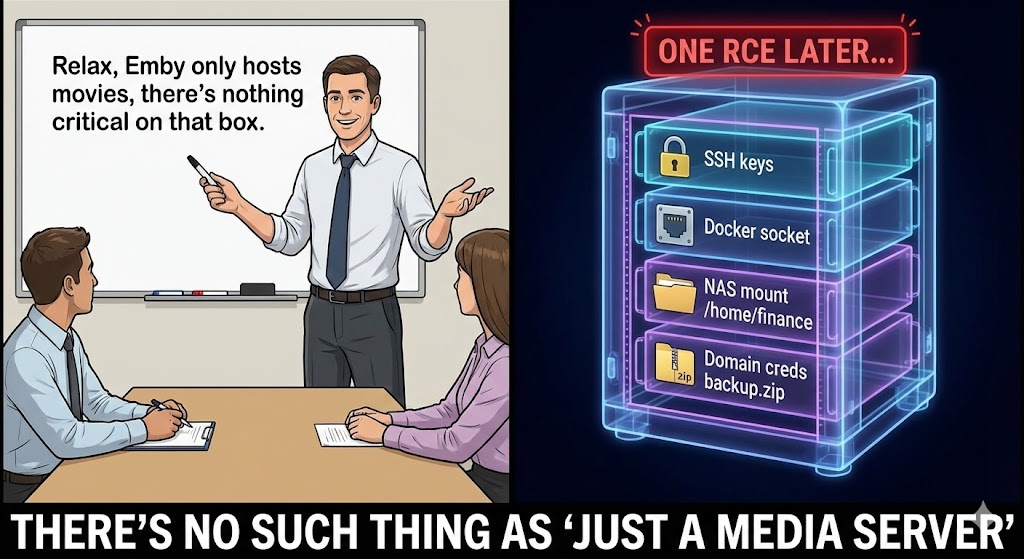

מהנדסי אבטחה נוטים לסווג שרתים מדיה כ"בעלי עדיפות נמוכה". בהקשר של פיתוח בינה מלאכותית, זוהי טעות קטלנית.

1. וקטור התקיפה "במיקום משותף"

מהנדסי AI בונים בדרך כלל שרתים כבדים מסוג "All-in-One". מחשב Ubuntu בודד עם שני RTX 4090s מארח לעתים קרובות:

- יציאה 11434: Ollama (הסקת LLM)

- יציאה 6333: Qdrant (מסד נתונים וקטורי)

- יציאה 8888: JupyterLab

- יציאה 8096: Emby (מדיה/שימוש אישי)

מכיוון ששירותים אלה פועלים על אותו קרנל ומשתמשים באותם חיבורי מערכת קבצים (לדוגמה, /mnt/data), פגיעה ב-Emby באמצעות CVE-2025-64113 מאפשרת לתוקף לבצע pivot באופן מקומי (localhost).

2. הוצאת נכסים בעלי ערך גבוה

ברגע שנכנס לתוך הקונטיינר/תהליך Emby, התוקף יכול לנצל את חיבורי הנפח כדי לגשת ל:

- משקלי הדגמים: מתאמי LoRA קנייניים או מכוונים במדויק

.safetensorsקבצים בשווי אלפי שעות מחשוב. - מאגרי נתונים RAG: מאגרי וקטורים לא מוצפנים המכילים מאגרי ידע ארגוניים פרטיים.

- משתני סביבה:

.envקבצים המשותפים לעתים קרובות בין מכולות Docker המכילות מפתחות API של OpenAI או אסימוני HuggingFace.

3. חטיפת מחשב (Cryptojacking)

ההשפעה המיידית ביותר היא לרוב מניעת משאבים. התוקפים פורסים כורים שקטים (כמו XMRig) המוצמדים לליבות CUDA ספציפיות, ושואבים 30-50% מקיבולת ה-GPU. הדבר פוגע בביצועי ההיקש עבור עומסי עבודה לגיטימיים של בינה מלאכותית וגורם להתחממות יתר של החומרה, וכל זאת תוך שמירה על דיסקרטיות מספקת כדי לחמוק מניטור בסיסי של המעבד.

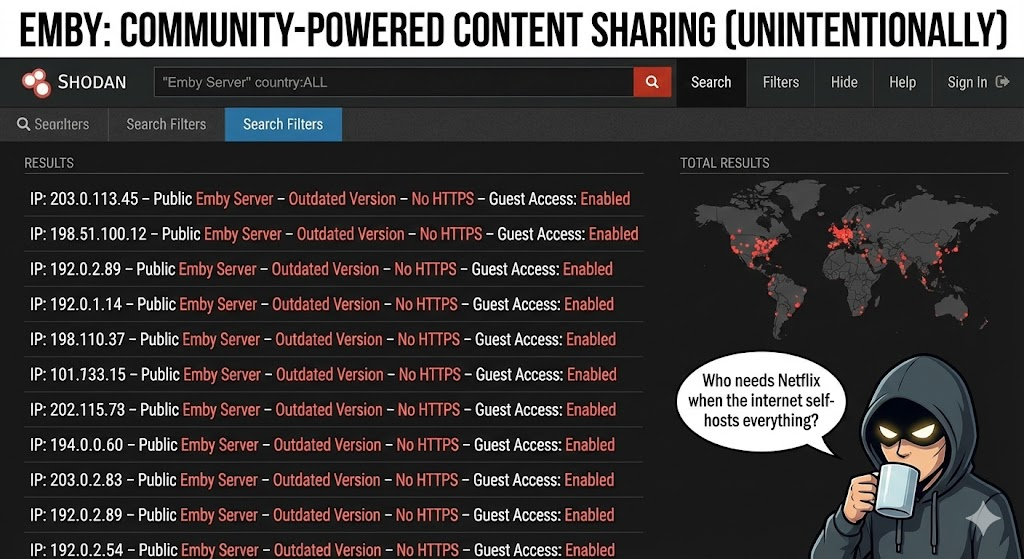

הגנה מבוססת בינה מלאכותית: היתרון של Penligent

איתור CVE-2025-64113 בסביבה מבוזרת ואד-הוק של בינה מלאכותית הוא מאתגר. סורקים מסורתיים (Nessus/Qualys) דורשים סריקות מאומתות כדי לראות מערכות קבצים ולעתים קרובות מפספסים יציאות לא סטנדרטיות.

זה המקום שבו Penligent.ai מגדיר מחדש את עמדת האבטחה ההתקפית.

- גילוי נכסים נסתרים (ה"בלתי ידועים")

סוכני ה-AI של Penligent משתמשים בניתוח תנועה פסיבי ובבדיקה אקטיבית כדי לזהות "שירותי צללים". הם מזהים שצומת GPU בעל ערך גבוה חושף את יציאה 8096 ומזהים את השירות כ-Emby, תוך שהם מקשרים אותו אוטומטית למידע המודיעיני הקריטי CVE-2025-64113. הם משייכים את הסיכון להקשר: "שרת מדיה חשוף בצומת AI קריטי".

- אימות לוגי לא הרסני

במקום לנסות לאפס את סיסמת המנהל (מה שיגרום לדחיית שירות), Penligent מבצע בדיקת Safe Logic Probe.

- הוא יוזם את לחיצת היד כדי להפעיל את

passwordreset.txtמנגנון יצירה (אם הוא בטוח). - הוא מנתח את זמן התגובה של ה-API ואת קודי השגיאה כדי לקבוע אם וקטור העקיפה פעיל.

- הוא מאשר את הפגיעות עם כמעט אפס תוצאות חיוביות כוזבות, ומספק התראה מאומתת ברמת "קריטי" מבלי להפריע לסרט של מהנדס בשבת בערב או לאימון LLM שלו.

מדריך לתיקון וחיזוק

אם אתם מנהלים תשתית AI הכוללת את Emby, נדרשת פעולה מיידית.

1. תיקון (הפתרון היחיד)

שדרג ל שרת Emby 4.9.1.81 מיד. גרסה זו משנה באופן מהותי את הלוגיקה של איפוס הסיסמה, כך שהיא דורשת אסימון שלא ניתן לנחש באמצעות אינטראקציה עם ה-API.

2. נעילת מערכת קבצים בלתי ניתנת לשינוי (ה"מתג ההשבתה")

אם אינך יכול להתקין את התיקון באופן מיידי (למשל, עקב הקפאת תלות), תוכל לנטרל את הפרצה על ידי מניעת יצירת אסימון האיפוס.

עבור לינוקס (Docker/Bare Metal):

באש

`# נווט לספריית התצורה של Emby cd /var/lib/emby/config

צור קובץ דמה

גע ב-passwordreset.txt

הפוך אותו לבלתי ניתן לשינוי (אפילו root לא יכול לכתוב/למחוק אותו)

sudo chattr +i passwordreset.txt`

השפעה: בקשת ה-API של התוקף ל- שכחתי את הסיסמה יכשל מכיוון שהשרת אינו יכול לכתוב לקובץ, מה שמפר את שרשרת ההיגיון.

ל-Windows:

לחץ לחיצה ימנית על תיקיית config -> מאפיינים -> אבטחה -> מתקדם. הוסף כלל "דחה כתיבה" עבור חשבון המשתמש שמפעיל את שירות Emby.

3. פילוח רשת (אמון אפס)

- בידוד יציאות ניהול: לעולם אל תחשוף את יציאה 8096/8920 לאינטרנט הציבורי.

- השתמש במנהרות: גישה לשירותים באמצעות Tailscale, מנהרת Cloudflare, או VPN.

- בידוד מכולות: ודא שמכולת Emby Docker אינה פועלת כ

-פריבילגיומעלה רק את ספריות המדיה הספציפיות הדרושות לו (קריאה בלבד במידת האפשר), ולא את כולן./mnt/שורש.

סיכום

CVE-2025-64113 מזכיר לנו כי שטח ההתקפה של מערכת בינה מלאכותית משתרע הרבה מעבר למודל עצמו. בעידן של תשתית מאוחדת, פגיעות ביישום מדיה פנאי יכולה לסכן את עומסי העבודה המתקדמים ביותר של בינה מלאכותית.

הנדסת אבטחה עוסקת בהגנה על כולו ערימה. באמצעות יישום תיקונים קפדניים, פילוח רשתות ושימוש בכלים לגילוי נכסים המונעים על ידי בינה מלאכותית, כגון Penligent, ארגונים יכולים לסגור את הדלתות האחוריות הללו לפני שהן יגרמו לאובדן קטסטרופלי של משאבי מחשוב או קניין רוחני.