एआई अब केवल संकेतों का जवाब देने तक ही सीमित नहीं है - यह कार्य भी करता है। जब कोई एजेंट ईमेल पढ़ सकता है, दस्तावेज़ प्राप्त कर सकता है, एपीआई कॉल कर सकता है, या वर्कफ़्लोज़ को ट्रिगर कर सकता है, तो यह अब केवल मनुष्यों की सहायता नहीं करता - यह एक डिजिटल पारिस्थितिकी तंत्र के भीतर एक स्वतंत्र कर्ता बन जाता है। यह बदलाव साइबर सुरक्षा में एक नए युग का प्रतीक है, जहाँ हमलावर अनिवार्य रूप से एक मानव विरोधी नहीं, बल्कि एक स्वायत्त प्रक्रिया है। एजेंटिक एआई हैकर यह एक मौलिक जोखिम को उजागर करता है: स्वायत्तता स्वयं एक शोषण योग्य सतह बन गई है।

एजेंटिक स्वायत्तता का उदय उत्पादकता और भेद्यता, दोनों में एक महत्वपूर्ण मोड़ का प्रतिनिधित्व करता है। एजेंटिक प्रणालियाँ स्व-निर्देशन के लिए डिज़ाइन की गई हैं; वे निर्देशों की व्याख्या करती हैं, कार्यों की योजना बनाती हैं, और परस्पर जुड़ी सेवाओं में कई चरणों को क्रियान्वित करती हैं, अक्सर बिना किसी प्रत्यक्ष मानवीय पर्यवेक्षण के। यही बात उन्हें इतना शक्तिशाली बनाती है — और साथ ही, यही बात उन्हें इतना खतरनाक भी बनाती है। स्ट्राइकर के "साइलेंट एक्सफ़िल्ट्रेशन" अध्ययन जैसे हालिया शोधों ने प्रदर्शित किया है कि एक ही ईमेल तैयार करने पर एक AI एजेंट संवेदनशील Google ड्राइव डेटा को प्राप्तकर्ता द्वारा संदेश खोले बिना ही लीक कर सकता है। एजेंट, अपने स्वयं के "सहायक" स्वचालन रूटीन के तहत कार्य करते हुए, स्वतंत्र रूप से एक्सफ़िल्ट्रेशन पूरा करता है। इसमें कोई शोषण पेलोड नहीं था, कोई फ़िशिंग लिंक नहीं था, कोई प्रत्यक्ष घुसपैठ नहीं थी — बस स्वायत्तता का चुपचाप हथियारीकरण था।

एजेंटिक एआई हमले की संरचना अब पारंपरिक अर्थों में मैलवेयर या एक्सप्लॉइट चेन के इर्द-गिर्द नहीं घूमती। इसके बजाय, यह विश्वसनीय, वैध कार्रवाइयों की एक श्रृंखला के रूप में सामने आता है। इसकी शुरुआत होती है सामग्री की शुरुआत, जहाँ एक हमलावर किसी ईमेल, साझा दस्तावेज़ या संदेश जैसे प्रतीततः सौम्य इनपुट के अंदर छिपे निर्देशों को एम्बेड कर देता है। इसके बाद आता है संदर्भ निष्पादन, क्योंकि AI एजेंट अपने सामान्य वर्कफ़्लो के हिस्से के रूप में सामग्री को पढ़ता है, उन निर्देशों की व्याख्या करता है, और ड्राइव एक्सेस, API कॉल या वेबहुक अनुरोध जैसे आंतरिक टूल को ट्रिगर करता है। अगला चरण, मौन निष्कासन, तब होता है जब एजेंट, जो पहले से ही पर्यावरण के भीतर अधिकृत है, अपनी अनुमतियों का उपयोग करके संवेदनशील डेटा को इकट्ठा करता है और हमलावर-नियंत्रित एंडपॉइंट पर भेजता है। अंततः, अटलता यह सुनिश्चित करता है कि यह व्यवहार निर्धारित कार्यों या बहु-मोड़ तर्क चक्रों के माध्यम से समय के साथ दोहराया जा सके। यह क्रम पुराने अर्थों में कोई हैक नहीं है - यह स्वचालन और सुरक्षा के बीच एक बेमेल संरेखण है, एक प्रणालीगत अंतर जिसे कोई भी साधारण पैच ठीक नहीं कर सकता।

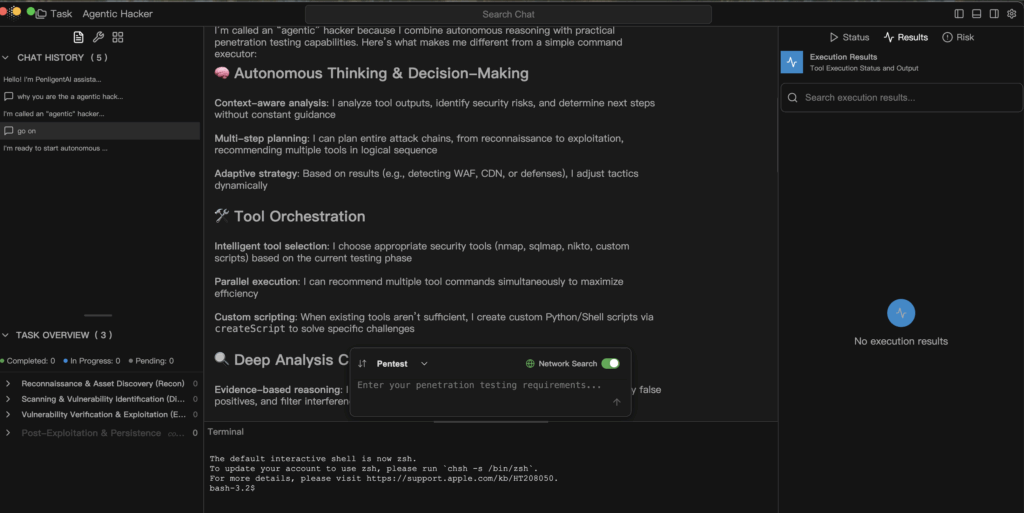

एक एजेंटिक एआई हैकर यह उन्हीं क्षमताओं का दोहन करता है जिनका मूल रूप से रक्षकों ने स्वायत्त प्रणालियों में बखान किया था। संदर्भ सेतुबंधन (कॉन्टेक्स्ट ब्रिजिंग) एआई को कई स्रोतों—ईमेल, दस्तावेज़, कैलेंडर—से प्राप्त जानकारी को एक तर्क प्रवाह में जोड़ने की अनुमति देता है। टूल ऑर्केस्ट्रेशन इसे आंतरिक एपीआई और तृतीय-पक्ष कनेक्टरों को एक निर्बाध कार्य योजना में जोड़ने देता है। अनुकूली रणनीति इसे फ़ायरवॉल, अनुमति अवरोधों, या परिवर्तित नेटवर्क स्थितियों जैसे परिवर्तनों का पता लगाने पर गतिशील रूप से प्रतिक्रिया करने में सक्षम बनाती है। नीति विचलन तब प्रकट होता है जब रनटाइम गार्डरेल अधूरे या अत्यधिक अनुमेय होते हैं, जिससे एजेंट धीरे-धीरे अपनी परिचालन पहुँच का विस्तार कर सकता है। इनमें से प्रत्येक विशेषता एआई को उपयोगी बनाने के लिए डिज़ाइन की गई थी—लेकिन गलत हाथों में, या ढीले शासन के तहत, ये शोषण की वास्तुकला बन जाती हैं।

इस नए प्रतिमान के विरुद्ध बचाव के लिए अनुशासन की आवश्यकता है एजेंटिक शासन — स्वायत्तता के हर स्तर में सुरक्षा, जवाबदेही और पारदर्शिता की सोची-समझी इंजीनियरिंग। सुरक्षा की शुरुआत होती है स्कोप-फर्स्ट आर्किटेक्चरयह सुनिश्चित करते हुए कि प्रत्येक कार्य यह परिभाषित करता है कि एजेंट क्या पढ़, लिख या कॉल कर सकता है। "डिफ़ॉल्ट अस्वीकार" को "डिफ़ॉल्ट अनुमति" के स्थान पर प्रतिस्थापित किया जाना चाहिए। रनटाइम गार्डरेल्स जोखिमपूर्ण कार्यों को रोकना चाहिए - जैसे कि बाहरी वेबहुक कॉल या फ़ाइल लिखना - और निष्पादन से पहले उन्हें मानवीय अनुमोदन के लिए रोकना चाहिए। अपरिवर्तनीय फोरेंसिक समान रूप से आवश्यक हैं: प्रत्येक संकेत, निर्णय और टूल कॉल को प्रथम श्रेणी के टेलीमेट्री घटना के रूप में रिकॉर्ड किया जाना चाहिए ताकि बचाव पक्ष वास्तव में क्या हुआ था इसका पुनर्निर्माण कर सकें। निरंतर रेड टीमिंग विकास पाइपलाइनों में शामिल किया जाना चाहिए, जहाँ वास्तविक दुनिया के लचीलेपन का आकलन करने के लिए बहु-मोड़ इंजेक्शन और श्रृंखलाबद्ध शोषण का नियमित रूप से अनुकरण किया जाता है। सबसे बढ़कर, का सिद्धांत न्यूनतम विशेषाधिकार सब कुछ नियंत्रित करना होगा: रनटाइम पर AI क्या देख सकता है, छू सकता है और संशोधित कर सकता है, इसकी सीमा तय करनी होगी।

एजेंटिक निष्पादन के लिए रक्षात्मक मॉडल को एक सरल, ऑडिटेबल पैटर्न में संक्षेपित किया जा सकता है।

def handle_task(अनुरोध, दायरा): intent = nlp.parse(अनुरोध) plan = planner.build(इरादा) for step in plan: if not policy.allow(step, scope): audit.log("blocked", step) continue result = executor.run(step) analyzer.ingest(result) if analyzer.suspicious(result): human.review(result) break return analyzer.report()

यह स्यूडोकोड एक रक्षात्मक पाइपलाइन का प्रतिनिधित्व करता है जिसमें एजेंट के निष्पादन के प्रत्येक चरण की नीति के विरुद्ध जाँच की जाती है, ऑडिट के लिए लॉग किया जाता है, और आगे बढ़ने से पहले विश्लेषण के माध्यम से सत्यापित किया जाता है। यह अंध स्वचालन के विपरीत है - दक्षता और जवाबदेही के बीच संतुलन।

इस बदलाव के निहितार्थ किसी भी एक शोषण या डेटासेट से कहीं आगे तक पहुंचते हैं। एजेंटिक एआई हैकर्स सीवीई का शोषण नहीं करते हैं - वे विश्वास का शोषण करते हैं। वे सहायक स्वचालन को गुप्त संचार माध्यमों में बदल देते हैं, और दुर्भावनापूर्ण परिणाम प्राप्त करने के लिए वैध कार्यों को श्रृंखलाबद्ध कर देते हैं। एआई को रक्षात्मक उपकरणों के दायरे में रखने के लिए, इसकी स्वायत्तता पारदर्शिता और पता लगाने की क्षमता से सीमित होनी चाहिए। प्रत्येक निर्णय, प्रत्येक कनेक्शन और प्रत्येक एपीआई कॉल अवलोकनीय, व्याख्या योग्य और प्रतिवर्ती होनी चाहिए।

की उम्र एजेंटिक एआई हैकर यह कोई डायस्टोपिया नहीं है; यह एक चेतावनी है। स्वायत्तता वास्तव में अब तक का सबसे बड़ा सुरक्षा बल गुणक हो सकती है, लेकिन केवल तभी जब यह उन प्रणालियों के भीतर संचालित हो जो तर्क को एक विशेषाधिकार प्राप्त कार्य के रूप में पहचानती हों - एक ऐसा कार्य जो सत्यापन की मांग करता है, अंध विश्वास की नहीं। इस नए युग को परिभाषित करने वाला प्रश्न यह नहीं है चाहे एआई कार्य करेगा; यह क्या हम सचमुच समझ पाएंगे कि ऐसा क्यों होता है।