Oracle Identity Manager (OIM) एक ऐसा सिस्टम है जिसका आपको तब तक पता नहीं चलता जब तक वह टूट न जाए। यह पहचान प्रदान करता है, अधिकारों का प्रबंधन करता है, पहुँच जारी करता है या ब्रोकर करता है, और अक्सर हर गंभीर एंटरप्राइज़ एप्लिकेशन के ऊपर स्थित होता है। जब OIM में कोई भेद्यता आती है, तो वह शायद ही कभी "सिर्फ़ एक और CVE" होती है। CVE-2025-61757 इसका एक महत्वपूर्ण उदाहरण है: एक अप्रमाणित, नेटवर्क-पहुंच योग्य RCE OIM के REST वेबसर्विसेज़ घटक में एक ऐसी समस्या है जिससे पहचान स्तर का पूर्ण अधिग्रहण हो सकता है। NVD इसे स्पष्ट रूप से सारांशित करता है: प्रभावित समर्थित संस्करण 12.2.1.4.0 और 14.1.2.1.0, शोषण की आवश्यकता है कोई प्रमाणीकरण नहीं, पर होता है एचटीटीपी, और पैदावार उच्च प्रभाव समझौता गोपनीयता, अखंडता और उपलब्धता के साथ, CVSS 3.1 स्कोर 9.8 (क्रिटिकल). (एनवीडी)

इस सीवीई को गहन, इंजीनियर-ग्रेड पढ़ने लायक बनाने वाला न केवल इसका स्कोर है, बल्कि कहाँ यह जीवित रहता है। पहचान प्लेटफ़ॉर्म आधुनिक उद्यमों के विश्वास का आधार हैं। OIM पर कोड निष्पादित करने वाला एक दूरस्थ हमलावर, पहचानों को गढ़ने, भूमिका निर्धारण में छेड़छाड़ करने, या आसन्न मिडलवेयर और एप्लिकेशन स्तरों में घुसपैठ करने से एक कदम दूर है। दूसरे शब्दों में, CVE-2025-61757 एक पहचान अधिग्रहण आदिम है, यह कोई संकीर्ण ऐप बग नहीं है।

सबसे अधिक उद्धृत सार्वजनिक विश्लेषण: यह श्रृंखला क्यों काम करती है

सार्वजनिक रूप से उपलब्ध लेखों में, सर्चलाइट साइबर शोध पोस्ट ("ब्रेकिंग ओरेकल आइडेंटिटी मैनेजर: प्री-ऑथ आरसीई") वर्तमान में CVE-2025-61757 के लिए सबसे अधिक संदर्भित, विस्तृत विश्लेषण है, जिसे SANS और अन्य ट्रैकर्स द्वारा दोहराया गया है।सर्चलाइट साइबर) उनका मुख्य दावा यह है कि भेद्यता एक दो-चरणीय श्रृंखला:

- ए केंद्रीकृत जावा सुरक्षा फ़िल्टर में पूर्व-प्रमाणीकरण बाईपास जो REST प्रबंधन सतह की सुरक्षा करता है, और

- किसी का दुरुपयोग उन REST API द्वारा प्रदर्शित उच्च-विशेषाधिकार प्रशासनिक/स्क्रिप्ट प्रबंधन फ़ंक्शन, जिसका समापन रिमोट कोड निष्पादन में होता है।सर्चलाइट साइबर)

डिफेंडर्स के लिए पेलोड की सटीक यांत्रिकी मायने नहीं रखती (और इसे किसी अधिकृत लैब के बाहर दोहराया नहीं जाना चाहिए)। पैटर्न मायने रखता है: एक क्लासिक “केंद्रीय फ़िल्टर + भंगुर अनुमति-सूची” डिज़ाइन, जहाँ प्रमाणीकरण अनुरोध URI को एक अनुमति-प्राप्त श्वेतसूची से मिलान करके लागू किया जाता है। पुराने ज़माने के एंटरप्राइज़ जावा ऐप्स में, यह आम है; सुरक्षा की दृष्टि से, यह एक बार-बार होने वाला फ़ायदा है। यदि आपका एक्सेस नियंत्रण जटिल URI पार्सिंग नियमों में स्ट्रिंग या रेगुलर एक्सप्रेशन (regex) मिलान पर निर्भर करता है, तो आप शर्त लगा सकते हैं कि प्रत्येक अपस्ट्रीम घटक उसी तरह पथों को सामान्य करता है। यह दांव हारने की ओर जाता है।

मूल कारण को समझने का एक सुरक्षित तरीका तर्क के अमूर्त संस्करण को देखना है:

// एंटी-पैटर्न को दर्शाने वाला छद्म कोड (उत्पाद कोड नहीं) यदि (request.uri.matches(ALLOWLIST_PATTERN) || request.query.equalsIgnoreCase("SPECIAL_CASE")) { chain.doFilter(request, response); // प्राधिकरण को छोड़ देता है } अन्यथा { enforceAuthentication(); }

एक बार जब हमलावर ऑथ गेट को दरकिनार कर देते हैं, तो कोई भी शक्तिशाली एडमिन एंडपॉइंट संभावित निष्पादन ट्रैम्पोलिन बन जाता है। सर्चलाइट का मुख्य निष्कर्ष यह नहीं है कि "यह विशिष्ट एंडपॉइंट खतरनाक है," बल्कि यह है कि “IAM उत्पादों के अंदर REST एडमिन सतहों में अक्सर स्क्रिप्ट संकलन, कनेक्टर प्रबंधन, या अंतर्निहित विश्वास के साथ वर्कफ़्लो हुक शामिल होते हैं।” जब वे बिना प्राधिकरण के उजागर होते हैं, तो आपको RCE दुर्घटनावश नहीं, बल्कि डिजाइन के अनुसार मिलता है।सर्चलाइट साइबर)

व्यापक इंजीनियरिंग सबक इस एकल CVE से परे उपयोगी है: अनुमति सूची वाले केंद्रीकृत फ़िल्टर एक संरचनात्मक भेद्यता वर्ग हैंयदि आप अपनी स्वयं की जावा सेवाओं पर कोड समीक्षा कर रहे हैं (या विक्रेता मिडलवेयर का ऑडिट कर रहे हैं), तो "केंद्रीय अनुमति-सूची प्राधिकरण" को एक गंध के रूप में मानें जो प्रतिकूल परीक्षण के योग्य है।

प्रभावित संस्करण और पैच संदर्भ

Oracle ने CVE-2025-61757 को ठीक कर दिया है अक्टूबर 2025 महत्वपूर्ण पैच अपडेट (सीपीयू), जारी किया गया 2025-10-21. (ओरेकल) एकाधिक ट्रैकर्स में उल्लिखित समर्थित प्रभावित संस्करण हैं:

| उत्पाद | अवयव | प्रभावित समर्थित संस्करण | पैच लाइन |

|---|---|---|---|

| ओरेकल आइडेंटिटी मैनेजर (फ्यूजन मिडलवेयर) | REST वेबसर्विसेज | 12.2.1.4.0, 14.1.2.1.0 | अक्टूबर 2025 में CPU में पैच किया गया |

यह NVD, विज के भेद्यता DB, और रनजीरो के एक्सपोजर राइटअप में संरेखित है।एनवीडी)

एक सूक्ष्म लेकिन महत्वपूर्ण परिचालन बिंदु: Oracle CPU तिमाही आधार पर होते हैं। जिन उद्यमों के पास CPU इनटेक और रोलआउट क्षमता सीमित होती है, वे पहचान और मिडलवेयर स्टैक में "पैच डेट" जमा कर लेते हैं क्योंकि उन्हें स्थिर, कम बदलाव वाले सिस्टम माना जाता है। CVE-2025-61757 इस धारणा को तोड़ता है। अगर आपका REST प्रबंधन प्लान अविश्वसनीय नेटवर्क से भी उपलब्ध है, तो यह कोई बग नहीं है जिसे आप "अगली तिमाही" के लिए छोड़ सकते हैं।

हमले की सतह की वास्तविकता: इस CVE को तेज़ी से स्कैन क्यों किया जाएगा

शोषण के विवरण पर चर्चा किए बिना भी, CVSS वेक्टर का आकार आपको बताता है कि स्वचालित ख़तरा पैदा करने वाले क्यों चिंतित हैं। NVD और Wiz इसे इस प्रकार सूचीबद्ध करते हैं:

- एवी:एन (नेटवर्क पहुंच योग्य),

- एसी:एल (कम जटिलता),

- पीआर:एन/यूआई:एन (कोई विशेषाधिकार नहीं, कोई उपयोगकर्ता सहभागिता नहीं),

- सी:एच/आई:एच/ए:एच (पूर्ण प्रभाव).एनवीडी)

यह संयोजन कमोडिटी स्कैनर्स के लिए "हरी बत्ती" है। जैसे ही कोई PoC सार्वजनिक चैनलों पर आता है, वह एक एक-अनुरोध फिंगरप्रिंट + फ़ॉलो-ऑन श्रृंखला बॉटनेट में। गलत तरीके से कॉन्फ़िगर किए गए लोड बैलेंसर्स, लीगेसी NAT नियमों, या विक्रेता के रिमोट-सपोर्ट छेदों के माध्यम से चुपचाप उजागर होने वाले पहचान सर्वर, उन स्कैन में जल्दी से दिखाई देते हैं।

आपके सामने एक बड़ा संदर्भ मुद्दा भी है: 2025 में Oracle मिडलवेयर एक उच्च-मूल्य वाला लक्ष्य रहा है, जिसके आस-पास के उत्पादों (WebLogic, EBS, मार्केटिंग मॉड्यूल) में कई गंभीर अप्रमाणित बग सक्रिय अभियानों में शामिल हो गए हैं। Qualys की अक्टूबर CPU समीक्षा स्पष्ट रूप से Fusion Middleware की गंभीर समस्याओं को एक उच्च-जोखिम वाले क्लस्टर के रूप में उजागर करती है। (क्वालिस) इससे यह संभावना बढ़ जाती है कि हमलावर OIM समझौते को व्यापक Oracle एस्टेट परिचालनों में शामिल कर लेंगे।

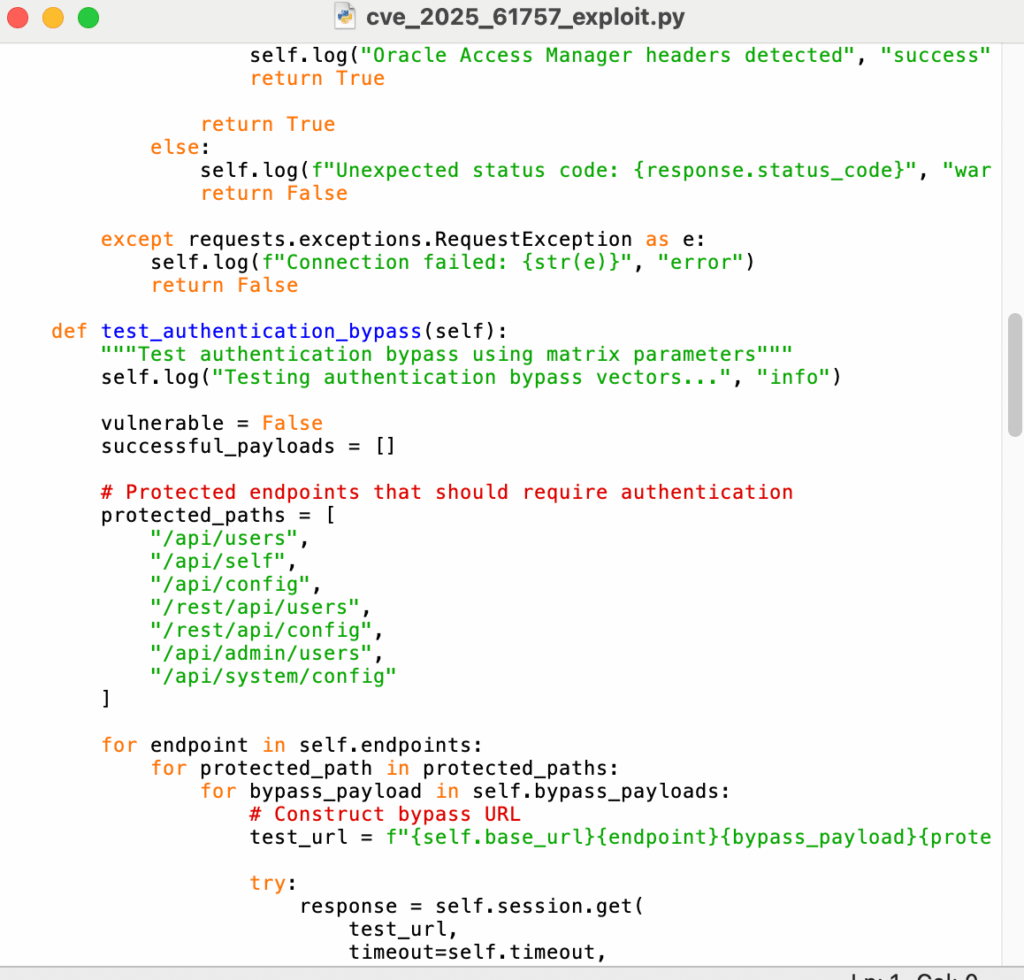

पता लगाने को शोषण में बदले बिना रक्षात्मक सत्यापन

अधिकांश टीमों के लिए पहला कार्य सरल है: जोखिम की पहचान करेंहमलावरों का अनुकरण न करें। एक सुरक्षित, अधिकृत वर्कफ़्लो इस तरह दिखता है:

- इन्वेंटरी OIM संस्करण विभिन्न वातावरणों में तथा प्रभावित लाइनों के साथ तुलना करना।

- प्रबंधन पहुँच को सीमित करें तुरंत (नेटवर्क ACLs, VPN गेट, ZTNA), पैच विंडो से पहले भी।

- हंट REST व्यवस्थापक विसंगतियाँ एक्सेस लॉग में: उच्च-एन्ट्रॉपी अनुरोध URI, अपरिचित IP से बर्स्ट, या गैर-परिवर्तन घंटों पर लागू किए गए एडमिन-क्लास एंडपॉइंट।

इसे ठोस बनाए रखने के लिए, यहां एक रक्षात्मक-केवल संस्करण मिलानकर्ता है जिसे आप अपनी परिसंपत्ति सूची नौकरियों में शामिल कर सकते हैं:

# केवल रक्षात्मक: खोजे गए OIM संस्करणों को प्रभावित से मिलाएं पैकेजिंग से आयात संस्करण प्रभावित = [ ("12.2.1.4.0", "12.2.1.4.0"), ("14.1.2.1.0", "14.1.2.1.0"), ] def is_affected(v: str) -> bool: v = version.parse(v) return any(version.parse(lo) <= v <= version.parse(hi) for lo, hi in AFFECTED) for v in ["12.2.1.4.0", "14.1.2.1.0", "14.1.2.2.0"]: print(v, "affected?" , is_affected(v))

यदि आप बैनर से विश्वसनीय रूप से संस्करण नहीं निकाल पा रहे हैं, तो आंतरिक CMDB डेटा, होस्ट पैकेज मैनिफ़ेस्ट, या Oracle होम मेटाडेटा को प्राथमिकता दें। मुख्य बात यह है कि अपनी पहचान स्तर की "जांच" ऐसे तरीकों से न करें जिनसे परिचालन जोखिम बढ़ जाए।

पैच के बाद की खोज: समझौता कैसा दिखेगा?

सर्चलाइट की श्रृंखला एक विशिष्ट प्रकार के व्यवहारों को इंगित करती है, जिन पर आपको अपग्रेड करने के बाद भी नजर रखनी चाहिए:

- REST प्रबंधन एंडपॉइंट अज्ञात स्रोतों से प्रभावित हो रहे हैं, विशेष रूप से सार्वजनिक आईपी श्रेणियों से।

- परिवर्तन विंडो के बाहर प्रयुक्त प्रबंधन क्रियाएँ, विशेष रूप से कुछ भी जो वर्कफ़्लो/कनेक्टर्स को संकलित, अपलोड या परिवर्तित करता है।

- नए सेवा खाते या भूमिका परिवर्तन जो टिकट आधारित परिचालनों के अनुरूप नहीं हैं।

रनजीरो और विज दोनों ही असामान्य REST गतिविधि के लिए लॉग की समीक्षा करने और प्रबंधन पहुंच को सीमित करने की सलाह देते हैं, न कि केवल सुधार के भाग के रूप में।रनज़ीरो)

पैचिंग के बाद इसे गंभीरता से लेने का कारण यह है कि पूर्व-प्राधिकरण RCE बग का अक्सर फायदा उठाया जाता है पहले प्रकटीकरण। यदि REST स्तर उजागर हुआ था, तो मान लें कि इसे छुआ गया होगा।

शमन जो वास्तव में जोखिम को कम करता है

ओरेकल का आधिकारिक मार्गदर्शन अक्टूबर 2025 सीपीयू अपडेट को लागू करने का है, जिसमें फिक्स भी शामिल है।ओरेकल) इंजीनियरिंग के दृष्टिकोण से, जोखिम कम करने वाली कार्रवाइयां इस प्रकार हैं:

- तुरंत पैच करें किसी भी प्रभावित समर्थित संस्करण पर.

- सार्वजनिक पहुंच हटाएं REST प्रबंधन विमानों का। पहचान व्यवस्थापक API इंटरनेट-फ़ेसिंग नहीं होने चाहिए।

- विशेषाधिकार प्राप्त क्रेडेंशियल्स को घुमाएँ और जहां परिचालनात्मक रूप से संभव हो, वहां एमएफए की आवश्यकता होती है।

- आधार रेखा और मॉनिटर OIM कॉन्फ़िगरेशन बहाव (भूमिकाएं, कनेक्टर, वर्कफ़्लो)।

- IAM स्तर को खंडित करें ताकि यदि ओआईएम से समझौता हो जाए, तो भी पार्श्व गति धीमी हो जाए।

इनमें से कोई भी बात नई नहीं है, लेकिन CVE-2025-61757 एक केस स्टडी है कि क्यों IAM हार्डनिंग को "सेट एंड फॉरगेट" के रूप में नहीं देखा जा सकता। आइडेंटिटी मिडलवेयर अब एज वीपीएन और वेब गेटवे के समान ही खतरे की प्राथमिकता वाली श्रेणी में है।

एआई-सुरक्षा इंजीनियरों के लिए यह सीवीई क्यों महत्वपूर्ण है

यदि आप AI सिस्टम और सुरक्षा के चौराहे पर काम कर रहे हैं, तो OIM एक तेज़ी से प्रासंगिक अपस्ट्रीम निर्भरता है। आपके मॉडल-सर्विंग क्लस्टर, डेटा प्लेटफ़ॉर्म, CI/CD, और यहाँ तक कि आंतरिक LLM टूल भी अक्सर कॉर्पोरेट IAM से एक्सेस निर्णय लेते हैं। पहचान के बुनियादी ढाँचे पर पूर्व-प्राधिकरण अधिग्रहण ही वह तरीका है जिससे हमलावर बाद में AI-स्टैक समझौते को "वैध" बनाते हैं: अगर वे उस पहचान को गढ़ सकते हैं जिसे बदलने की अनुमति है, तो उन्हें मॉडल सर्वर को नष्ट करने की आवश्यकता नहीं है।

रक्षात्मक एआई के नज़रिए से, CVE-2025-61757 आपको अपनी पहचान पाइपलाइनों में पहचान टेलीमेट्री को प्रथम श्रेणी के सिग्नल के रूप में मानने की याद दिलाता है। यदि आप एजेंटिक सुरक्षा उपकरण बना रहे हैं, तो सबसे यथार्थवादी "उच्च-प्रभाव स्वचालन" सट्टा शोषण निर्माण नहीं है - यह उच्च-निष्ठा सूची, ब्लास्ट-रेडियस मॉडलिंग, और पहचान और मिडलवेयर एस्टेट्स के लिए पैच ऑर्केस्ट्रेशन है।

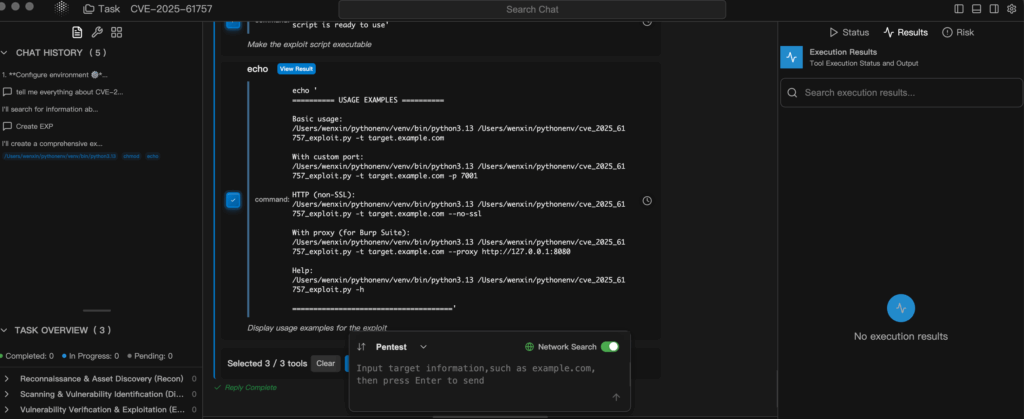

स्वचालन पर एक शांत टिप्पणी (जब यह उपयुक्त हो)

बड़े Oracle एस्टेट्स में, संस्करणों का फैलाव वास्तविक है: डेवलपर, QA, DR, और लीगेसी टेनेंट अक्सर क्वार्टरों से पिछड़ जाते हैं। Penligent जैसे ह्यूमन-इन-द-लूप ऑटोमेशन प्लेटफ़ॉर्म इसमें मदद कर सकते हैं। बेड़े-व्यापी OIM संस्करण सूची, एक्सपोज़र सत्यापन और सुधार ट्रैकिंग, टीमों को जोखिम भरे शोषण में धकेले बिना। जब भेद्यता पहचान-स्तर पर गंभीर हो, तो "ढूँढें → प्राथमिकता दें → ठीक करें" लूप में गति और सटीकता किसी भी चीज़ से ज़्यादा मायने रखती है।

समापन

CVE-2025-61757 सिर्फ़ एक बग नहीं है; यह एक ज्ञात एंटरप्राइज़ जावा एंटी-पैटर्न से उत्पन्न एक उच्च-लीवरेज आइडेंटिटी-टियर समझौता मार्ग है। तत्काल आवश्यकता स्पष्ट है - प्रभावित OIM संस्करणों को पैच करें और REST प्रबंधन पहुँच को लॉक करें। दीर्घकालिक उपाय अधिक व्यापक हैं: यदि आपका IAM नियंत्रण विमान पहुंच योग्य है, तो उस पर हमला किया जाएगा - और केंद्रीकृत अनुमति-सूची फ़िल्टर को बायपास कर दिया जाएगा। इस CVE को एक बाध्यकारी कार्य के रूप में समझें, ताकि यह ऑडिट किया जा सके कि आपकी पहचान प्रणालियां किस प्रकार उजागर, प्रमाणित और निगरानी की जाती हैं।