“जावा पीडीएफ एक्सप्लॉइट” क्यों ट्रेंड कर रहा है?

“जावा पीडीएफ शोषण” एक ऐसा व्यापक खोज शब्द है जिसका उपयोग लोग तब करते हैं जब वे चिंतित होते हैं दुर्भावनापूर्ण PDF जो कमजोरियों को ट्रिगर करते हैं पीडीएफ रीडर या दुर्व्यवहार जावा/जावास्क्रिप्ट सुविधाएँ दस्तावेज़ पाइपलाइन में। पीडीएफ़ कई तरह से जोखिम उठा सकते हैं: एम्बेडेड जावास्क्रिप्ट, रीडर्स में पार्सर बग, या असुरक्षित पीडीएफ़ जेनरेटर जो हमलावर-नियंत्रित इनपुट को निगल लेते हैं। शोधकर्ताओं ने वर्षों से इन मुद्दों का दस्तावेजीकरण किया है— जावास्क्रिप्ट-आधारित PDF हमले और एक्सप्लॉइट-किट वितरण हाल ही में रेंडरिंग और जनरेटर का दुरुपयोग. इंटिग्रिटी+4सेंटिनलवन

संक्षेप में: भले ही पीडीएफ को मनमाना कोड चलाने के लिए डिज़ाइन नहीं किया गया था, कार्यान्वयन की खामियाँ आम पाठकों और पारिस्थितिकी तंत्रों में व्याप्त इस प्रवृत्ति ने इसे वास्तविक घुसपैठों में एक विश्वसनीय आकर्षण बना दिया है। विक्रेताओं और प्रयोगशालाओं द्वारा दिए गए ऐतिहासिक नोट्स और खतरे संबंधी लेख इस प्रवृत्ति की पुष्टि करते हैं।

हमलावर क्या प्रयास करते हैं बनाम रक्षकों को क्या चाहिए

हमलावरों को पीडीएफ़ इसलिए पसंद है क्योंकि एक ही अटैचमेंट उन्हें आपस में जोड़ सकता है सोशल इंजीनियरिंग साथ क्लाइंट-साइड पार्सिंग बगवे पेलोड को छिपाते हैं अस्पष्टीकरण/एन्कोडिंग, फ़ायदा उठाना जावास्क्रिप्ट क्रियाएँ, या शोषण पार्सर विसंगतियां ऐप्स और ब्राउज़रों में। हालाँकि, डिफेंडर्स को एक्सप्लॉइट कोड की ज़रूरत नहीं होती; उन्हें सुरक्षित सत्यापन:

- पहचानना सिग्नल (अप्रत्याशित जावा प्रक्रिया स्पॉन, संदिग्ध फ़ाइल-सिस्टम एक्सेस, अजीब नेटवर्क कॉलबैक);

- व्यवहार को पुन: उत्पन्न करना नियंत्रित तरीके से;

- जहाज प्राथमिकता वाले सुधार तेज़। (दुर्भावनापूर्ण PDF और पहचान पर हालिया और क्लासिक विश्लेषण देखें।) सेंटिनलवन+1

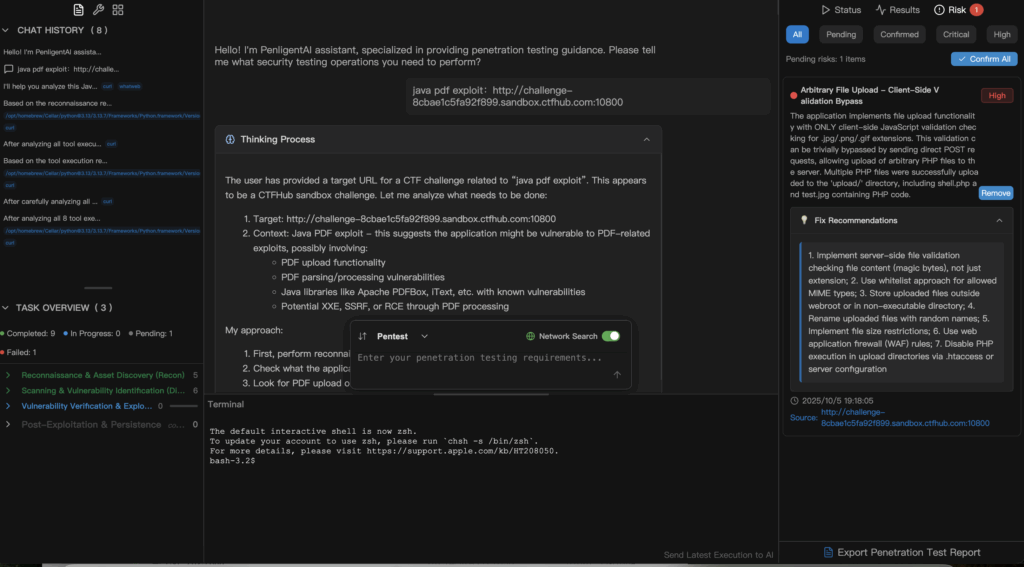

एक रक्षात्मक डेमो: पेनलिजेंट पर प्राकृतिक-भाषा सत्यापन

टीमें इस प्रकार कर सकती हैं जोखिम को सुरक्षित रूप से प्रदर्शित करें-साथ कोई कमांड लाइन और कोई स्क्रिप्टिंग नहीं:

चरण 1 — सरल अंग्रेजी में संकेत दें

"जावा पीडीएफ एक्सप्लॉइट पैटर्न के लिए मेरे लैब एंडपॉइंट की जाँच करें। केवल सुरक्षित डायग्नोस्टिक्स का उपयोग करें। असामान्य जावा प्रक्रिया गतिविधि, संदिग्ध पीडीएफ क्रियाओं और किसी भी नेटवर्क कॉलबैक को चिह्नित करें।"

चरण 2 - पेनलिजेंट प्रॉम्प्ट को एक स्वच्छ परीक्षण में बदल देता है

पेनलिजेंट ऑर्केस्ट्रेट्स नियंत्रित जांच एक लैब छवि के विरुद्ध, PDF हैंडलिंग पथों का अनुकरण करना बिना असली एक्सप्लॉइट कोड चलाना। यह उन्हीं संकेतकों पर नज़र रखता है जिन्हें शोधकर्ता उजागर करते हैं (JS क्रियाएँ, पार्सर विसंगतियाँ, जनरेटर की विचित्रताएँ) और वास्तविक समय में संकेतों को सहसंबंधित करता है. 2पोर्टस्विगर+2

चरण 3 — कार्रवाई योग्य परिणाम

आपको मिला स्पष्ट, प्राथमिकता वाले सुधारात्मक मार्गदर्शन:

- पैच और संस्करण लक्ष्य (रीडर/ओएस हार्डनिंग);

- जोखिम भरा अक्षम करें पीडीएफ जावास्क्रिप्ट जहां संभव हो;

- कस प्रवेश नियंत्रण पीडीएफ जनरेटर पर;

- के लिए पता लगाने जोड़ें प्रक्रिया/फ़ाइल/नेटवर्क दुर्भावनापूर्ण PDF में आमतौर पर देखे जाने वाले व्यवहार। (विक्रेता और लैब लेख लगातार रीडर्स को पैच करने और जोखिम भरे फ़ीचर्स को अक्षम करने की सलाह देते हैं।) माइक्रोसॉफ्ट

इस तरह, आप एक डरावने शीर्षक को दोहराए जाने योग्य सत्यापन—कोई जोखिम भरा लाइव पेलोड नहीं, बस बचाव योग्य संकेत और तेज़ सुधार.

व्यावहारिक कठोरता चेकलिस्ट

- पैच रीडर और OS (एक्रोबैट/रीडर और आपकी पीडीएफ लाइब्रेरी के लिए CVEs को ट्रैक करें)। सीवीई

- PDF जावास्क्रिप्ट अक्षम करें यदि व्यवसाय अनुमति देता है; तो "ओपन/लॉन्च" कार्यों का ऑडिट करें। सीआईएसए

- हार्डन पीडीएफ जनरेटर (उपयोगकर्ता-नियंत्रित इनपुट को स्वच्छ करें; SSRF/टेम्पलेटिंग दुरुपयोग के लिए परीक्षण करें)। इंटिग्रिटी

- विसंगतियों का पता लगाना (पाठकों द्वारा उत्पन्न जावा प्रक्रियाएं, अप्रत्याशित नेटवर्क निकास, अजीब फ़ाइल लेखन)। मध्यम+1

- उपयोगकर्ताओं को शिक्षित करें (अविश्वसनीय PDF अभी भी फ़िशिंग का एक प्रमुख वाहक बने हुए हैं; ऑटो-ओपन अक्षम करें)। हाल की रिपोर्ट से पता चलता है कि PDF-आधारित अभियान अभी भी विकसित हो रहे हैं। विचार काम करता है

इसे स्वयं आज़माएँ (पेनलिजेंट के लिए प्राकृतिक भाषा संकेत)

- "मेरे परीक्षण VM पर एक सुरक्षित जावा पीडीएफ़ एक्सप्लॉइट सत्यापन चलाएँ। कोई वास्तविक पेलोड नहीं; प्रक्रिया/फ़ाइल/नेटवर्क सिग्नल एकत्र करें और समाधान प्रस्तावित करें।"

- “इंजेक्शन/SSRF जोखिमों के लिए हमारे PDF जनरेटर एंडपॉइंट्स का ऑडिट करें और एक शमन योजना तैयार करें।” इंटिग्रिटी

- “जांच करें कि क्या एडोब रीडर सेटिंग्स और एंडपॉइंट्स के संस्करण ज्ञात पीडीएफ जेएस मुद्दों के जोखिम को कम करते हैं।” सीआईएसए